一、Intruder 模块简介

Intruder模块用于完成对Web应用程序自动化攻击,一般流程:设置代理并开启拦截请求,将拦截到的数据包发送到Intruder模块,添加需要攻击的参数,设置参数字典,开始攻击。

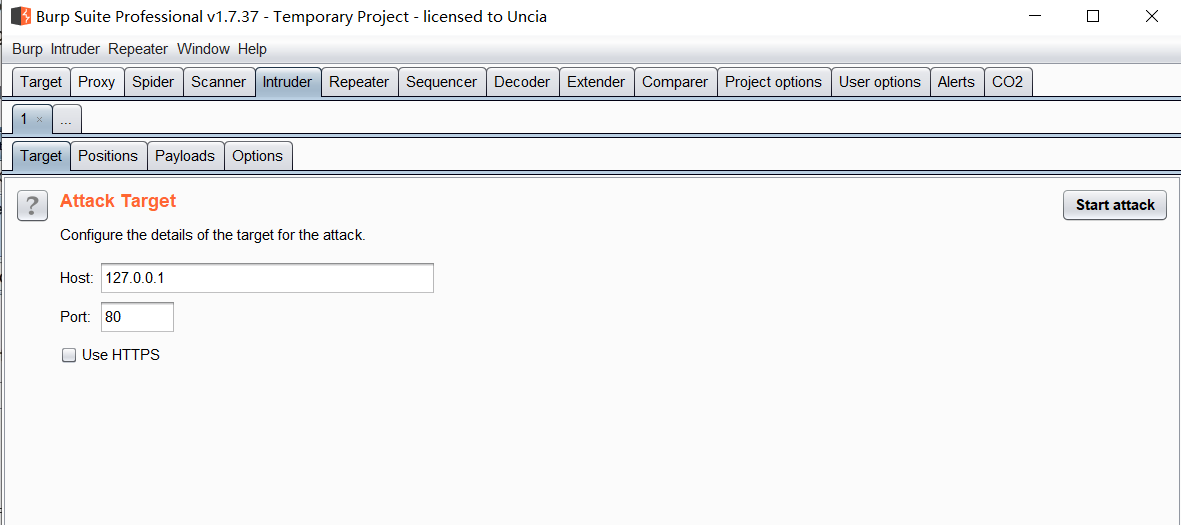

二、Target功能

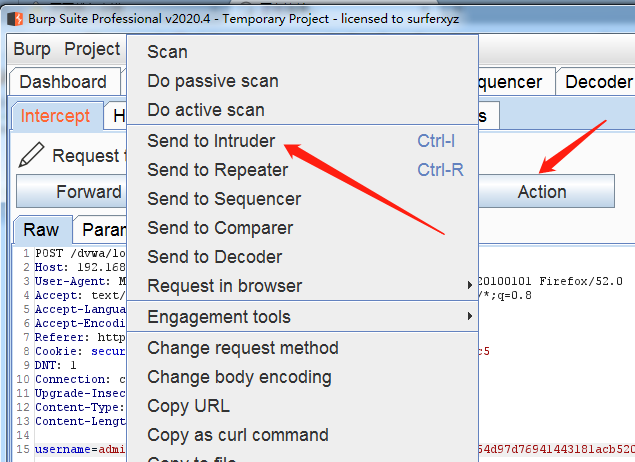

打开代理,拦截到请求包,在Raw处右击或者点击Action,发送到Intruder模块,目标服务器的域名或ip地址会自动被填写到这里,并能识别出是HTTP还是HTTPS协议。

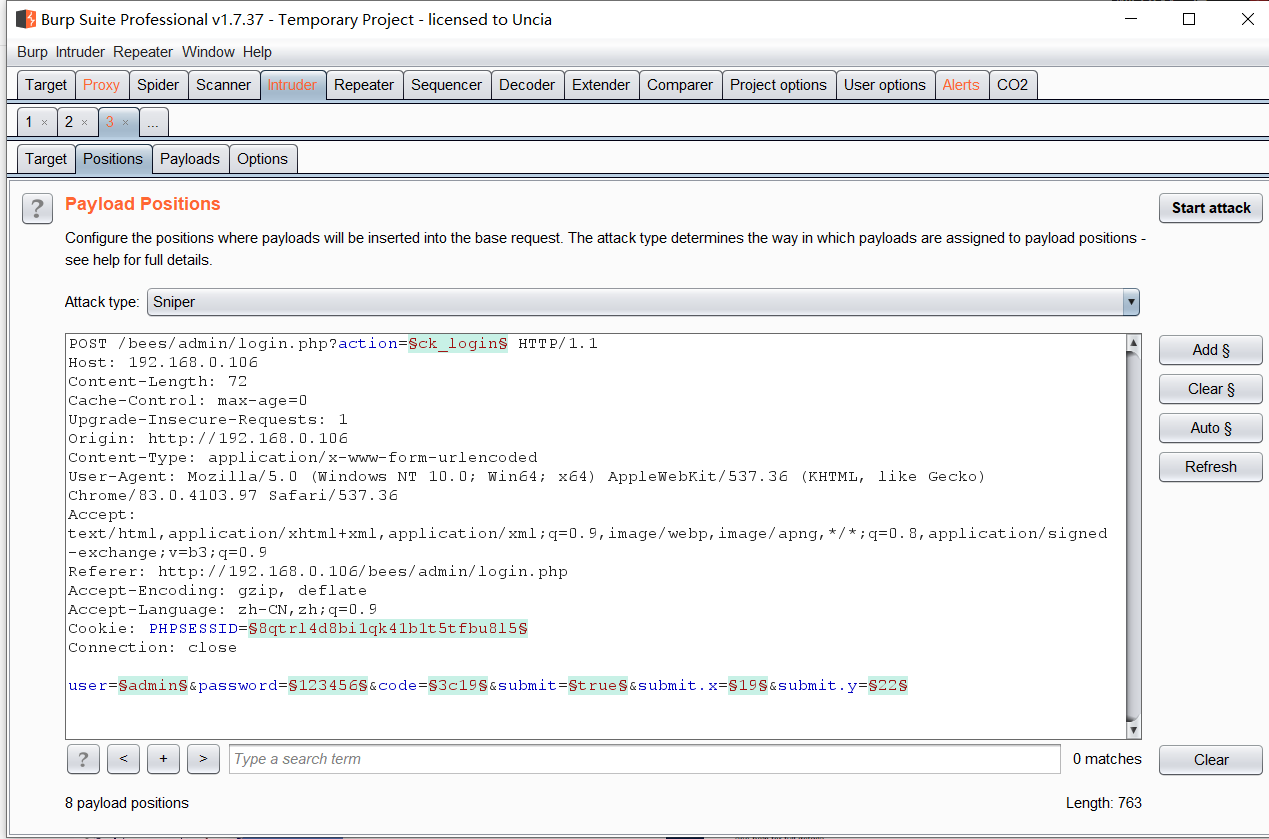

三、Positions功能和payloads功能,以爆破账户密码为例

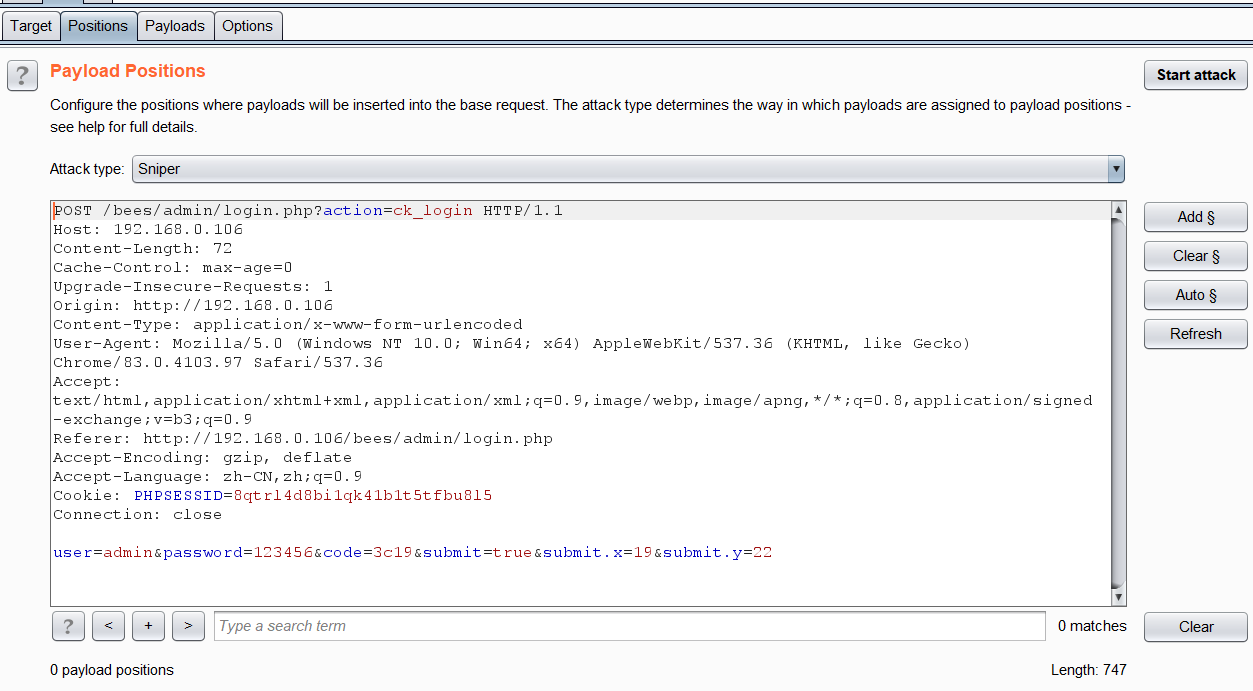

1、将拦截包发送到Intruder模块后,会自动识别出数据包中的参数,点击右边Clear,清除一下

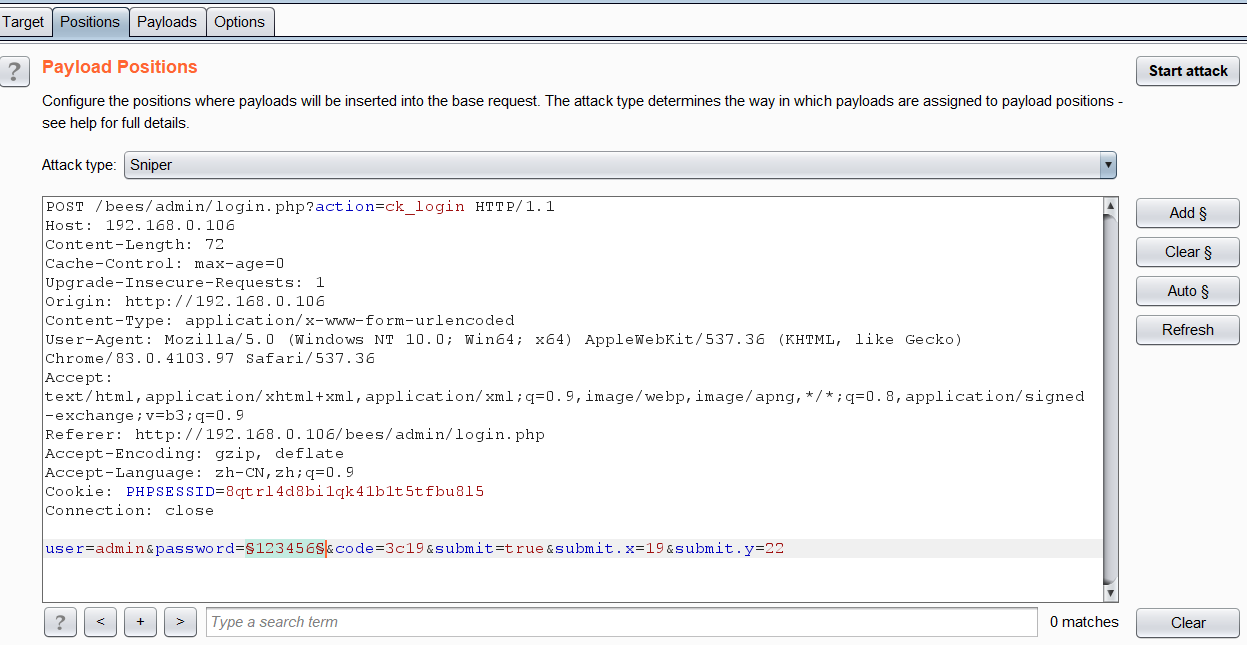

2、假如知道账号,不知道密码,选中密码,点击右边的Add,添加到要爆破的参数,攻击方式是Sniper

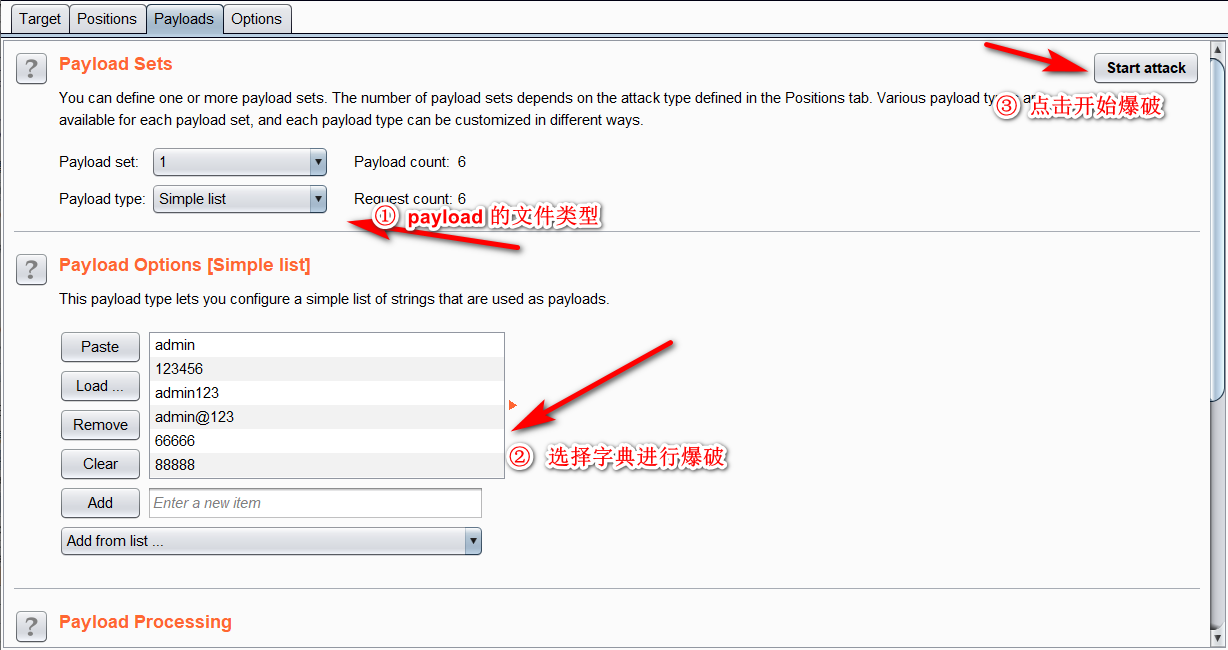

3、设置要爆破的字典,选择Payloads,payload类型为文件类型,点击开始攻击

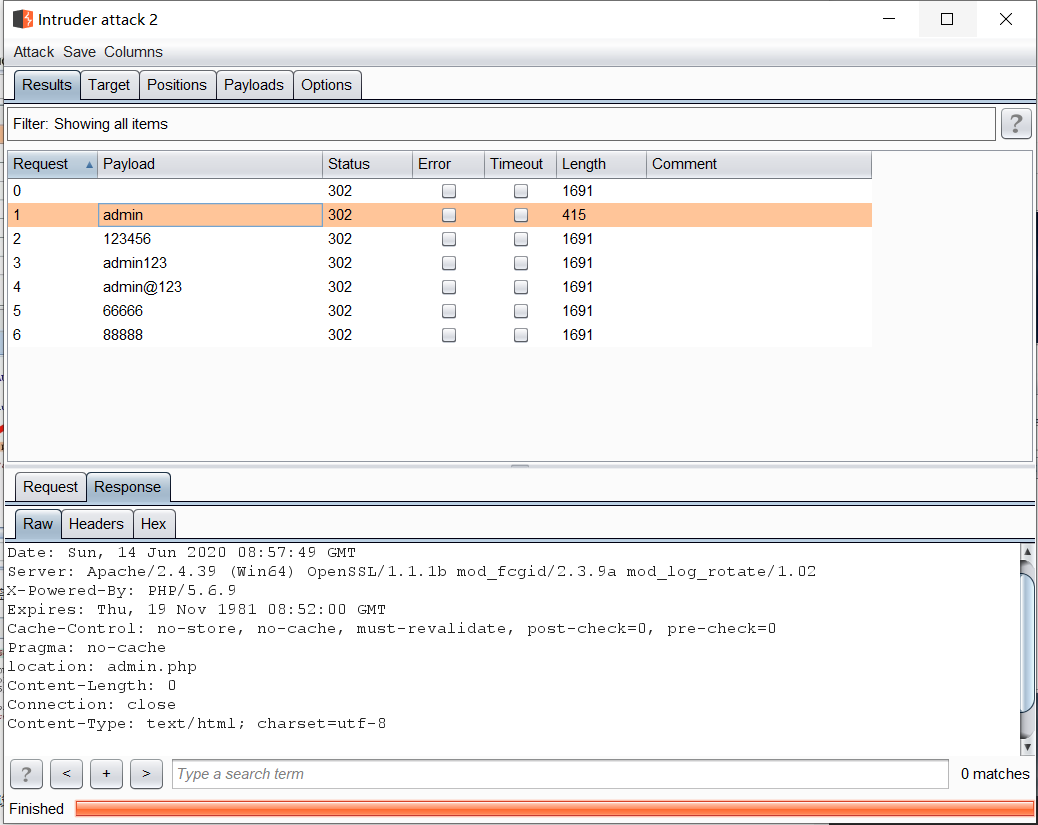

4、根据扫描结果返回的数据包长度发现,就一个数值不一样,说明这个就是要密码,再看一下下面的相应信息,有登录成功后的消息。

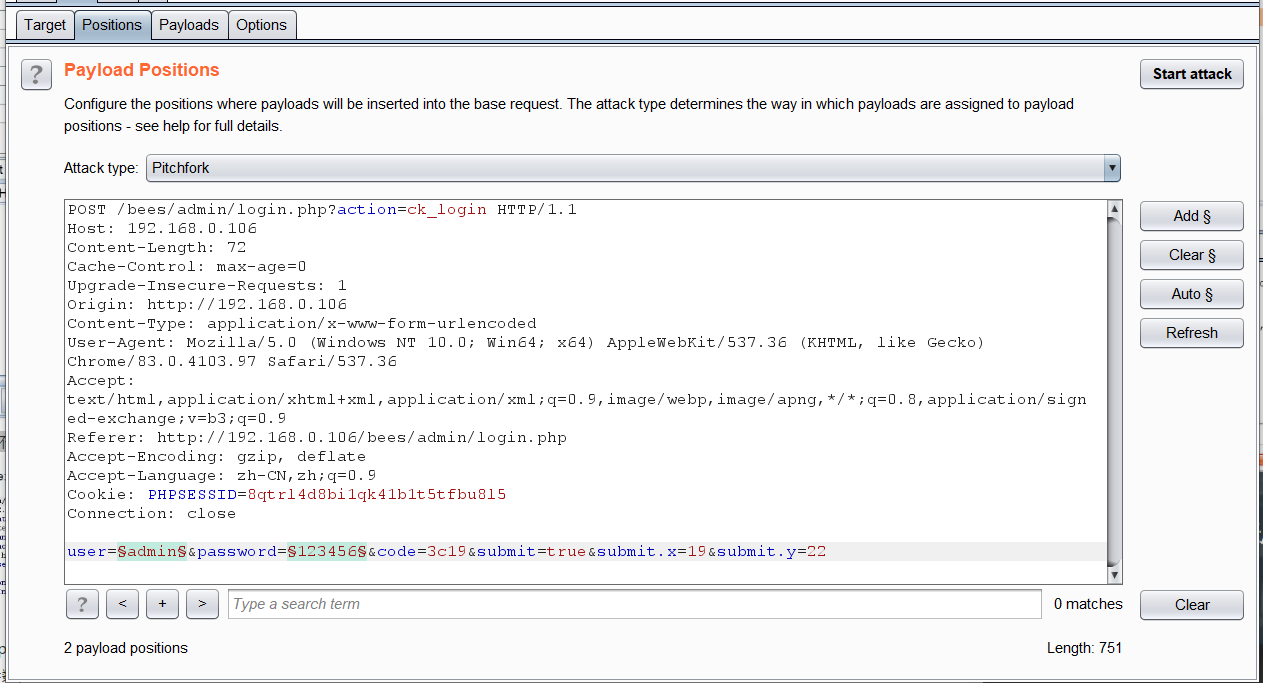

5、假如不知道账户,也不知道密码,在账户和密码设置爆破参数,攻击方式Pitchfork,用户的Paylod为1,密码的Payload为2

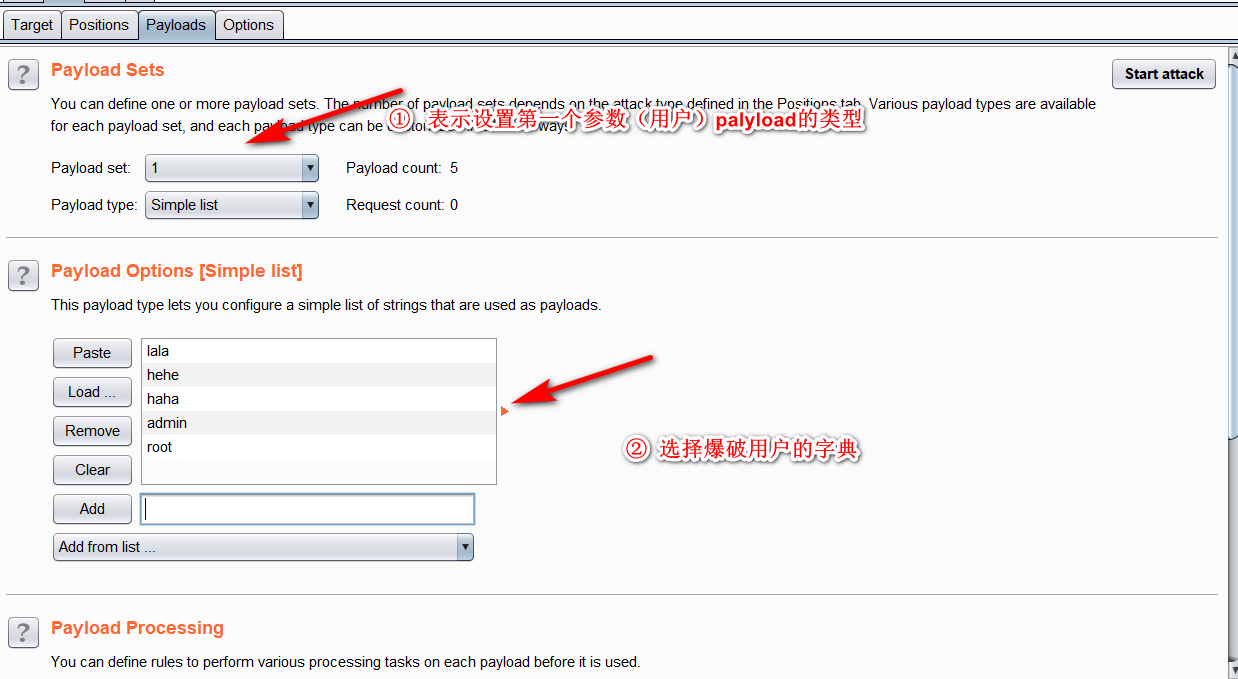

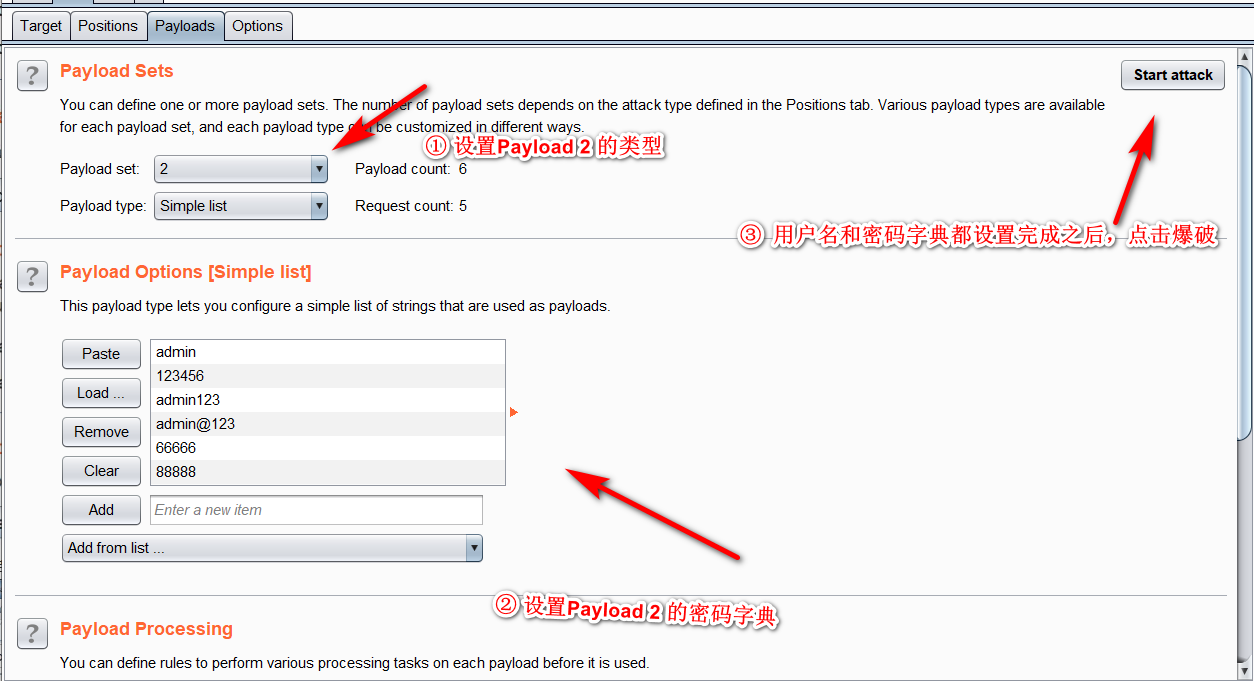

6、设置payload,这是就需要设置两个字典,将用户名字典添加到第一个参数,将密码字典添加到第二个参数,开始攻击

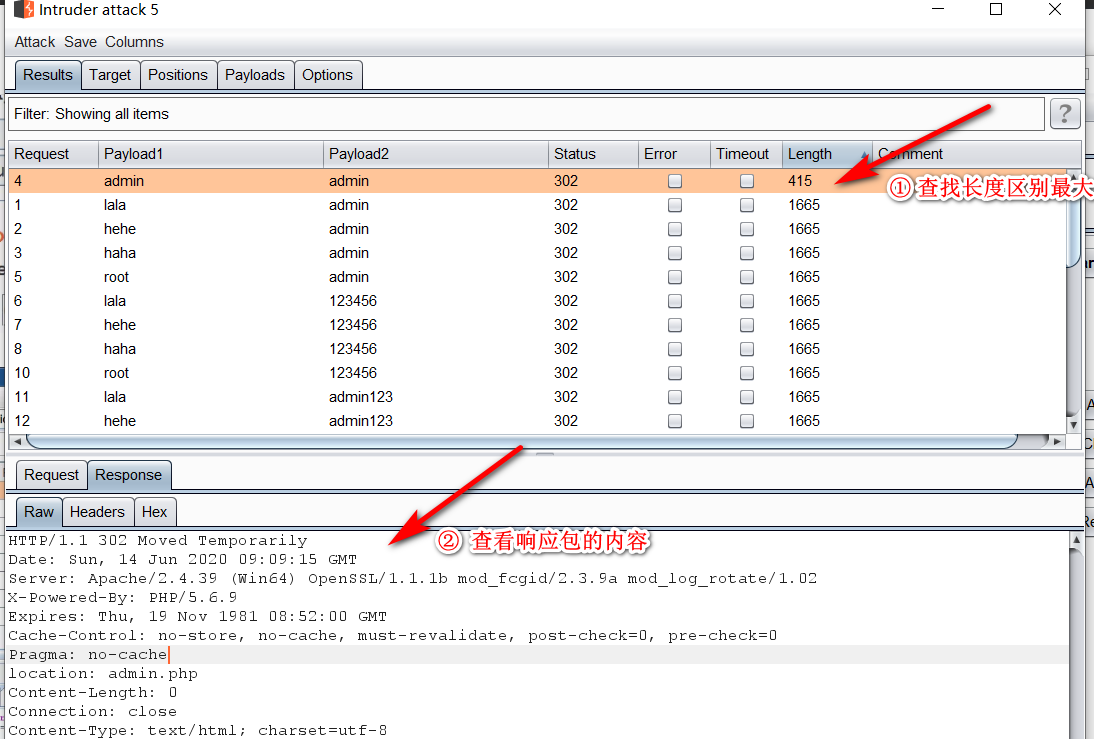

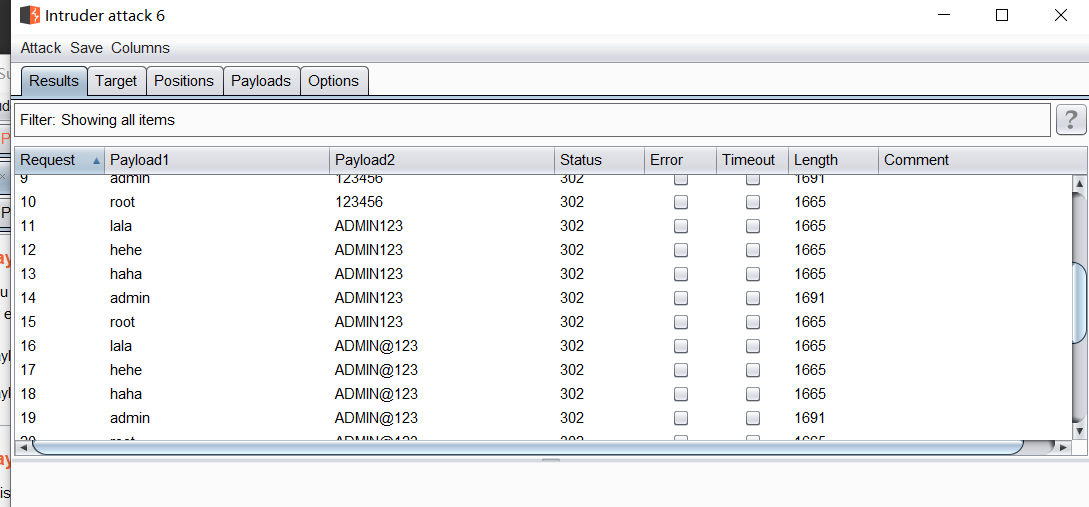

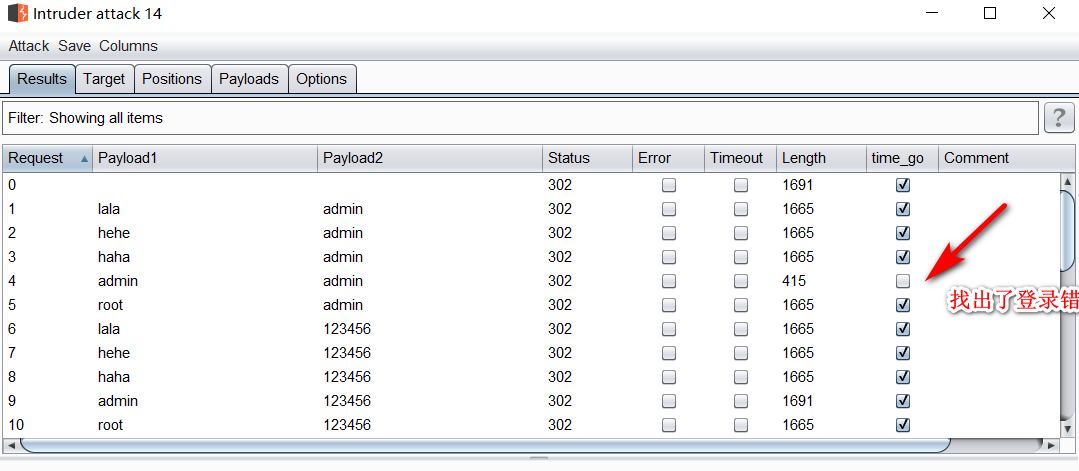

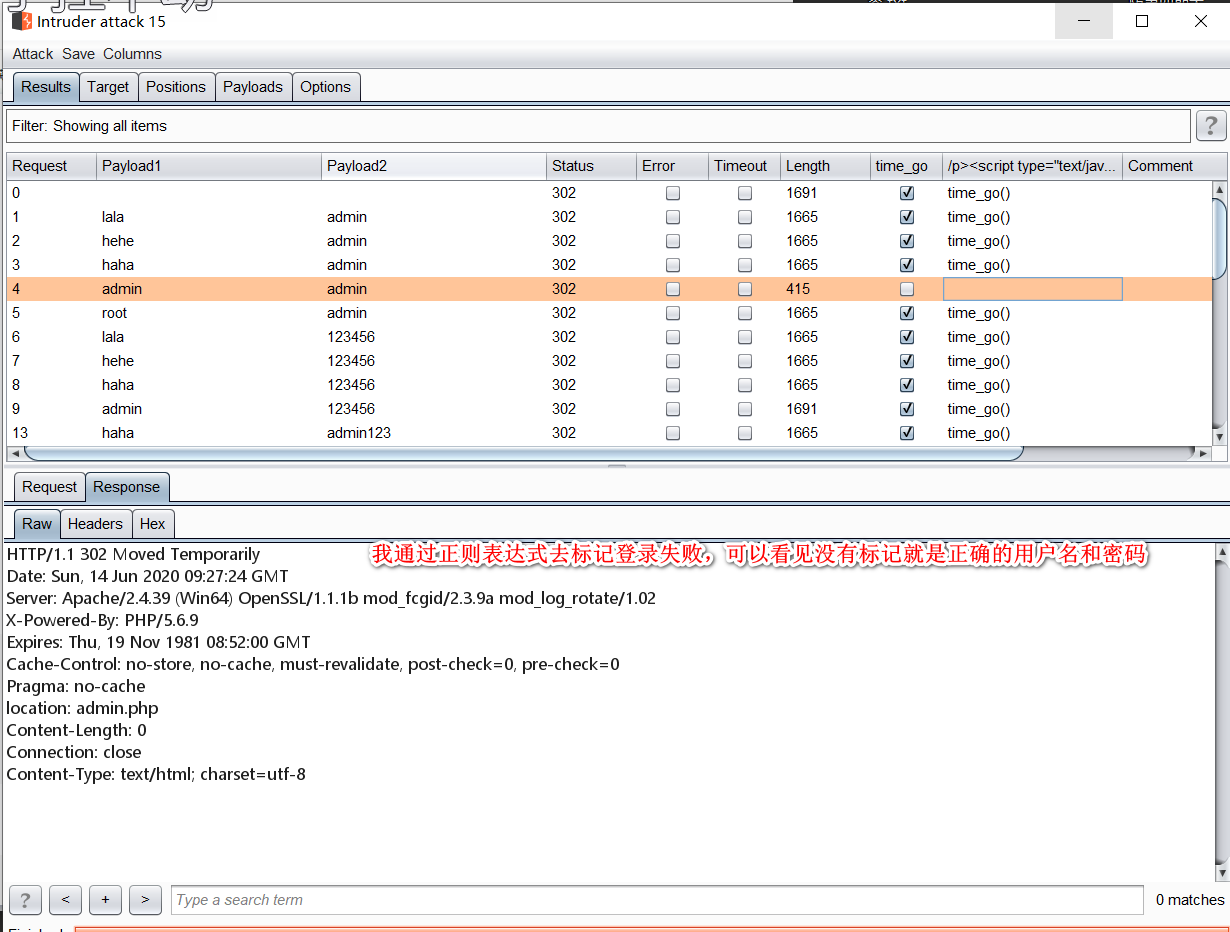

7、扫描结果如下

8、四种攻击方式总结

(1)sniper:狙击手:如果有两个爆破点,就在原来的基础上,单个修改,把payload值插入,如:字典里的数为3,爆破点为2,总共爆破6次

(2)battering ram:攻城锤:如果有两个爆破点,那么会同时替换字典里的值,即爆破时两个点的值是相通的,如:字典里有3个,爆破点有两个,爆破3次。

(3)pitch-fork:插稻草的叉子:可以在每个爆破点载入不同的字典。position1,2·······如:pos1载入3个值的字典,pos2载入100个值的字典,它会按顺序匹配,以最少的payload为准,总共爆破3次。

(4)cluster bomb:集束炸弹:同样可以载入多个字典,是采用排列组合的方式,将每个position的所有情况和其他依次组合,如:pos1有3个值,pos2有100个值,总共爆破300次。若pos1有300,pos2有300,爆破90000次

9、payloadset:

payload set(变量个数)

payload type(payload类型)

simple list:简单字典

runtime file:运行文件

custom iterator:自定义迭代器

character substitution:字符替换

recursive grep:递归查找

lllegal unicode:非法字符

character blocks:字符块

numbers:数字组合

dates:日期组合

brute forcer:暴力破解

null payloads:空payload

username generator:用户名生成

copy other payload:复制其他payload

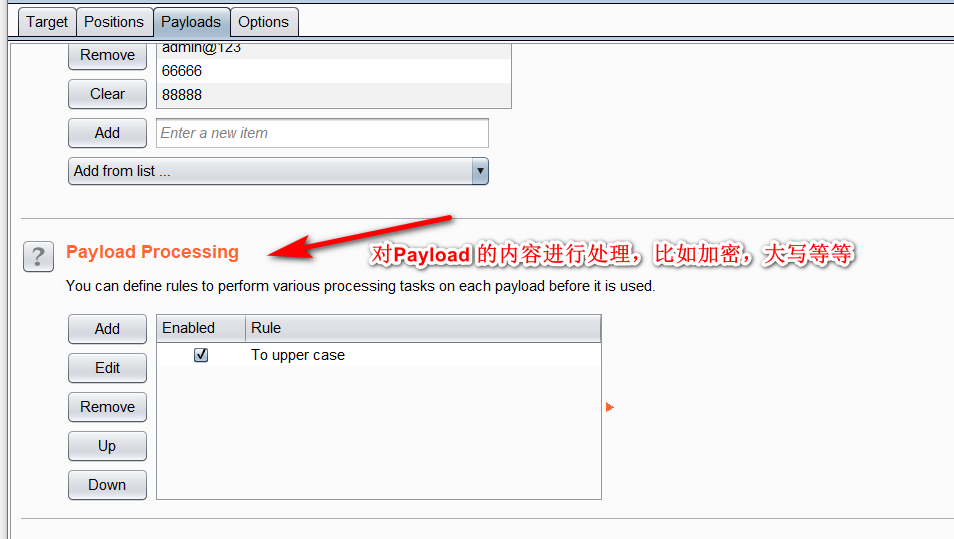

9、Payload Processing 对生成的payload进行加密或其他修改,比如将字典都转为大写

四、Options功能

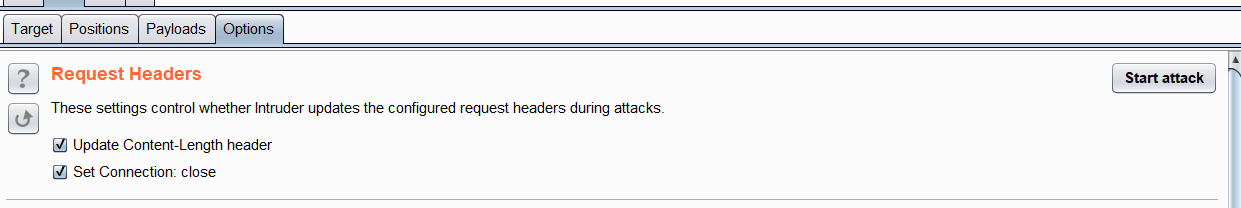

1、Request Headers请求表头,默认都勾选,修改数据包后自动更新数据包长度

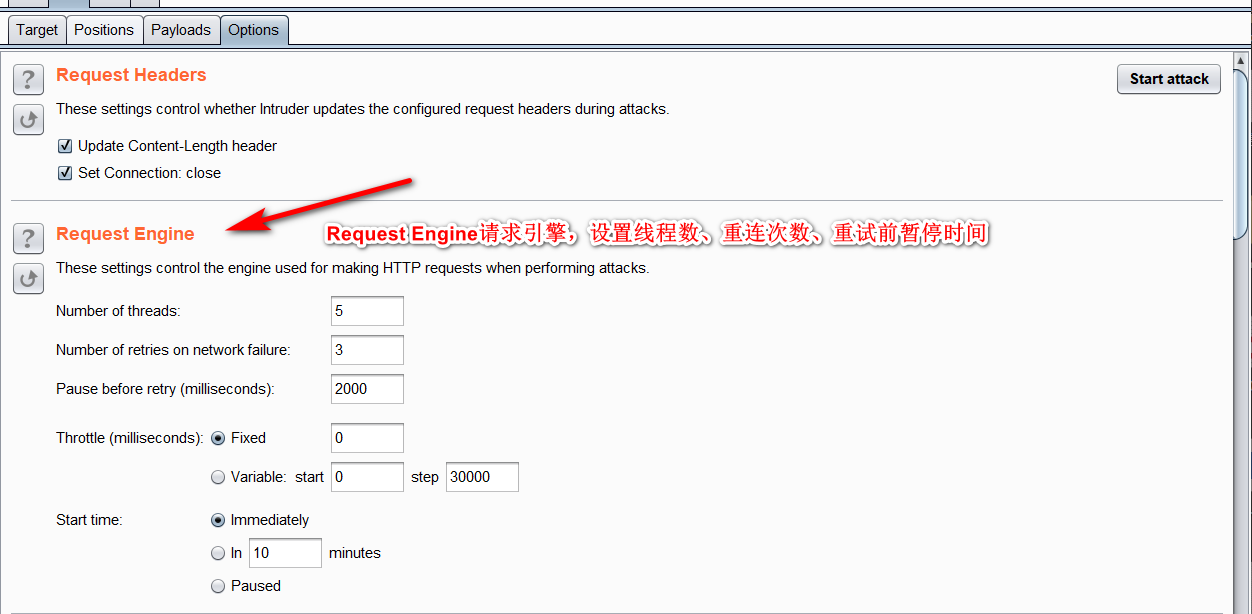

2、Request Engine请求引擎,设置线程数、重连次数、重试前暂停时间

3、Attack Results设置攻击结果

4、Grep - Match在响应中找出存在指定的内容的一项

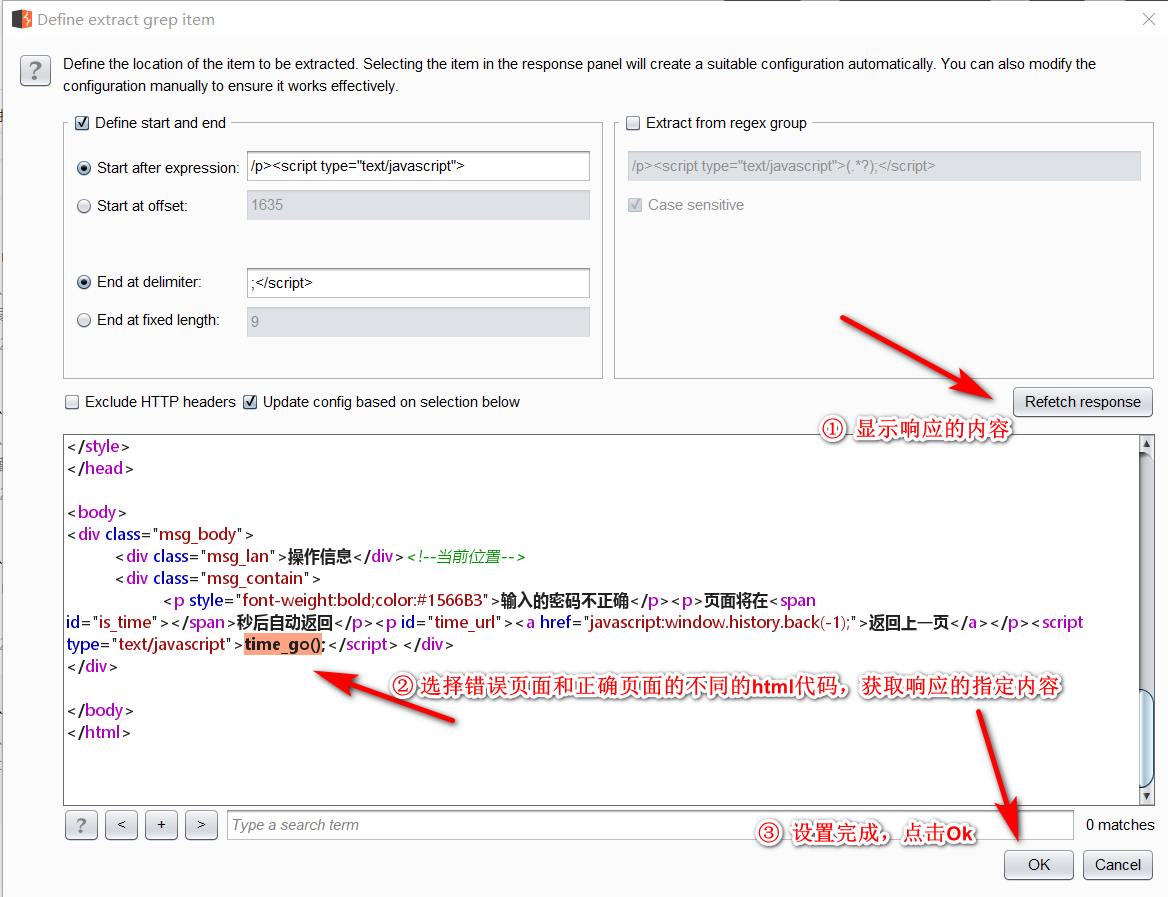

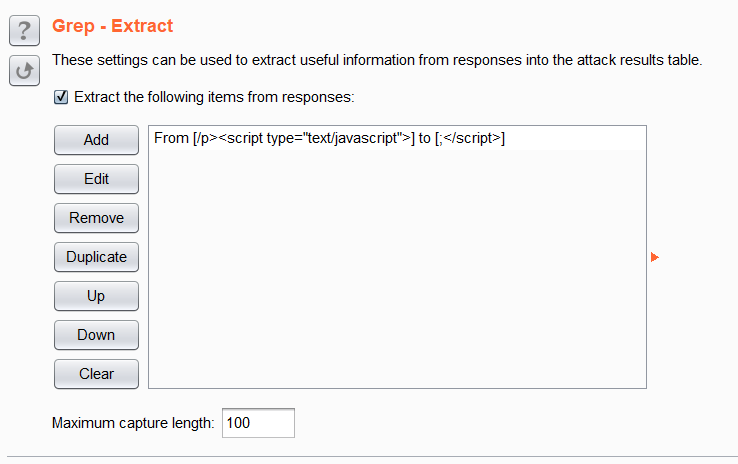

5、Grep - Extract 通过正则表达式获取响应的指定内容

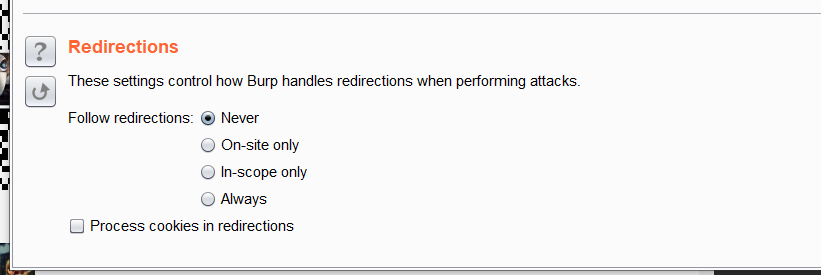

6、Redirections 重定向设置,遇到重定向网页可以选择处理方式,直接转到重定向地址或者不转。