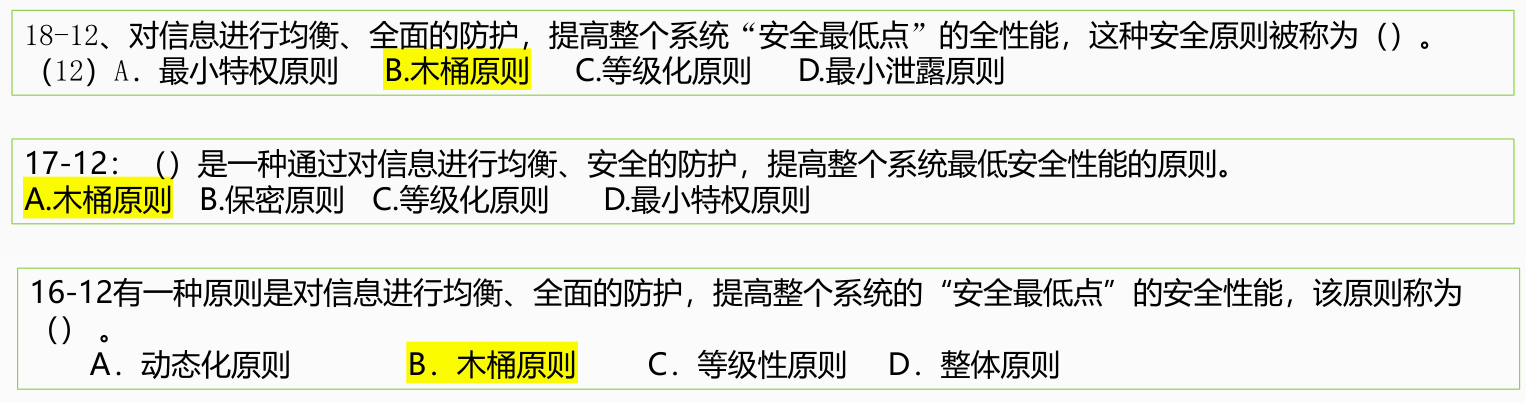

1、信息安全遵循木桶原理

- 木桶原理正是【系统论】的思想在信息安全领域的体现

题目关键词:安全最低点、最低安全性能

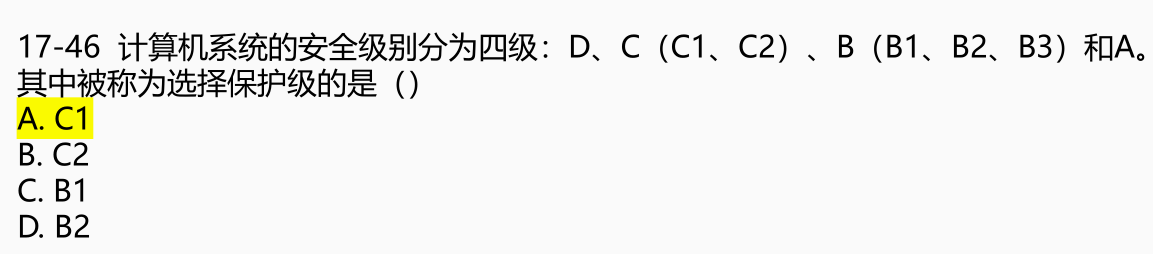

2、美国国防部可信计算机系统评估系统【TCSEC】

📍四组七个等级

- D:最低安全级别;最小安全防护(DOS、WINDOWS98)

- C1:选择性保护;自主安全防护

- C2:受控安全保护;个人账户管理、审计和资源隔离(UNIX、LINUX、WindowsNT系统)

- B1:标识安全保护

- B2:结构保护级别(安全标签、低级别无法访问敏感信息、设备端口标注安全级别)

- B3:安全域保护级别(硬件方式:内存管理硬件放置无授权访问)

- A:验证设计级(最高、形式化设计说明和验证、秘密信道、可信分布的分析、系统部件来源安全、软硬件跟踪及配置管理)

题目关键词:安全级别

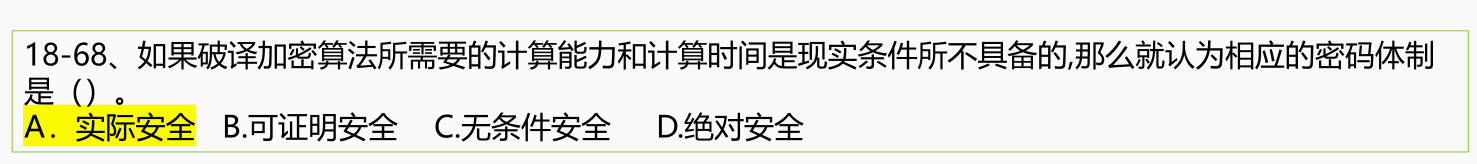

3、可计算性理论

📍计算理论:可计算性理论、计算复杂性理论

- 可计算型理论:可以不可计算的判定

- 计算复杂性理论:耗费的各种资源、复杂度来区分、现实可计算性

题目关键词:现实条件、具备、算法

题目关键词:现实条件、具备、算法

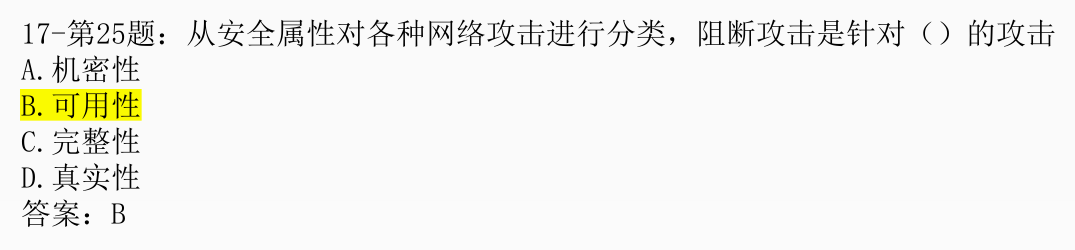

4、信息安全的基本安全目标

📍密码学

- 保密性:信息仅被合法用户使用

- 完整性:未经授权不能改变

- 可用性:可被授权实体访问并按需求使用

题目关键词:安全属性、网络攻击、分类

题目关键词:安全属性、网络攻击、分类

5、信息安全管理体系

- 密码管理

- 网络管理

- 设备管理

-

6、信息安全管理体系—概念

📍信息安全

保护系统硬件、软件、数据,不被偶然或恶意遭到破坏、更改、泄露;

-

📍信息安全管理

密码管理

- 网络管理

-

7、信息安全管理体系—密码管理

信息安全的最有效手段、最关键技术

- 商用密码管理原则-1996年27号文:统一领导,集中管理,定点研制,专控经营,满足使用

- 商用密码技术列入国家秘密

- 国家密码管理局:履行对全国的密码管理职能

- 我国第一个商用密码算法系列

- 对称密码算法:SMS4(SM4)

- 签名算法:ECDSA

- 密钥协商算法:ECDH(必须使用指定的椭圆曲线和参数)

- 杂凑算法:SHA-256(必须使用指定的椭圆曲线和参数)

- 随机数生成算法:自行选择

题目关键词:密码、算法

题目关键词:密码、算法

- 2006年,公布“无线局域网产品须使用的系列密码算法”

8、信息安全管理体系—网络管理

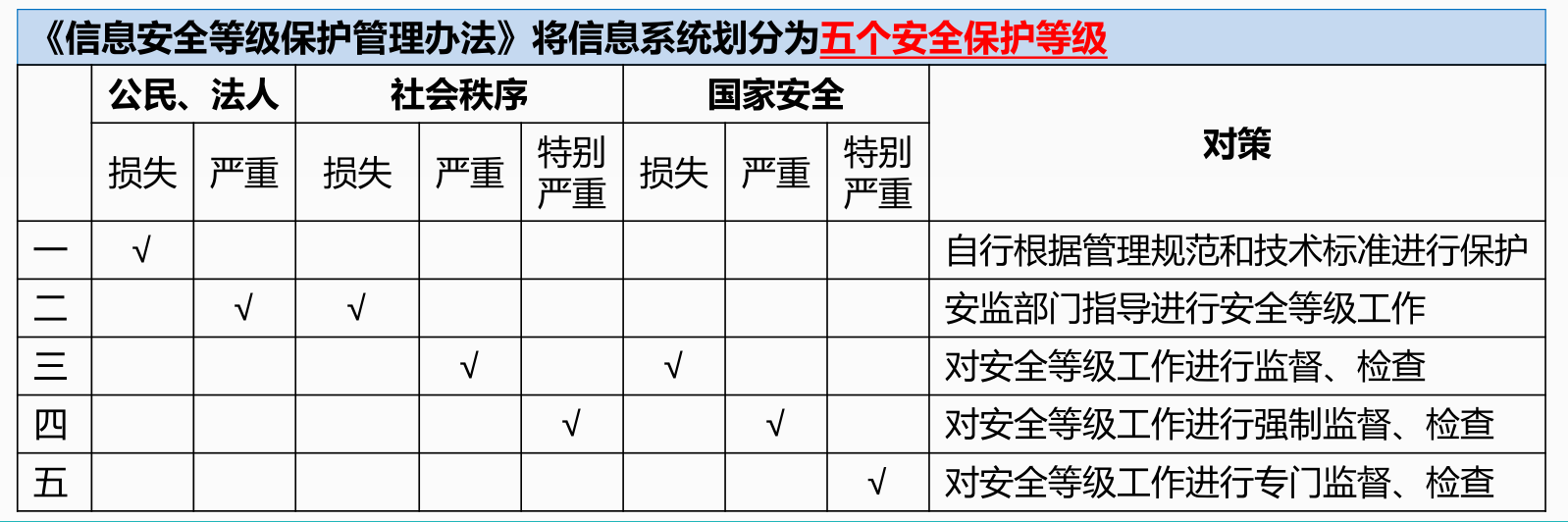

📍计算机系统安全保护能力的五个等级(GB27859-1999)

📌(主)用户自主保护级

- 隔离用户和数据、自主访问控制、身份鉴别、自主完整性

-

📌(席)系统审计保护级

+访问审计、追查达到对自己行为负责

-

📌(爱)安全标记保护级

+强制访问控制、标记

地方国家机关、金融机构、邮电通信、能源水源供给部门、交通运输、大型工商与信息技术企业、重点工程建设

📌(街)结构化保护级

+扩展到所有主体与客体、隐蔽通道、结构化关键和非关键保护元素

中央国家机关、广播电台、重要物资储备单位、社会应急服务部门、尖端科技企业集团、国家重点科研单位机构、国防建设

📌(坊)访问验证保护级

+访问控制粒度到单个用户、客体制定命名用户和用户组、规定访问模式、审计报警、可信路径、全程监控

- 国防关键部门、依法需要特殊隔离

题目关键词:安全保护等级、安全保护能力、主体、客体、强制访问

题目关键词:安全保护等级、安全保护能力、主体、客体、强制访问

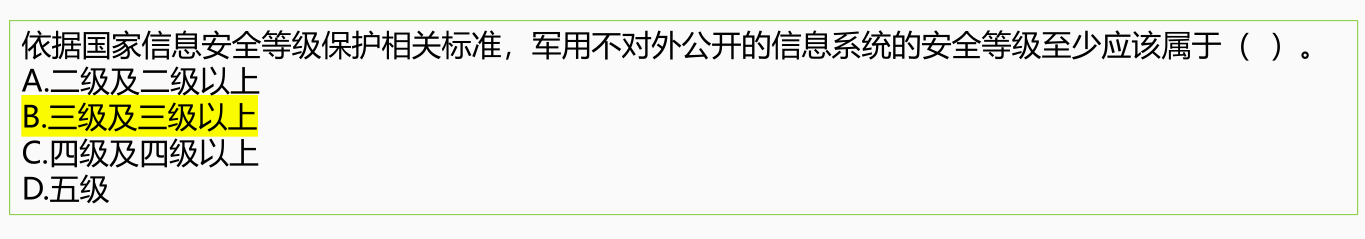

10、涉密信息系统安全分级保护

- 秘密级

- 一般的国家秘密:安全等级别不低于三级

- 机密级

- 重要的国家秘密:安全等级别不低于四级

- —增强型机密级

- 副省级以上的党政首脑机关、国防、外交、国家安全、军工等部门

- 机密级信息含量较高或数量较高

- 使用单位对信息系统依赖程度较高

绝密级(*棱镜事件)

系统存在的脆弱性、人为或自然的威胁导致安全事件发生的可能性及其造成的影响

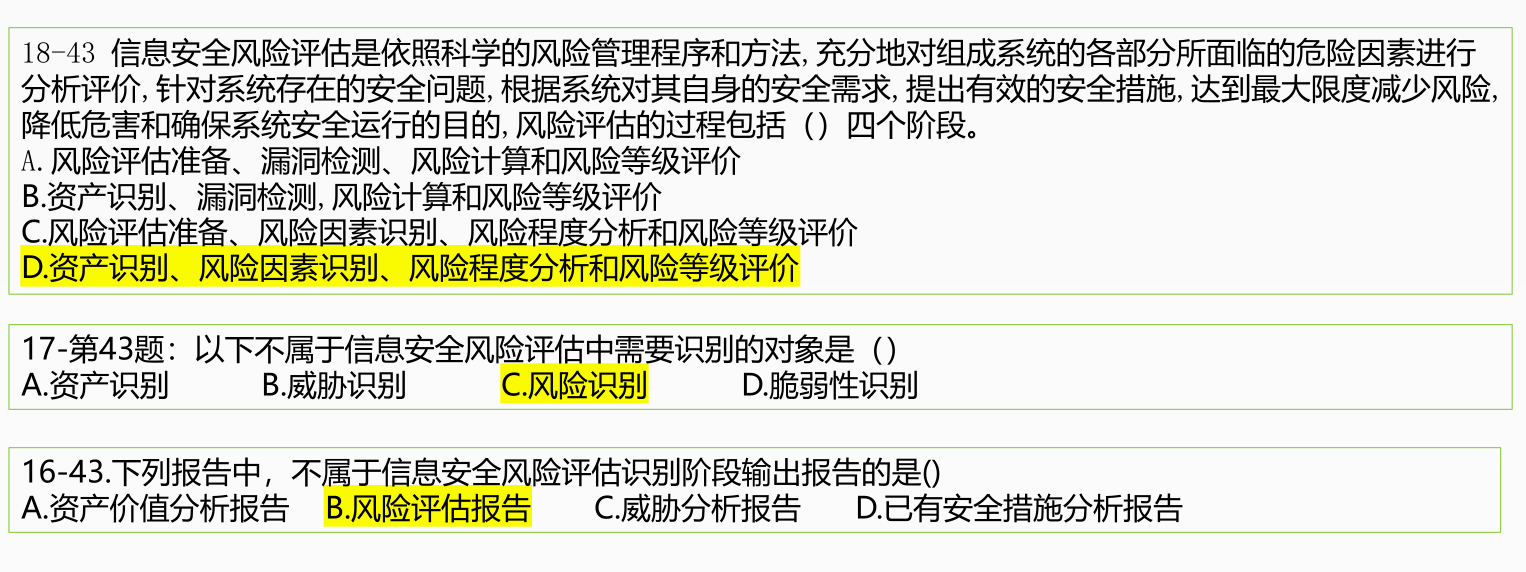

📍信息安全风险评估

依据标准,对信息系统及由其处理、传输、存储的信息保密性、完整性、可用性等进行科学评价的过程

📌信息安全风险评估的任务

识别组织面临的各种风险

- 评估风险概率和可能带来的负面影响

- 确定组织承受风险的能力

- 确定风险降低和控制的优先等级

-

📌信息安全风险评估的流程

确定资产:明确资产价值,有形和无形资产

- 脆弱性和威胁分析:发现脆弱点及可能引发的威胁

- 制定及评估控制措施:研究消除、减轻、转移威胁风险的手段

- 决策:评估风险影响、排列、制定决策(接受、避免和转移)

- 沟通与交流:领导签字批准,各方面沟通

- 监督实施:监督安全措施的实施

📌信息安全风险评估的方法与分类

题目关键词:网络安全法、统筹协调监督

题目关键词:网络安全法、统筹协调监督

题目关键词:风险评估

题目关键词:风险评估