核心功能

- 认证:判断用户是否能登录该系统

- 授权:判断用户是否有权限做某些操作

基本原理

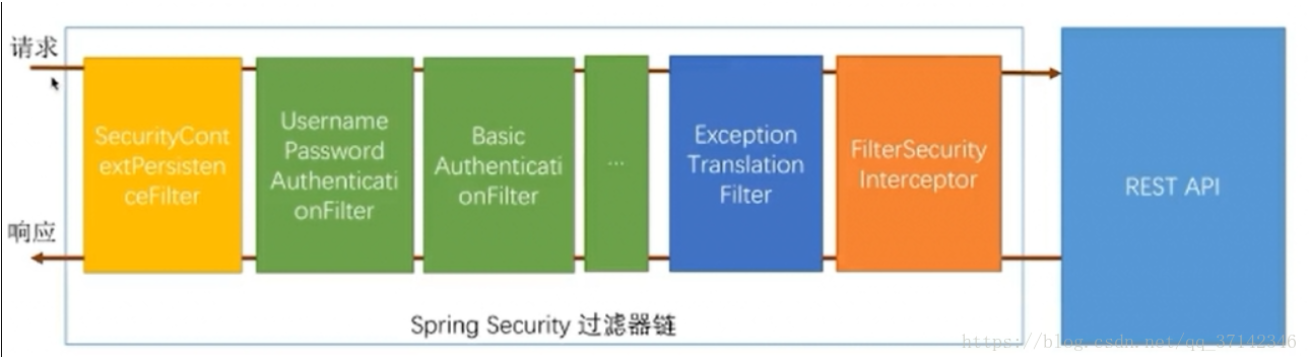

SpringSecurity实质是一个过滤器链,如

FilterSecurityInterceptor是一个方法级的权限过滤器,位于过滤器的最底部ExceptionTranslationFilter是一个异常处理器,用来处理在认证授权过程中抛出的异常UsernamePasswordAuthenticationFilter对/login的Post请求做拦截,检验表单中的用户名与密码

认证流程

在过滤器的最前端有一个SecurityContextPersistenceFilter,当请求进来和返回的时候都会经过这个过滤器,它主要存放用户的认证信息。

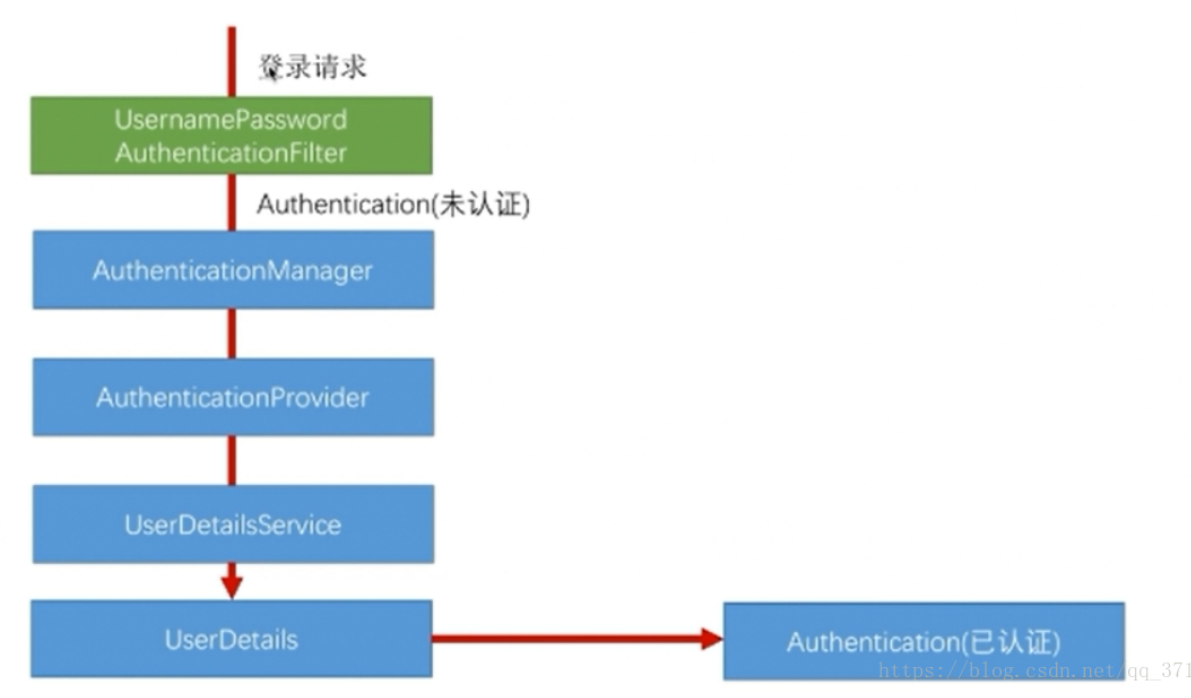

当用户发送登录请求的时候,首先进入到UsernamePasswordAuthenticationFilter中进行校验。

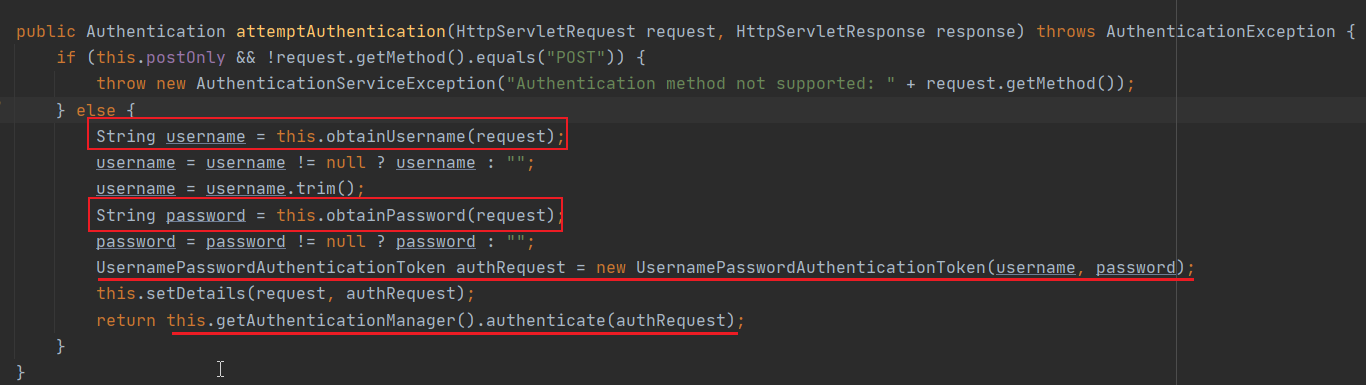

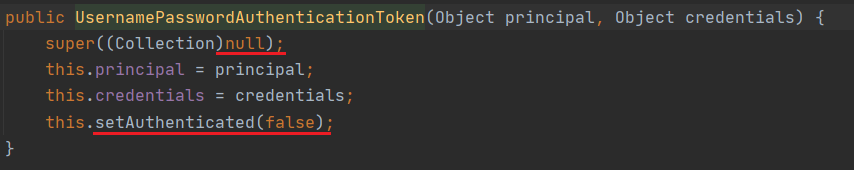

打断点发送登录请求进入源码中,我们会发现它会进入到UsernamePasswordAuthenticationFilter,在该类中,有一个attemptAuthentication方法。在这个方法中,会获取用户的username以及password参数的信息,然后使用构造器new UsernamePasswordAuthenticationToken(username, password)封装为一个UsernamePasswordAuthenticationToken对象,在这个构造器内部会将对应的信息赋值给各自的本地变量,并且会调用父类AbstractAuthenticationToken构造器,传一个null值进去,为什么是null呢?因为刚开始并没有认证,因此用户没有任何权限,并且设置没有认证的信息(setAuthenticated(false)),最后会进入AuthenticationManager接口的实现类ProviderManager中。

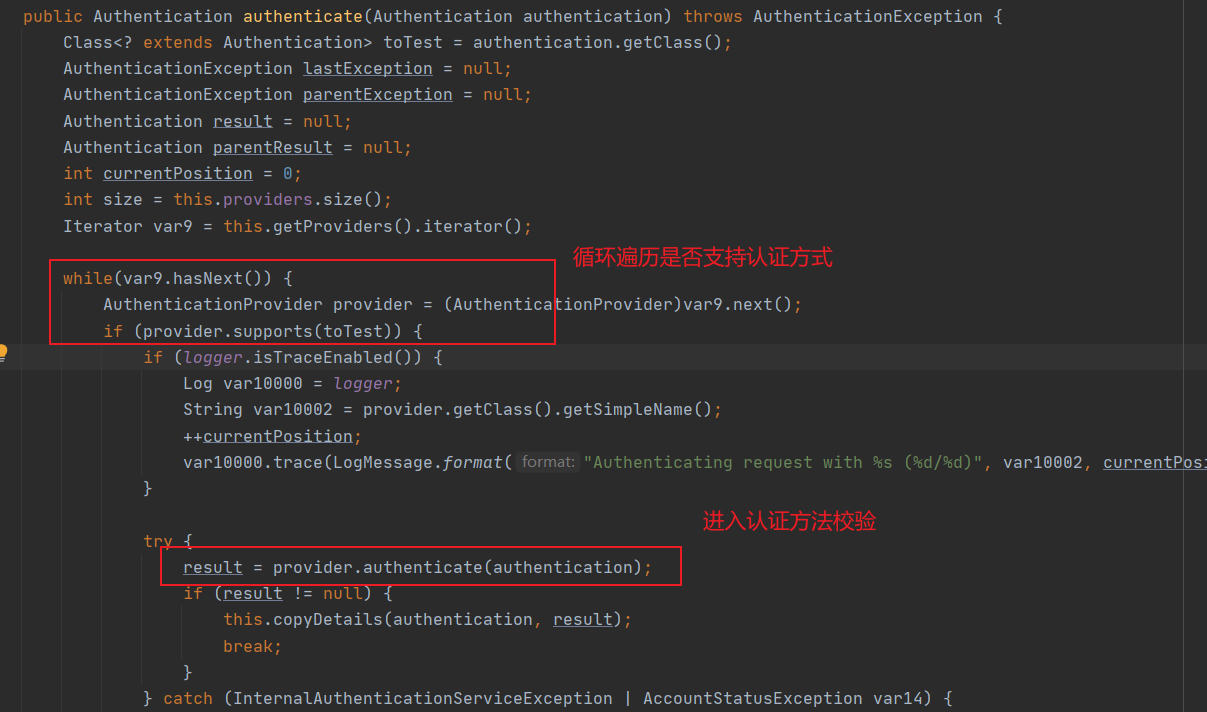

在ProviderManager这个实现类中,它会调用AuthenticationProvider接口的实现类获取用户的信息,用户的信息权限的验证就在该类中校验。进入ProviderManager类中调用authenticate(Authentication authentication)方法,它通过AuthenticationProvider实现类获取用户的登录的方式后会有一个for循环遍历它是否支持这种登录方式,具体的登录方式有表单登录,qq登录,微信登录等。如果都不支持它会结束for循环,如果支持则会进入AuthenticationProvider接口的抽象实现类AbstractUserDetailsAuthenticationProvider中调用 authenticate(Authentication authentication)方法对用户的身份进入校验。

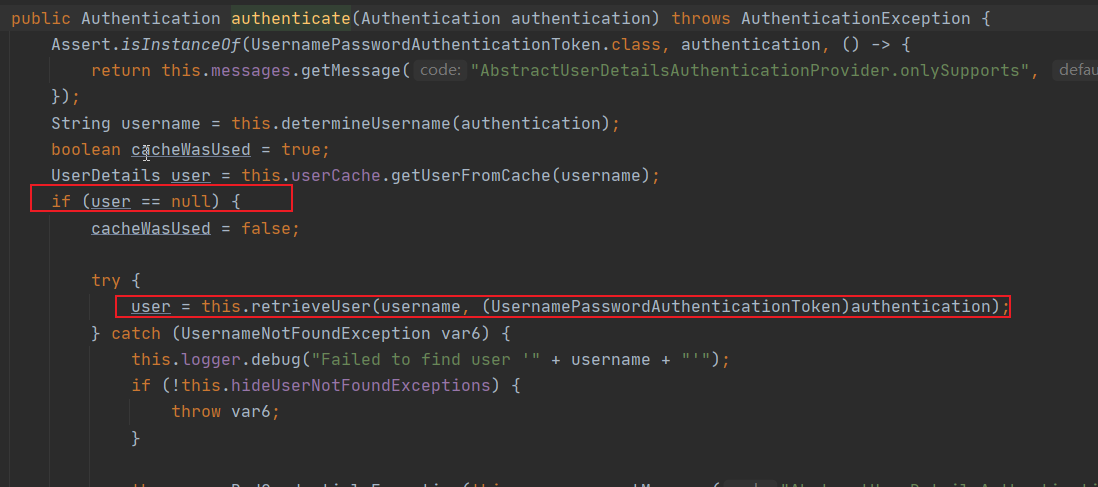

进入抽象类AbstractUserDetailsAuthenticationProvider的内部的authenticate方法之后,先会判断user是否为空,这个user是UserDetail的对象,如果为空,表示还没有认证,就需要调用retrieveUser方法去获取用户的信息,这个方法是抽象类AbstractUserDetailsAuthenticationProvider的扩展类DaoAuthenticationProvider的一个方法。

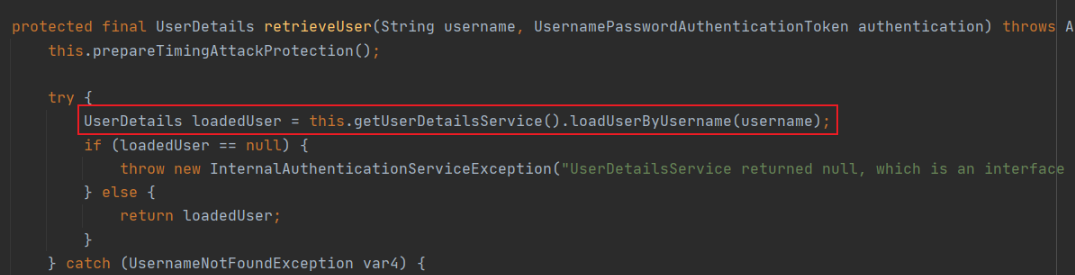

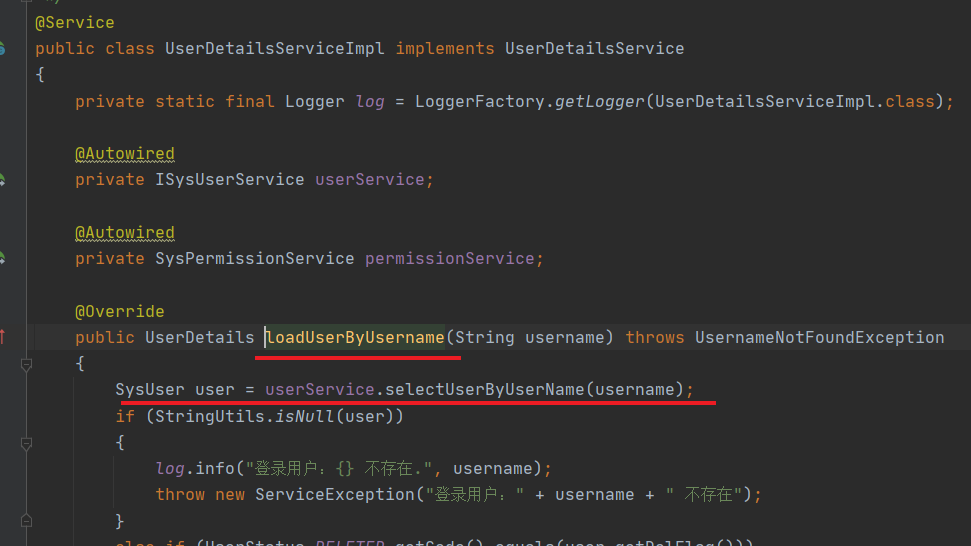

在该扩展类的retrieveUser方法中调用UserDetailsService这个接口的实现类的loadUserByUsername方法去获取用户信息,而这里我自己编写了实现类MyUserDetail类,在这个实现类中,我们可以编写自己的逻辑,从数据库中获取用户密码等权限信息返回。

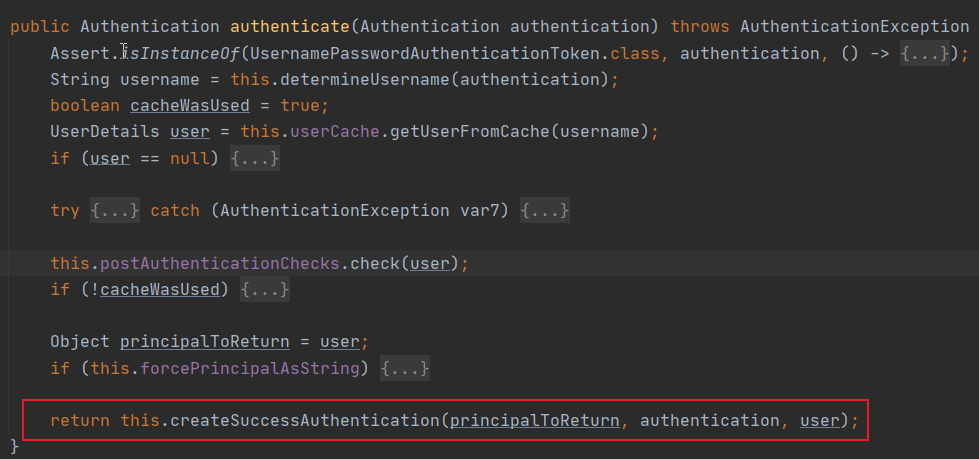

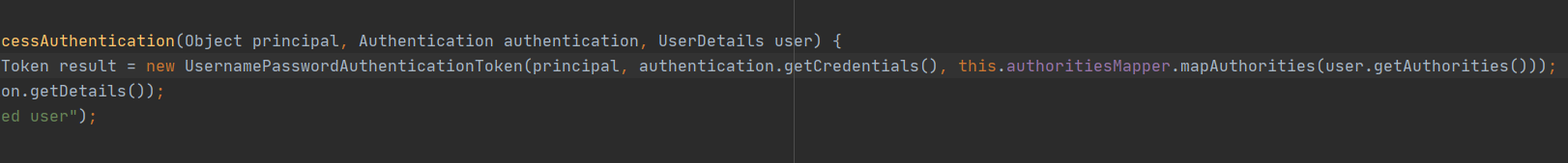

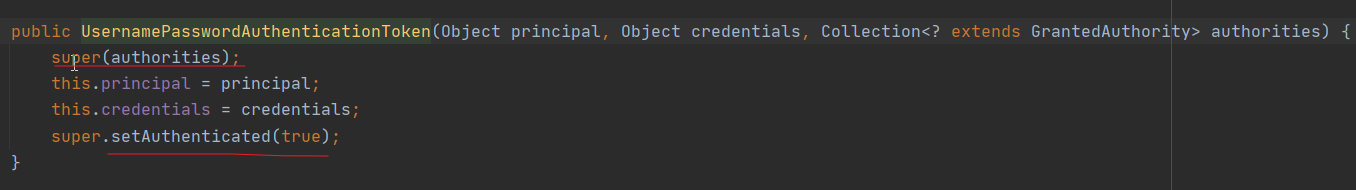

在拿到用户的信息后,返回到AbstractUserDetailsAuthenticationProvider类中调用createSuccessAuthentication(principalToReturn, authentication, user)方法,在该方法中会调用三个参数的UsernamePasswordAuthenticationToken构造器,不同于前面调用两个参数的,因为这里已经验证了用户的信息和权限,因此不再是给父类构造器中传null值了,而是用户的权限集合,并且设置认证通过(setAuthenticated(true)),

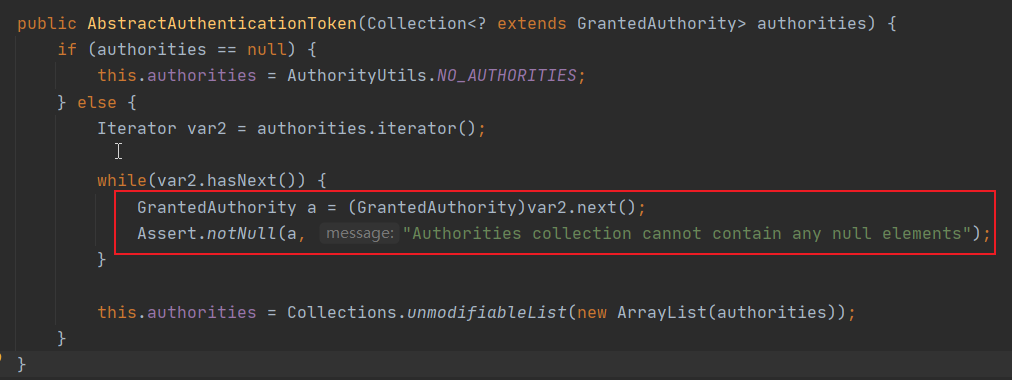

在UsernamePasswordAuthenticationToken的父类中,它会检查用的权限,如果有一个为null值,表示没有相应的权限,抛出异常。

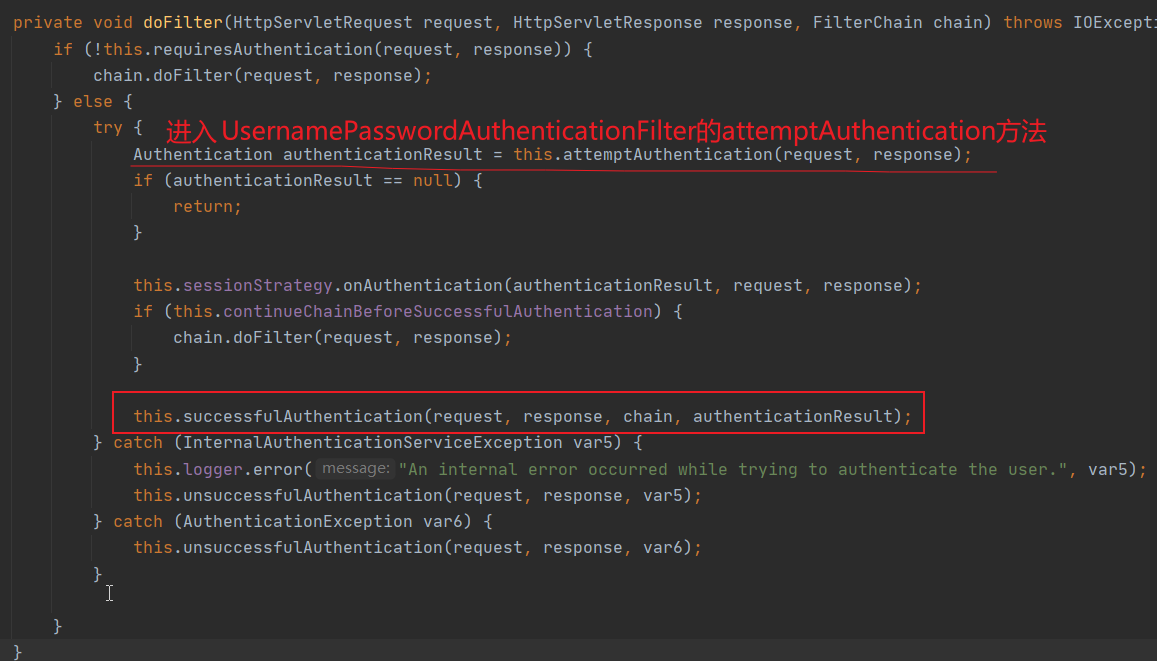

然后在createSuccessAuthentication方法返回后回到ProvioderManager的authenticate方法中返回result,最后回到UsernamePasswordAuthenticationFilter的刚开始进入的attemptAuthentication方法中返回。

**总结:首先当用户发送请求的时候,会进入到UsernamePasswordAuthenticationFilter中得到一个UsernamePasswordAuthenticationToken,它其实相当于一个令牌,不过还没有经过认证,然后调用AuthenticationManager的实现类ProviderManager中判断登录方式是否支持,如果支持,则会调用AuthenticationProvider接口的抽象实现类AbstractUserDetailsAuthenticationProvider中调用它的扩展类DaoAuthenticationProvider中获取我们自己实现的MyUserDetails类获取用户密码进行用户身份验证,然后返回该对象,设置UsernamePasswordAuthenticationToken这个令牌认证通过,用户身份校验成功。**

认证结果如何在多个请求之间共享

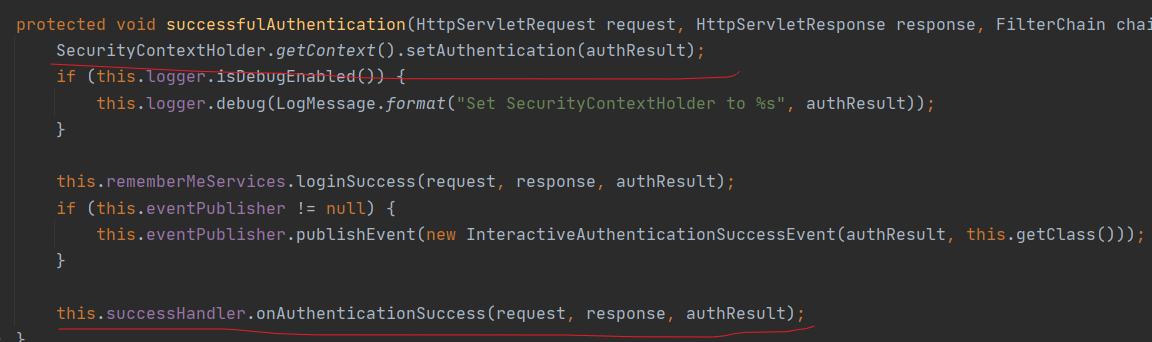

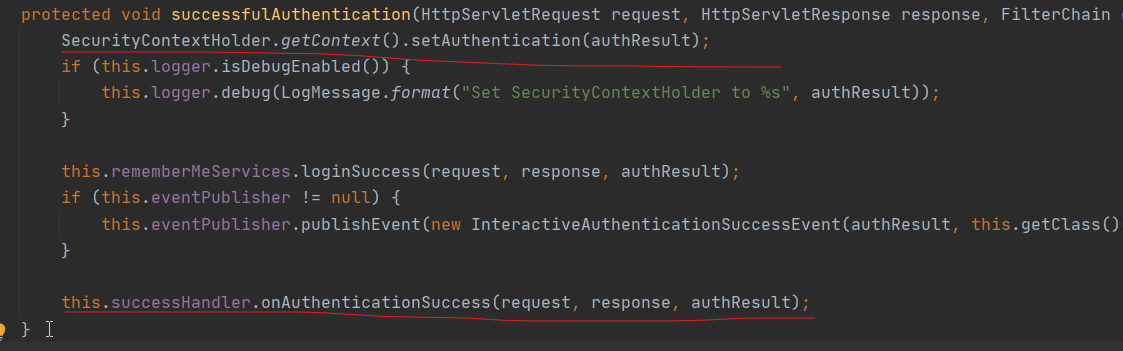

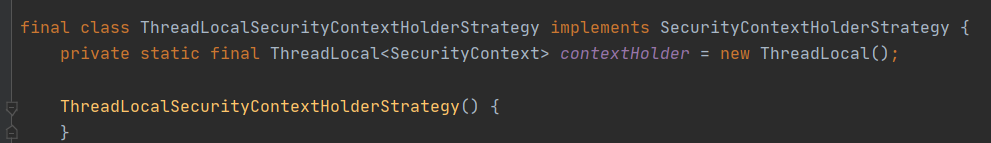

身份认证成功后,最后在UsernamePasswordAuthenticationFilter返回后会进入一个AbstractAuthenticationProcessingFilter类(UsernamePasswordAuthenticationFilter的父类)中的doFilter方法中调用successfulAuthentication方法中,这个方法最后会返回我们自己定义的登录成功处理器handler,在返回之前,它会调用SecurityContext,最后将认证的结果放入SecurityContextHolder中,SecurityContext类很简单,重写了equals方法和hascode方法,保证了authentication的唯一性。SecurityContextHolder类实际上对ThreadLocal的一个封装,可以在不同方法之间进行通信,我们可以简单理解为线程级别的一个全局变量。因此可以在同一个线程中的不同方法中获取到认证信息。最后会被SecurityContextPersistenceFilter过滤器使用,这个过滤器的作用是什么呢?当一个请求来的时候,它会将session中的值传入到该线程中,当请求返回的时候,它会判断该请求线程是否有SecurityContext,如果有它会将其放入到session中,因此保证了请求结果可以在不同的请求之间共享。

获取用户认证信息

SecurityContextHolder.getContext().getAuthentication();

Authentication authentication

UserDetails userDetails

两个重要的接口

UserDetailsService自定义查询数据库用户名和密码时,需要实现此接口PasswordEncoder数据加密接口,在返回对象时对密码加密

Web权限方案

用户认证

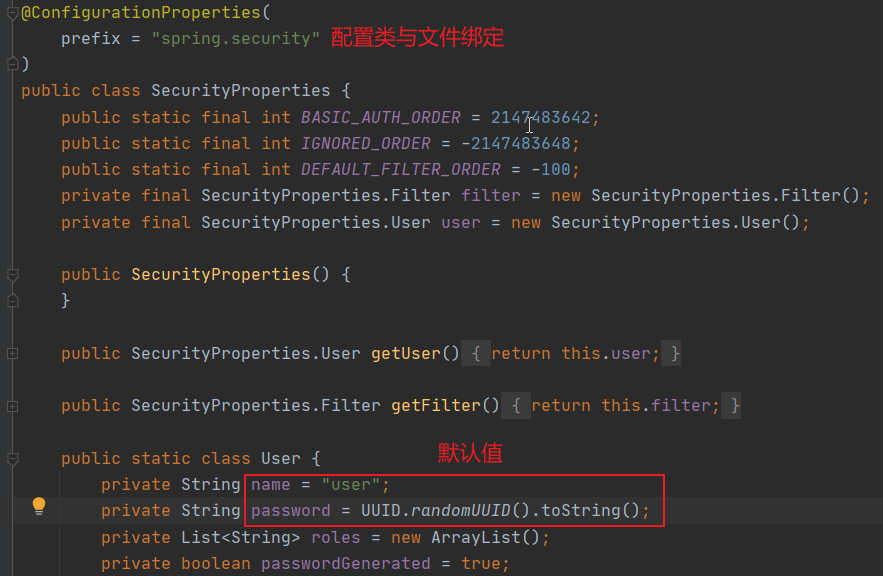

需求:SpringSecurity初始化时用户名为user、密码为随机字符串,开发时需要自定义用户名与密码

配置文件

spring.security.user.name=yuspring.security.user.password=123

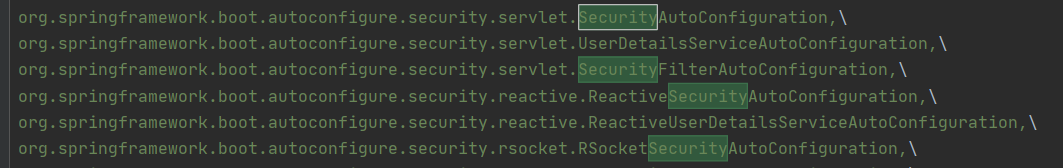

Springboot自动装配时加载的spring.factories中

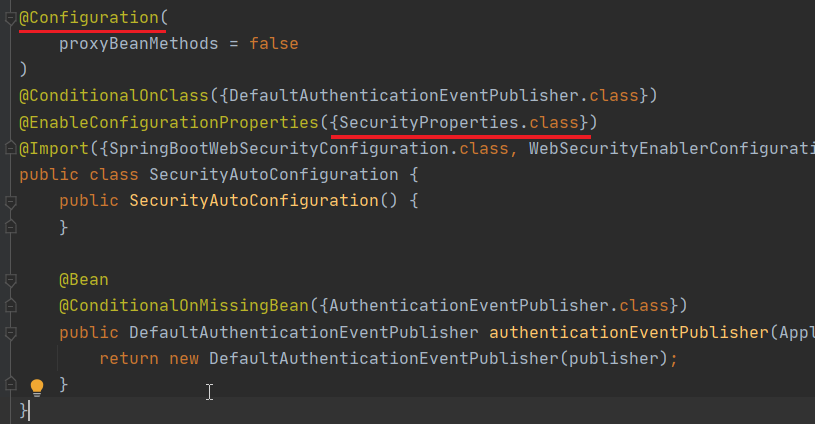

因此,SecurityAutoConfiguration会将SecurityProperties注册到容器中

而SecurityProperties与文件绑定,因此可以通过配置文件自定义用户名与密码。

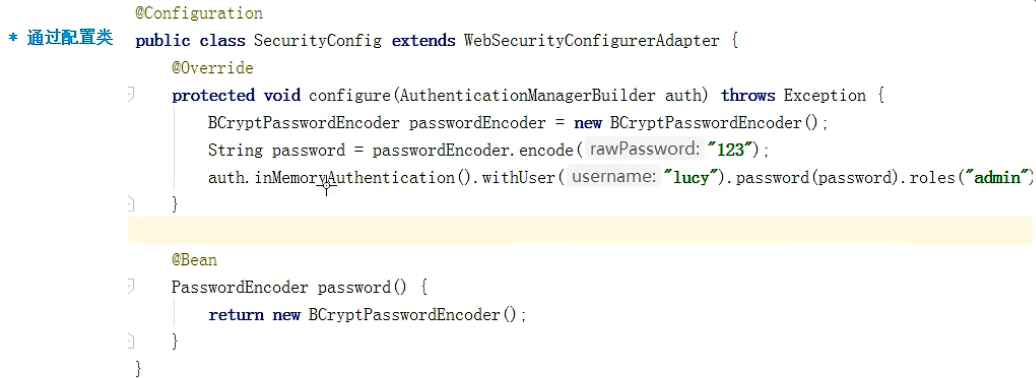

配置类

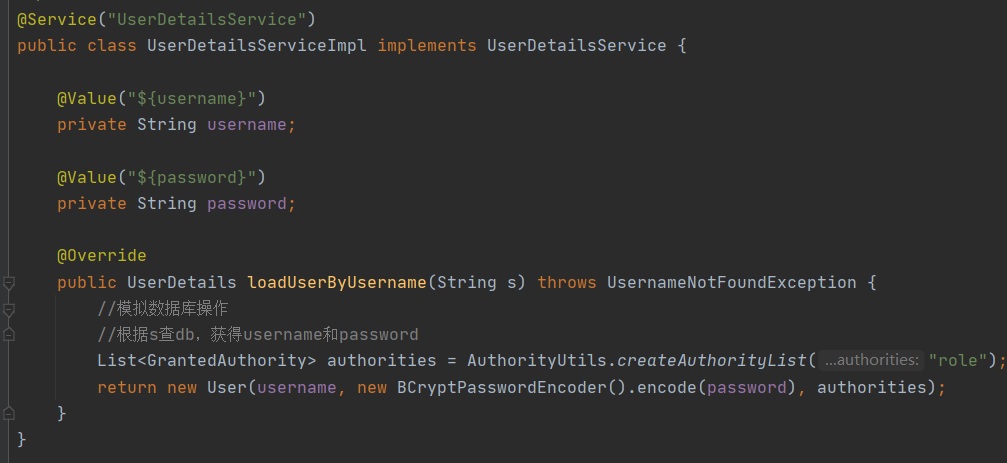

自定义实现类

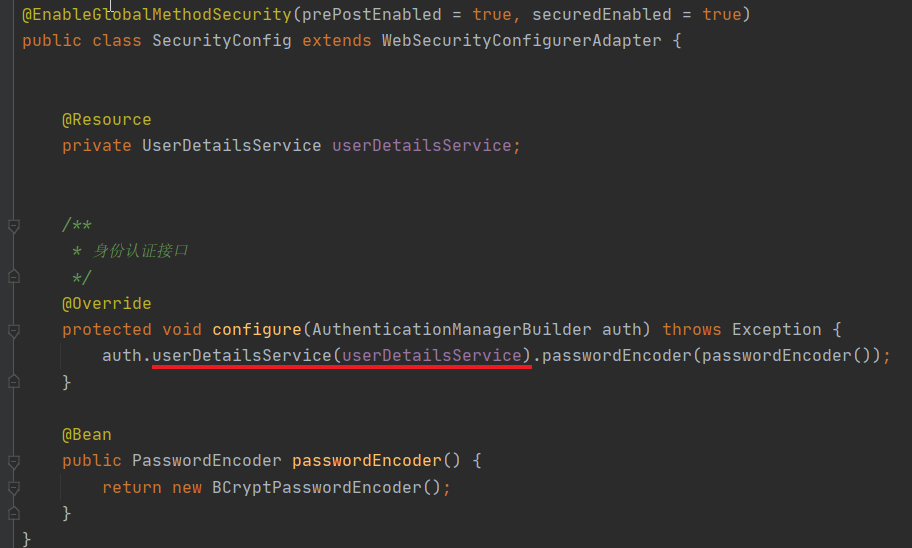

- 创建配置类,设置使用哪个userDetailsService实现类

- 编写实现类,返回UserDetails对象,对象有用户名、密码和操作权限

自定义前端登录页面

同样是在配置类中重写configure方法,注意这个是不同的,参数为HttpSecurity

实例@Overrideprotected void configure(HttpSecurity httpSecurity) throws Exception{httpSecurity// CSRF禁用,因为不使用session.csrf().disable()// 认证失败处理类.exceptionHandling().authenticationEntryPoint(unauthorizedHandler).and()// 基于token,所以不需要session.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS).and()// 过滤请求.authorizeRequests()// 对于登录login 注册register 验证码captchaImage 允许匿名访问.antMatchers("/login", "/register", "/captchaImage").anonymous().antMatchers(HttpMethod.GET,"/","/*.html","/**/*.html","/**/*.css","/**/*.js","/profile/**").permitAll().antMatchers("/swagger-ui.html").anonymous().antMatchers("/swagger-resources/**").anonymous().antMatchers("/webjars/**").anonymous().antMatchers("/*/api-docs").anonymous().antMatchers("/druid/**").anonymous()// 除上面外的所有请求全部需要鉴权认证.anyRequest().authenticated().and().headers().frameOptions().disable();//退出自定义httpSecurity.logout().logoutUrl("/logout").logoutSuccessHandler(logoutSuccessHandler);// 添加JWT filterhttpSecurity.addFilterBefore(authenticationTokenFilter, UsernamePasswordAuthenticationFilter.class);// 添加CORS filterhttpSecurity.addFilterBefore(corsFilter, JwtAuthenticationTokenFilter.class);httpSecurity.addFilterBefore(corsFilter, LogoutFilter.class);}

用户授权

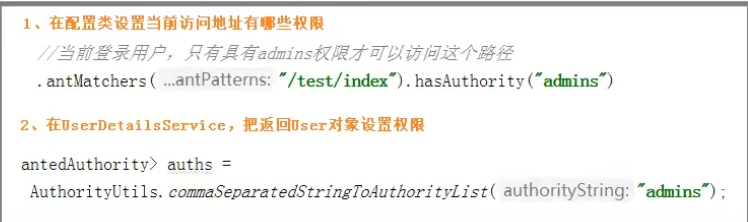

基于角色或权限进行访问控制

hasAuthority方法(针对某一个)

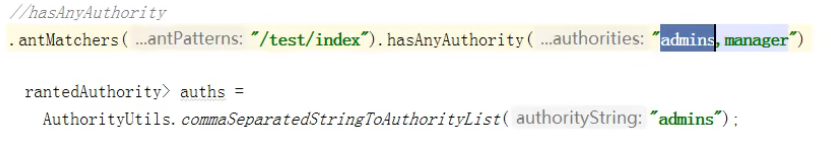

b. hasAnyAuthority方法(针对多个)

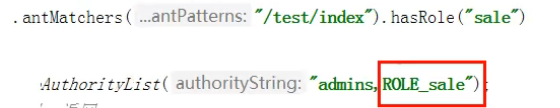

c. hasRole方法(针对某一个,注意自动带了前缀ROLE_)

d. hasAnyRole方法(针对多个,带前缀)

- 403没有权限时,返回的自定义页面

常用注解

使用注解之前需要先开启注解,如@EnableGlobalMethodSecurity(prePostEnabled = true, securedEnabled = true)开启

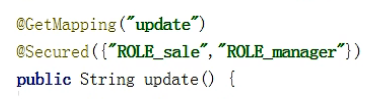

@Secured用户具有某个角色,才可以访问方法

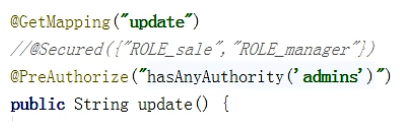

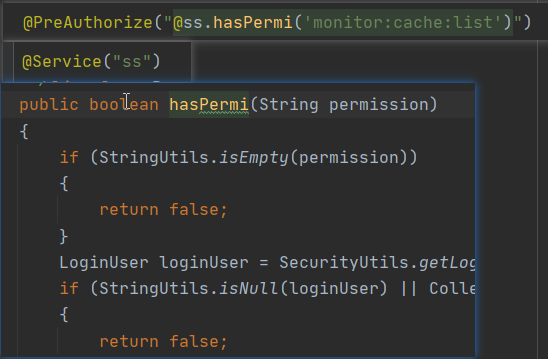

@PreAuthorize进入方法前进行权限校验

其中的hasAnyAuthority可以替换为上述四种,也可以自定义,如

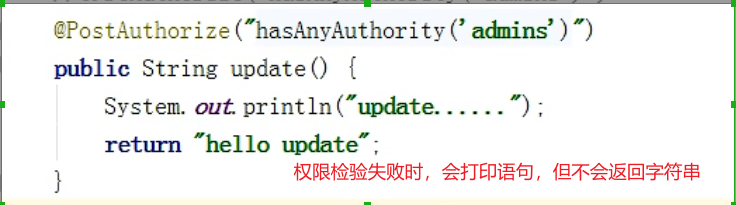

@PostAuthorize方法执行后进行权限校验,适合验证有返回值的权限

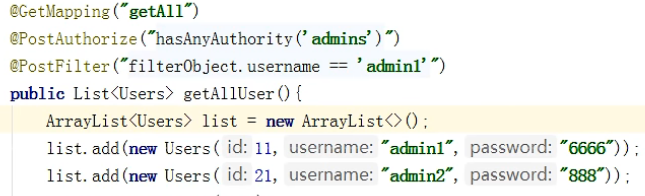

@PreFilter和@PostFilter对传进来的数据进行过滤、对返回的数据进行过滤(不常用)

SpringSecurity实现RememberMe(自动登录)

基本原理

CRSF

跨站请求伪造,指攻击者通过某些手段欺骗用户的浏览器去访问一个自己曾经认证过的网站并执行一些操作。相比于跨网站脚本(XSS),前者利用的是用户对指定网站的信任,而CRSF利用的是网站对用户浏览器的信任,即简单的身份验证只能保证请求是来自某一个用户的浏览器,而不能保证请求本身是用户自愿发出的。