漏洞原理

可以看这个人的博客,http://blog.leanote.com/post/snowming/38069f423c76

影响版本

Windows: 7, 8.1, 10, 10 1607, 10 1709, 10 1803, 10 1809, 10 1903, RT 8.1Windows Server: 1803, 1903, 2008, 2008 R2, 2012, 2012 R2, 2016, 2019

补丁信息

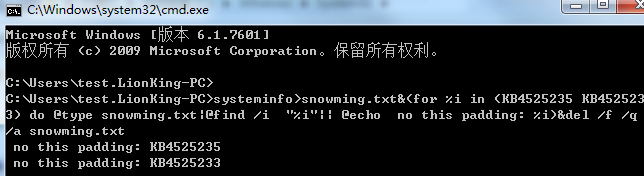

我这里使用的是win7,输入以下命令查看是否打上安全补丁

systeminfo>snowming.txt&(for %i in (KB4525235 KB4525233) do @type snowming.txt|@find /i "%i"|| @echo no this padding: %i)&del /f /q /a snowming.txt

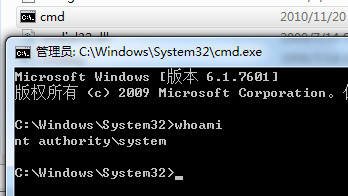

复现过程

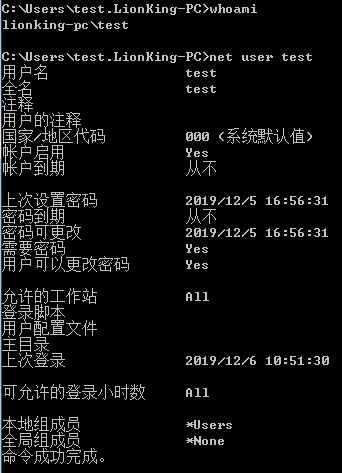

本处使用的是win7 sp1版本,其他版本自行测试,用户为新建的普通用户。

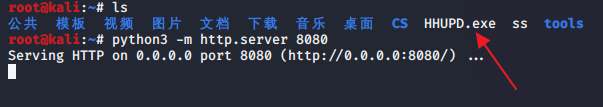

首先在github上下载回来利用程序,然后放在外网可访问的地方,复现均为内网环境,此处使用kali替代。

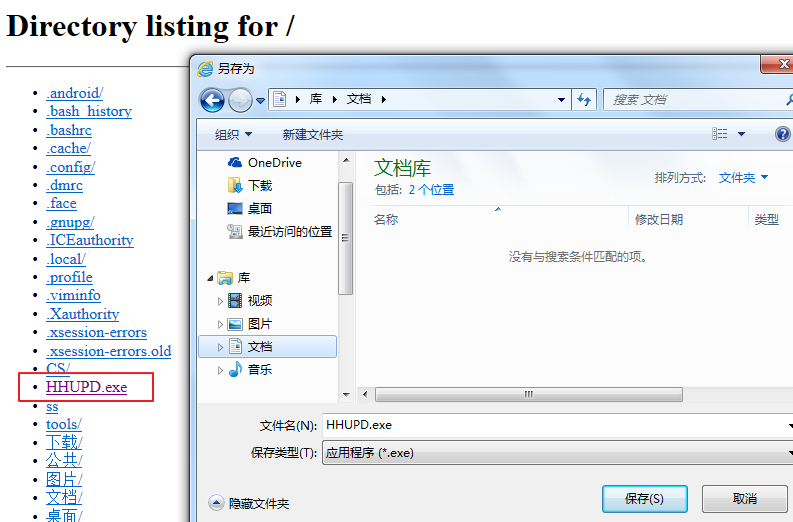

在win7中使用IE打开程序访问地址,将其下载到本地

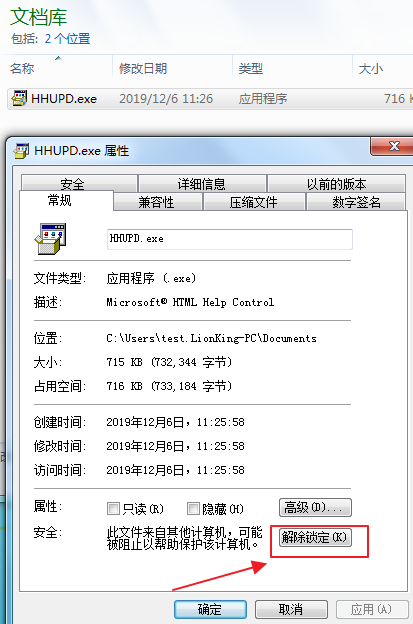

打开程序属性,点击“解除锁定”,应用、确定

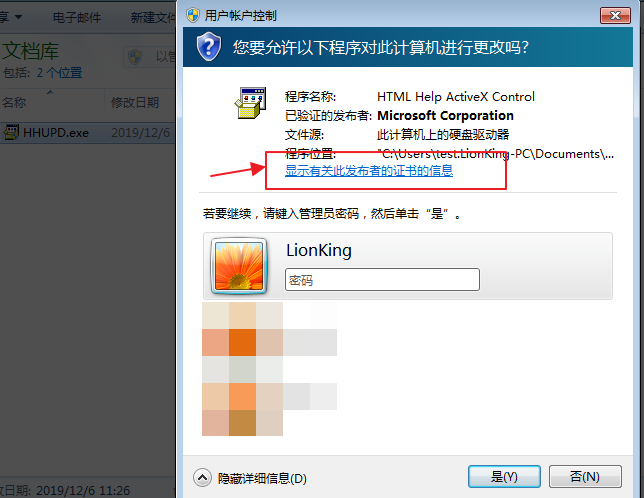

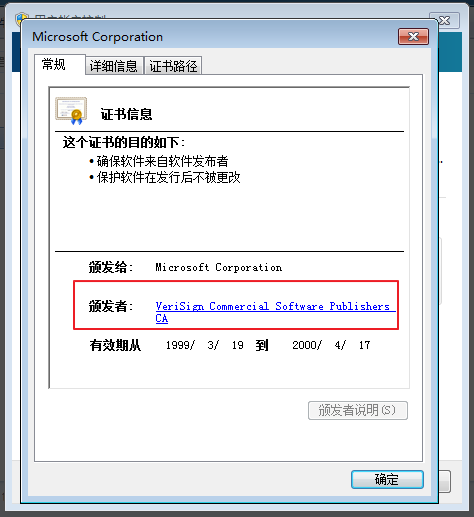

右键“以管理员身份运行”打开UAC弹框,点击“显示详细信息”,打开“显示有关此发布者的证书的信息”链接

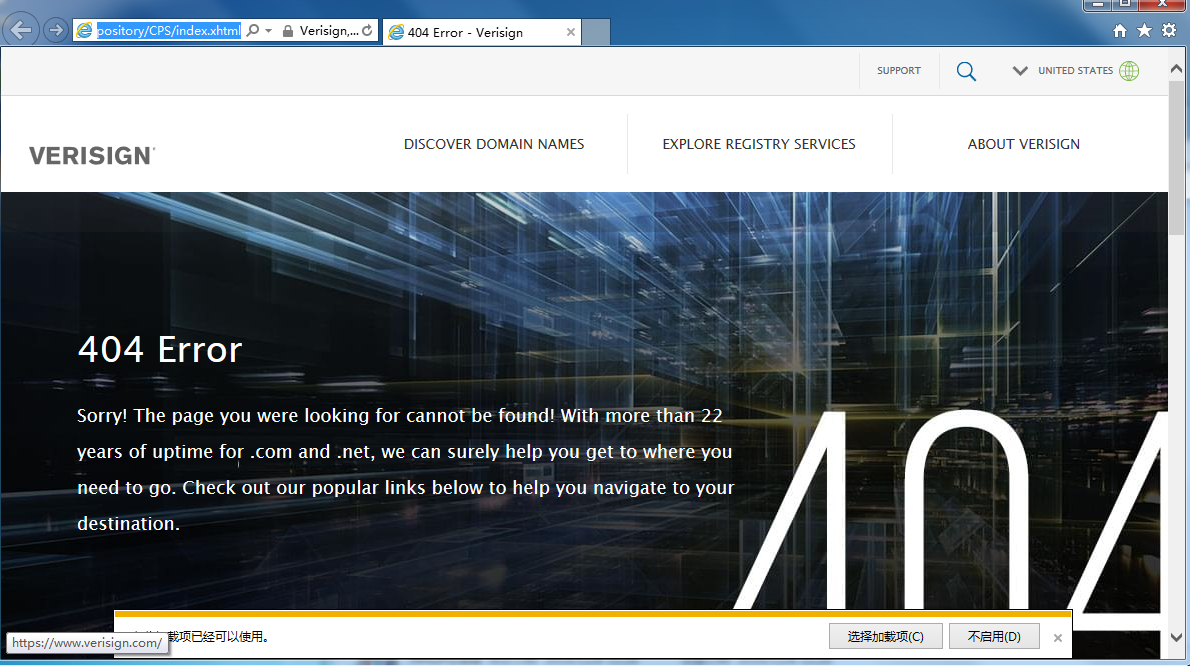

点击“颁发者”处的超链接后,关闭UAC窗口,可以看到IE浏览器打开了一个地址:https://www.verisign.com/en_US/verisign-repository/CPS/index.xhtml

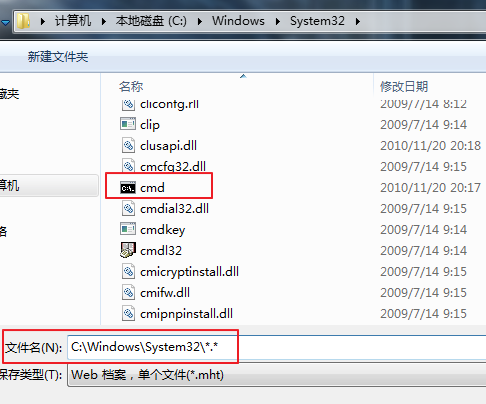

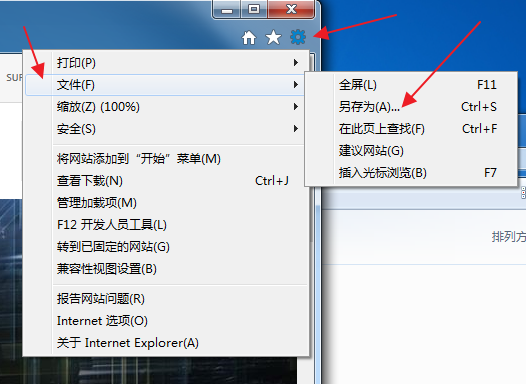

此时点击“设置->文件->另存为”,打开文件窗口。

如果显示“位置不可用”信息,关闭即可。在文件名处输入:

C:\Windows\System32\*.*