1、需保证主设备具有出口公网IP;从设备建议具有出口公网IP,非公网IP主从设备需开启NAT穿越。

2、如果防火墙为非出口设备,主从设备需开启NAT穿越,且【响应者】端需在出口设备写2条“目的NAT映射”,分别为TCP/UDP:500、4500。

3、案例配置主、从防火墙固件版本不一致,不影响使用。生产环境推荐使用稳定版本。

1、服务端配置

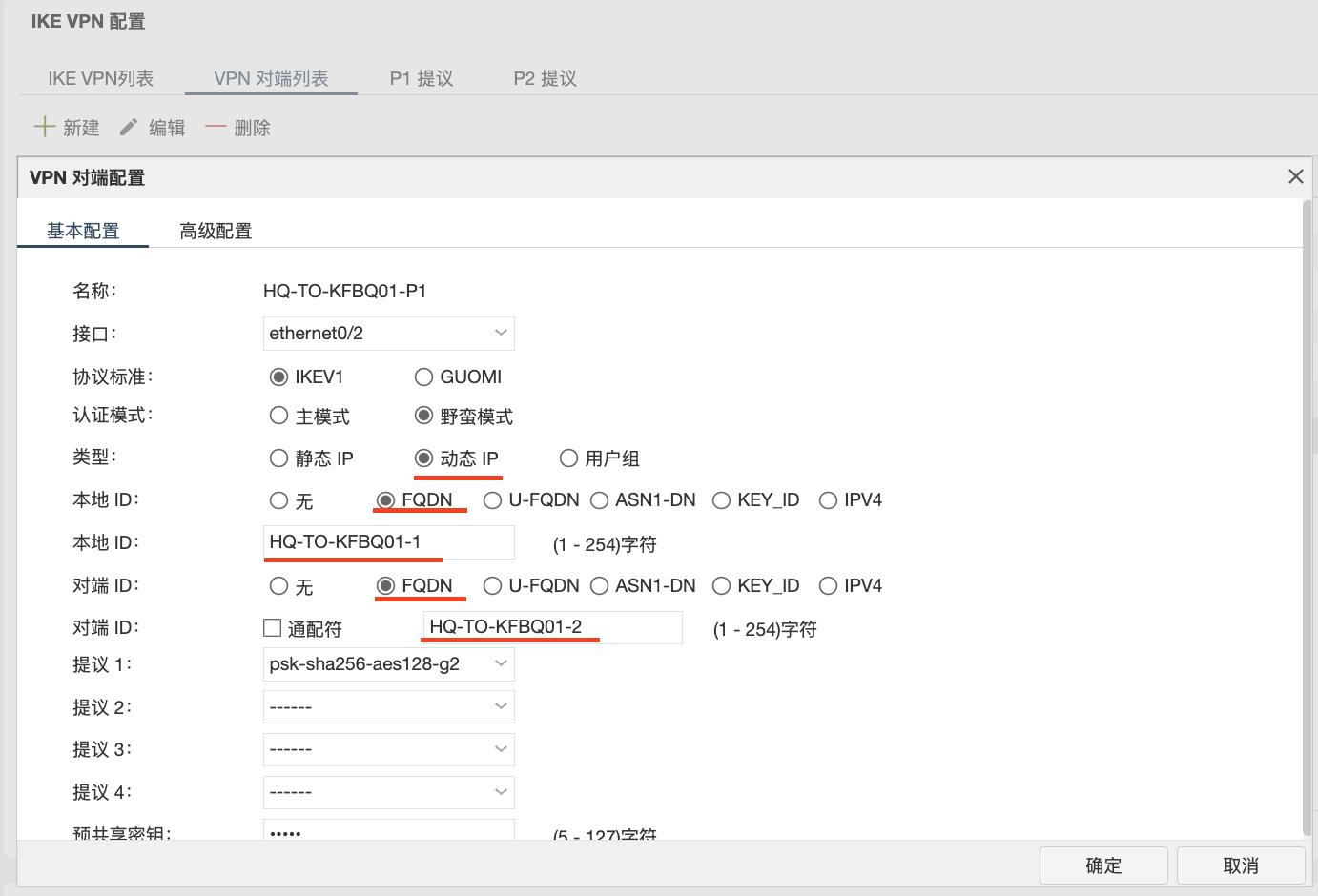

1.1、VPN对端列表

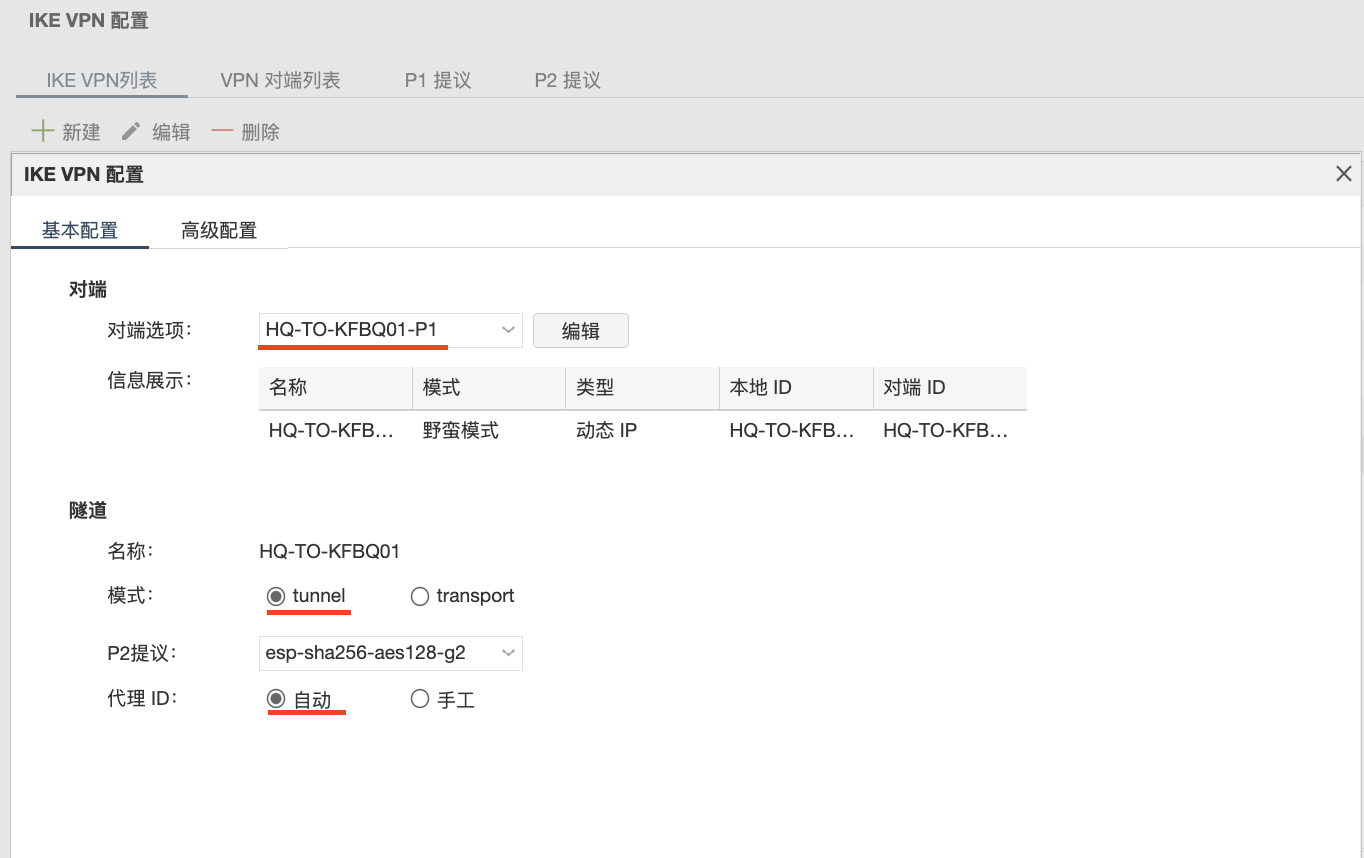

1.2、IKE VPN列表

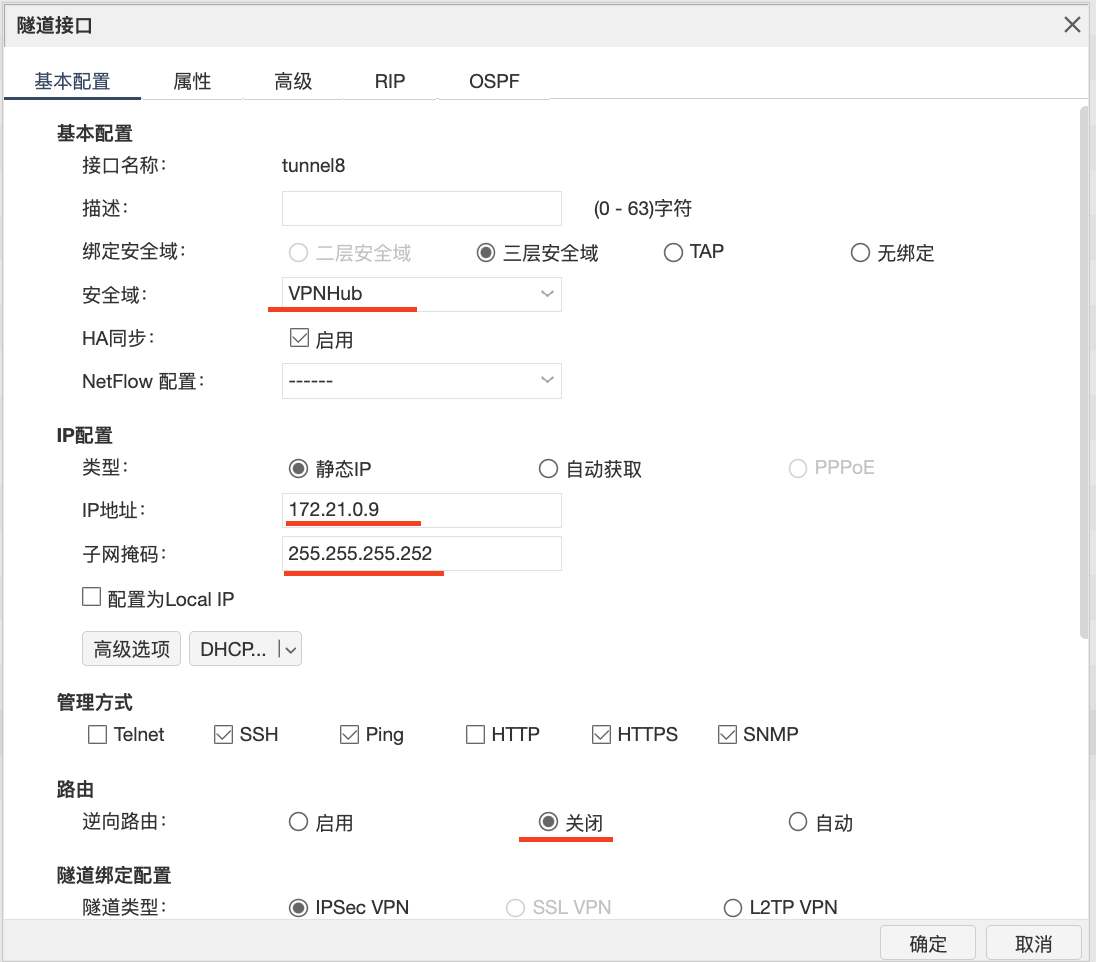

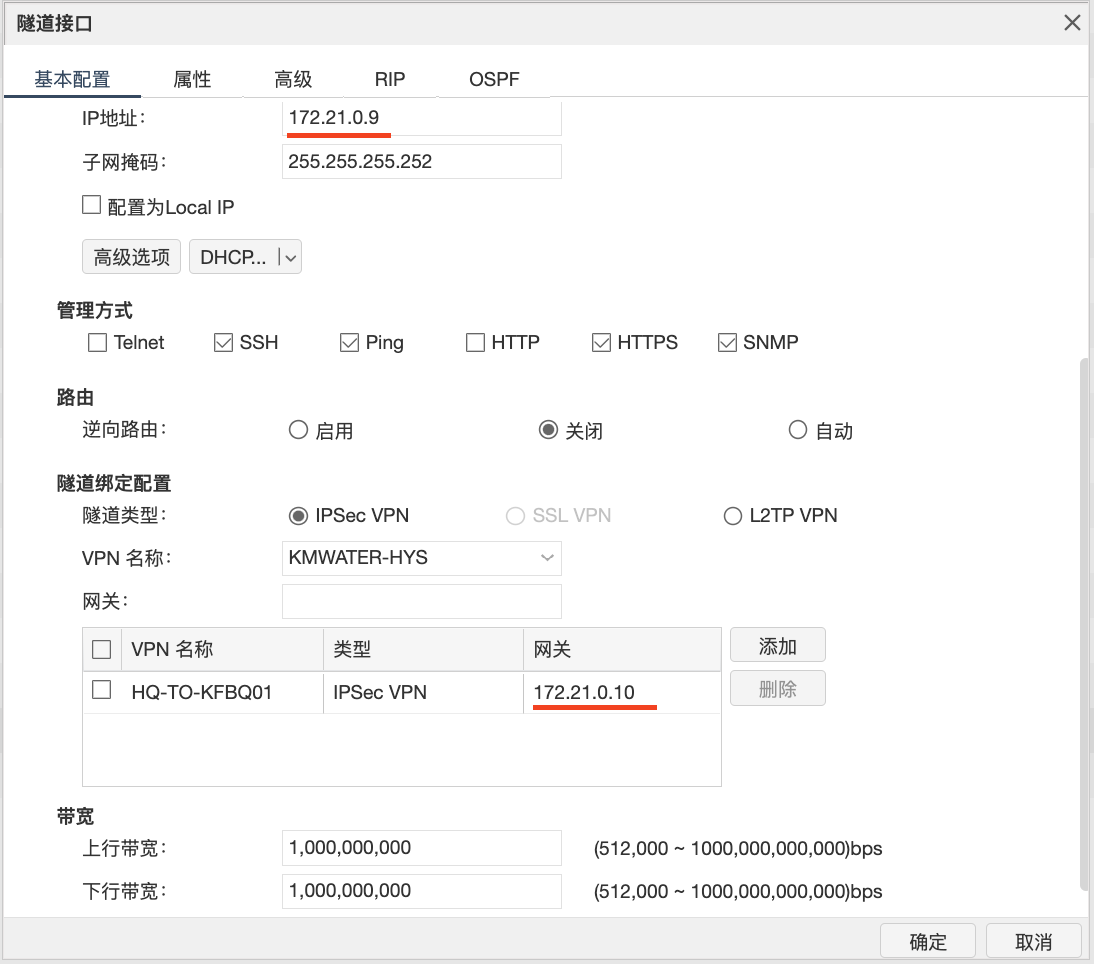

1.3、新建隧道接口

接口地址和网关地址不一致,恰好相反。

1.4、添加路由

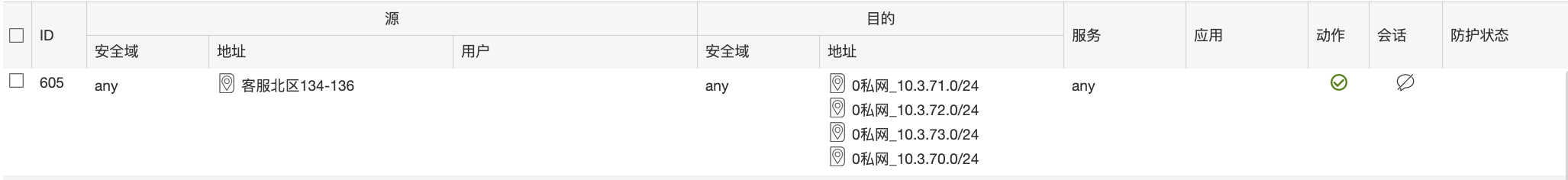

1.5、添加安全策略

生产环境建议设置正确的安全域,如有需要设置反向策略。

2、分支端配置

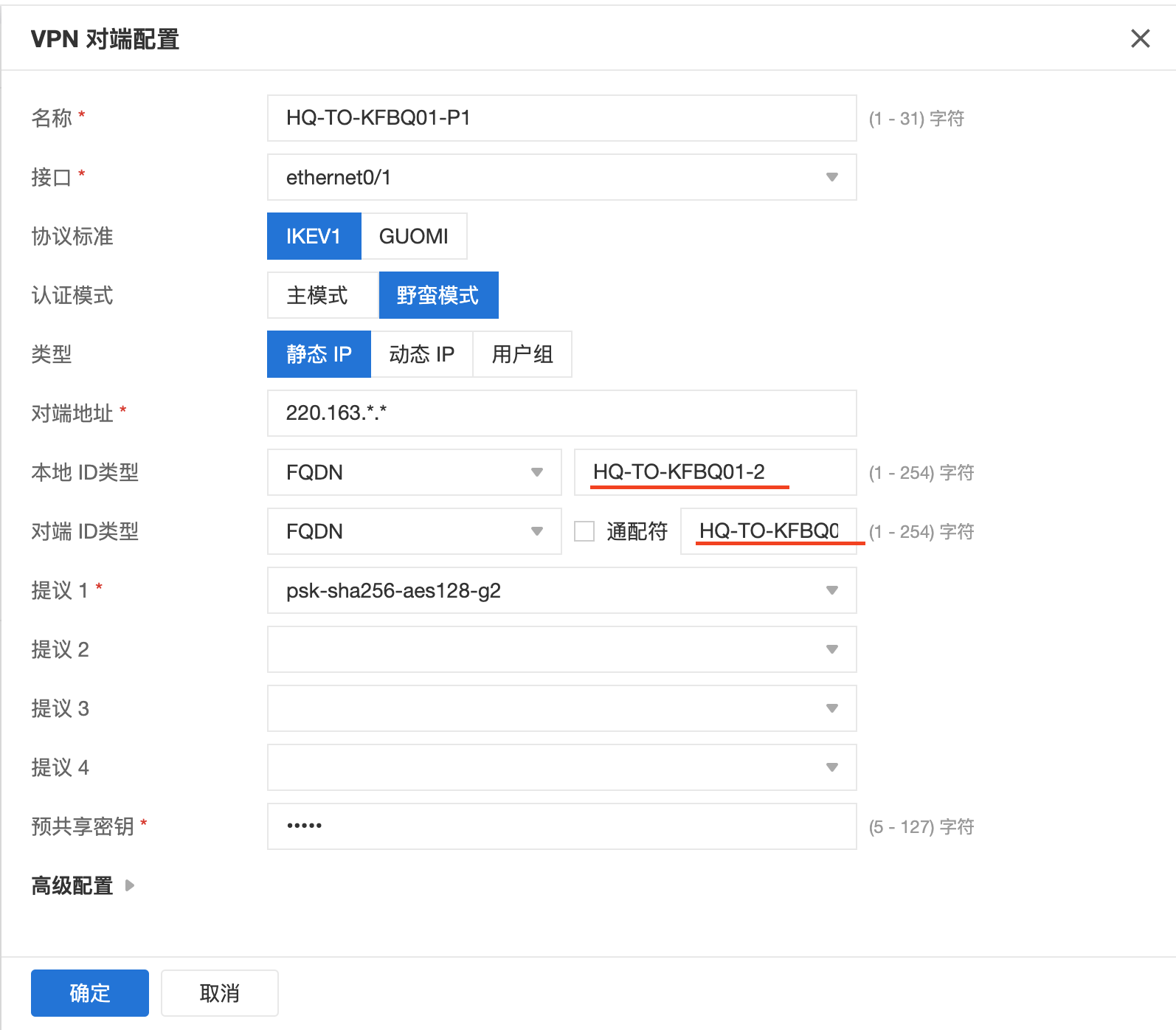

2.1、VPN对端配置

2.2、IPSEC VPN 配置

2.3、新建隧道接口

2.4、添加路由

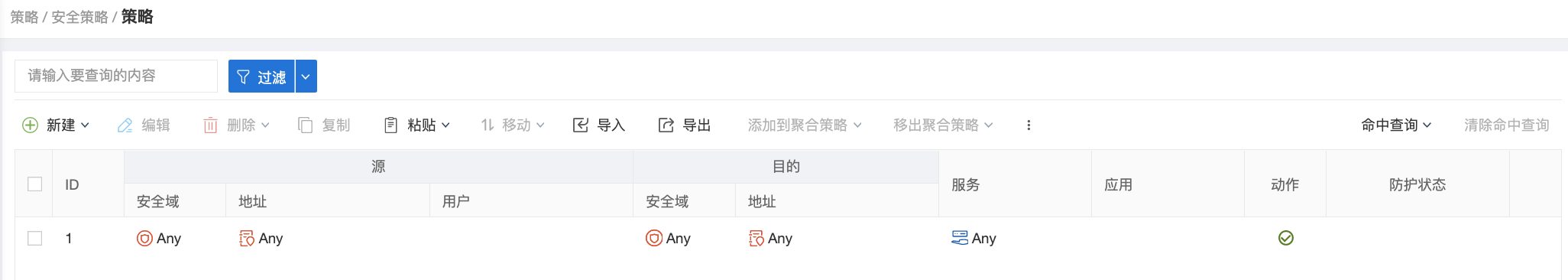

2.5、添加安全策略

添加临时any-any-permit策略进行测试,生产环境不建议这样操作。

3、额外配置

若在配置VPN前本地网络是正常可用状态,一下配置可忽略。

添加本地局域网三层接口,使用vswitch或者子接口模式按生产环境决定;

vswitch:直连PC/傻瓜交换机/仅使用一个vlan;

子接口:连接交换机接口为trunk模式,需要vlan标签。

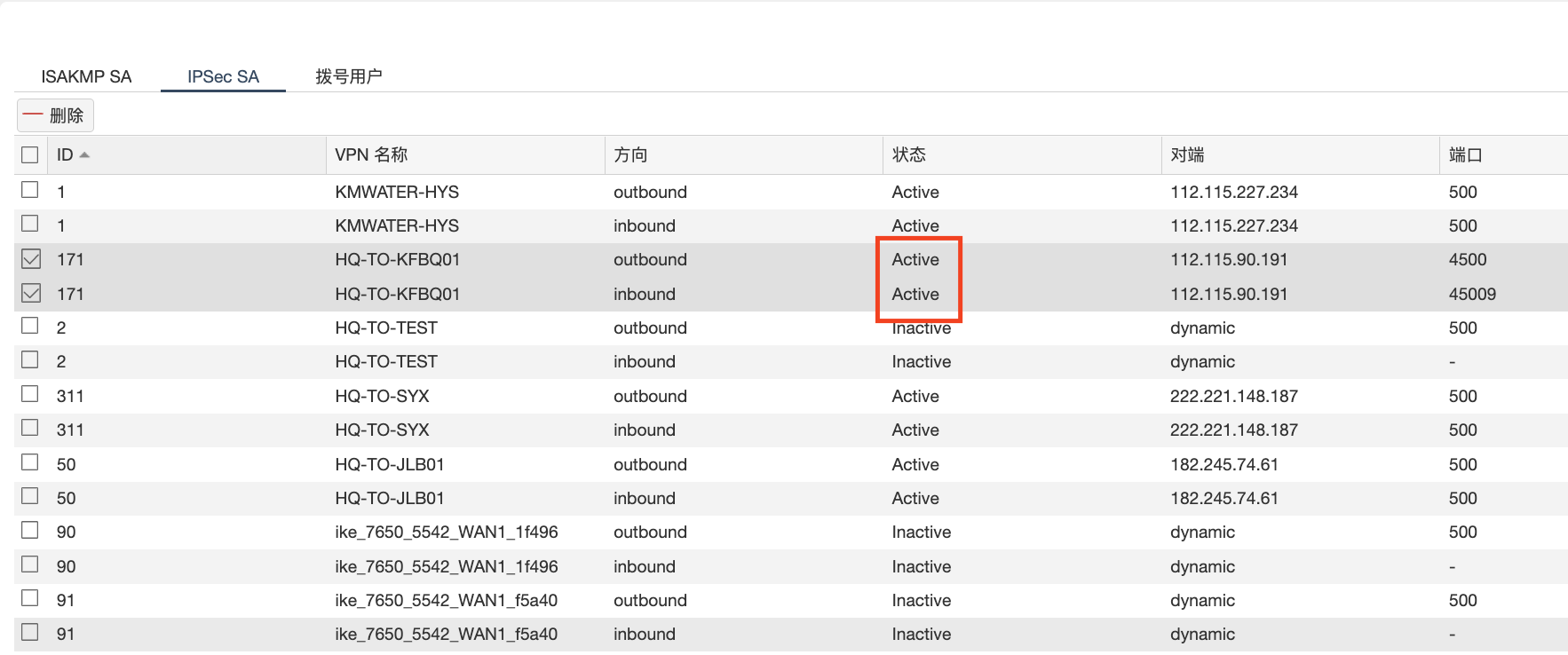

4、状态确认

可通过IPsec VPN监控进行状态确认,若为【active】则表示状态正常;若次状态下业务访问异常,请检查隧道接口绑定、路由设置、安全策略。