Cook Cookie, 我把 SameSite 给你炖烂了 CSRF 漏洞的末日?关于 Cookie SameSite 那些你不得不知道的事

总结:

xss:可以简单的理解为一种javascript代码注入,浏览器解析并执行js脚本的过程

防范:输入过滤,输出转义,对特殊字符进行转义处理

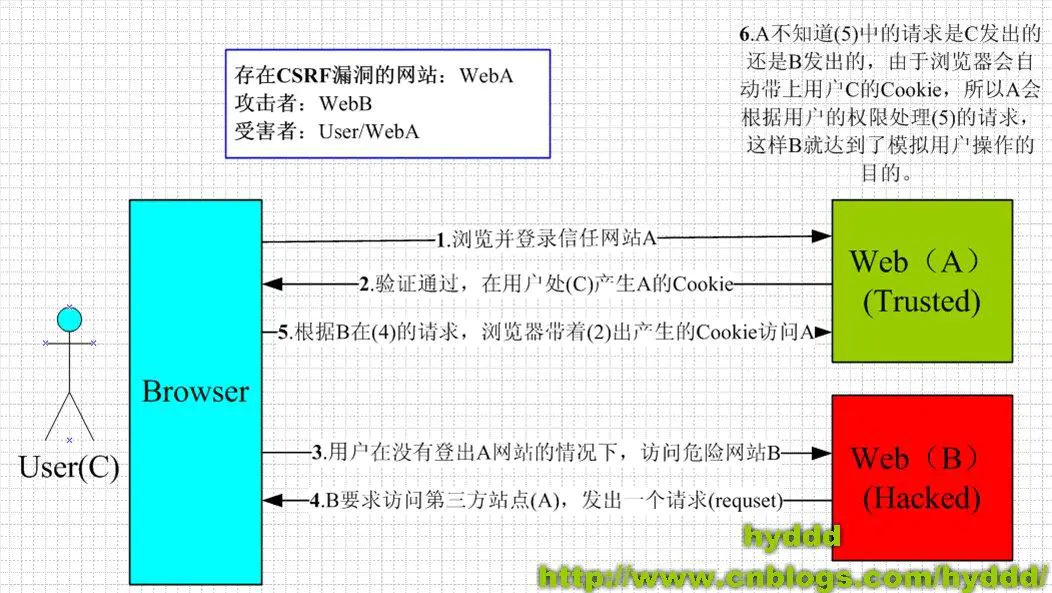

csrf:跨站请求伪造,简单说就是在你当前浏览的网页里面发起跨站请求,携带了相应的cookie

防范:验证码、token验证

csrf 原理

json 劫持,简单说就是攻击者可以构造恶意的 JSONP 调用页面,诱导被攻击者访问来达到截取用户敏感信息的目的

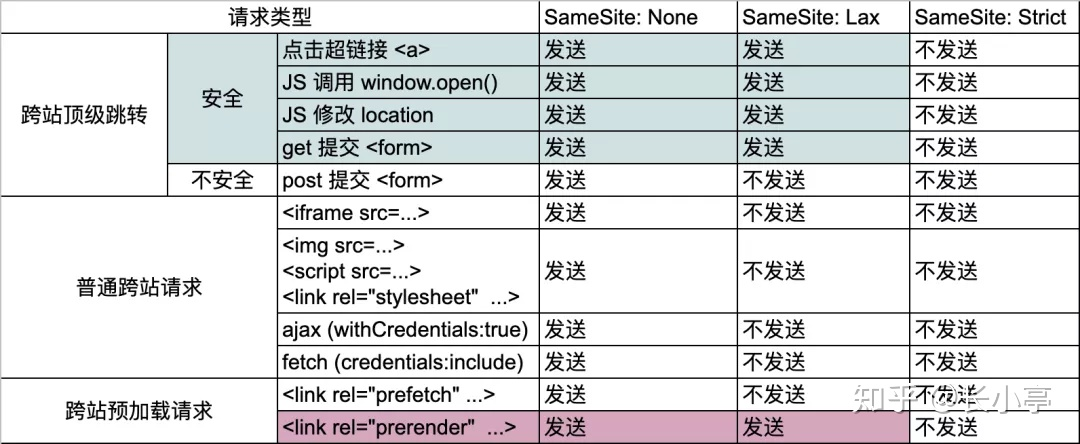

sameSite 的可取值:Lax、 None、 Strict

- 对于 SameSite=Strict 的 cookie:只有同站请求会携带此类 cookie。

- 对于 SameSite=None 的 cookie:同站请求和跨站请求都会携带此类 cookie。

- Lax 的行为介于 None 和 Strict 之间。对于 SameSite=Lax 的 cookie,除了同站请求会携带此类 cookie 之外,特定情况(如下图)的跨站请求也会携带此类 cookie。

发送指的是可以携带 cookie 发起请求

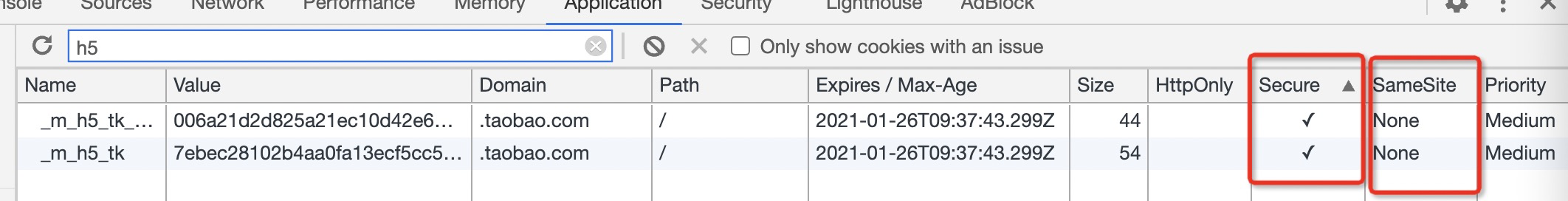

跨站携带cookie,需要设置 samesite=None;secure=true;