官方文档:https://sentinelguard.io/zh-cn/docs/introduction.html

如何使用:https://github.com/alibaba/Sentinel/wiki/%E5%A6%82%E4%BD%95%E4%BD%BF%E7%94%A8

一、功能及理念

使用 Sentinel 来进行资源保护,主要分为几个步骤:

- 定义资源

- 定义规则

- 检验规则是否生效

基本概念

1. 资源

资源是 Sentinel 的关键概念。它可以是 Java 应用程序中的任何内容,例如,由应用程序提供的服务,或由应用程序调用的其它应用提供的服务,甚至可以是一段代码。在接下来的文档中,我们都会用资源来描述代码块。

只要通过 Sentinel API 定义的代码,就是资源,能够被 Sentinel 保护起来。大部分情况下,可以使用方法签名,URL,甚至服务名称作为资源名来标示资源。2. 规则

围绕资源的实时状态设定的规则,可以包括流量控制规则、熔断降级规则以及系统保护规则。所有规则可以动态实时调整。流量控制

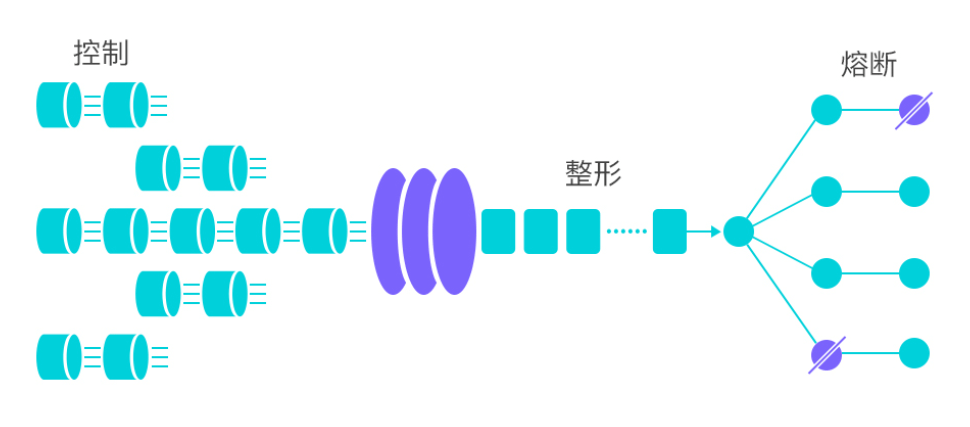

流量控制在网络传输中是一个常用的概念,它用于调整网络包的发送数据。然而,从系统稳定性角度考虑,在处理请求的速度上,也有非常多的讲究。任意时间到来的请求往往是随机不可控的,而系统的处理能力是有限的。我们需要根据系统的处理能力对流量进行控制。Sentinel 作为一个调配器,可以根据需要把随机的请求调整成合适的形状,如下图所示:

流量控制有以下几个角度:

- 资源的调用关系,例如资源的调用链路,资源和资源之间的关系;

- 运行指标,例如 QPS、线程池、系统负载等;

- 控制的效果,例如直接限流、冷启动、排队等。

熔断降级

什么是熔断降级

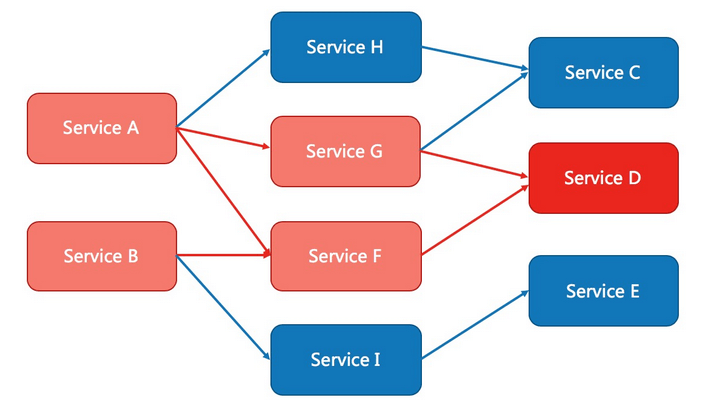

除了流量控制以外,降低调用链路中的不稳定资源也是 Sentinel 的使命之一。由于调用关系的复杂性,如果调用链路中的某个资源出现了不稳定,最终会导致请求发生堆积。这个问题和 Hystrix 里面描述的问题是一样的。

Sentinel 和 Hystrix 的原则是一致的: 当调用链路中某个资源出现不稳定,例如,表现为 timeout,异常比例升高的时候,则对这个资源的调用进行限制,并让请求快速失败,避免影响到其它的资源,最终产生雪崩的效果。熔断降级设计理念

在限制的手段上,Sentinel 和 Hystrix 采取了完全不一样的方法。

Hystrix 通过线程池的方式,来对依赖(在我们的概念中对应资源)进行了隔离。这样做的好处是资源和资源之间做到了最彻底的隔离。缺点是除了增加了线程切换的成本,还需要预先给各个资源做线程池大小的分配。

Sentinel 对这个问题采取了两种手段:

- 通过并发线程数进行限制

和资源池隔离的方法不同,Sentinel 通过限制资源并发线程的数量,来减少不稳定资源对其它资源的影响。这样不但没有线程切换的损耗,也不需要您预先分配线程池的大小。当某个资源出现不稳定的情况下,例如响应时间变长,对资源的直接影响就是会造成线程数的逐步堆积。当线程数在特定资源上堆积到一定的数量之后,对该资源的新请求就会被拒绝。堆积的线程完成任务后才开始继续接收请求。

- 通过响应时间对资源进行降级

除了对并发线程数进行控制以外,Sentinel 还可以通过响应时间来快速降级不稳定的资源。当依赖的资源出现响应时间过长后,所有对该资源的访问都会被直接拒绝,直到过了指定的时间窗口之后才重新恢复。

系统负载保护

Sentinel 同时提供系统维度的自适应保护能力。防止雪崩,是系统防护中重要的一环。当系统负载较高的时候,如果还持续让请求进入,可能会导致系统崩溃,无法响应。在集群环境下,网络负载均衡会把本应这台机器承载的流量转发到其它的机器上去。如果这个时候其它的机器也处在一个边缘状态的时候,这个增加的流量就会导致这台机器也崩溃,最后导致整个集群不可用。

针对这个情况,Sentinel 提供了对应的保护机制,让系统的入口流量和系统的负载达到一个平衡,保证系统在能力范围之内处理最多的请求。

二、Sentinel是如何工作的

Sentinel 的主要工作机制如下:

- 对主流框架提供适配或者显示的 API,来定义需要保护的资源,并提供设施对资源进行实时统计和调用链路分析。

- 根据预设的规则,结合对资源的实时统计信息,对流量进行控制。同时,Sentinel 提供开放的接口,方便您定义及改变规则。

Sentinel 提供实时的监控系统,方便您快速了解目前系统的状态。

三、搭建

Sentinel分为两部分:控制台和客户端。

控制台用于管理限流,熔断规则的发布与监控;客户端用于接收规则,并执行相关规则。Sentinel控制台

1. 获取jar包

您可以从 release 页面 下载最新版本的控制台 jar 包。

您也可以从最新版本的源码自行构建 Sentinel 控制台:下载 控制台 工程

- 使用以下命令将代码打包成一个 fat jar: mvn clean package

2. 启动

启动命令:java -Dserver.port=8080 -Dcsp.sentinel.dashboard.server=localhost:8080 -Dproject.name=sentinel-dashboard -jar sentinel-dashboard.jar

- 启动 Sentinel 控制台需要 JDK 版本为 1.8 及以上版本

- 从 Sentinel 1.6.0 起,Sentinel 控制台引入基本的登录功能,默认用户名和密码都是 sentinel。可以参考 鉴权模块文档 配置用户名和密码。

- 若您的应用为 Spring Boot 或 Spring Cloud 应用,您可以通过 Spring 配置文件来指定配置,详情请参考 Spring Cloud Alibaba Sentinel 文档。

-Dserver.port: 指定 Sentinel 控制台端口为 8849-Dcsp.sentinel.dashboard.server:指定 Sentinel 控制台IP+端口// 鉴权配置-Dsentinel.dashboard.auth.username=sentinel: 用于指定控制台的登录用户名为 sentinel;-Dsentinel.dashboard.auth.password=123456: 用于指定控制台的登录密码为 123456;如果省略这两个参数,默认用户和密码均为 sentinel;-Dserver.servlet.session.timeout=7200: 用于指定 Spring Boot 服务端 session 的过期时间,如 7200 表示 7200 秒;60m 表示 60 分钟,默认为 30 分钟;

客户端接入控制台

1. 引入jar包

客户端需要引入Transport模块来与Sentinel控制台通。

<dependency><groupId>com.alibaba.csp</groupId><artifactId>sentinel-transport-simple-http</artifactId><version>x.y.z</version></dependency>

2. 参数配置

配置方式

Sentinel 提供如下的配置方式:

1. JVM -D 参数配置1. properties文件方式(1.7.0版本开始支持)

- 1.8.0之前,project.name 参数只能通过 JVM -D 参数方式配置

优先级

JMD -D > properties。 若 properties 和 JVM 参数中有相同项的配置,以 JVM 参数配置的为准。

用户可以通过 -Dcsp.sentinel.config.file 参数配置 properties 文件的路径,支持 classpath 路径配置(如 classpath:sentinel.properties)。默认 Sentinel 会尝试从 classpath:sentinel.properties 文件读取配置,读取编码默认为 UTF-8。若您的应用为 Spring Boot 或 Spring Cloud 应用,您可以使用 Spring Cloud Alibaba,通过 Spring 配置文件来指定配置,详情请参考 Spring Cloud Alibaba Sentinel 文档。

配置项

sentinel-core 的配置项

- 基础配置项 | 名称 | 含义 | 类型 | 默认值 | 是否必需 | 备注 | | —- | —- | —- | —- | —- | —- | | project.name | 指定应用的名称 | String | null | 否 | | | csp.sentinel.app.type | 指定应用的类型 | int | 0 (APP_TYPE_COMMON) | 否 | 1.6.0 引入 | | csp.sentinel.metric.file.single.size | 单个监控日志文件的大小 | long | 52428800 (50MB) | 否 | | | csp.sentinel.metric.file.total.count | 监控日志文件的总数上限 | int | 6 | 否 | | | csp.sentinel.statistic.max.rt | 最大的有效响应时长(ms),超出此值则按照此值记录 | int | 4900 | 否 | 1.4.1 引入 | | csp.sentinel.spi.classloader | SPI 加载时使用的 ClassLoader,默认为给定类的 ClassLoader | String | default | 否 | 若配置 context 则使用 thread context ClassLoader。1.7.0 引入 |

其中 project.name 项用于指定应用名(appName)。若未指定,则默认解析 main 函数的类名作为应用名。实际项目使用中建议手动指定应用名。

- 日志相关配置项: | 名称 | 含义 | 类型 | 默认值 | 是否必需 | 备注 | | —- | —- | —- | —- | —- | —- | | csp.sentinel.log.dir | Sentinel 日志文件目录 | String | ${user.home}/logs/csp/ | 否 | 1.3.0 引入 | | csp.sentinel.log.use.pid | 日志文件名中是否加入进程号,用于单机部署多个应用的情况 | boolean | false | 否 | 1.3.0 引入 | | csp.sentinel.log.output.type | Record 日志输出的类型,file 代表输出至文件,console 代表输出至终端 | String | file | 否 | 1.6.2 引入 |

注意:若需要在单台机器上运行相同服务的多个实例,则需要加入 -Dcsp.sentinel.log.use.pid=true 来保证不同实例日志的独立性。

sentinel-transport-common 的配置项

| 名称 | 含义 | 类型 | 默认值 | 是否必需 |

|---|---|---|---|---|

| csp.sentinel.dashboard.server | 控制台的地址,指定控制台后客户端会自动向该地址发送心跳包。地址格式为:hostIp:port | String | null | 是 |

| csp.sentinel.heartbeat.interval.ms | 心跳包发送周期,单位毫秒 | long | null | 非必需,若不进行配置,则会从相应的 HeartbeatSender 中提取默认值 |

| csp.sentinel.api.port | 本地启动 HTTP API Server 的端口号 | int | 8719 | 否 |

| csp.sentinel.heartbeat.client.ip | 指定心跳包中本机的 IP | String | - | 若不指定则通过 HostNameUtil 解析;该配置项多用于多网卡环境 |

注:csp.sentinel.api.port 可不提供,默认为 8719,若端口冲突会自动向下探测可用的端口。

3. Spring Boot 或 Spring Cloud应用

Spring Cloud Alibaba Sentinel 文档

pom 引入:

<dependency><groupId>com.alibaba.cloud</groupId><artifactId>spring-cloud-starter-alibaba-sentinel</artifactId></dependency>

配置文件配置:

spring:cloud:sentinel:transport:# 指定sentinel控制台地址dashboard: IP:PORT# 指定和控制台通信的IP,若不配置,会自动选择一个IP注册client-ip: ${eureka.instance.ip-address}# 指定和控制台通信的端口,默认值8719# 若不配置,会自动扫猫从8719开始扫猫,依次+1,知道值找到未被占用的端口port: ${thc.sentinel.port}# 心跳发送周期,默认值null# 但在SimpleHttpHeartbeatSender会用默认值10秒heartbeat-interval-ms: 10000

四、Sentinel规则类型

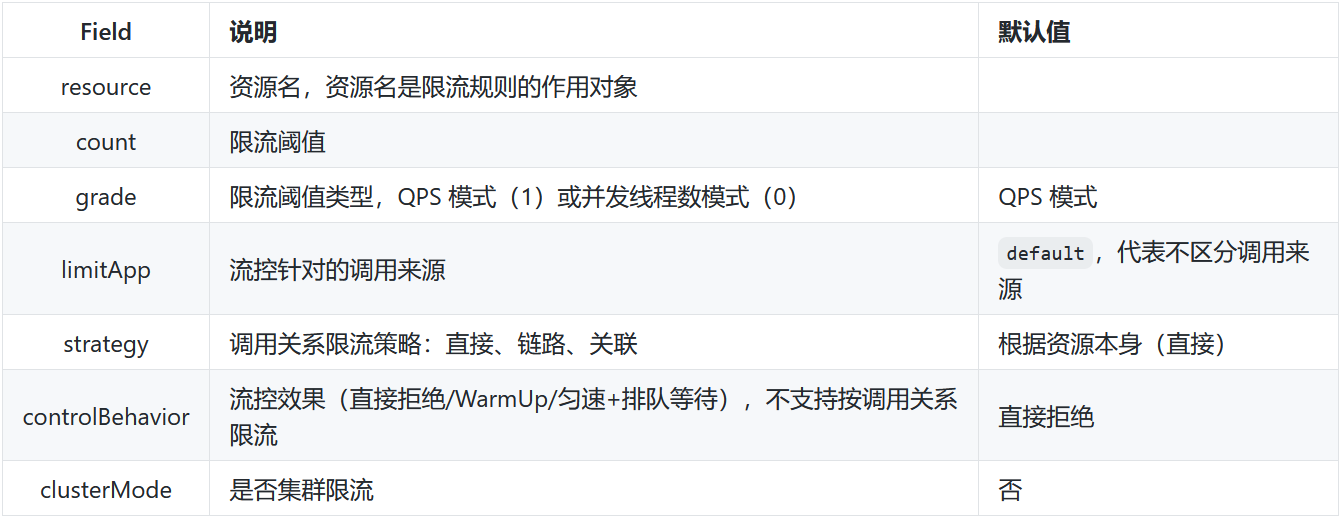

流量控制规则(FlowRule)

同一个资源可以同时有多个限流规则,检查规则时会依次检查。

更多详细内容可以参考 流量控制。

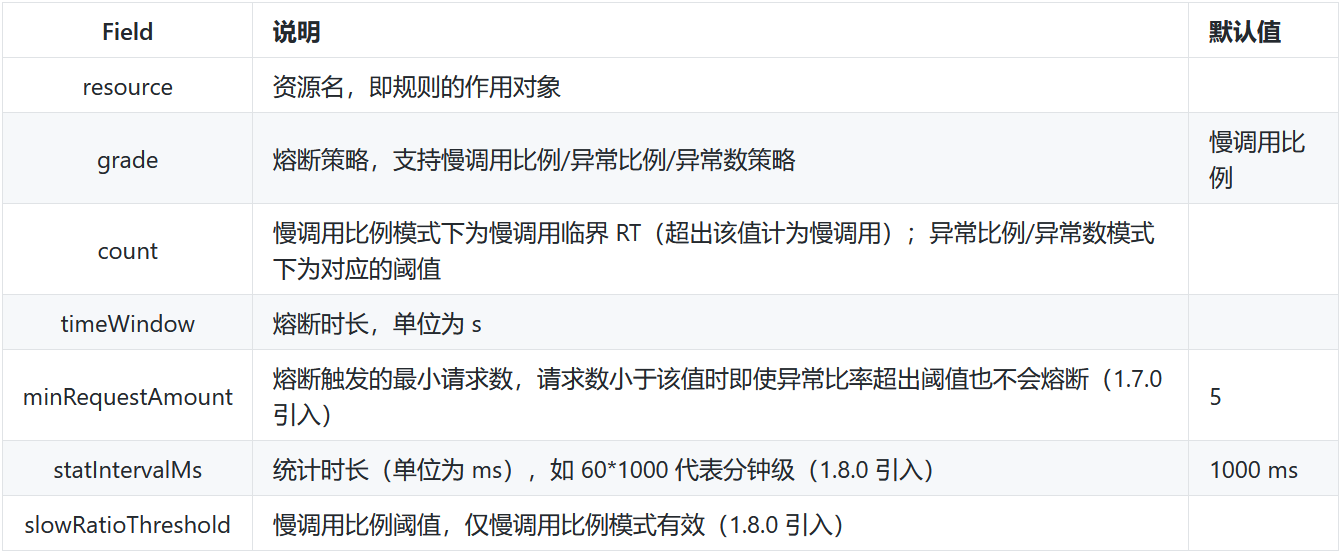

熔断降级规则(DegradeRule)

同一个资源可以同时有多个降级规则。

更多详情可以参考 熔断降级。

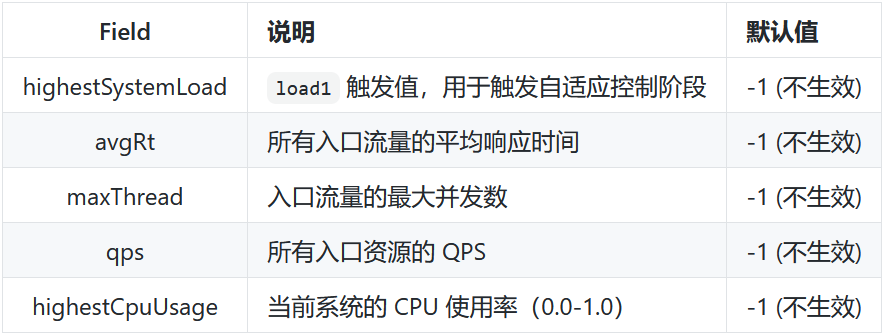

系统保护规则(SystemRule)

Sentinel 系统自适应限流从整体维度对应用入口流量进行控制,结合应用的 Load、CPU 使用率、总体平均 RT、入口 QPS 和并发线程数等几个维度的监控指标,通过自适应的流控策略,让系统的入口流量和系统的负载达到一个平衡,让系统尽可能跑在最大吞吐量的同时保证系统整体的稳定性。

注意系统规则只针对入口资源(EntryType=IN)生效。 更多详情可以参考 系统自适应保护文档。

访问控制规则(AuthorityRule)

很多时候,我们需要根据调用方来限制资源是否通过,这时候可以使用 Sentinel 的访问控制(黑白名单)的功能。黑白名单根据资源的请求来源(origin)限制资源是否通过,若配置白名单则只有请求来源位于白名单内时才可通过;若配置黑名单则请求来源位于黑名单时不通过,其余的请求通过。

授权规则,即黑白名单规则(AuthorityRule)非常简单,主要有以下配置项:

- resource:资源名,即规则的作用对象

- limitApp:对应的黑名单/白名单,不同 origin 用 , 分隔,如 appA,appB

- strategy:限制模式,AUTHORITY_WHITE 为白名单模式,AUTHORITY_BLACK 为黑名单模式,默认为白名单模式

更多详情可以参考 来源访问控制。

热点规则(ParamFlowRule)

详情可以参考 热点参数限流。

五、定义资源

注解方式定义资源

@SentinelResource 用于定义资源,并提供可选的异常处理和 fallback 配置项。