title: 系统网络配置发现

tags:

- ATT&CK

author: 夜莺

categories: - ATT&CK

cover: ‘https://blog-1255850204.cos.ap-guangzhou.myqcloud.com/uPic/BQtKiQ.png‘

abbrlink: 56530

date: 2020-02-09 19:39:51

ATT&CK矩阵-发现-系统网络配置发现

简介

攻击者会寻找有关其访问的系统或通过远程系统的信息发现而来的网络配置和设置的详细信息。

攻击者可通过发现的网络配置信息进行下一步攻击操作

测试用例

Windows

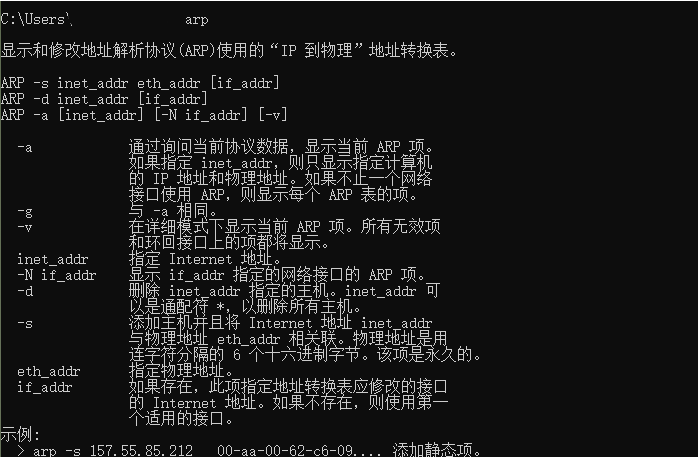

- arp命令

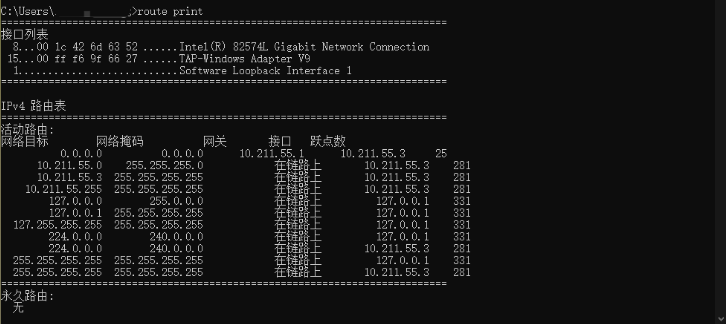

route print获取路由表信息

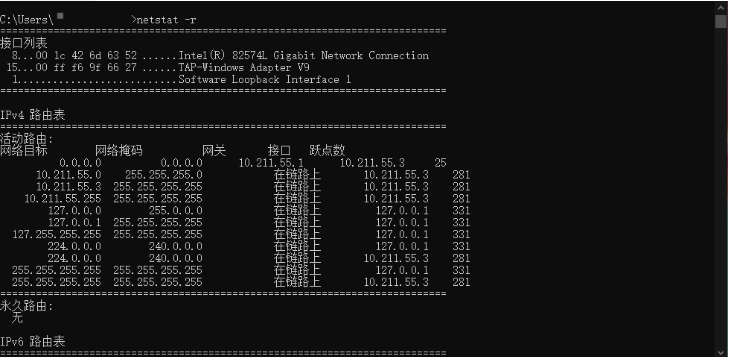

netstat -r可同样达到获取路由表信息效果

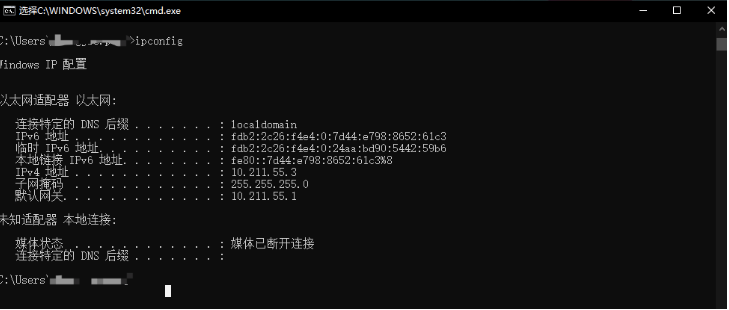

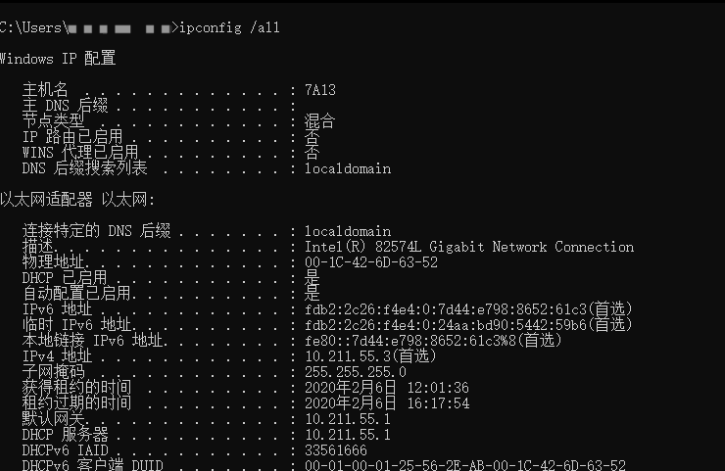

2.ipconfig

ipconfig /all查看本机所有网卡信息

Linux&Macos

查看ip信息

- Centos

ip addr

- Ubuntu

ifconfig

- Debian

ipcofig

查看路由信息

route命令

- 相关参数

选项:

-A:设置地址类型-C:打印 Linux 内核的路由缓存-v:显示详细信息-n:不执行 DNS 反向查找,直接显示数字形式的 IP 地址-e:netstat 格式显示路由表-net:到一个网络的路由表-host:到一个主机的路由表

参数:

add:增加路由记录del:删除路由记录target:目的网络或目的主机gw:设置默认网关mss:设置TCP的最大区块长度(MSS),单位MBwindow:指定通过路由表的TCP连接的TCP窗口大小dev:路由记录所表示的网络接口

- 示例

添加主机路由

route add -net 1.1.1.1 netmask 255.255.255.25

删除路由

route del -net 1.1.1.1 netmask 255.255.255.255

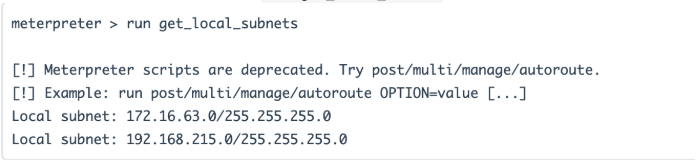

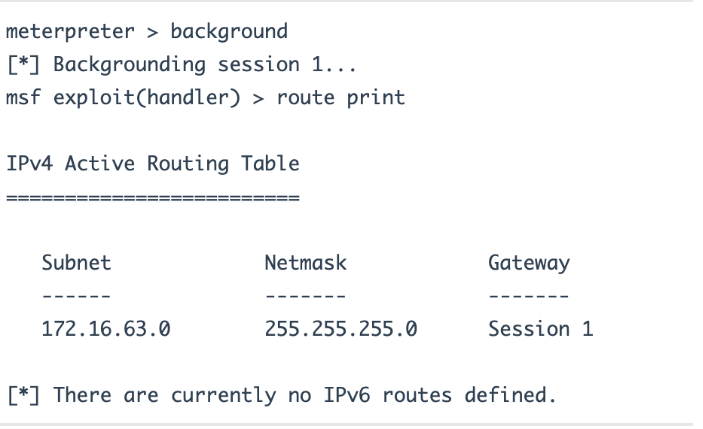

Metaspolit发现网络配置

- 获取一个反弹shell之后,可运行脚本

run get_local_subnet

可以查看目标处于哪些网段

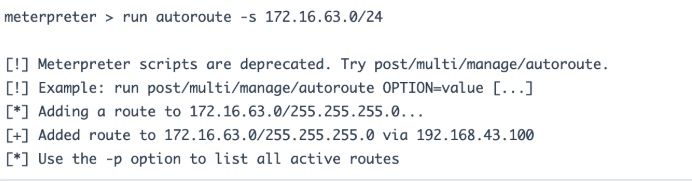

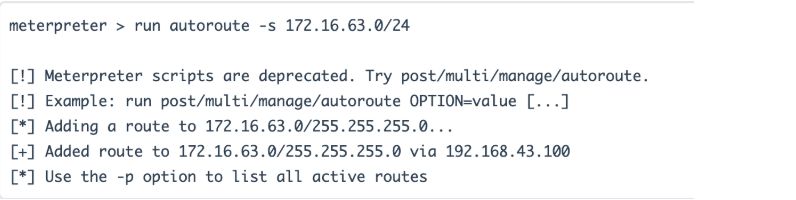

- 直接将内网网段172.16.63.0/24添加至路由表,使用

autoroute脚本;

- 直接将内网网段172.16.63.0/24添加至路由表,使用autoroute脚本;

- 将会话退出至后台,使用route print查看路由表映射情况;

- 可进行内网扫描了

缓解措施

这种攻击技术暂无缓解措施,因为它利用的是系统功能。

侦测手段

暂无