- 0x01. 安装

- 0X02. 安装手机端agent

- 0X03. 服务端(windows10)

- 0X04.使用

- help命令

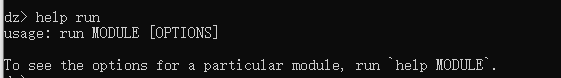

- run命令

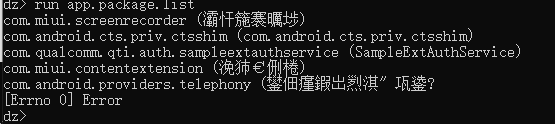

- 1.通过app.package.list模块获取要检测的app的包名

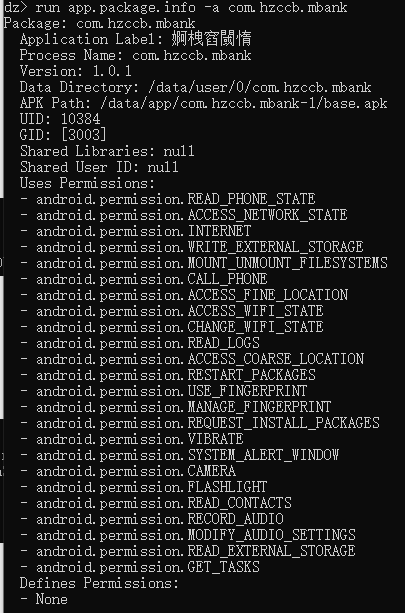

- 2.使用app.package.info模块查看apk基本信息

- ">

- 3.使用app.package.attacksurface模块识别攻击面

- 4.使用app.activity.info模块查看activity组件信息

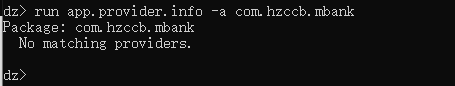

- 5.使用app.provider.info模块查看content provider组件信息

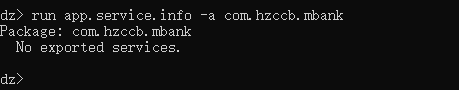

- 6.使用app.service.info模块查看service组件信息

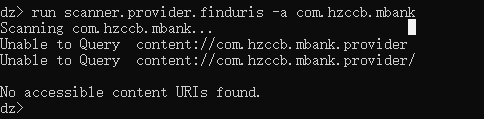

- 7.使用scanner.provider.finduris模块检查URI数据泄露风险

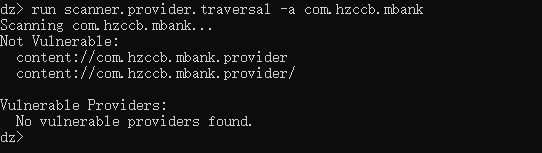

- 8.使用scanner.provider.traversal模块检测文件遍历漏洞

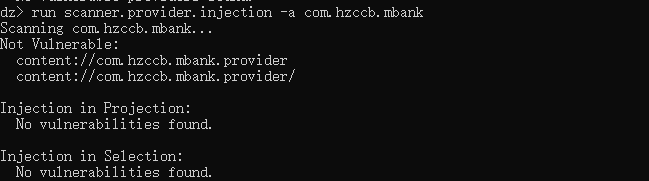

- 9.使用scanner.provider.injection模块检测是否存在本地sql注入

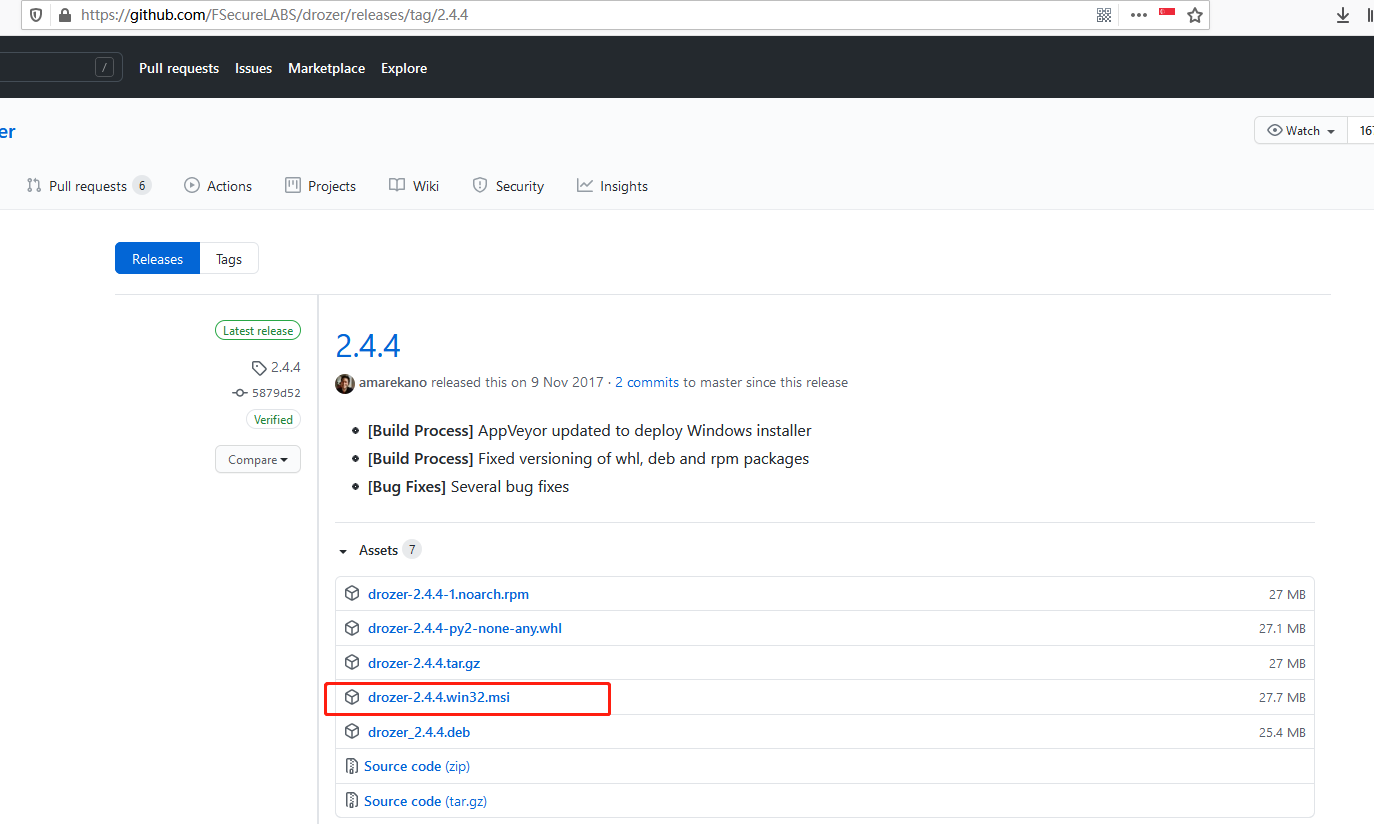

0x01. 安装

以windows10为例子

https://github.com/FSecureLABS/drozer

下载Win32程序

https://github.com/FSecureLABS/drozer/releases/tag/2.4.4

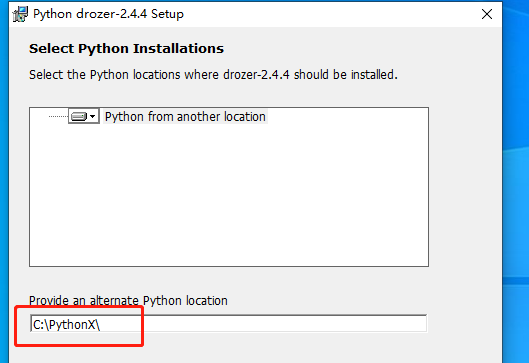

前置环境,需要python2.7

jdk 1.8支持

填入python2.7的安装目录

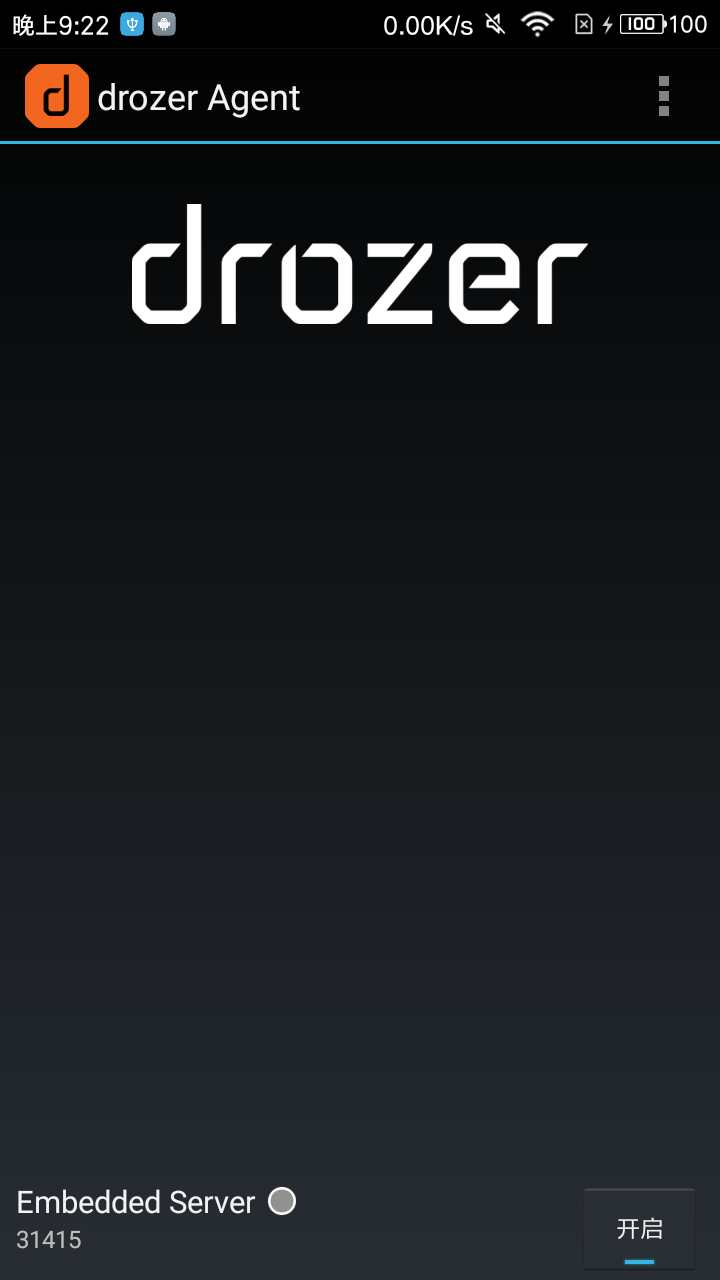

0X02. 安装手机端agent

https://github.com/mwrlabs/drozer/releases/download/2.3.4/drozer-agent-2.3.4.apk

点击右下角的开启后,客户端基本配好了

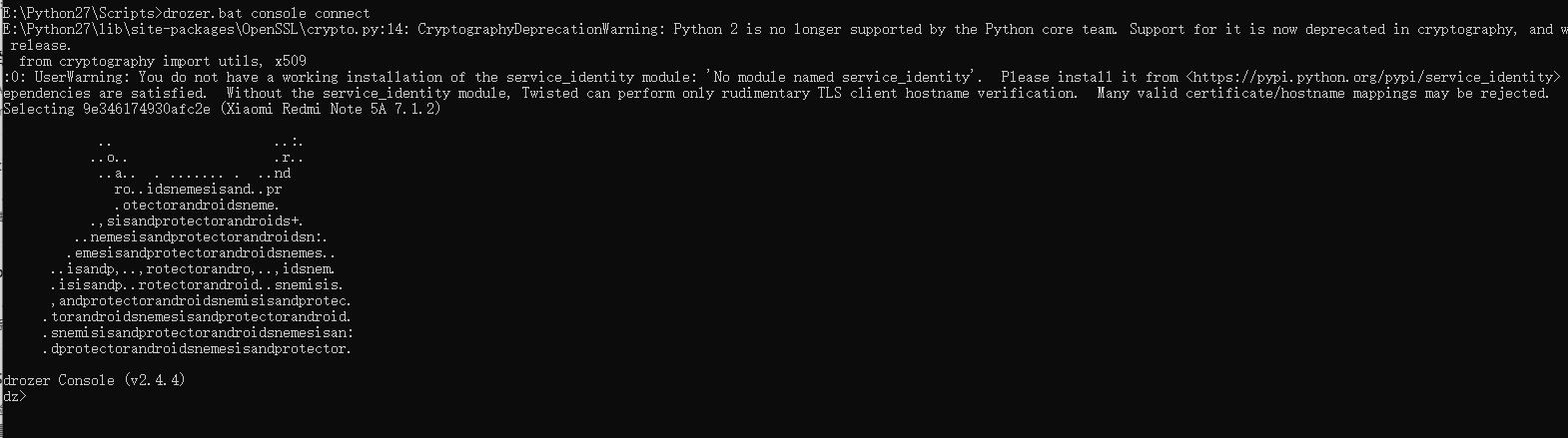

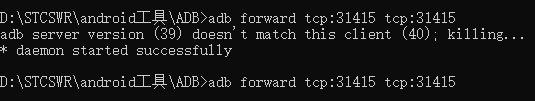

0X03. 服务端(windows10)

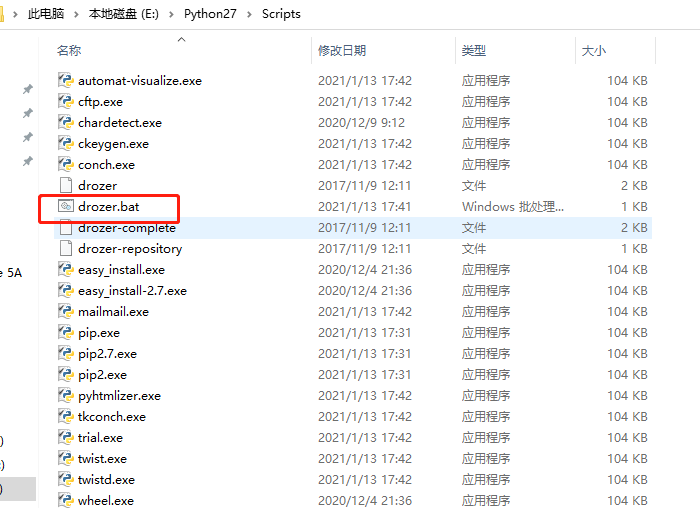

使用adb命令建立通道adb forward tcp:31415 tcp:31415

再启动drozerdrozer.bat console connect

启动之后可能会却少python2的第三方库,缺啥装啥就好了【下载Microsoft Visual C++ Compiler for Python 2.7,这个可能需要安装 https://www.microsoft.com/en-us/download/confirmation.aspx?id=44266】。

pip install protobufpip install pyOpenSSLpip install service_identitypip install twisted

0X04.使用

服务端和客户端连接上之后,简单的查找需要分析的app包名字

一般默认在安卓手机的/data/data/路径下,可以找到所有已经安装的app的名字

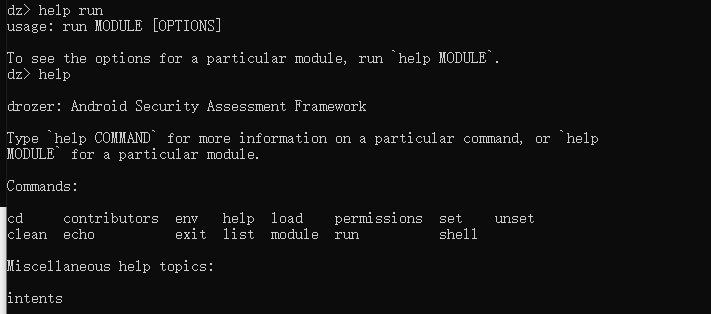

help命令

查看帮助,查看支持哪些命令

cd 切换目录

env 查看环境变量

set 设置环境变量

exit 退出

shell 连接启动默认命令行

list 列出模块

run 调用模块

run命令

1.通过app.package.list模块获取要检测的app的包名

2.使用app.package.info模块查看apk基本信息

run app.package.info -a com.hzccb.mbank

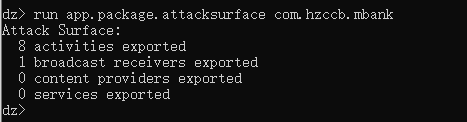

3.使用app.package.attacksurface模块识别攻击面

run app.package.attacksurface com.hzccb.mbank

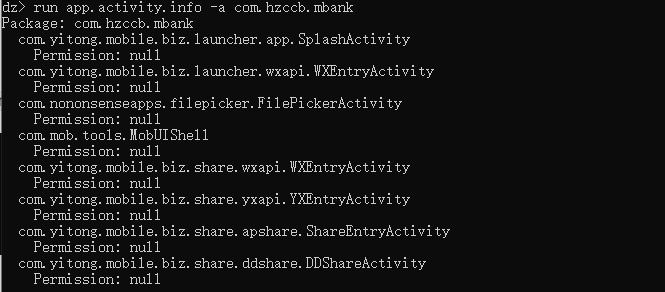

4.使用app.activity.info模块查看activity组件信息

run app.activity.info -a com.hzccb.mbank

5.使用app.provider.info模块查看content provider组件信息

run app.provider.info -a com.hzccb.mbank

6.使用app.service.info模块查看service组件信息

run app.service.info -a com.hzccb.mbank

7.使用scanner.provider.finduris模块检查URI数据泄露风险

run scanner.provider.finduris -a com.hzccb.mbank

8.使用scanner.provider.traversal模块检测文件遍历漏洞

run scanner.provider.traversal -a com.hzccb.mbank

9.使用scanner.provider.injection模块检测是否存在本地sql注入

run scanner.provider.injection -a com.hzccb.mbank

参考:

https://www.cnblogs.com/zhaoyixiang/p/11236458.html

https://www.cnblogs.com/lsdb/p/9441813.html