起因

服务器在使用过程中卡顿,连接不稳定,排除了网络不稳定的原因,当前时段服务器任务不多,排除是服务器过载的原因。

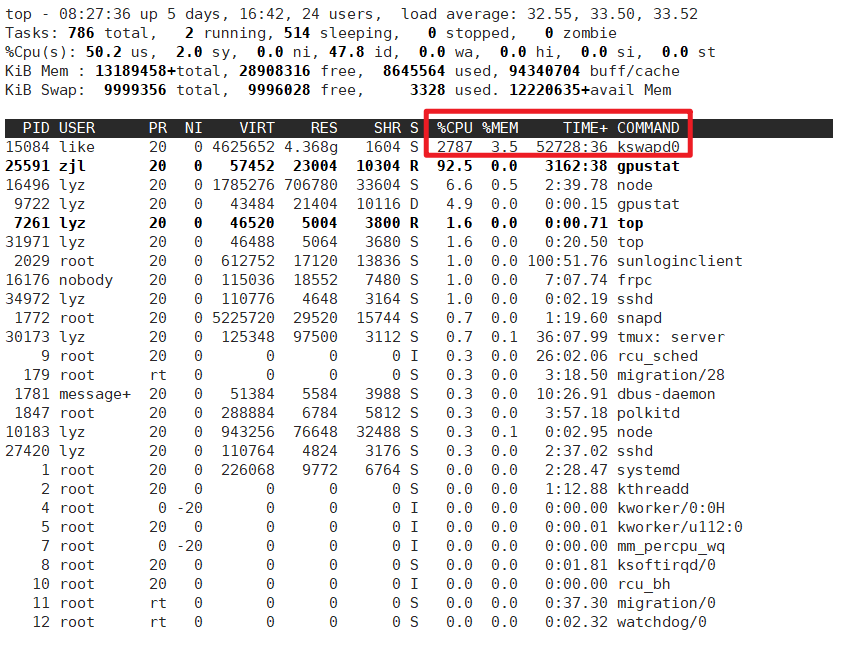

top

top 命令发现某一进程系统占用资源特别高,如下图:

- CPU 和 MEM(内存) 占用均特别高

- TIME+(运行时间)长

- 进程PID 为 15084

- 用户为 like

排查

经询问,like用户最近并未使用该服务器,且之前发生过类似事件,应该是被攻击。

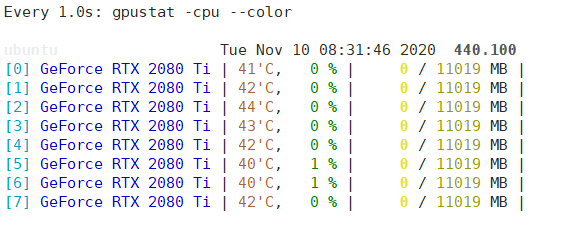

查看GPU占用

nvidia-smi

查看 GPU 占用,GPU 均为空载,该病毒程序未使用GPU

查看非系统进程

排查异常进程,筛选掉系统进程及其他用户进程

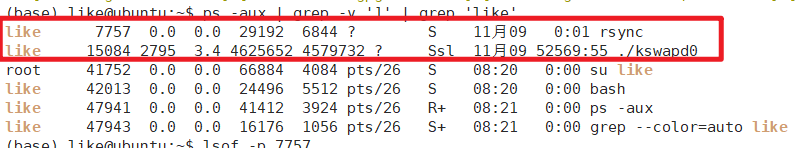

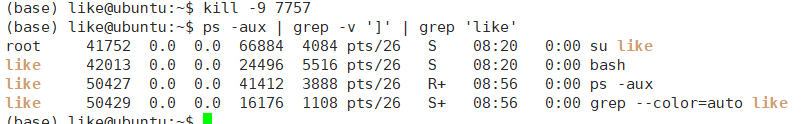

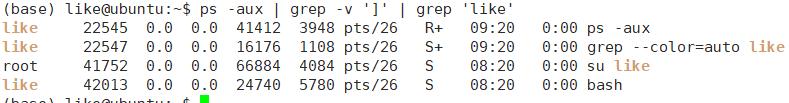

ps -aux | grep -v ']' | grep 'like'

检查发现PID 为 7757 和 15084 两个进程为异常进程

查看异常进程的文件调用

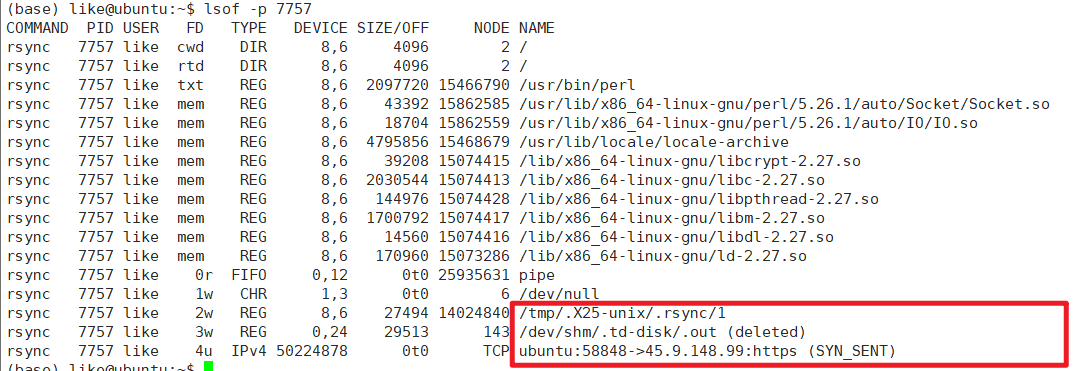

- 查看 7757 文件调用

lsof -p 7757

7757 进程中前几个文件都是系统库文件,后三个文件异常

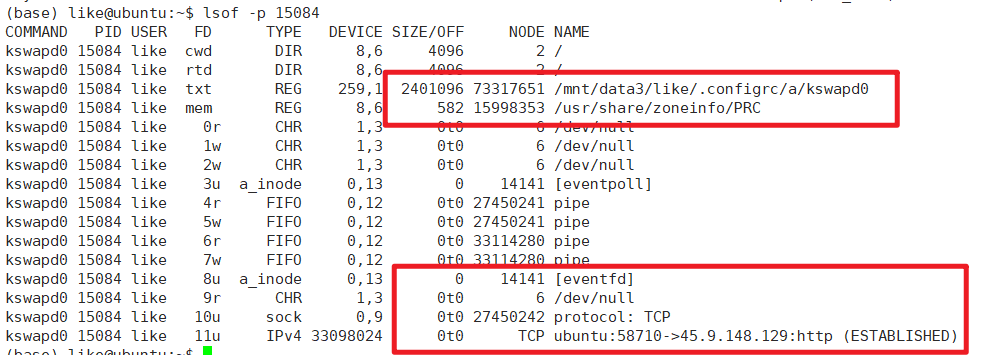

- 查看 15084 文件调用

lsof -p 15084

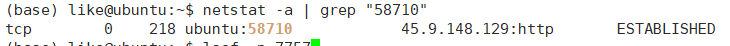

异常文件如上, kswapd0 正是运行的程序名, 由 最后一行我们还得知该恶意进程与IP地址为 45.9.148.129 的远程服务器进行了连接,使用的本地端口为 58710

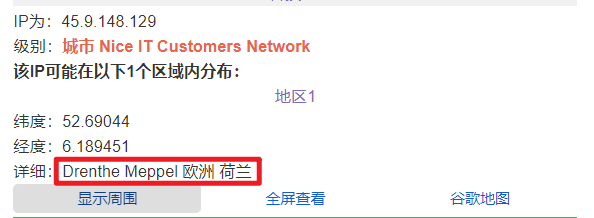

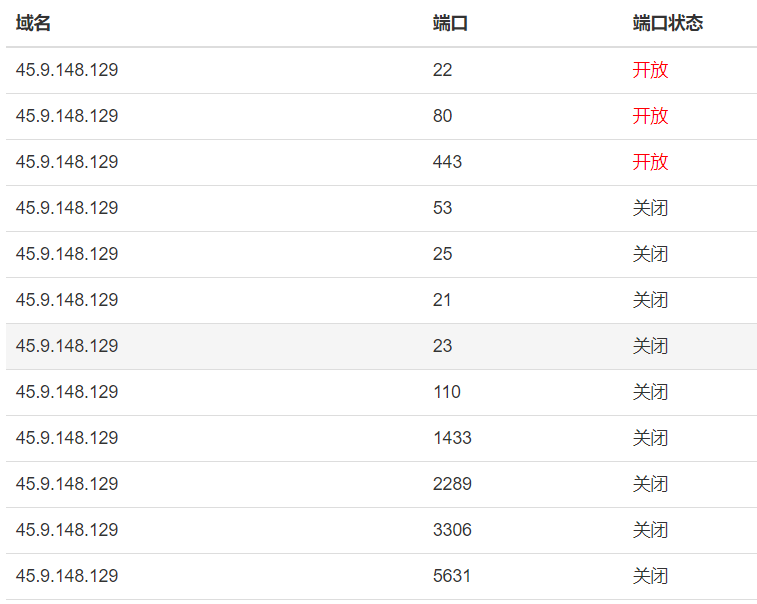

检查该恶意连接

- 恶意服务器信息搜集

https://www.chaipip.com/ 网站输入该IP 地址,定位信息为欧洲荷兰 http://coolaf.com/tool/port 网站输入该IP地址,扫描端口信息

恶意程序清除

关闭恶意程序

kill -9 7757kill -9 15084

检查是否关闭成功

ps -aux | grep -v ']' | grep 'like'

程序已经关闭成功

清理恶意程序文件

依据之前的排查情况,需要删除下面几个文件夹中的恶意程序

- /tmp/.X25-unix/

- /dev/shm/

- /mnt/data3/like/.configrc

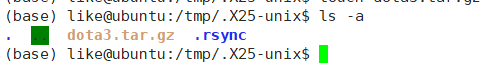

- tmp 文件夹

cd /tmp/.X25-unix/ls -a

使用 rm /tmp/.X25-unix -rf 将整个文件夹删除

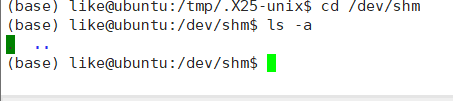

- dev 设备

/dev/shm 是系统设备文件。进入该文件夹查看是否存在恶意文件,发现不存在,无需操作。

cd /dev/shmls -a

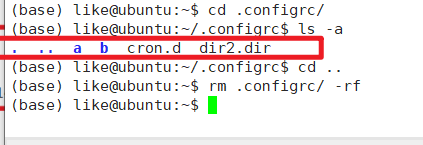

- 用户目录下恶意程序清除

cd /mnt/data3/like/.configrcls -acd ..rm .configrc -rf

可以看到红框中的恶意文件,删除该文件夹

- 检查恶意程序是否重新启动

ps -aux | grep -v ']' | grep 'like'

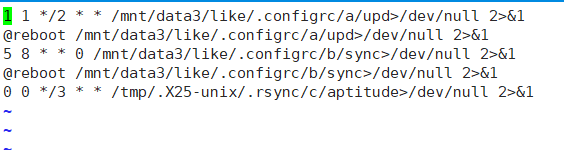

清理定时任务

一般恶意程序都会设置系统定时任务,这也是许多恶意程序死灰复燃的原因crontab -e

可以看到该恶意程序设置了重启后自动恢复,上面的文件路径正是我们删除的那两个文件夹

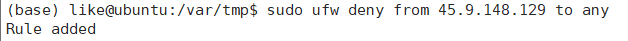

封禁恶意IP

sudo ufw deny from 45.9.148.99 to anysudo ufw deny from 45.9.148.129 to any

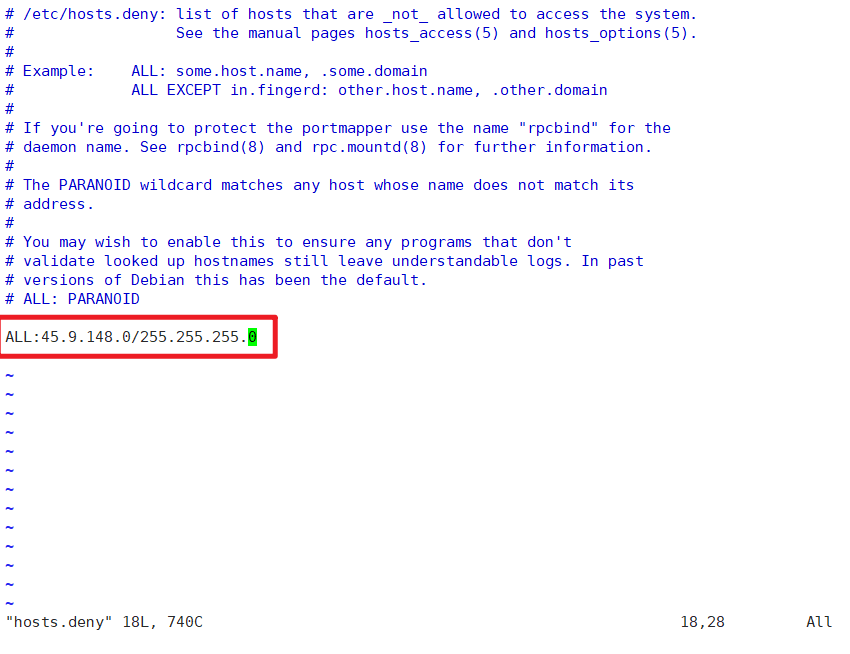

安全起见,封禁 45.9.148.0/24 整个网段 sudo vi /etc/hosts.deny 写入下面内容:

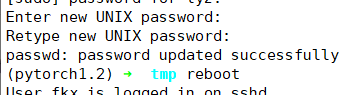

更改用户密码

sudo passwd like

重启服务器

重启服务器,检查恶意程序是否“死灰复燃”

安全小提示

为了避免被恶意程序攻击,在服务器日常使用过程中请注意以下几点:

- 设置强密码。(求求别在密码中用 123456 了!)

- 尽量不使用 sudo 超级管理员权限

- 使用 SSH 密钥登录