排查

排查异常进程

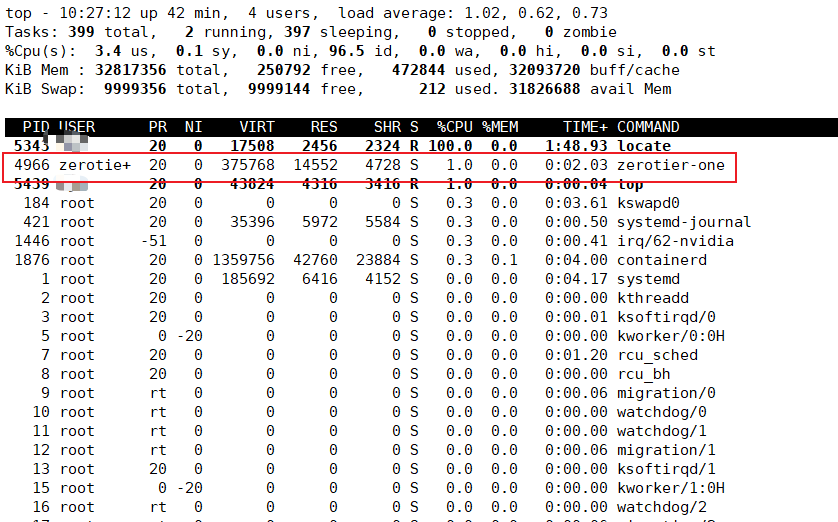

top

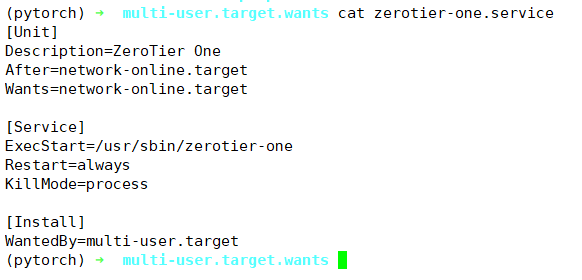

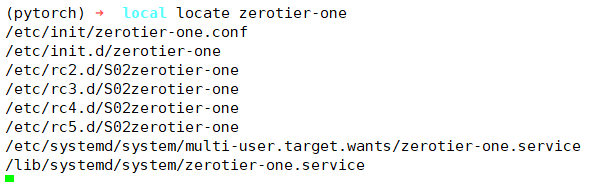

PID 4966 进程异常, zerotier-one 这个用户之前没见过,网络查询得知 zerotie 是一个内网穿透工具。

搜集进程信息

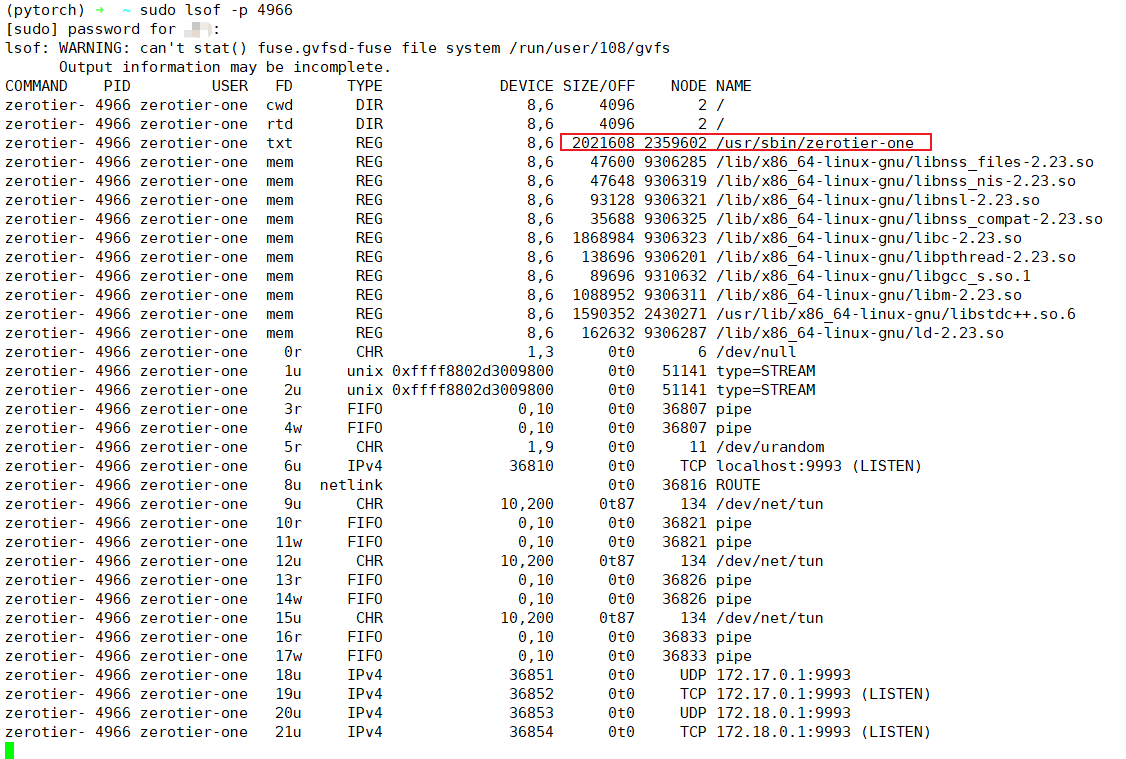

sudo lsof -p 4966 # 查看文件调用,发现如下异常路径

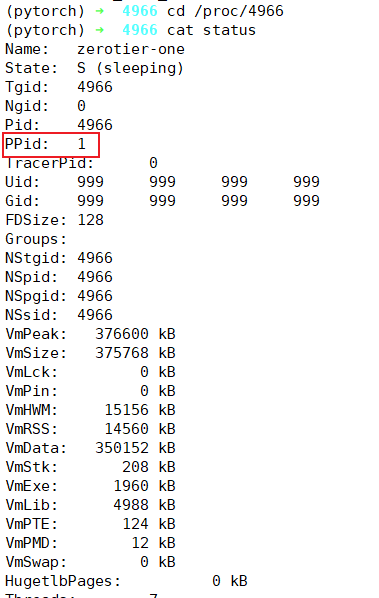

cd /proc/4966 # 进入进程文件夹,进一步查看信息 cat status

发现该进程的父进程( PPID=1),1 进程是 systemd 系统进程,说明该进程设置了自动重启,查看自动重启设置。

系统进程

查看自动重启信息

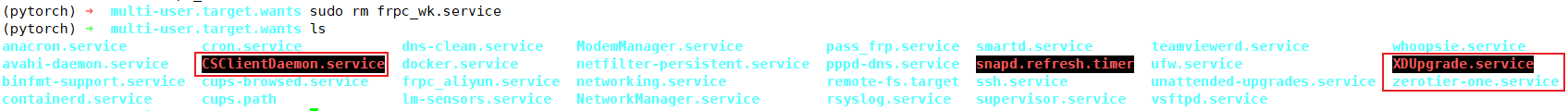

cd /etc/systemd/system cd /etc/systemd/system/multi-user.target.wants/

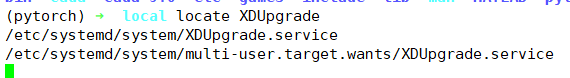

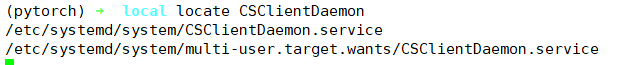

排查异常文件配置,这里找到如下三个

异常文件:

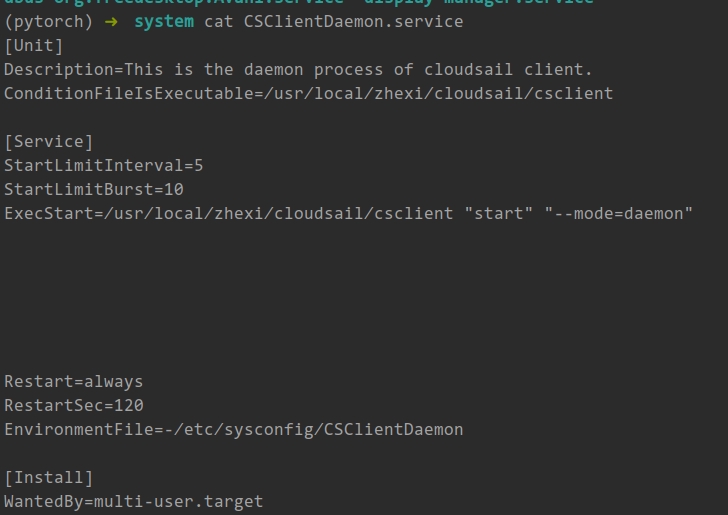

- CSClientDaemon.service

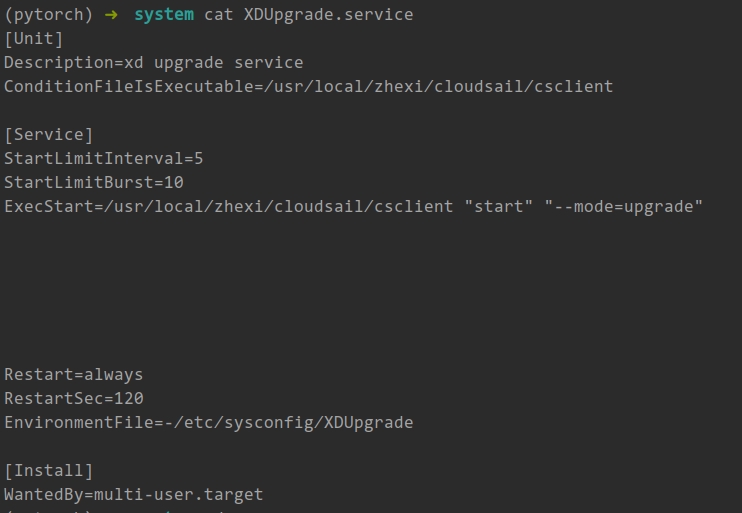

- XDUpgrade.service

- zerotier-one.service

查看各个文件内容

发现异常路径: /user/local/zhexi/cloudsail ,进入该目录查看,发现其为一个不知名小云服务商的客户端,应该是入侵者的入侵工具。

清理

关闭系统任务

sudo systemctl stop CSClientDaemon sudo systemctl stop XDUpgrade sudo systemctl stop zerotier-one

删除恶意用户及其软件

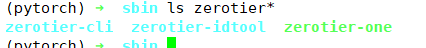

sudo userdel zerotier-one -r sudo rm /usr/local/zhexi/ -r # 删除前面排查过程中的恶意路径 cd /usr/sbin # 前面排查过程中发现该用户在该路径下有恶意软件 ls zerotier* # 查看恶意软件

sudo rm zerotier-cli zerotier-idtool zerotier-one # 删除

删除系统自启动任务

locate CSClientDaemon

locate zerotier-one

将查找出来的路径中的文件删除

路径不多,一条条删除即可,就不用复杂命令了。

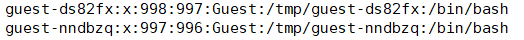

用户清理

排查系统发现两个异常用户

直接清理

sudo userdel guest-nndbzq -r sudo userdel guest-ds82fx -r

修改常用用户的密码:

sudo passwd user_name