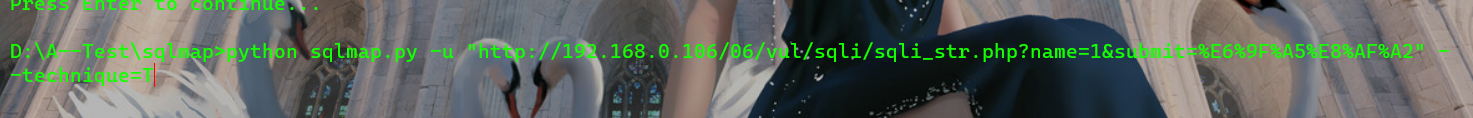

—technique

用法:—technique=X

这个参数可以指定sqlmap使用的探测技术,默认情况下会测试所有的方式

B: Boolean-based blind SQL injection(布尔型注入)

E: Error-based SQL injection(报错型注入)

U: UNION query SQL injection(可联合查询注入)

S: Stacked queries SQL injection(可多语句查询注入)

T: Time-based blind SQL injection(基于时间延迟注入)

python sqlmap.py -u “http://192.168.0.106/06/vul/sqli/sqli_str.php?name=1&submit=%E6%9F%A5%E8%AF%A2” —technique=T

设定延迟注入的时间

参数:—time-sec

用法:—time-sec =X

当使用继续时间的盲注时,时刻使用—time-sec参数设定延时时间,默认是5秒。

设定UNION查询字段数

参数:—union-cols

默认情况下sqlmap测试UNION查询注入会测试1-10个字段数,当—level为5的时候他会增加测试到50个字段数。设定—union-cols的值应该

是一段整数,如:12-16,是测试12-16个字段数。

设定UNION查询使用的字符

参数:—union-char

默认情况下sqlmap针对UNION查询的注入会使用NULL字符,但是有些情况下会造成页面返回失败,而一个随机整数是成功的,这是你可以

用—union-char只定UNION查询的字符。

二阶SQL注入

参数:—second-order

有些时候注入点输入的数据看返回结果的时候并不是当前的页面,而是另外的一个页面,这时候就需要你指定到哪个页面获取响应判断真

假。—second-order后门跟一个判断页面的URL地址。

随机的HTTP USER-AGENT

—random-agent

使用随机的http头,有很多防火墙会检测如果这个http头信息是sqlmap就会进行拦截

也可以指定

—user-agent=”Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:93.0) Gecko/20100101 Firefox/93.0”

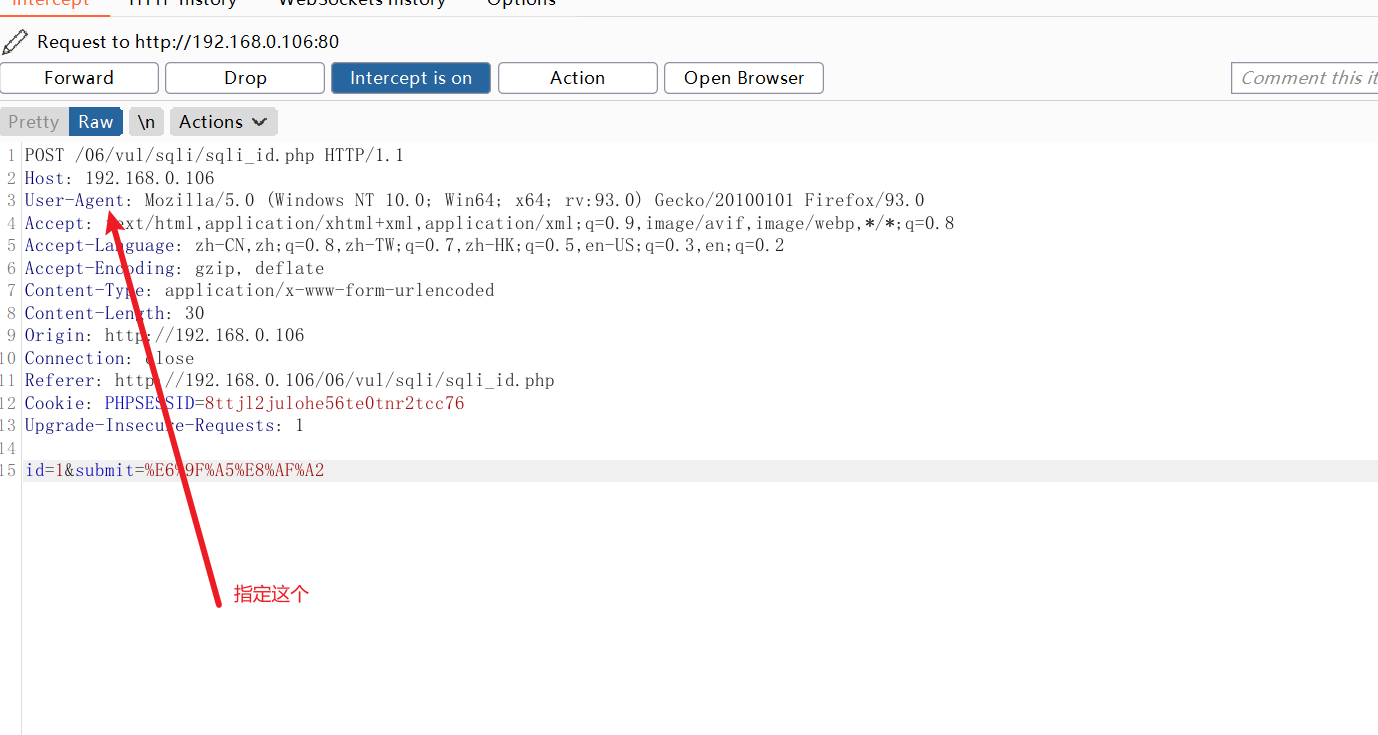

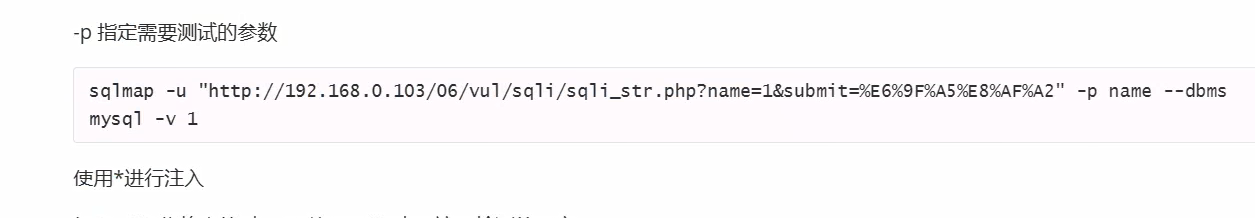

指定参数注入

-p

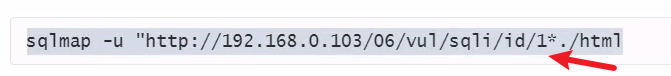

如果页面是伪静态,可以使用*来确定测试界面

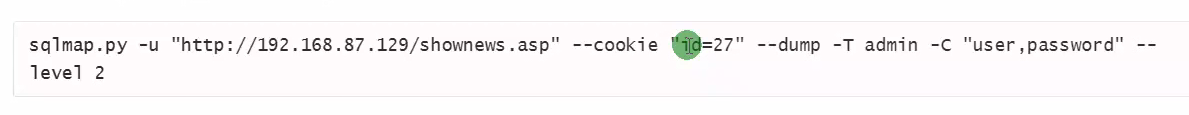

cookie注入

在level2及以上才可以进行cookie注入

—cookie ‘X’