这应该是性价比最高的方案了,同时三个信道的广播包,还能选择某一个设备去抓

https://blog.csdn.net/qq_33475105/article/details/115058045

下载地址 https://www.nordicsemi.com/Products/Development-tools/nRF-Sniffer-for-Bluetooth-LE/Download?lang=en#infotabs

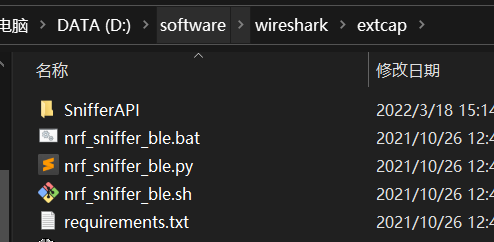

在解压出来的目录里的 extcap 目录中 pip3 install -r requirements.txt

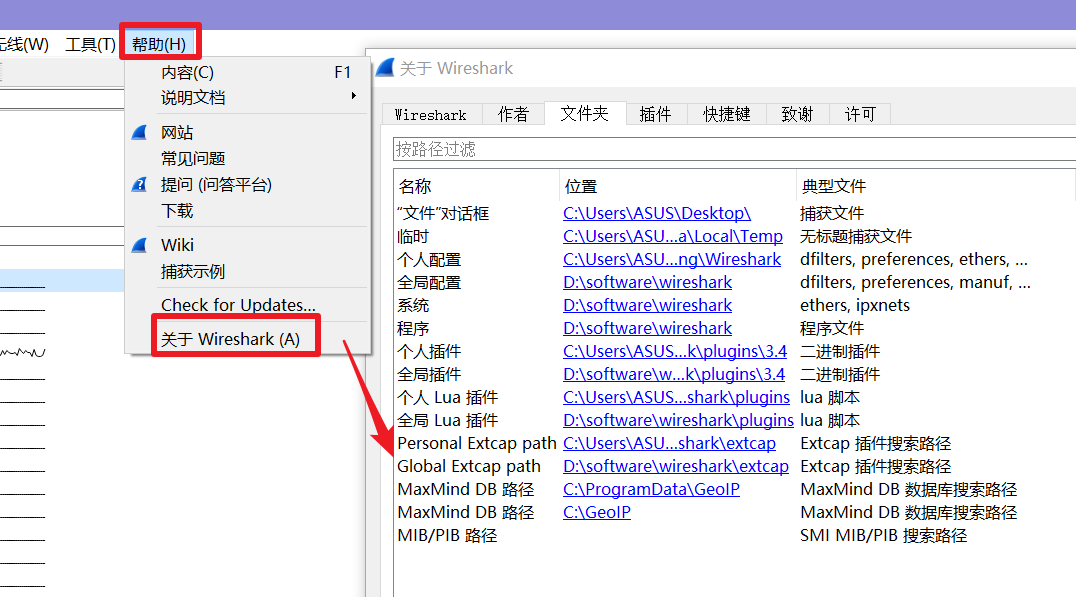

然后打开你的 wireshrak,在 帮助 -> 关于wireshark -> 文件夹 -> Extcap 路径下

把刚才的 extcap 文件夹里的内容拷贝过去到 Global Extcap path 里面的路径里

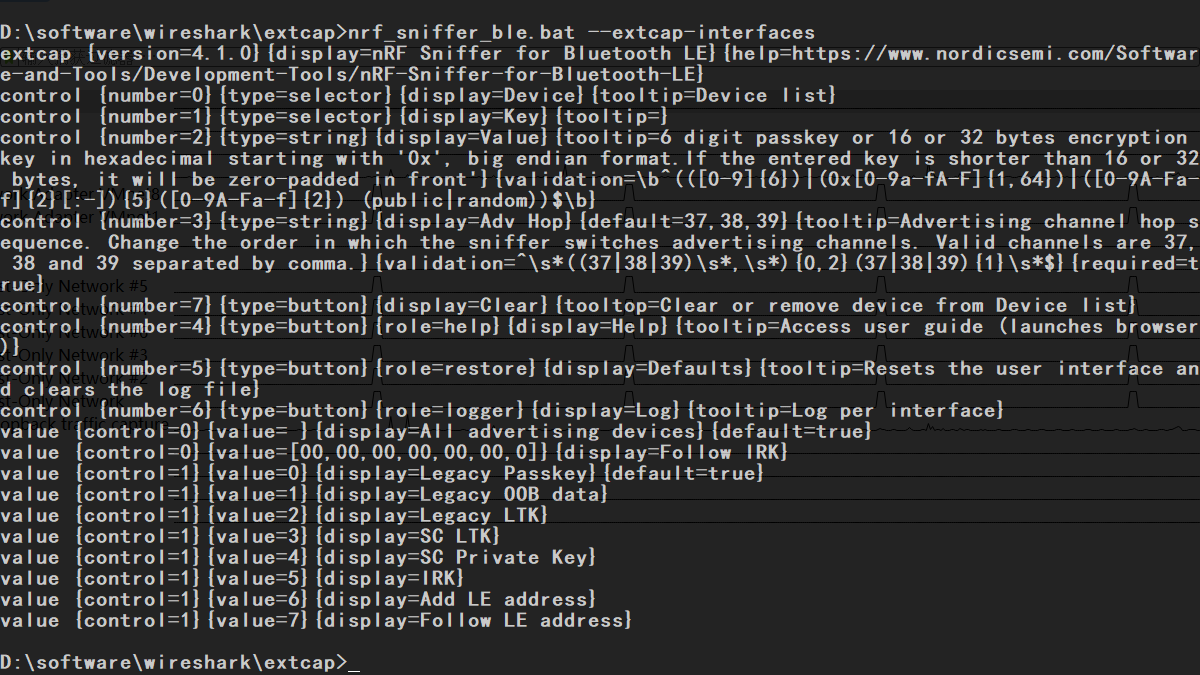

运行这条命令nrf_sniffer_ble.bat --extcap-interfaces,这样就是成功了

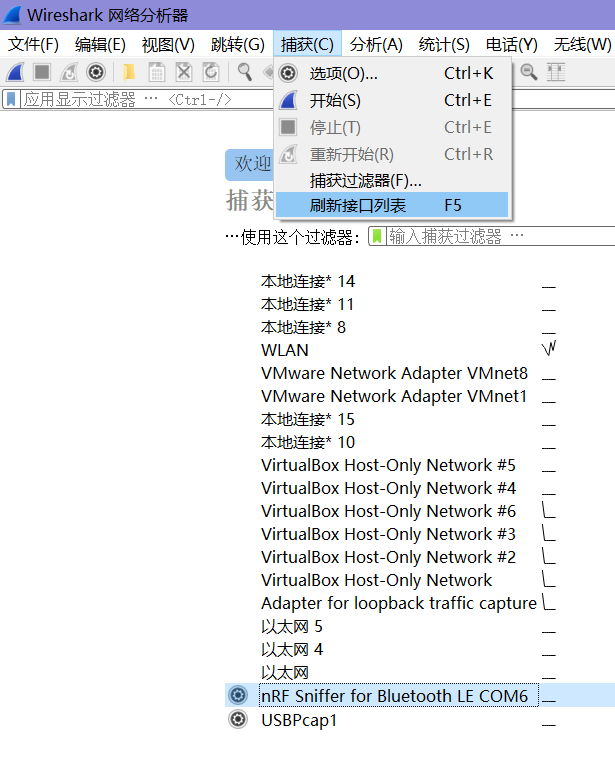

连接上 nRF Connect 之后在 wireshark 的捕获->刷新接口列表就可以看到 nRF Sniffer for Buletooth LE 这个接口

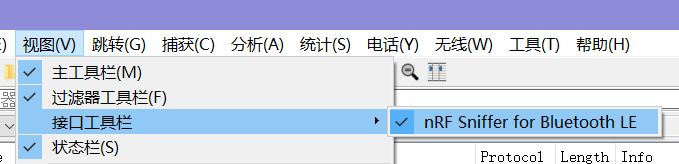

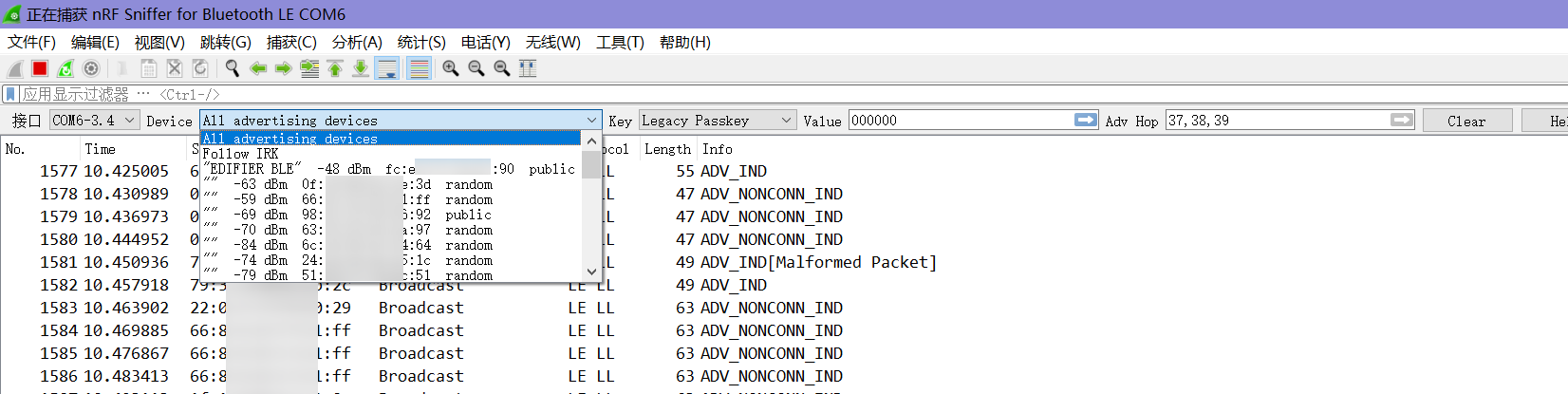

捕获就行了,另外,在 视图 -> 接口工具栏 中有个工具,可以指定捕获哪些地址的数据,以及指定配对码之类的 key,配对了 key 之后就能正常的解析 BLE 的通信(以我的理解是)

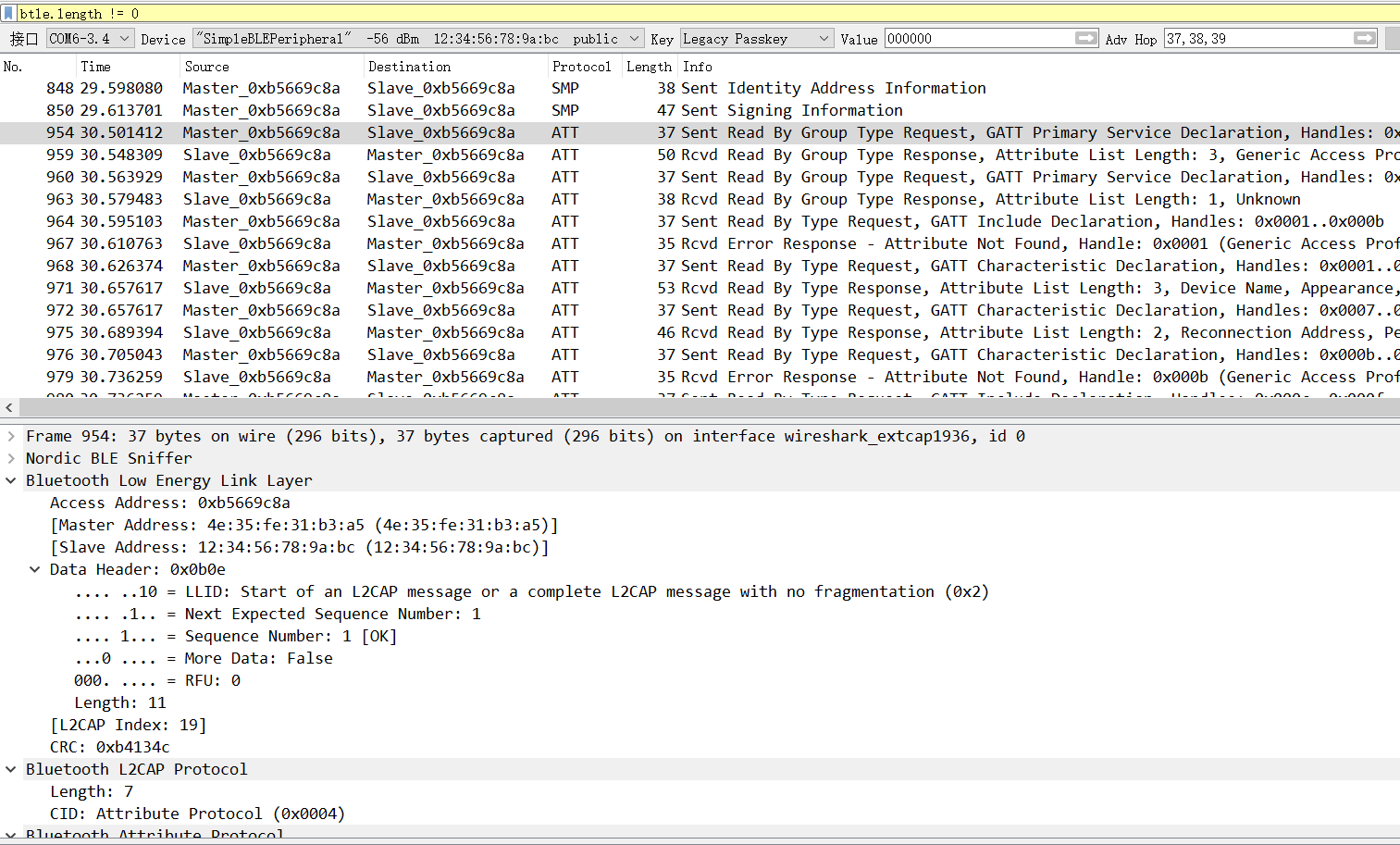

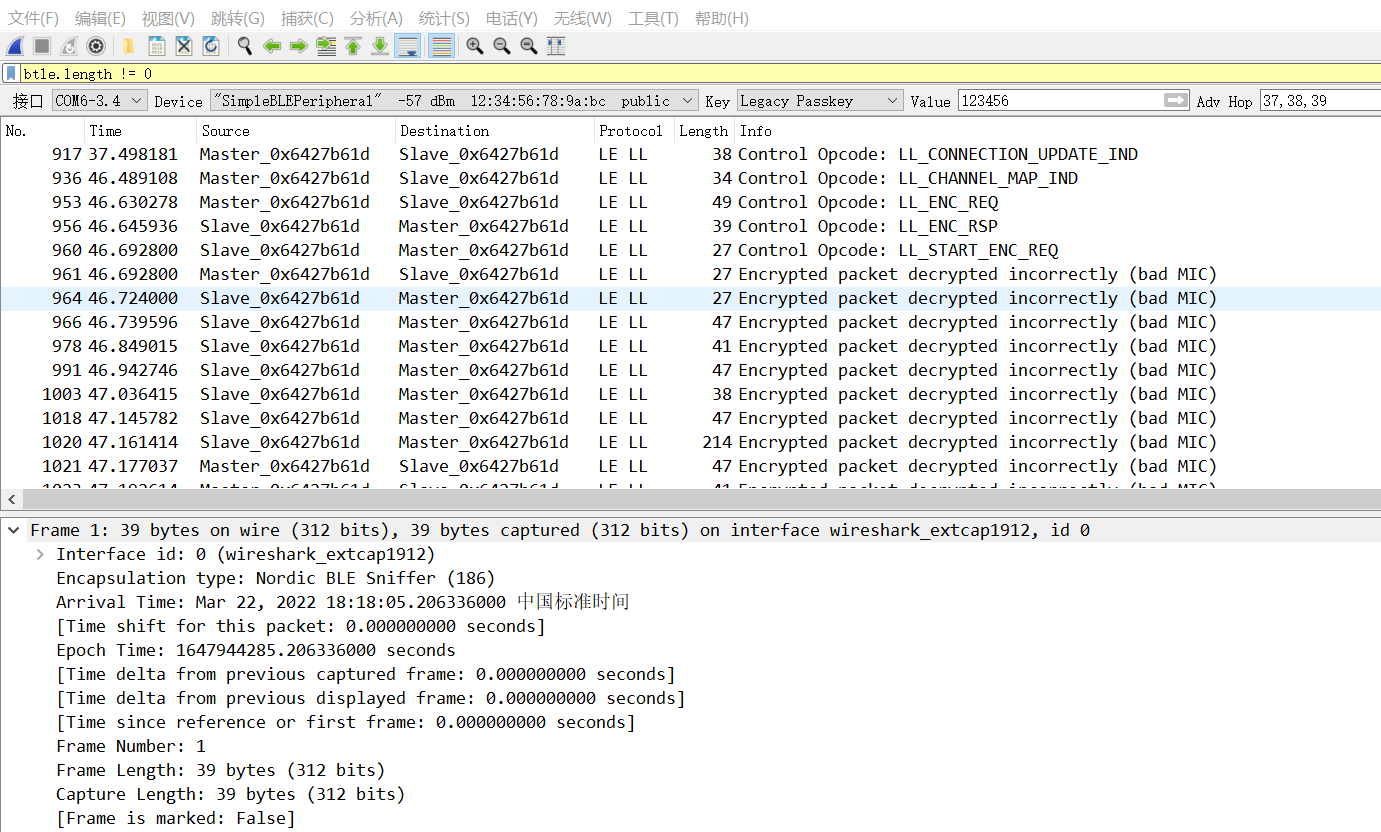

(蓝牙设备打个屁的码?)比如我抓的这个开发板的流量,没有设置 passkey 显示的是 Encrypted

配置好 key 之后就可以正常的看到数据了