一、rsarsa

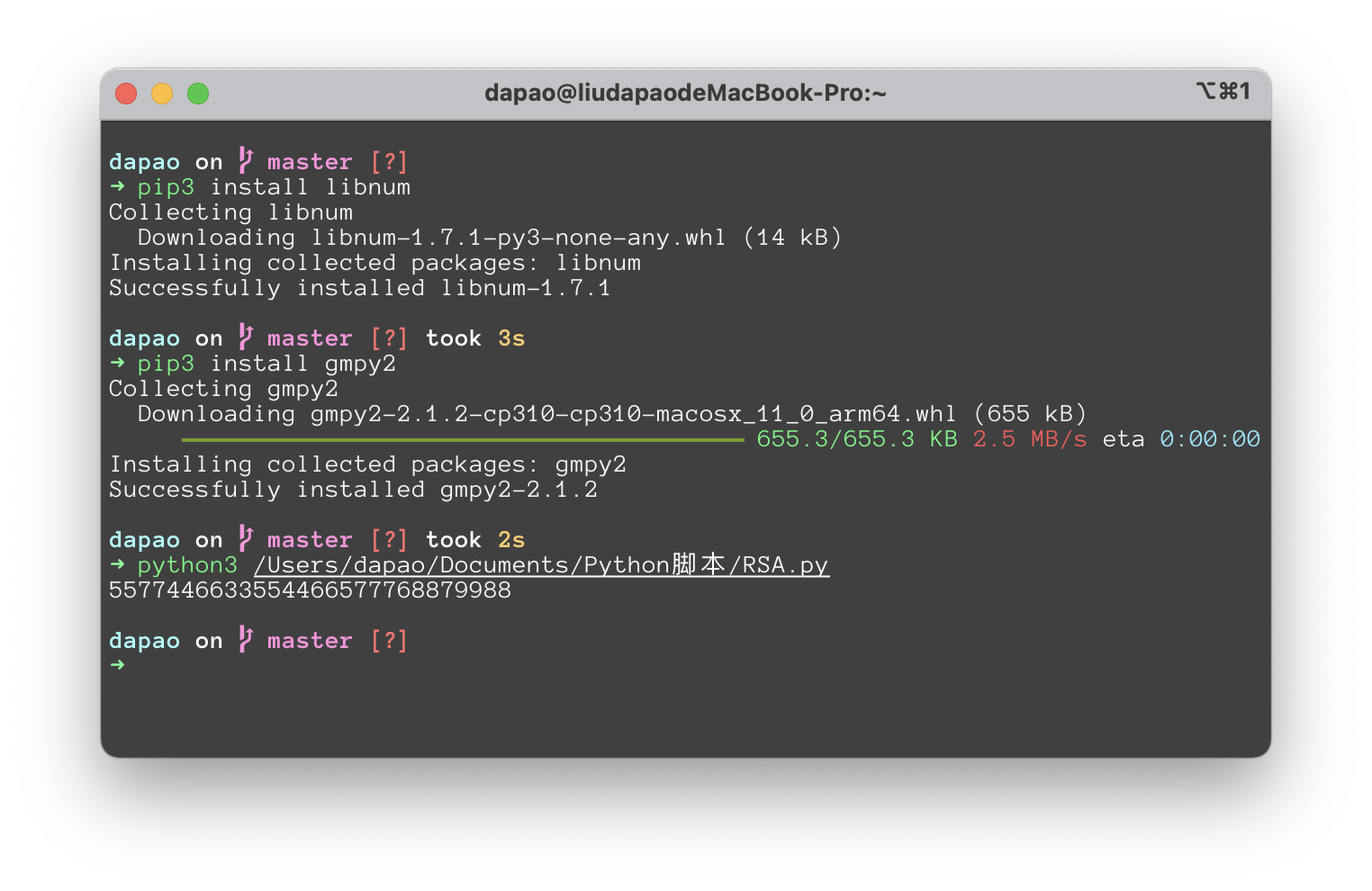

看得出来这是一道很简单的RSA加密题目,只要算出来结果就是flag了。

奈何我是一个简单的人,我是菜鸡,去找来了大佬写的python脚本。

大佬的wp

import libnumimport gmpy2p = 9648423029010515676590551740010426534945737639235739800643989352039852507298491399561035009163427050370107570733633350911691280297777160200625281665378483n = 114573516752272714750064227635008832737477859608443481000717283425702025029279291376859256856603741797722497252841363753834114679306784379319341824813349417007577541466886971550474580368413974382926969910999462429631003527365143148445405716553105750338796691010126879918594076915709977585368841428779903869581e = 65537c = 83208298995174604174773590298203639360540024871256126892889661345742403314929861939100492666605647316646576486526217457006376842280869728581726746401583705899941768214138742259689334840735633553053887641847651173776251820293087212885670180367406807406765923638973161375817392737747832762751690104423869019034d = 56632047571190660567520341028861194862411428416862507034762587229995138605649836960220619903456392752115943299335385163216233744624623848874235303309636393446736347238627793022725260986466957974753004129210680401432377444984195145009801967391196615524488853620232925992387563270746297909112117451398527453977q = n/pm = pow(c, d, n)print(m)————————————————版权声明:本文为CSDN博主「LOL哦糯米藕」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。原文链接:https://blog.csdn.net/weixin_43404314/article/details/104207453

导入两个库就能直接运行了。

flag{5577446633554466577768879988}

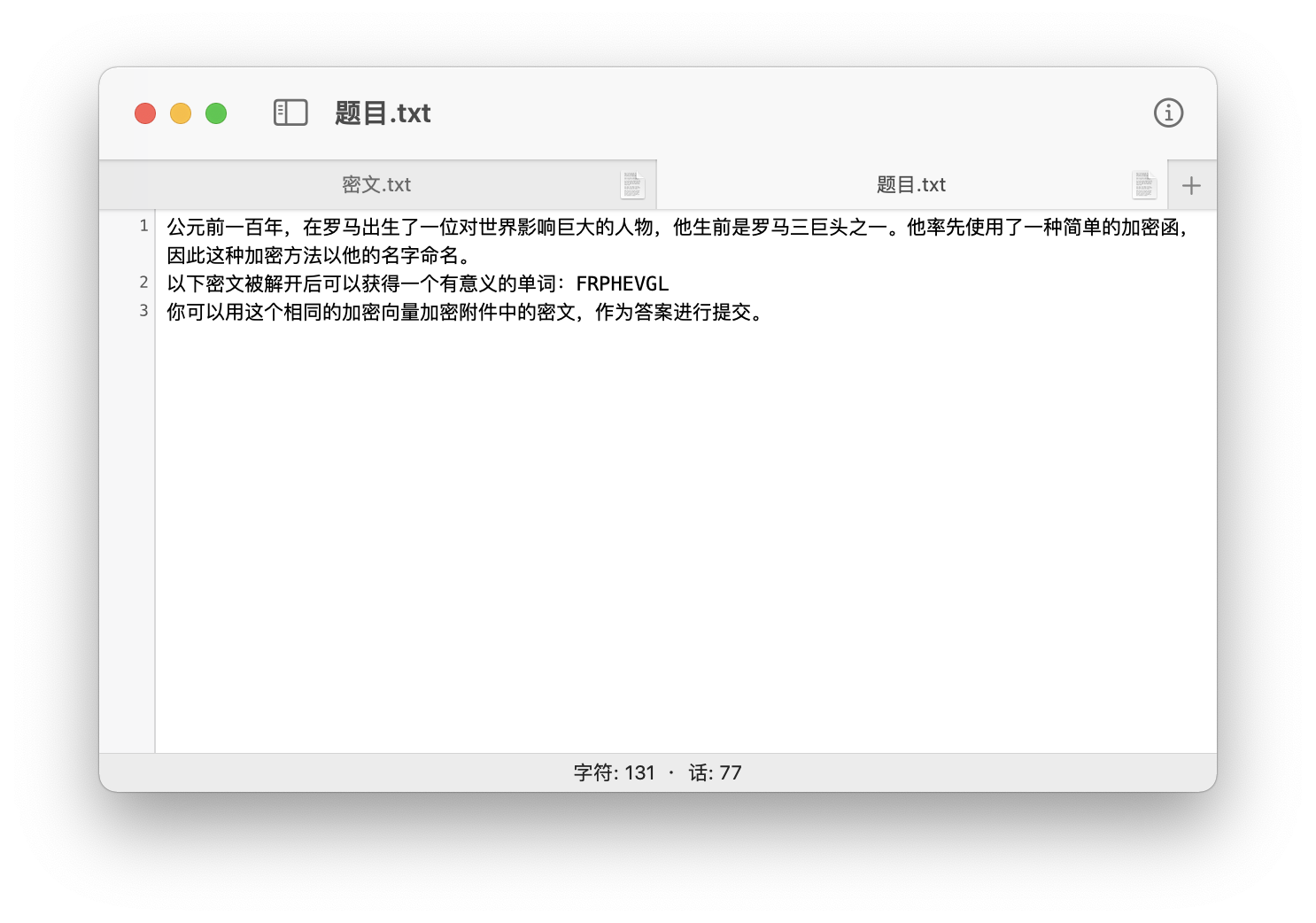

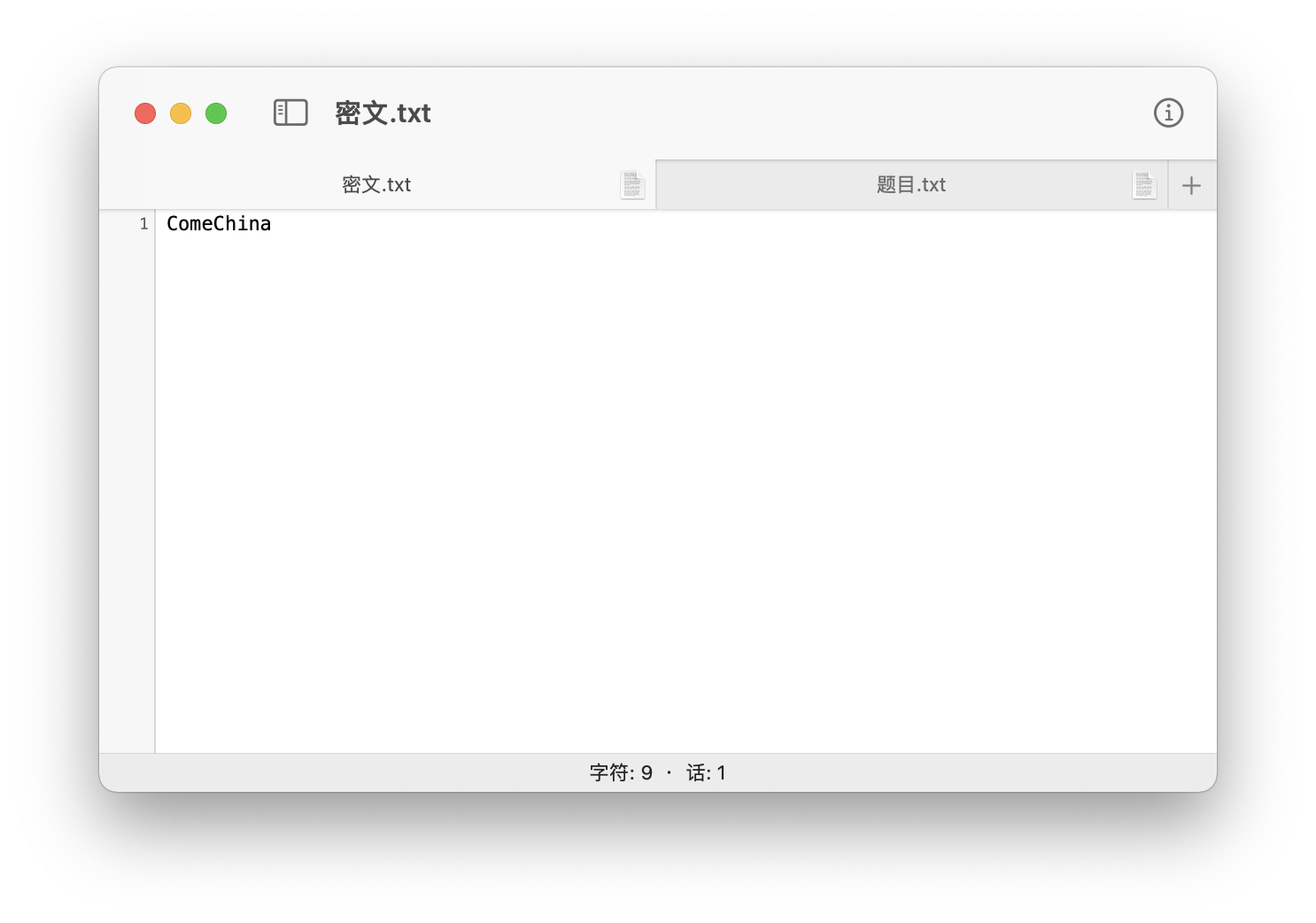

二、大帝的密码武器

将所给密文进行凯撒解密

发现到第十三层的时候刚好是security这个单词(英语不好就没法做题了),再用十三层凯撒将ComeChina进行加密,得到flag。

flag{PozrPuvan}