本次比赛题目比平时训练用的题目要难一些,题目脑洞较大,单个题目涉及知识点较多,令人很难顺利想到正确的解题思路。赛后看了一些题目的解题思路并且尝试进行复刻,不禁感叹这题目是真的新颖。以后的训练方向也要多注意多元化,尽量能够做到举一反三的效果。

另外本次比赛因为是线上进行,有些地方不是很适应。比如队员之间不能通过聊天工具发送文件和密钥、要在摄像头能看到的地方吃饭。

比赛期间因为可以实时看到队伍得分以及排名,从而也会产生一些紧张焦虑的情绪。这些都是平时练习的时候所不会产生的。

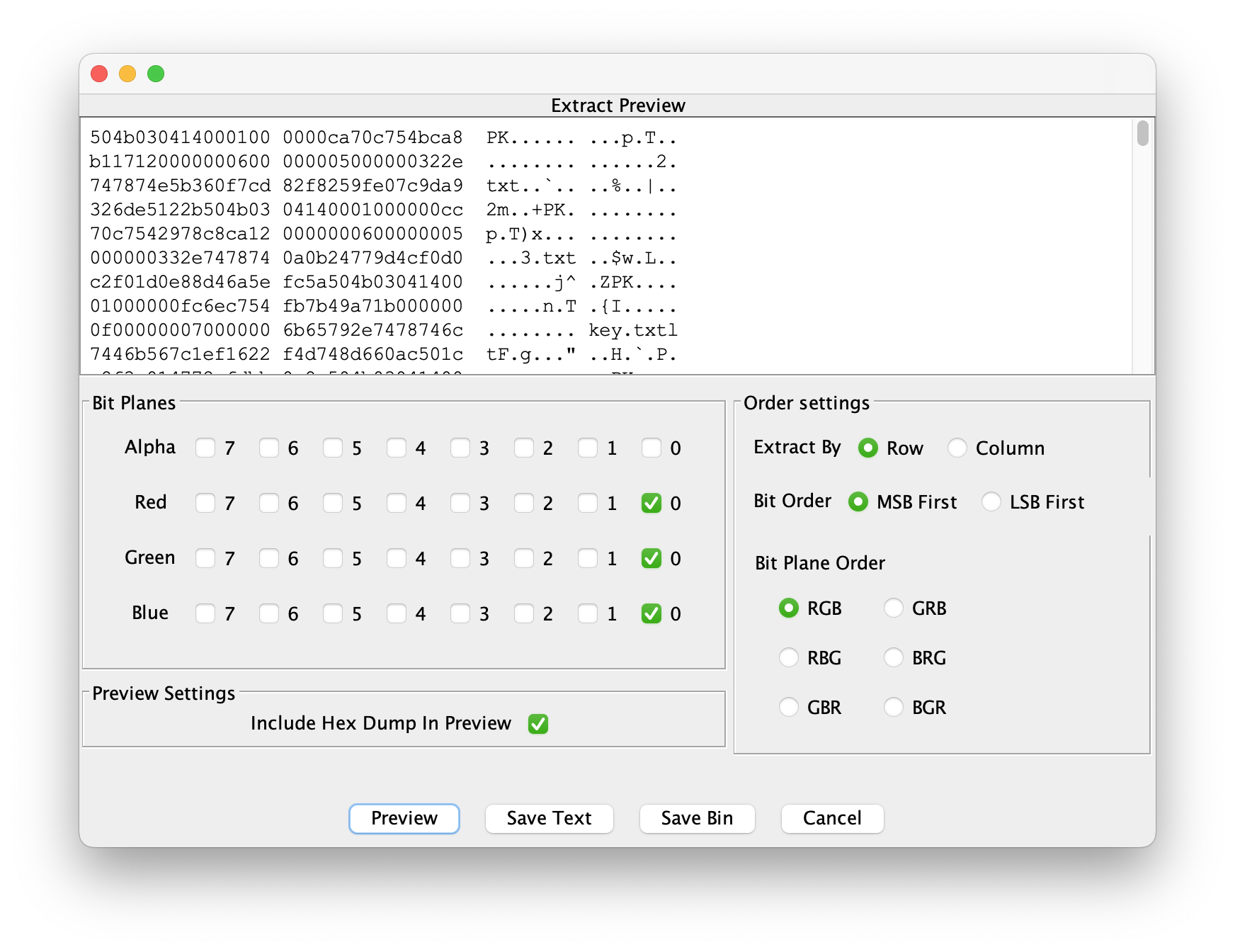

本次比赛,令我印象最深刻的一道题目是杂项类的“snowberg”。题目到手之后是一张图片,使用StegSlove查看该图片的最低位可以发现一个压缩包文件。

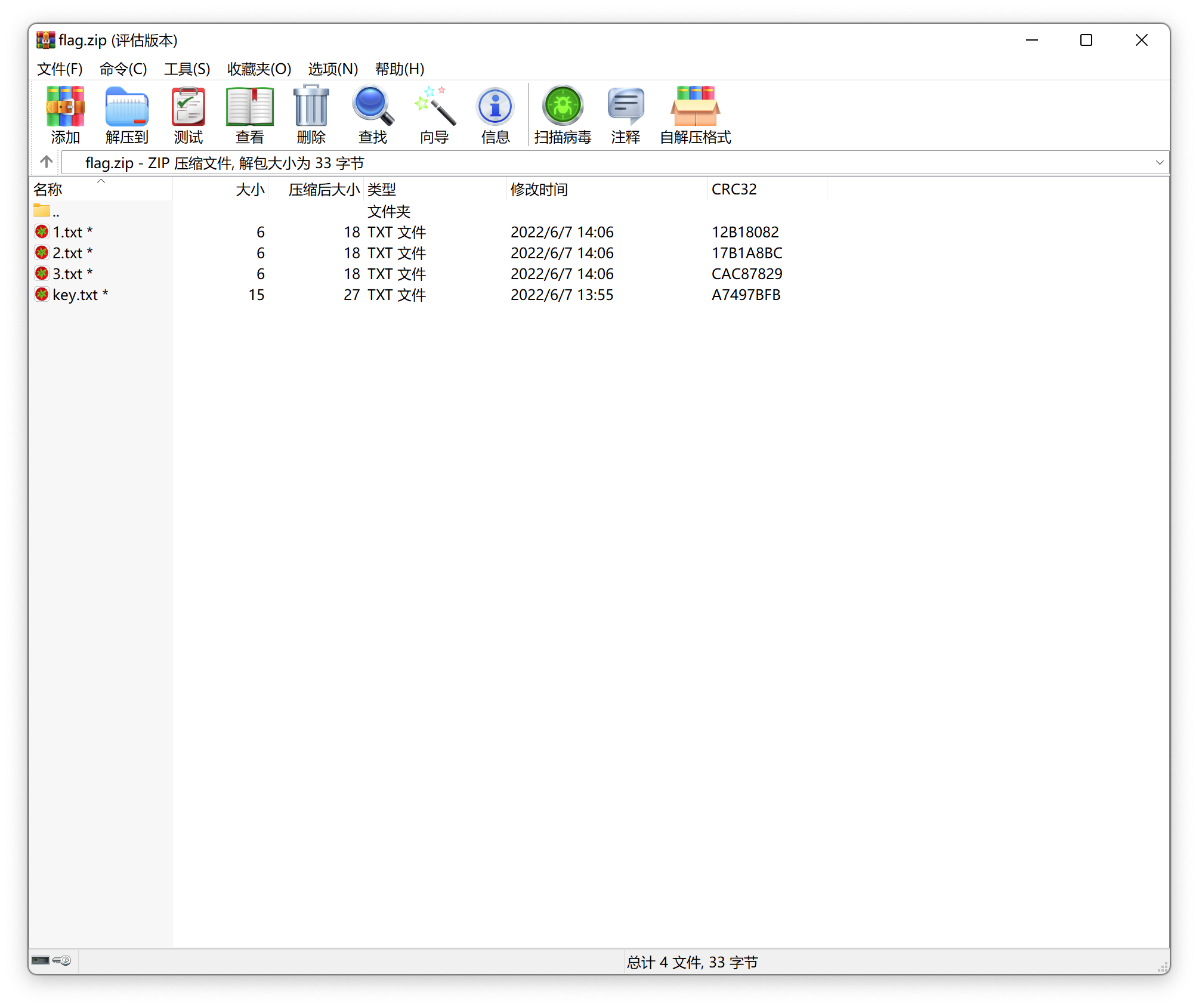

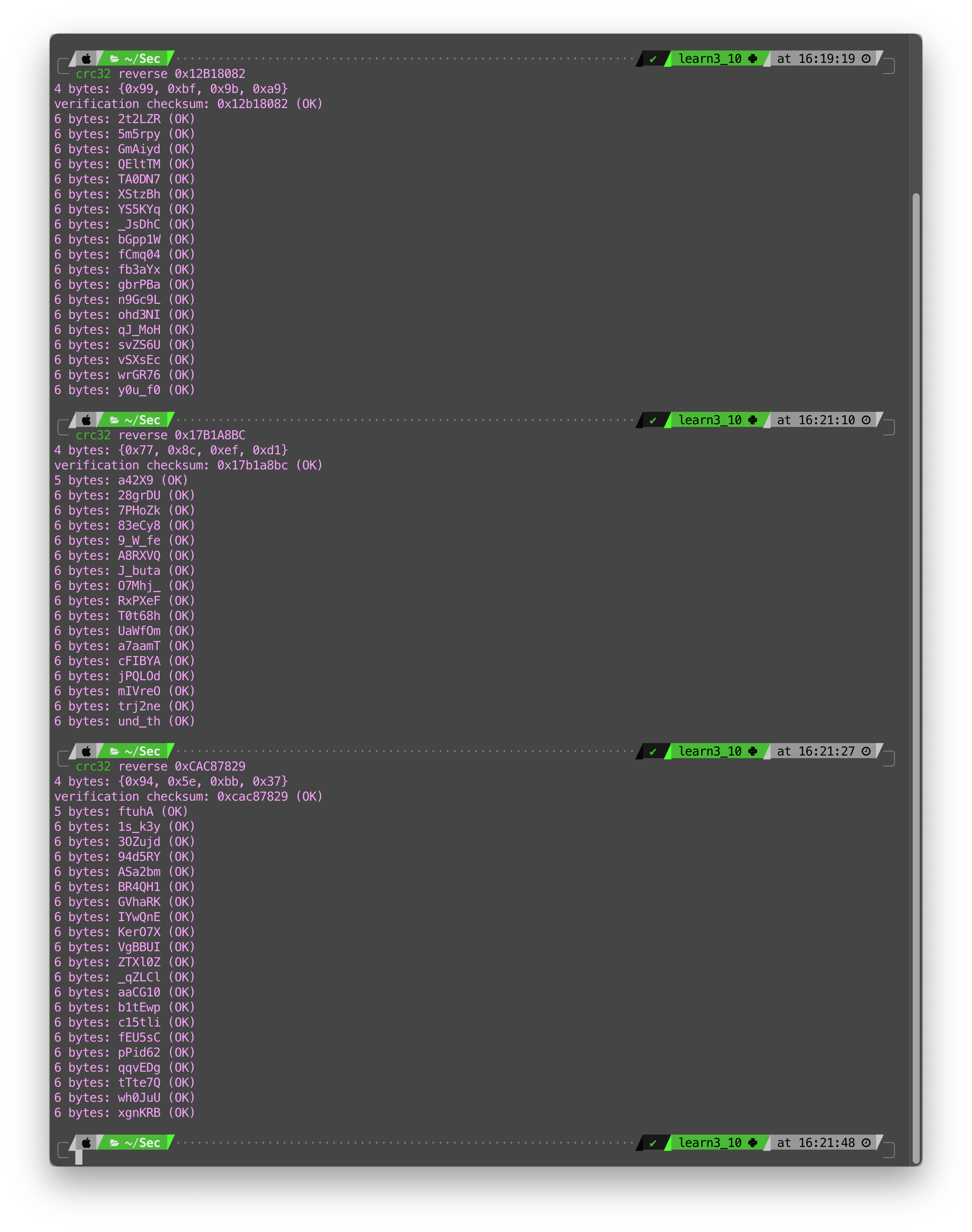

提取后发现里面有四个txt文本,其中1.txt、2.txt、3.txt均为六字节,通过crc碰撞得到(y0u_f0und_th1s_k3y),且这就是压缩包的密码。

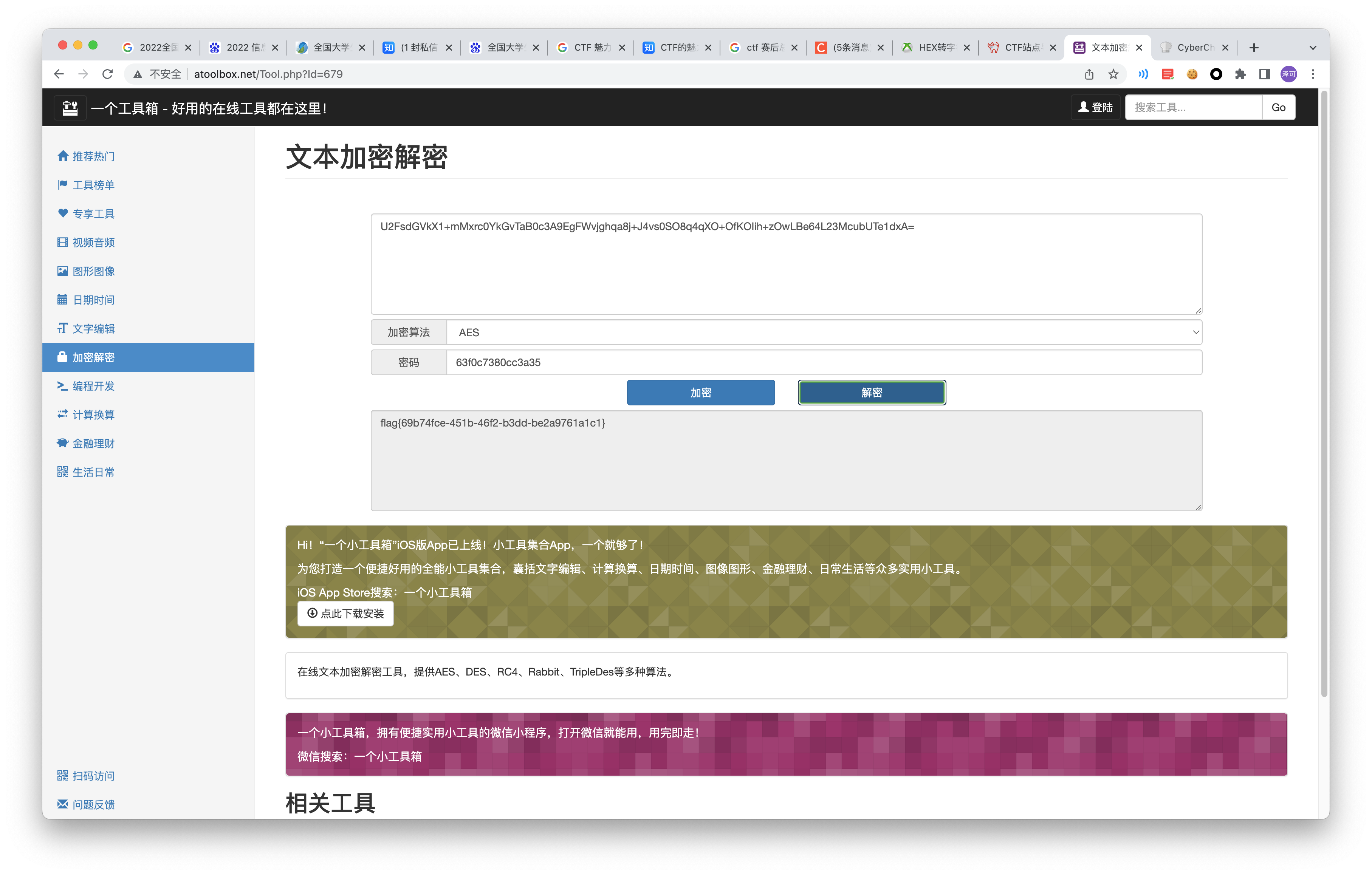

key.txt:63f0c7380cc3a35

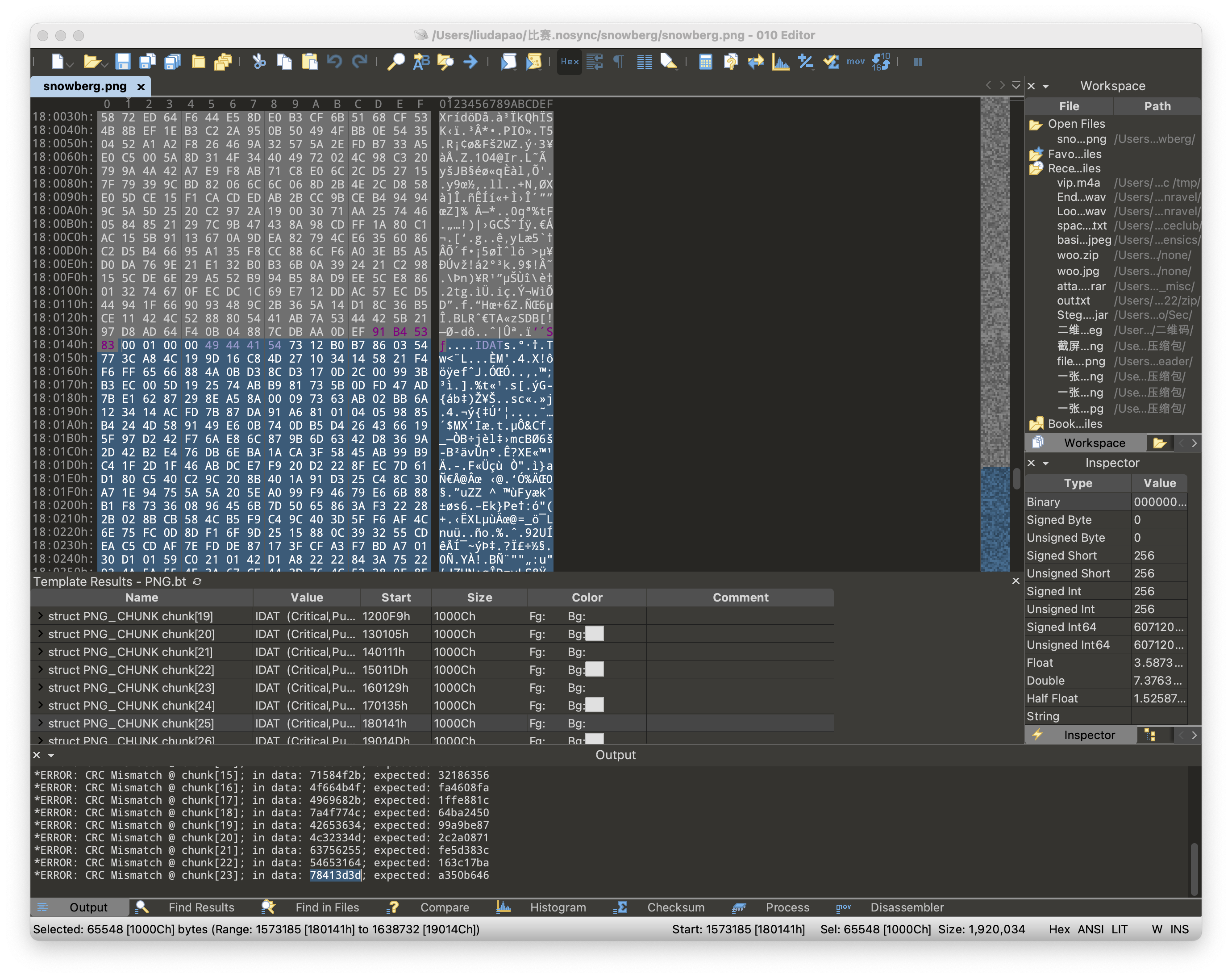

接下来将IDAT块校验位的十六进制进行拼接,并转为字符串

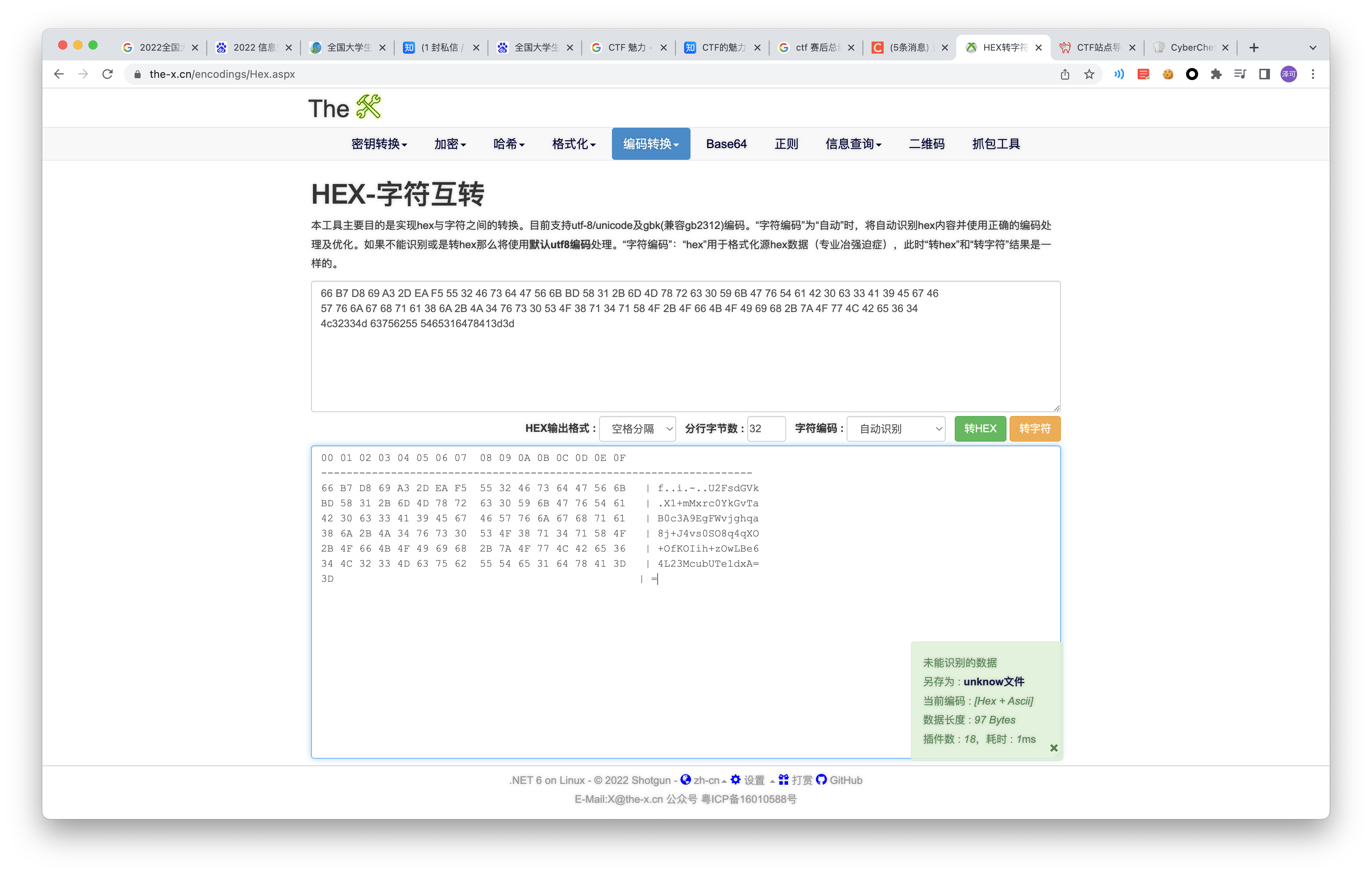

66 B7 D8 69 A3 2D EA F5 55 32 46 73 64 47 56 6B BD 58 31 2B 6D 4D 78 72 63 30 59 6B 47 76 54 61 42 30 63 33 41 39 45 67 46

57 76 6A 67 68 71 61 38 6A 2B 4A 34 76 73 30 53 4F 38 71 34 71 58 4F 2B 4F 66 4B 4F 49 69 68 2B 7A 4F 77 4C 42 65 36 34

4c32334d 63756255 5465316478413d3d

转换得到:U2FsdGVkX1+mMxrc0YkGvTaB0c3A9EgFWvjghqa8j+J4vs0SO8q4qXO+OfKOIih+zOwLBe64L23McubUTe1dxA=

最后通过AES解密得到flagflag{69b74fce-451b-46f2-b3dd-be2a9761a1c1}

最后学习一下AES加密的原理:

https://zh.wikipedia.org/wiki/%E9%AB%98%E7%BA%A7%E5%8A%A0%E5%AF%86%E6%A0%87%E5%87%86