复习

- 建表规范

- 从需求去分析需要哪些字段

- 注释

- 命名规范,不要拼音,不要缩写,见名知意,下划线分词

- 字段的数据类型选择

- 主键 自增 int型

- 添加时间、更新时间字段,用于增量同步数据

- 关联关系,1v1任意方 1vm存在多一方,多对多中间表

- 如何编码

- 打印日志

- 参数校验

- 业务处理

- 异常处理

- 返回结果

- restful复习

- URL,每个资源有唯一的地址

- 用http协议的请求方法代表对资源的增删改查 api设计

- 三层架构复习

- 控制层 流程调度+web处理

- 服务层 业务逻辑 [厚]

- 数据库访问层 数据库访问

- spring-boot核心注解 @SpringBootApplication

- @SpringBootConfiguration 配置类

- @EnableAutoConfiguration 开启自动配置类

- @ComponentScan 组件扫描

- 一些约定

- XXApplication放在根包下

- static存放静态资源

- templates 存放动态模板

- 整合mybatisplus

- 加依赖 mybatis-plus-boot-starter

- 改配置 mybatis-plus:

- 注解 @MapperScan

- 插件 配置类,添加插件

- thymeleaf后端模板引擎

- 两种开发模式

- 传统模式 前后端不分离 模板渲染在后端处理

- 前后端分离 第一次请求获取到页面,浏览器解析页面时,发送ajax请求从后端获取数据,并将数据解析填充到页面

- 使用Thymeleaf 的是传统模式,模板是在后端渲染的

- 两种开发模式

作业:

- 日志的作用

- 定位问题,查看具体的报错信息

- 记录入参和出参

- 输出debug信息

- 记录错误信息

- 跟踪执行轨迹

- 记录数据,用于数据统计处理

- 定位问题,查看具体的报错信息

- 如何打印日志

- 日志可以输出为文件;分级别输出到文件 xxx.info.log xxx.error.log

- 需要打日志的位置:

- controller层,系统入口处,表示的是用户传入的参数

- controller层,返回值,可选

- 出现异常

- 业务关键位置打印日志,比如:校验商品数量是够足够;校验用户状态;金额;风控;下订单;

- 日志级别 trace->debug->info->warn->error

- trace 追踪

- debug 调试信息

- info 正常信息:打印执行过程

- warn 业务异常:业务状态不正常,执行异常终止

- error 系统异常:内存溢出,磁盘已满,数据库无法连接

- 日志级别是可调整的,新上线系统考虑将日志级别调低,输出更多信息,掌握更全面的情况;一段时间比较稳定运行,考虑调高日志级别

- 打印日志,需要消耗性能,占据磁盘空间

- spring-boot

- 自带日志框架 slf4j+logback ,直接使用 ```java private Logger log = LoggerFactory.getLogger(XXX.class);

log.debug(xxx); log.info(xxxx);

//使用lombok @Slf4j注解 直接使用log打印日志

1. 日志级别设置```yamllogging:level:root: debug # 所有的日志都设为debuglogging:level:org.mybatis: debugcom.example.demo56: debug # 指定某个包的日志级别

- 日志api的使用

- 带参数使用

{}占位 log.info(“日志,支持用 {} 占位”,参数); - 输出异常

//错误示例,性能极差log.error(exception);log.error(exception.getStackTrace());//正确示例,性能较优log.error("异常信息/报错提示",exception);

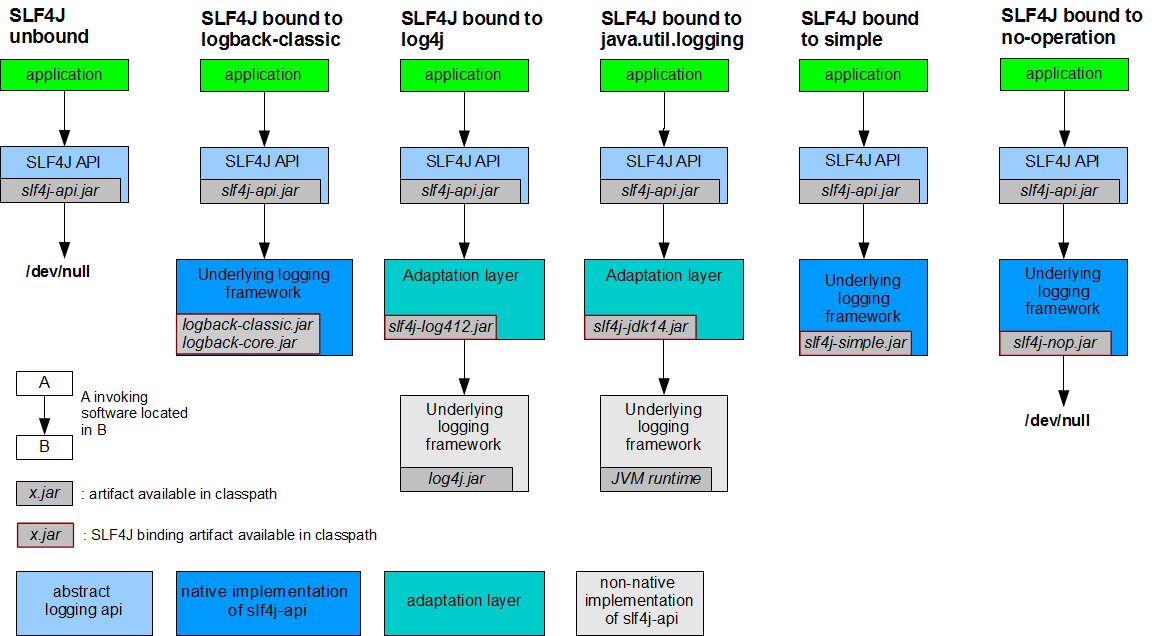

- 常用日志框架

- jul=> java.util.logging java官方日志记录工具,性能差,已废弃

- log4j 性能无法持续提升,使用较少

- slf4j的日志记录API(门面),提供了默认实现 logback ,这套组合目前是主流

- 通过适配,支持jul,log4j等日志框架

- log4j2 ,log4j升级,优化了性能

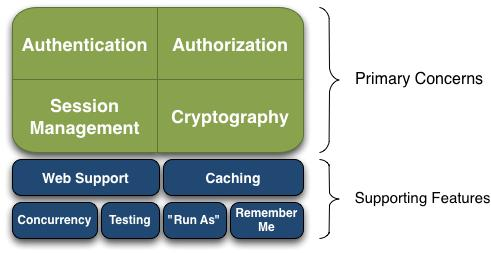

安全框架Shiro

目标: Apache Shiro™是一种强大而易于使用的Java安全框架,用于执行身份验证,授权,加密和会话管理。 使用Shiro易于理解的API,您可以快速轻松地保护任何应用程序 - 从最小的移动应用程序到最大的Web和企业应用程序。

Authentication:authc 身份认证/登录,验证用户是不是合法用户

Authorization:authz 授权,即权限验证,验证某个已认证的用户是否拥有某个权限;即判断用户是否能做事情,常见的如:验证某个用户是否拥有某个角色。或者细粒度的验证某个用户对某个资源是否具有某个权限;

Session Management:会话管理,即用户登录后就是一次会话,在没有退出之前,它的所有信息都在会话中;会话可以是普通 JavaSE 环境的,也可以是如 Web 环境的;

Cryptography:加密,保护数据的安全性,如密码加密存储到数据库,而不是明文存储;

Web Support:Web 支持,可以非常容易的集成到 Web 环境;

Caching:缓存,比如用户登录后,其用户信息、拥有的角色/权限不必每次去查,这样可以提高效率

Concurrency:shiro 支持多线程应用的并发验证,即如在一个线程中开启另一个线程,能把权限自动传播过去;

Testing:提供测试支持;

Run As:允许一个用户假装为另一个用户(如果他们允许)的身份进行访问;

Remember Me:记住我,这个是非常常见的功能,即一次登录后,下次再来的话不用登录了。

简单示例

依赖

<dependency><groupId>org.apache.shiro</groupId><artifactId>shiro-core</artifactId><version>1.4.1</version></dependency><dependency><groupId>org.slf4j</groupId><artifactId>jcl-over-slf4j</artifactId><version>1.5.6</version></dependency><dependency><groupId>commons-logging</groupId><artifactId>commons-logging</artifactId><version>1.0</version></dependency>

配置shiro.ini

[users]zhangsan=wohenshuaiwangwu=wohenku

编写测试代码 ```java package com.woniuxy.shiro;

import org.apache.shiro.SecurityUtils; import org.apache.shiro.authc.AuthenticationException; import org.apache.shiro.authc.UsernamePasswordToken; import org.apache.shiro.config.IniSecurityManagerFactory; import org.apache.shiro.subject.Subject; import org.apache.shiro.util.Factory;

import org.apache.shiro.mgt.SecurityManager;

/**

Hello world! / public class App { public static void main( String[] args ) {

//得到SecurityManagerFactory<SecurityManager> factory = new IniSecurityManagerFactory("classpath:shiro.ini");SecurityManager securityManager = factory.getInstance();SecurityUtils.setSecurityManager(securityManager);//得到SubjectSubject currUser = SecurityUtils.getSubject();//登录操作:相当于用户输入UsernamePasswordToken token = new UsernamePasswordToken("zhangsan", "1wohenshuai");try {currUser.login(token);System.out.println("认证成功");}catch (AuthenticationException e){System.out.println("认证失败");e.printStackTrace();}

} }

<a name="7D4JW"></a>## 授权RBAC: Role-Based Acess Control 基于角色的权限控制角色 Role = 多个权限的集合<br />权限 Permission校长是一个角色,拥有多个权限,包括开除讲师,开除咨询师,开除学生,涨工资,招人,解散学校,不上晚自习RBAC= 基于角色,意思是,授权是以角色为单位,不直接给某个用户授权,而是通过授予角色的方式达到授权的目的一个用户可以对应多个角色,一个角色可以被授予给多个用户 用户与角色: 多对多<br />一个角色可以对应多个权限,一个权限可以被分配给多个角色 角色与权限: 多对多用户 <---用户角色表----> 角色 <-----角色权限表-----> 权限1. 修改shiro.ini```bash[roles]headmaster=fire_teacher,fire_counselor,keepcleanteacher=teach,take_break[users]zhangsan=wohenshuai,headmasterwangwu=wohenku,teacher

- 编写测试代码 ```java //判断是否有角色 boolean headmaster = currUser.hasRole(“headmaster”); System.out.println(“是否是校长:” + headmaster); boolean teacher = currUser.hasRole(“teacher”); System.out.println(“是否是teacher:” + teacher); //判断是否有权限 boolean[] permitted = currUser.isPermitted(“fire_teacher”, “keepclean”); System.out.println(“是否拥有权限: \”fire_teacher\”, \”keepclean\” “+ Arrays.toString(permitted));

boolean permitted2 = currUser.isPermitted(“teach”); System.out.println(“是否拥有权限: teach “+permitted2);

<a name="fDeML"></a>## shiro自定义Realm1. 建表1. 自定义realm```javapackage com.woniuxy.shiro;import org.apache.shiro.authc.*;import org.apache.shiro.authz.AuthorizationInfo;import org.apache.shiro.realm.AuthorizingRealm;import org.apache.shiro.subject.PrincipalCollection;public class MyRealm extends AuthorizingRealm {/*** 获取授权信息* @param principals* @return*/@Overrideprotected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principals) {return null;}/*** 获取认证信息* @param token* @return* @throws AuthenticationException*/@Overrideprotected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token) throws AuthenticationException {if(!(token!=null&& token instanceof UsernamePasswordToken)) {throw new AuthenticationException("用户名密码不正确");}//转换成UsernamePasswordTokenUsernamePasswordToken usernamePasswordToken = (UsernamePasswordToken) token;String username = usernamePasswordToken.getUsername();//TODO 查询数据库User user = new User();user.setUsername(username);user.setPassword("abc123");user.setMobile("13232342342");// 第一个参数 用户信息//第二个参数 密码//第三个参数 Realm的名字return new SimpleAuthenticationInfo(user,user.getPassword(),getName());}}

配置shiro-my.ini

myRealm=com.woniuxy.shiro.MyRealmsecurityManager.realms=$myRealm

测试代码一样的,配置改为shiro-my.ini

接入mybatis

<dependency><groupId>org.mybatis</groupId><artifactId>mybatis</artifactId><version>3.5.3</version></dependency><dependency><groupId>mysql</groupId><artifactId>mysql-connector-java</artifactId><version>5.1.48</version></dependency>

```xml <?xml version=”1.0” encoding=”UTF-8” ?> <!DOCTYPE configuration

PUBLIC "-//mybatis.org//DTD Config 3.0//EN""http://mybatis.org/dtd/mybatis-3-config.dtd">

```javaprivate static SqlSessionFactory sqlSessionFactory;static{//读配置文件InputStream resourceAsStream = null;try {resourceAsStream = Resources.getResourceAsStream("mybatis-config.xml");} catch (IOException e) {e.printStackTrace();}//构建SQLSessionFactorysqlSessionFactory = new SqlSessionFactoryBuilder().build(resourceAsStream);}/*** 获取授权信息* @param principals* @return*/@Overrideprotected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principals) {return null;}/*** 获取认证信息* @param token* @return* @throws AuthenticationException*/@Overrideprotected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token) throws AuthenticationException {if(!(token!=null&& token instanceof UsernamePasswordToken)) {throw new AuthenticationException("用户名密码不正确");}//转换成UsernamePasswordTokenUsernamePasswordToken usernamePasswordToken = (UsernamePasswordToken) token;String username = usernamePasswordToken.getUsername();SqlSession sqlSession = sqlSessionFactory.openSession();UserMapper mapper = sqlSession.getMapper(UserMapper.class);User user = mapper.findByUsername(username);sqlSession.close();if(user==null){throw new UnknownAccountException(username+"不存在");}// 第一个参数 用户信息//第二个参数 密码//第三个参数 Realm的名字return new SimpleAuthenticationInfo(user,user.getPassword(),getName());}

principal 用户

credentials 凭据,密码

授权相关

/*** 获取授权信息* @param principals* @return 授权信息(角色、权限)*/@Overrideprotected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principals) {System.out.println("进入授权方法:"+principals);//获取到用户Object primaryPrincipal = principals.getPrimaryPrincipal();if(primaryPrincipal==null|| !(primaryPrincipal instanceof User)){throw new AuthorizationException("Principal不存在或者不合法,"+primaryPrincipal);}User user = (User) primaryPrincipal;//TODO 根据用户查询相应的角色与权限//封装成AuthorizationInfo,并返回SimpleAuthorizationInfo authzInfo = new SimpleAuthorizationInfo();//添加角色Set<String> roles = new HashSet<>();roles.add("headmaster");authzInfo.setRoles(roles);//添加权限Set<String> permissions = new HashSet<>();permissions.add("keepclean");permissions.add("fire_teacher");authzInfo.setStringPermissions(permissions);System.out.println("离开授权方法:"+authzInfo);return authzInfo;}

package com.woniuxy.shiro.mapper;import com.woniuxy.shiro.entity.Role;import com.woniuxy.shiro.entity.User;import org.apache.ibatis.annotations.Param;import org.apache.ibatis.annotations.Select;import java.util.List;import java.util.Set;public interface UserMapper {@Select("select * from edu_user where username=#{username}")User findByUsername(String username);@Select("select r.role_id, r.role_name from edu_role r " +"join edu_user_role ur on r.role_id = ur.role_id " +"where ur.user_id = #{userId}")Set<Role> findRolesByUserId(int userId);@Select("<script>" +"select p.permission_name\n" +"from edu_permission p\n" +" join edu_role_permission rp on p.permission_id = rp.permission_id\n" +"where rp.role_id in " +"<foreach collection='roleIds' open='(' item='roleId' separator=',' close=')'> #{roleId}</foreach> " +"</script>")Set<String> findPermissionByRoleIds(@Param("roleIds") List<Integer> roleIds);}

https://mybatis.org/mybatis-3/zh/dynamic-sql.html

作业:

- 完成RBAC5张表的建表SQL

- 完成shiro的自定义realm