这里记录值得分享的IoT安全动态。

本专栏开源(GitHub: IoT-Sec-QLab/IoT-Sec-Daily-News),欢迎提交 issue,投稿或推荐IoT安全相关动态。

刊首语

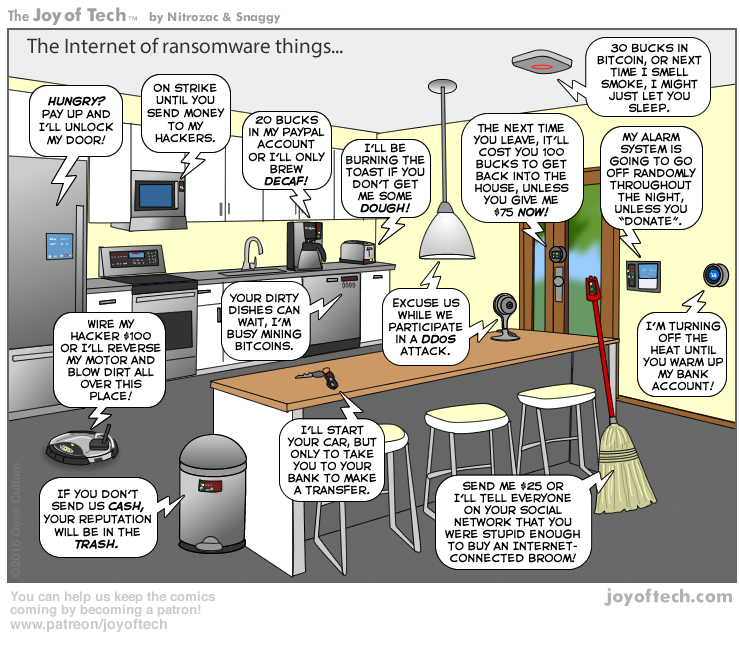

上图有个有趣的标题《The internet of ransomware things》,展示当家庭中的IoT设备都联网成为”智能家居”时,一旦被勒索病毒攻击,会发生什么样的事情。

比如当你非常饿的时候,你需要支付比特币才能解开勒索病毒打开冰箱;

又或者烟雾报警器被攻击后,如果你不付钱,那么黑客将会控制它在发现烟雾的时候,保持静默。

最近我看到一篇文章写得非常好,里面讨论了一个观点,即”给了互联网的手和脚,它将会有能力对我们拳打脚踢。(Give the internet hands and feet, and it will have the ability to punch and kick.)”,越来越多的IoT设备带着不同的物理能力接入互联网,但是对于这些设备的安全防护目前还远远不够,因此任其高速扩张下去的话,可能会有失控的危险。

文中还提出来说,我们正无意中建造了一个”地球智能机器人”,从无处不在的感知设备(摄像头、各类传感器…),到中间的计算决策机器,到最后执行动作的各类智能设备(扫地机器人、智能门锁、冰箱、工厂设备…)等,通过网络联结到一起,盘根错节。

这个”地球智能机器人”,有眼睛、耳朵、鼻子等感官,有思考的大脑,还有最后响应的动作。因此,它不是传统意义上我们想象的机器人,我们都看不见它完整的样子,但它实际上就是一个完备的机器人,并且目前安全防御能力非常有限。

资讯

1、针对飞机仪表着陆系统的无线攻击(paper)

2、Alaris网关工作站存在的一个严重漏洞,可导致医疗安全问题。这是一个由医疗技术公司 Becton, Dickinson U.K(BD)生产的医疗输液泵控制系统。该漏洞允许攻击者远程修改系统的功能。

据研究公司称,该系统用于”为输液泵提供安装、动力和通信支持”,这些泵用于”各种疗法,包括流体治疗、输血、化疗、透析和麻醉”。

该漏洞被指定为CVE-2019-10962,其风险漏洞为 10.0 (严重),允许攻击者基本上完全控制设备,包括远程安装固件的能力,作为 Alaris 网关工作站不使用加密签名的程序包进行固件更新。

相关工具

1、FIRM-AFL - 基于 AFL 实现的用于 IoT 固件灰盒 Fuzz 的工具

2、KillerBee ZigBee安全研究工具

KillerBee框架是攻击ZigBee和IEEE 802.15.4网络的工具,以Python工具包的形式提供。

一句话新闻

根据即将发布的联邦登记册通知,美国国家标准与技术研究院(NIST)正在寻求测试安全平台和架构,以确保物联网(IoT)设备免受能源行业的网络攻击。

相关文章

IoT CVE 每日一读

在FON2601E-SE、FON2601E-RE、FON2601E-FSW-S 和 FON2601E-FSW-B 的固件版本为 1.1.7 及更早版本中存在漏洞,它们可能被当做开放式解析器。如果利用此漏洞,FON 路由器可能会被用来对某些其他实体进行 DNS 放大攻击。

相关资源

1、《IoT攻击面》- OWASP(Open Web Application Security Project)

文中详细列举了IoT设备的各个攻击面,如:

- 设备内存(敏感信息如明文用户名与密码等)

- 设备物理接口(如固件提取、管理员CLI、调试端口等)

- 设备Web界面(弱口令、已知默认凭据以及Web类通用漏洞等)

- 设备固件(后门账号、硬编码凭据等)

- 设备网络服务(拒绝服务、在不安全的通道上加载固件、未加密服务等)

- 本地数据存储

- 更新机制

- 第三方后端 API

- 网络流量

- …

2、澳大利亚治疗用品管理局(TGA)发布的医疗器械行业网络安全指南

3、美国食品和药物管理局 (FDA) 发布的网络安全指南