资讯

CVE编号为 CVE-2019-17663。D-Link DIR-866L是中国台湾友讯(D-Link)公司的一款无线路由器。

D-Link DIR-866L 1.03B04 devices allow XSS via HtmlResponseMessage in the device common gateway interface, leading to common injection.

2、D-Link DIR-412 安全漏洞

D-Link DIR-412存在安全漏洞,可通过构造恶意请求绕过授权验证直接清空路由器的日志,可能会被攻击者利用来清理攻击痕迹。

There are some web interfaces without authentication requirements on D-Link DIR-412 A1-1.14WW routers. An attacker can clear the router’s log file via act=clear&logtype=sysact to log_clear.php, which could be used to erase attack traces.

多款Cisco产品中基于Web的管理界面存在跨站脚本漏洞,该漏洞源于程序没有充分验证用户提交的输入。远程攻击者可利用该漏洞在该受影响界面的上下文中执行任意脚本代码或访问基于浏览器的敏感信息。以下产品及版本受到影响:Cisco 250 Series;Smart Switches;350 Series Managed Switches;550X Series Stackable Managed Switches;Small Business 200 Series Smart Switches;Small Business 300;Series Managed Switches;Small Business 500 Series Stackable Managed Switches。

4、Cisco SPA100 Series Analog Telephone Adapters 存在多个漏洞

Cisco SPA100 Series Analog Telephone Adapters(ATAs)是美国思科(Cisco)公司的一款SPA100系列模拟电话适配器。 使用1.4.1 SR3及之前版本固件的Cisco SPA100 Series ATAs中基于Web管理界面存在信息泄露漏洞,该漏洞源于程序没有正确限制配置信息。远程攻击者可通过发送请求利用该漏洞访问敏感信息。

使用1.4.1 SR3及之前版本固件的Cisco SPA100 Series ATAs中基于Web的管理界面存在跨站脚本漏洞,该漏洞源于程序没有充分验证用户提交的输入。远程攻击者可通过诱使用户点击特制的链接利用该漏洞在受影响界面的上下文中执行任意脚本代码或访问基于浏览器的敏感信息。

使用1.4.1 SR3及之前版本固件的Cisco SPA100 Series ATAs中基于Web的管理界面存在资源管理错误漏洞,该漏洞源于程序没有正确验证用户提交的请求。远程攻击者可通过发送特制的请求利用该漏洞造成拒绝服务。

使用1.4.1 SR3及之前版本固件的Cisco SPA100 Series ATAs中基于Web的管理界面存在信息泄露漏洞,该漏洞源于程序没有正确处理用户凭证。远程攻击者可通过查看部分管理界面利用该漏洞访问管理凭证并可能获取提升的权限。

使用1.4.1 SR3及之前版本固件的Cisco SPA100 Series ATAs中基于Web的管理界面存在信息泄露漏洞,该漏洞源于程序没有进行正确的输入验证。远程攻击者可通过发送特制的请求利用该漏洞检索设备上的任意文件内容。

CVE编号包括:CVE-2019-15248、CVE-2019-15247、CVE-2019-15241、CVE-2019-15257、CVE-2019-15245、CVE-2019-15242、CVE-2019-15250、CVE-2019-15251、CVE-2019-12702、CVE-2019-15246、CVE-2019-15244、CVE-2019-15243、CVE-2019-15258、CVE-2019-12708、CVE-2019-15249、CVE-2019-12704、CVE-2019-15252、CVE-2019-15240

5、Cisco SPA122 ATA with Router Devices 跨站脚本漏洞

使用1.4.1 SR3及之前版本固件的Cisco SPA122 ATA with Router Devices中基于Web的管理界面存在跨站脚本漏洞,该漏洞源于程序没有充分验证用户提交的输入。攻击者可通过发送恶意的请求并诱使点击特制的链接利用该漏洞在受影响界面的上下文中执行任意脚本代码或发送基于浏览器的敏感信息。

6、Cisco Expressway Series和Cisco TelePresence Video Communication Server 跨站脚本漏洞

Cisco Expressway Series和Cisco TelePresence Video Communication Server(VCS)都是美国思科(Cisco)公司的产品。Cisco Expressway Series是一款用于统一通信的高级协作网关。Cisco TelePresence Video Communication Server是一款视频通信服务器。 使用X12.5.4版本固件的Cisco Expressway Series和Cisco TelePresence Video Communication Server中基于Web的管理界面存在跨站脚本漏洞,该漏洞源于程序没有充分验证用户提交的输入。远程攻击者可通过诱使该界面用户点击恶意的链接利用该漏洞在受影响界面的上下文中执行任意脚本或访问基于浏览器的敏感信息。

Cisco Wireless LAN Controller(WLC)Software是美国思科(Cisco)公司的一套用于配置和管理WLC(无线局域网控制器)的软件。 Cisco WLC Software 8.5.140.0及之前版本中的Secure Shell会话管理存在输入验证错误漏洞,该漏洞源于当SSH连接断开时,程序没有正确删除SSH会话。远程攻击者可通过重复打开SSH连接利用该漏洞造成拒绝服务。

Cisco 250 Series Smart Switches等都是美国思科(Cisco)公司的产品。Cisco 250 Series Smart Switches是一款250系列智能交换机。Cisco 350 Series Managed Switches是一款350系列管理型交换机。550X Series Stackable Managed Switches是一款550X系列管理型交换机。 Cisco 250 Series Smart Switches、350 Series Managed Switches和550X Series Stackable Managed Switches中基于Web的管理界面存在跨站请求伪造漏洞,该漏洞源于程序没有进行充分的跨站请求伪造保护。远程攻击者可通过诱使该界面用户访问恶意的链接利用该漏洞以目标用户权限执行任意操作。

9、Cisco Aironet and Catalyst 9100 Access Points 资源管理错误漏洞

Cisco Aironet and Catalyst 9100 Access Points (APs) 中的Control and Provisioning of Wireless Access Points (CAPWAP)协议实现存在资源管理错误漏洞,该漏洞源于程序没有进行正确的资源管理。攻击者可通过在短时间内发送大量的合法无线管理帧利用该漏洞造成拒绝服务。以下产品及版本受到影响:Cisco Aironet 1540;Series Aps;Aironet 1560 Series Aps;Aironet 1800 Series APs;Aironet 2800 Series APs;Aironet 3800 Series APs;Aironet 4800 APs;Catalyst 9100 APs。

10、Cisco Identity Services Engine 跨站脚本漏洞

Cisco Identity Services Engine(ISE)是美国思科(Cisco)公司的一款基于身份的环境感知平台(ISE身份服务引擎)。该平台通过收集网络、用户和设备中的实时信息,制定并实施相应策略来监管网络。

该漏洞的前提是需要有管理员账号,然后才能利用该漏洞执行XSS攻击。

A vulnerability in the web-based management interface of Cisco Identity Services Engine (ISE) Software could allow an authenticated, remote attacker to conduct a stored cross-site scripting (XSS) attack against a user of the web-based management interface of an affected device. The attacker must have valid administrator credentials. The vulnerability is due to insufficient validation of user-supplied input by the web-based management interface of the affected software. An attacker could exploit this vulnerability by injecting malicious code into a troubleshooting file. A successful exploit could allow the attacker to execute arbitrary script code in the context of the affected interface or access sensitive, browser-based information.

11、Cisco Firepower Management Center 跨站脚本漏洞

Cisco Firepower Management Center(FMC)是美国思科(Cisco)公司的新一代防火墙管理中心软件。

该漏洞的前提是需要有管理员账号,然后才能利用该漏洞执行XSS攻击。

A vulnerability in the web-based management interface of Cisco Firepower Management Center (FMC) Software could allow an authenticated, remote attacker to conduct a stored cross-site scripting (XSS) attack against a user of the web-based management interface. The vulnerability is due to insufficient validation of user-supplied input by the web-based management interface. An attacker could exploit this vulnerability by inserting malicious code in certain sections of the interface that are visible to other users. A successful exploit could allow the attacker to execute arbitrary script code in the context of the interface or access sensitive, browser-based information. An attacker would need valid administrator credentials to exploit this vulnerability.

NETGEAR JNR1010是美国网件(NETGEAR)公司的一款无线路由器。 NETGEAR JNR1010 1.0.0.32之前版本中存在跨站请求伪造漏洞。该漏洞源于WEB应用未充分验证请求是否来自可信用户。攻击者可利用该漏洞通过受影响客户端向服务器发送非预期的请求。

NETGEAR JNR1010 1.0.0.32之前版本中存在访问控制错误漏洞。该漏洞源于网络系统或产品未正确限制来自未授权角色的资源访问。

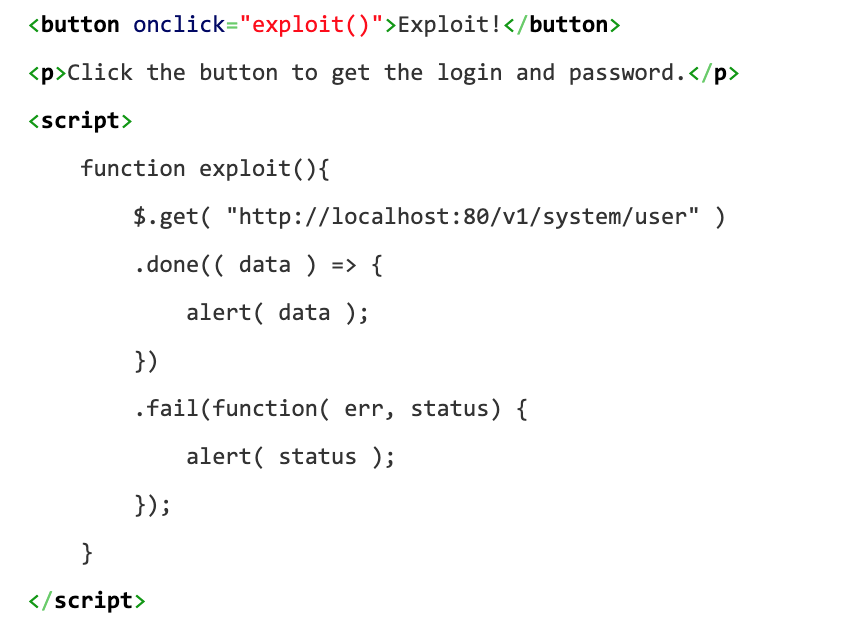

Intelbras IWR 1000N是波兰Intelbras公司的一款无线路由器。该设备由于接口v1/system/user未正确处理导致泄漏管理员账号密码的漏洞。

Intelbras IWR 1000N 1.6.4 devices allows disclosure of the administrator login name and password because v1/system/user is mishandled.