这里记录值得分享的IoT安全动态。

本专栏开源(GitHub: IoT-Sec-QLab/IoT-Sec-Daily-News),欢迎提交 issue,投稿或推荐IoT安全相关动态。

1、CNCERT发布《关键信息基础设施网络安全(物联网安全专题)监测月报201909期》

根据CNCERT监测数据,自2019年8月1日至2019年8月31日,共监测到物联网(IoT)设备恶意样本10403个,主要是Gafgyt、Mirai、Tsunami、Hajime等家族的变种,样本家族分布如图6所示。发现样本传播服务器IP地址18024个,主要位于美国(36.9%)、中国(7.8%)、荷兰(5.6%)、伊朗(5.1%)等。境内疑似受感染的设备地址达300万个,其中浙江占比最高,为15.6%,其次是北京(15.5%)、广东(11.9%)、山东(5.9%)等。

此外,该报告中还抽样监测发现有34万台物联网终端设备与境外超过19万个IP地址进行了直接协议通信,其中包括工业控制设备783台,交换机、路由器设备230585台,网络监控设备112940台、联网打印机569个以及视频会议系统304个。

其中,针对监测到的联网监控设备进行弱口令检测,发现457台设备存在弱口令风险,包括海康威视设备210台,大华设备20台和雄迈设备227台。

此外还有对于物联网云平台网络攻击监测情况和对90余个电力WEB资产进行抽样监测,资产覆盖电力巡检系统、电力监测系统、电力MIS系统、电力办公系统、电力管控系统、智慧电站系统和电力智能系统等。

2、那些和185.244.25.0/24网段有关的Botnet - 360 Netlab

在过去的几年中,有相当多的僵尸网络在185.244.25.0/24网段,过去一年的数据如下:

| COUNT OF CC (HOST:PORT) | COUNT OF ATTACK TARGET HOST | COUNT OF DOWNLOADER IP | COUNT OF LOADER IP |

|---|---|---|---|

| 416 | 36933 | 166 | 181 |

本文主要介绍和该网段有关最近比较活跃/有趣的几个Botnet家族,包括moobot、fbot、handymanny等。

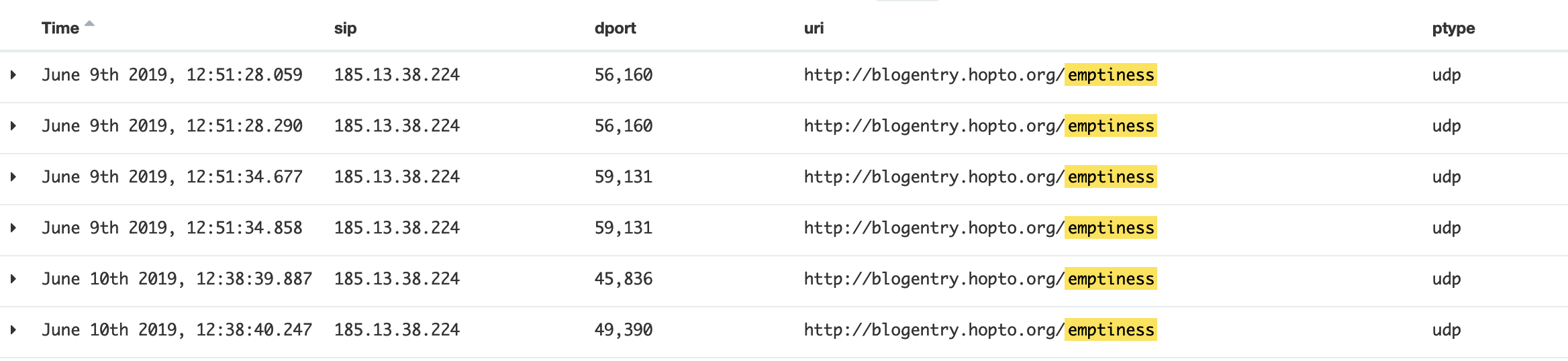

3、那些总是想要和别人强行发生关系的僵尸网络之Emptiness - 360 Netlab

- 我们猜测其最早出现时间应该是2019年06月09日,遗憾的是当时我们并没有成功下载到

http:[//blogentry.hopto.org/emptiness相关的样本。下图是我们捕获这个URL的时间,

- 2019-06-23日我们首次捕获到该僵尸网络样本v1版本

- 2019-06-26日我们首次捕获到该僵尸网络样本v1.1版本

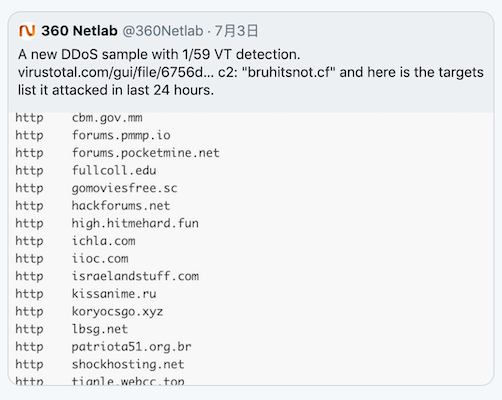

- 2019-07-03日我们曝光了其DDoS攻击行为

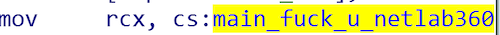

- 2019-07-06作者更新v2版本样本,并在样本中留下了一匹”羊驼”。表示想要和我们强行发生关系。

4、Binary Hardening in IoT products

Cyber-ITL 对来自 22 个厂商的近 5000 个版本的 IoT 固件的分析报告

360 QLab团队发布了固件分析平台,文中讲述了使用该平台进行固件安全分析的案例。

6、tim124058/ASUS-SmartHome-Exploit

华硕智能家居 App 和 HG100 网关漏洞利用代码( CVE-2019-11061、CVE-2019-11063 )

主要是一些IoT安全领域的分析报告。

小米智能家居逆向分析与攻击

相关工具

1、Sniffle: A Sniffer for Bluetooth 5

支持蓝牙5的嗅探器,客户端程序开源,用Python开发。

大疆无人机的固件解析工具

3、exploit-db 最近新增的IoT相关EXP

- Cisco RV110W/RV130(W)/RV215W Routers Management Interface - Remote Command Execution (Metasploit)

- Hisilicon HiIpcam V100R003 Remote ADSL - Credentials Disclosure

一句话新闻

1、以色列IoT安全公司 ShieldIOT 获得360万美金投资,由能源公司iningy领投

相关文章

1、对Cisco (RV110, RV130, RV225) 栈溢出漏洞的分析和利用

2、IOT设备漏洞挖掘从入门到入门系列文章

IOT设备漏洞挖掘从入门到入门(一)- DVRF系列题目分析

IOT设备漏洞挖掘从入门到入门(二)- DLink Dir 815漏洞分析及三种方式模拟复现

4、SOHOpelessly Broken 2.0:网络访问服务中的安全漏洞分析系列文章

SOHOpelessly Broken 2.0:网络访问服务中的安全漏洞分析(Part1)

SOHOpelessly Broken 2.0:网络访问服务中的安全漏洞分析(Part2)

相关CVE

Ubiquiti EdgeMAX 2.0.3版本之前的设备,存在允许远程攻击者导致拒绝服务攻击漏洞(磁盘消耗)

2、CVE-2019-16533,CVE-2019-16534

在 DrayTek Vigor2925 版本3.8.4.3的设备固件上,存在XSS漏洞(该设备已停止维护,漏洞在v3.8.8.2版及更高版本中已修复)

3、CVE-2019-13523

在Honeywell Performance IP Cameras 和 Performance NVRs中, 受影响设备的集成 Web 服务器允许远程攻击者无需通过网络进行身份验证,就能以 JSON 格式获取 IP 摄像机和 NVR(网络录像机)的 Web 配置数据的漏洞。

受影响的IP摄像机型号:HBD3PR2、H4D3PRV3、HED3PR3、H4D3PRV2、HBD3PR1、H4W8PR2、H2W2PC1M、H2W4PER3、H2W 2PER3、HEW2PER3、HEW4PER3B、HBW2PER1、HEW4PER2、HEW4PER2B、HEW2PER2、H4W2PER2、HBW2PER2、H4W2PER3 和 HPW2P1。

受影响的性能系列 NVR型号: HEN08104, HEN08144, HEN16104, HEN16144, HEN16184, HEN16204, HEN162244, HEN16284, HEN16304, HEN16304 6384,HEN32104,HEN321124,HEN32284,HEN322164,HEN32304,HEN32384,HEN323164,HEN64204,HEN64304,HEN643164,HEN643324,HEN643484,HEN04103,HEN04113,HEN04123,HEN08103,HEN08113,HEN08123,HEN 08143,HEN16103,HEN16123,HEN16143,HEN16163,HEN04103L,HEN08103L,HEN16103L,HEN32103

其他动态

ipwndfu - iOS BootROM 漏洞 Exploit 公布,该 Exploit 支持对 iPhone 4S 到 iPhone X 在内的大部分设备越狱,媒体称之为”iOS史诗级漏洞“。

格拉茨大学有一个新的网站,可视化展示各种spectre/meltdown漏洞的变种。