1、docker 开启远程访问

不使用证书

修改docker.service

vim /usr/lib/systemd/system/docker.service#修改ExecStart=/usr/bin/dockerd -H tcp://0.0.0.0:2376 -H fd:// --containerd=/run/containerd/containerd.sock

使用证书

if [ ! -d “$dir” ];then echo “” echo “$dir , not dir , will create” echo “” mkdir -p $dir else echo “” echo “$dir , dir exist , will delete and create” echo “” rm -rf $dir mkdir -p $dir fi

cd $dir

创建根证书RSA私钥

openssl genrsa -aes256 -passout pass:$password -out ca-key.pem 4096

创建CA证书

openssl req -new -x509 -days 365 -key ca-key.pem -passin pass:$password -sha256 -out ca.pem -subj “/C=NL/ST=./L=./O=./CN=$ip”

创建服务端私钥

openssl genrsa -out server-key.pem 4096

创建服务端签名请求证书文件

openssl req -subj “/CN=$ip” -sha256 -new -key server-key.pem -out server.csr

echo subjectAltName = IP:$ip,IP:0.0.0.0 >> extfile.cnf

echo extendedKeyUsage = serverAuth >> extfile.cnf

创建签名生效的服务端证书文件

openssl x509 -req -days 365 -sha256 -in server.csr -CA ca.pem -CAkey ca-key.pem -passin “pass:$password” -CAcreateserial -out server-cert.pem -extfile extfile.cnf

创建客户端私钥

openssl genrsa -out key.pem 4096

创建客户端签名请求证书文件

openssl req -subj ‘/CN=client’ -new -key key.pem -out client.csr

echo extendedKeyUsage = clientAuth >> extfile.cnf

echo extendedKeyUsage = clientAuth > extfile-client.cnf

创建签名生效的客户端证书文件

openssl x509 -req -days 365 -sha256 -in client.csr -CA ca.pem -CAkey ca-key.pem -passin “pass:$password” -CAcreateserial -out cert.pem -extfile extfile-client.cnf

删除多余文件

rm -f -v client.csr server.csr extfile.cnf extfile-client.cnf

chmod -v 0400 ca-key.pem key.pem server-key.pem

chmod -v 0444 ca.pem server-cert.pem cert.pem

- 执行脚本```shell# 将unix换行符转换为windows换行符,不然报错yum install dos2unixdos2unix docker_cert.shsh docker_cert.sh

- 修改docker.service ```shell vim /usr/lib/systemd/system/docker.service

ExecStart=/usr/bin/dockerd -H fd:// —containerd=/run/containerd/containerd.sock —tlsverify —tlscacert=/root/docker/cert/ca.pem —tlscert=/root/docker/cert/server-cert.pem —tlskey=/root/docker/cert/server-key.pem -H fd:// -H tcp://0.0.0.0:2376

<a name="OKcKO"></a>## 3.刷新配置,重启Docker```shellsystemctl daemon-reload && systemctl restart docker

虚拟机记得关闭防火墙;云服务器配置下安全组,放开2376端口。

关闭防火墙命令

systemctl stop firewalld

4.测试连接

在服务器本地测试

docker --tlsverify --tlscacert=ca.pem --tlscert=cert.pem --tlskey=key.pem -H tcp://你的ip:2376 version

注:请切换至证书文件存放目录,执行上述命令,tcp://docke服务器宿主机地址:端口 进行链接测试,如过输出正确的docker版本信息,则表明配置成功。

个人电脑上使用xshell测试

curl https://你的ip:2376/info --cert /root/docker/cert/cert.pem --key /root/docker/cert/key.pem --cacert /root/docker/cert/ca.pem

如果本地不能访问,请执行以下命令:

iptables -IINPUT -p tcp --dport2375 -j ACCEPT

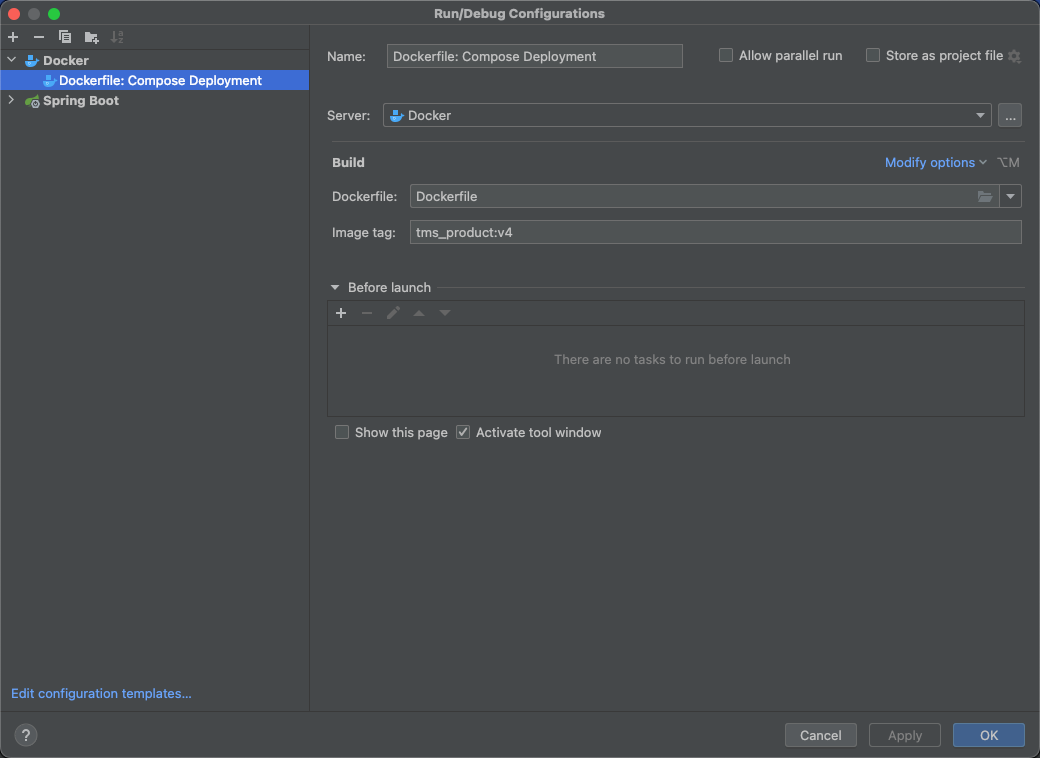

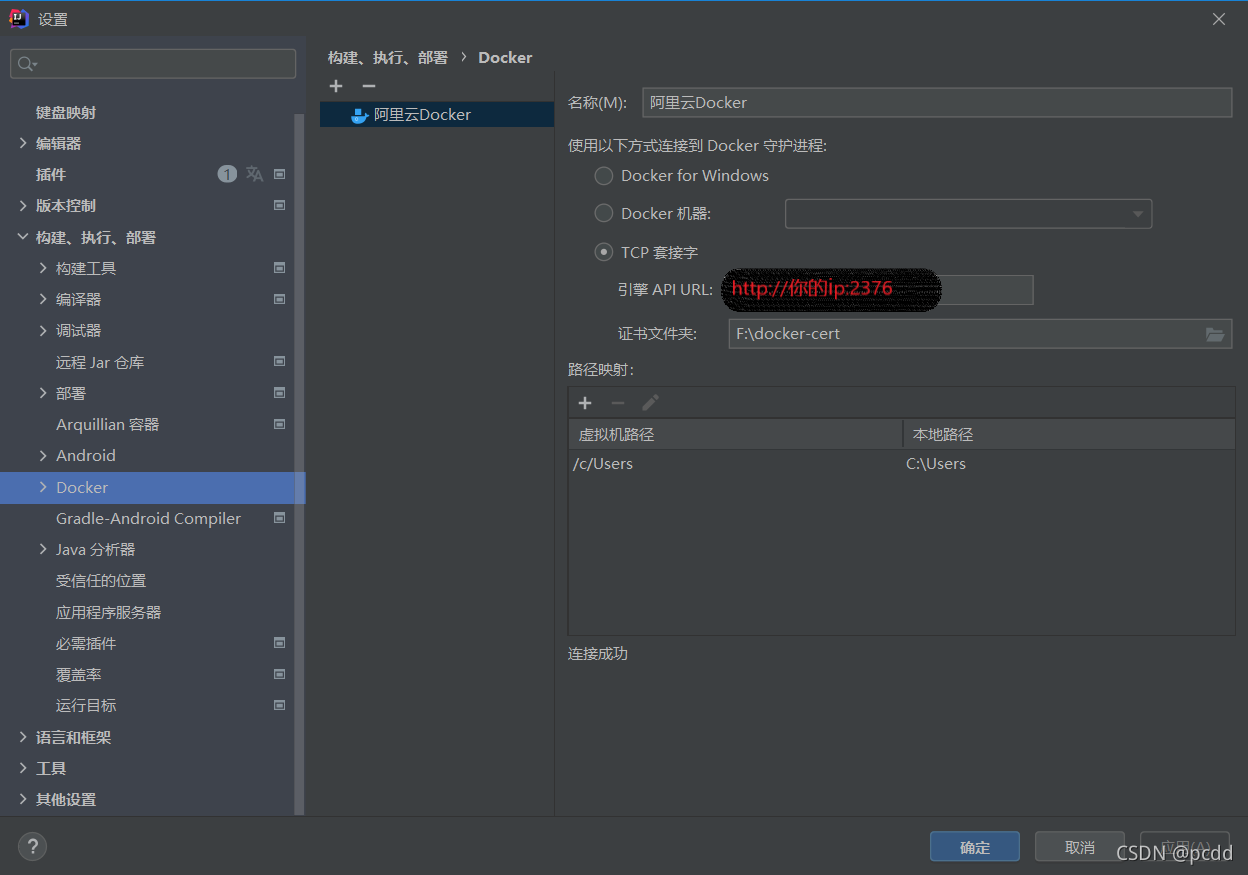

5.IDEA连接docker

创建一个目录dockere-cert存放证书,将ca.pem、cert.pem、key.pem三个文件下载到该目录即可

6、编写DockerFile

#添加JAVA启动的必要镜像FROM java:8##项目名称ENV PRO_NAME="tms_product"VOLUME /tmp#添加JVM参数ENV JAVA_OPTS="-server -Xmx1024M -Xms1024M -Xmn750M -XX:MetaspaceSize=256M -XX:MaxMetaspaceSize=512M -XX:GCTimeRatio=19 -XX:+ClassUnloading -XX:+UseConcMarkSweepGC -Xloggc:logs/gc.log"##创建一个目录存放jar包RUN mkdir -p /opt/${PRO_NAME}###添加jar包,存放路径以及重命名ADD $PWD/softding-admin/target/softding-admin.jar /opt/${PRO_NAME}/${PRO_NAME}.jar##添加进入docker容器后的目录WORKDIR /opt/${PRO_NAME}##修改文件的创建修改时间RUN bash -c 'touch /opt/${PRO_NAME}/${PRO_NAME}.jar'###启动容器执行命令。 -Djava.security.egd=file:/dev/./urandom 可以缩短tomcat启动时间ENTRYPOINT java ${JAVA_OPTS} -Djava.security.egd=file:/dev/./urandom -jar /opt/${PRO_NAME}/${PRO_NAME}.jar

- 配置Docker打包