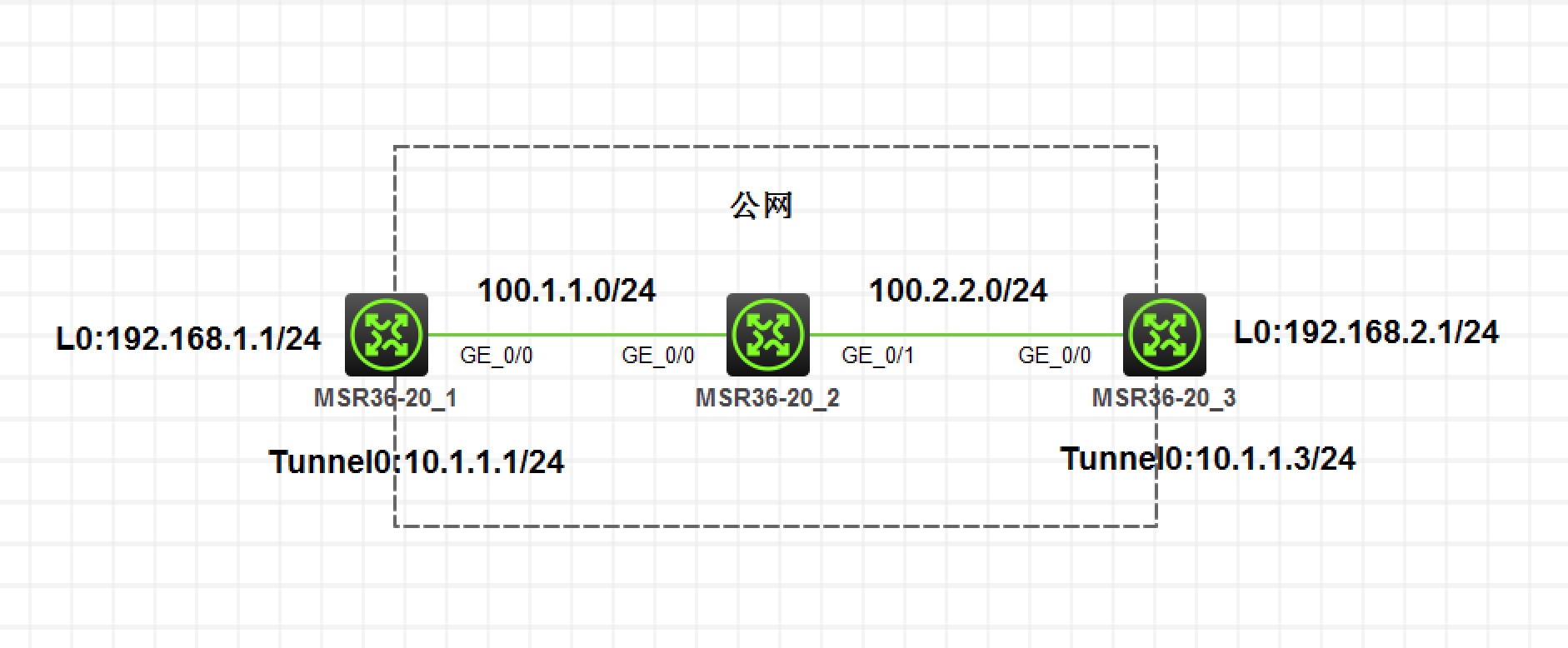

实验拓扑

图 1-1

注:如无特别说明,描述中的 R1 或 SW1 对应拓扑中设备名称末尾数字为 1 的设备,R2 或 SW2 对应拓扑中设备名称末尾数字为 2 的设备,以此类推;另外,同一网段中,IP 地址的主机位为其设备编号,如 R3 的 g0/0 接口若在

192.168.1.0/24网段,则其 IP 地址为192.168.1.3/24,以此类推

实验需求

- 按照图示配置 IP 地址,R1 和 R3 配置 Loopback0 口模拟业务网段

- R1 和 R3 上配置默认路由连通公网

- R1 和 R3 上配置 IPsec over GRE VPN 来连通两端内网

- R1 和 R3 配置 OSPF 来传递内网路由

实验解法

配置 IP 地址部分略

配置默认路由部分略

R1 和 R3 上配置 IPsec over GRE VPN 来连通两端内网

步骤 1:在 R1 上创建 GRE Tunnel 口,配置源和目的地址为本地和对端的公网 IP 地址

步骤 2:在 R1 上创建感兴趣流,源和目的是本端和对端私网地址网段

步骤 3:在 R1 上创建 IKE 提议,使用默认配置即可

步骤 4:在 R1 上创建 IKE 预共享密钥,使用对端 Tunnel 口地址标识身份[R1]ike keychain r3[R1-ike-keychain-r3]pre-shared-key address 10.1.1.3 key simple 123456

步骤 5:在 R1 上创建 IKE 模板,匹配地址为 Tunnel 口地址

[R1]ike profile r3[R1-ike-profile-r3]proposal 1[R1-ike-profile-r3]keychain r3[R1-ike-profile-r3]local-identity address 10.1.1.1[R1-ike-profile-r3]match remote identity address 10.1.1.3

步骤 6:在 R1 上创建 IPsec 转换集

步骤 7:在 R1 上创建 IPsec 策略,调用上述配置,配置对端地址为对端 Tunnel 口地址

[R1]ipsec policy r3 1 isakmp[R1-ipsec-policy-isakmp-r3-1]security acl 3000[R1-ipsec-policy-isakmp-r3-1]transform-set r3[R1-ipsec-policy-isakmp-r3-1]ike-profile r3[R1-ipsec-policy-isakmp-r3-1]remote-address 10.1.1.3

步骤 8:在 Tunnel 口下发 IPsec 策略

[R1-Tunnel0]ipsec apply policy r3

步骤 9:在 R3 上配置 IPsec over GRE VPN,配置方法与 R1 一致,把 IP 地址对调即可

R1 和 R3 配置 OSPF 来传递内网路由

注意:R1 和 R3 上配置 OSPF 宣告业务网段和 Tunnel 口所在网段即可

效果测试:R1 使用业务网段口为源地址 Ping R3 的业务网段,可以 Ping 通,并且成功建立了 IKE SA 和 IPsec SA[R1]display ike saConnection-ID Remote Flag DOI1 10.1.1.3 RD IPsecFlags:RD

[R1]display ipsec saInterface: Tunnel0IPsec policy: r3Sequence number: 1Mode: ISAKMPTunnel id: 0Encapsulation mode: tunnelPerfect Forward Secrecy:Inside VPN:Extended Sequence Numbers enable: NTraffic Flow Confidentiality enable: NPath MTU: 1404Tunnel:local address: 10.1.1.1remote address: 10.1.1.3Flow:sour addr: 192.168.1.0/255.255.255.0 port: 0 protocol: ipdest addr: 192.168.2.0/255.255.255.0 port: 0 protocol: ip[Inbound ESP SAs]SPI: 1293064055 (0x4d129777)Connection ID: 4294967296Transform set: ESP-ENCRYPT-AES-CBC-128 ESP-AUTH-SHA1SA duration (kilobytes/sec): 1843200/3600SA remaining duration (kilobytes/sec): 1843199/3457Max received sequence-number: 4Anti-replay check enable: YAnti-replay window size: 64UDP encapsulation used for NAT traversal: NStatus: Active[Outbound ESP SAs]SPI: 270203743 (0x101afb5f)Connection ID: 4294967297Transform set: ESP-ENCRYPT-AES-CBC-128 ESP-AUTH-SHA1SA duration (kilobytes/sec): 1843200/3600SA remaining duration (kilobytes/sec): 1843199/3457Max sent sequence-number: 4UDP encapsulation used for NAT traversal: NStatus: Active