通知文件:关于举办2021年度阜阳市第二届网络与信息安全管理职业技能大赛的通知.pdf

初赛

时间:9月10日、11日、12日

入口:http://qax.fyvtc.edu.cn/

9月10日上午选择题.txt

决赛

时间:10月17日上午8:30-11:30

注意事项:

- 比赛场地提供电源

- 比赛期间不允许访问互联网

- 比赛开始不会一次性放出所有 ctf 题目

选择题

SQL注入攻击是Web网站最常见的攻击方式之一,以下关于SQL注入说法正确的是 多SQL注入时,攻击者可以通过URL地址栏输入域名的方式,利用某些特殊构造的SQL的特殊字符和指令,提交一段数据库查询代码,操纵并获得本不为用户所知的数据SQL注入的产生原因通常表现为:不当的类型处理、不安全的数据库配置、不合理的查询集处理、不当的错误处理、转义字符处理不合适等永远不要信任用户的输入,对用户的任何输入都做拦截处理,是很有效的SQL注入防范方式在浏览器中输入URL:www.test.com,在请求的过程中也可能会触发SQL注入下列对XSS攻击的防御方法描述错误的是XSS攻击的防御可以针对用户提交的数据进行有效的验证XSS攻击的防御可以采取过滤特殊字符XSS攻击的防御可以采用富文本编辑器XSS攻击的防御可以使用http only技术SQL注入中空格被过滤的话,哪些字符不可以替代%0A%09%0B%0D以下关于文件上传漏洞防御说法错误的是当前文件上传的目录设置为不可执行即可完全防御文件上传漏洞使用随机数改写文件名和文件路径可以有效防御文件上传漏洞单独设置文件服务器的域名可以有效防御文件上传漏洞使用安全设备防御可以有效防御文件上传漏洞渗透过程中拿到了shell以后,以下关于内网渗透的隧道搭建说法错误的是为了不被发现和隐蔽,可以使用dns隧道、icmp隧道等为了隧道的速度可以使用sockets隧道Neo-reGeorg的安全性 reGeorg更高SSH隧道无法突破防火墙的限制以下关于session,cookie和token说法错误的是session和cookie通常是成对出现的token是一种服务端无状态的认证方式csrf可以用token抵抗,cookie和session的组合也行cookie数据存放在客户的浏览器上,session数据放在服务器上假如某黑客利用漏洞在网站中上传了webshell,那么以下关于webshell的权限的说法正确的是默认都是普通用户权限webshell的权限是由运行的容器的权限决定的webshell的权限是由运行的数据库的权限决定的webshell的权限是由运行代码环境的权限决定的被勒索病毒攻击会对数据的哪个方面造成了威胁机密性完整性可用性以上都不是渗透测试人员在渗透时发现网站存在SQL注入,针对SQL注入以下哪项,可以返回字段的个数count*union selectorder bycount()以下关于XSS漏洞说法错误的是存储型XSS漏洞可以获取他人登陆的cookie网站设置HTTP only属性可以防止JS调用cookie单独的反射型XSS漏洞危害不大,但是可以和CSRF漏洞进行组合利用,会增加危害XSS蠕虫危害不大,不能造成严重的危害当我们安装并启动Apache后,自动生成的其中一个日志文件是error_loginsert_loghttpd_logtime_log以下不是SQL注入防御方式的是硬件层进行防御用户层进行防御配置层进行防御代码层进行防御BurpSuite是用于攻击web应用程序的集成平台。它包含了许多工具,并为这些工具设计了许多接口,以促进加快攻击应用程序的过程,以下说法错误的是BurpSuite默认监听本地的8080端口BurpSuite默认监听本地的80端口BurpSuite可以扫描访问过的网站是否存在漏洞BurpSuite可以抓取数据包破解短信验证码对于XSS漏洞,在开发时可以采用哪些方法进行防御过滤特殊字符对危险字符进行html编码使用Http Only对数据库进行升级加固渗透测试工作是安全服务工作中的一项重点,假设你做为渗透测试工程师,针对渗透测试,请回答下列相关问题。问题:在渗透测试时,发现网站存在存储型XSS,下列关于存储型XSS,描述正确的是获取数据库信息删除操作系统账户蠕虫攻击直接获取管理员cookie某单位接到公安的通知,其门户网站被黑客入侵,挂了博彩的黑链。假设202、场景:某单位接到公安的通知,其门户网站被黑客入侵,挂了博彩的黑链。假设客户系统部署防篡改软件,下列哪些是防篡改软件可以解决的Web蠕虫网页挂马远程溢出恶意文件删除某单位接到公安的通如,其门户网站被黑客入侵,挂了博彩的黑链。假设你做为本次应急响应工程师,针对下面的问题请展开回答。问题:你怀疑用户服务器被上传了webshell,下列哪些工具可以排查webshell菜刀D盾河马一句话木马某单位接到公安的通知,其门户网站被黑客入侵,挂了博彩的黑链。假设你做为本次应急响应工程师,针对下面的问题请展开回答。问题:问题:为加强网站的安全防护能力,客户希望部署云防护平台,下列哪些是云防护能防护的漏洞类型操作系统远程溢出文件上传SQL注入XSS渗透测试工作是安全服务工作中的一项重点,假设你做为渗透测试工程师,针对渗透测试,请回答下列相关问题。问题:假设发现网站存在文件包含漏洞,那么在PHP语言中,可能出现在以下哪个函数中include_onceincluderequirerequire_once渗透测试工作是安全服务工作中的一项重点,假设你做为渗透测试工程师,针对渗透测试,请回答下列相关问题。问题:你在网站的渗透测试中发现一处SQL注入,以下哪一项是SQL注入说法正确的是SQL注入可以对Web数据库攻击SQL注入可以获取管理员账号信息可以造成数据库的信息全部泄露SQL注入漏洞可以通过加固服务器来实现《网络安全法》颁布后,各单位对网络安全的重视程度越来越高。ANY公司是一家互联网公司,前期为了经济效益,提出“业务先行”的口号。由于长期对安全疏于重视,业务系统面临的网络安全事件时有发生,为解决这一问题,公司决定投入120万进行风险评估、信息安全等级保护和信息安全管理体系建设。ANY公司经过招投标,最终决定由您所在的公司来实施此项目,假设你做为实施的工程师,在项目实施过程中应该如何去做?问题:当您在做漏洞扫描时,客户要求为了避免对业务系统造成影响,需要在下班后去做。除此之外,在做漏洞扫描工作时还应该注意哪扫描完成后,从设备中导出扫描结果并立即删除当前的归描任务由于扫描网关IP可能存在断网的风险,故不应该扫描网关IP扫描操作系统弱口令是为了充分检查操作系统的安全性,此项扫描无风险扫描前对扫描设备进行漏洞升级,确保漏洞库是最新的渗透测试工作是安全服务工作中的一项重点,假设你做为渗透测试工程师,针对渗透测试,请回答下列相关问题。问题:在做SQL注入时,需要判断页面返回字段的个数,下列哪些语句是正确的union selectcount[]order bygroup by通常,在发现XSS漏洞后,会利用跨站平台里面的( )来进行攻击expshellcodepayloadpoc在做渗透测试时,要对目标Web网站进行漏洞扫描,下列哪个工具比较适合NessusAWVSNmapMetasploit下面关于恶意代码加载方式说法错误的是恶意代码能够随系统启动而加载恶意代码不能随文件执行加载恶意代码能够利用开始菜单中的启动项启动恶意代码能够修改注册表启动项违反《网络安全法》规定,从事危害网络安全的活动并受到刑事处罚的人员,( )不得从事网络安全管理和网络运营关键岗位的工作。十年以内三年以内七年以内终身渗透测试工作是安全服务工作中的一项重点,假设你做为渗透测试工程师,针对渗透测试,请回答下列相关问题。问题:在渗透测试时,哪个漏洞不可以直接获取webshell信息泄露漏洞文件上传漏洞文件包含漏洞SQL注入漏洞渗透测试工作是安全服务工作中的一项重点,假设你做为渗透测试工程师。针对渗透测试,请回答下列相关问题。问题:在上传漏洞测试时,如果目前网站存在apache解析漏洞,应上传哪种文件类型来验证shell.html.php.aaashell.php.rar.htmlshell.php.html.cesshell.rar.php.html渗透测试工作是安全服务工作中的一项重点,假设你做为渗透测试工程师。针对渗透测试,请回答下列相关问题。问题:渗透测试的流程为:信息收集、漏洞探测、漏网验证、获取webshell、( )、权限维持等。DDoS攻击漏洞扫描权限提升内网渗透关于恶意代码的预防技术,说法错误的是增强安全策略与意识预防恶意代码减少漏洞,做好补丁管理能绝对预防恶意代码主机加固,安装防病毒软件可以预防恶意代码路由器等网络设备的安全配置能预防恶意代码某单位接到公安的通知,其门户网站被黑客入侵,挂了博彩的黑链。假设你做为本次应急响应工程师,针对下面的问题请展开回答。问题:在应急响应过程中,你需要对Web日志进行分析,以此来判断黑客的攻击行为。客户的Linux服务器采用了Apache服务,查找httpd.conf文件正确的命令是gzip / -name httpd confgrep httpd.confsort-r httpd.conffind / -name httpd.conf渗透测试工作是安全服务工作中的一项重点,假设你做为渗透测试工程师,针对渗透测试,请回答下列相关问题。问题:在利用MSSQL弱口令提权时,下列哪个不是MySQL提权的方法sp_oacreate提权UDF提权xp_cmdshell提权关闭沙盒模式,写注册表提权下列概念叙述不正确的是命令执行漏洞就是代码执行漏洞命令执行漏洞是直接调用操作系统命令代码执行漏洞是靠执行脚本代码调用操作系统命令当用户可以控制命令执行函数中的参数时,将可注入恶意系统命令到正常命令中,造成命令执行攻击关于木马的说法,不正确的是木马是指通过特定的程序来控制另一台计算机木马通常有两个可执行程序:一个是控制端,另一个是被控制端木马只有控制端木马不会自我繁殖渗透测试工作是安全服务工作中的一项重点,假设你做为渗透测试工程师,针对渗透测试,请回答下列相关问题。问题:在做上传漏洞测试时,页面提示“不是合法的图片文件”,下面哪些方法不可以绕过进行上传修改文件格式为图片大小写转换绕过00截断修改content-type为image/jpeg为检测某服务器是否存在Web系统,可用如下哪种工具对该网段的80端口进行扫描AWVSburpsuitenmapsqlmap透测试工作是安全服务工作中的一项重点,假设你做为渗透测试工程师,针对渗透测试,请回答下列相关问题。问题:网站存在远程文件包含漏洞,客户需要对其进行安全加固,在Apache的环境中php的远程文件包含加固方式是将php.ini配置文件的allow_url_include修改为On将php.ini配置文件的allow_url_include修改为Off将php.ini配置文件的allow_url_fopen修改为auto将php.ini配置文件的allow_url_fopen修改为On在Nginx这个Web服务器上,只存有一个文件phono.jpg,如果访问htpt/xxx.xx.com/phonojpg/1.php,下列描述正确的是phono.jpg正常显示图片页面提示:这是个错误页面提示:404不存在此文件phono.jpg被当作php脚本解析渗透测试工作是安全服务工作中的一项重点,假设你做为渗透测试工程师,针对渗透测试,请回答下列相关问题。问题:在做Web网站的渗透测试时,通常不需要做的攻击测试是哪种目录遍历逻辑漏洞服务器上的其他应用漏洞系统缓冲区溢出测试以下关于sqlmap的说法错误的是sqlmap是一个自动化的SQL注入工具sqlmap主要功能是扫描,发现并利用给定的URL的SQL注入漏洞sqlmap是一个数据库连接工具目前支持的数据库是MySQL,Oracle,PostgreSQL,SQL Server,Access,DB2, SQLite在对一个网站进行SQL注入前,我们首先要判断闭合字符爆库名判断是否存在SQL注入爆表名布尔型盲注比起时间型盲注少了以下哪一种函数CookiePOSTGETUA组合出来的SQL语句为select*from tables where id='13' and 1=1;这属于什么注入类型数字型注入搜索型注入字符型注入Post注入某单位接到公安的通知,其门户网站被黑客入侵,挂了博彩的黑链。假设你做为本次应急响应工程师,针对下面的问题请展开回答。问题:你还需要排查Linux服务器上是否有异常登录记录,下列哪个命令是正确的whoamicat /var/log/messageslast -f /var/log/wtmphistory以下对于SQL注入的说法错误的是SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序SQL注入攻击方法复杂,危害又极小,所有在owasp中不占主要地位SQL注入可以在未经授权状况下操作数据库中的数据程序员水平和经验欠缺,对SQL注入不重视往往是SQL注入攻击的来源之一某单位接到公安的通知,其门户网站被黑客入侵,挂了博彩的黑链。假设你做为本次应急响应工程师,针对下面的问题请展开回答。问题:用户服务器是Linux操作系统,你需要排查服务器上是否存在可疑进程,下列哪个命令是正确的netuser -antpnetstat -antpnetuseretgroup -antpSQL注入中有一类常用的注入类型为联合查询(union)注入,关于该种注入方式所需经历的步骤通常如下:1、求列数;2、爆数据库名;3、爆字段内容;4、爆表名;5、爆列名;6、求闭合字符;7、求显示位。请将上述步骤按照普遍认同的注入顺序进行排序,则以下( )是正确的顺序1-7-6-2-4-5-36-1-7-4-2-5-36-7-1-2-4-5-36-1-7-2-4-5-3一般对已经定义的每种资源需要确定其风险因数,确定危险因数的基本原则是系统资源级别越高则危险因数就越大占用系统资源越多则危险因数就越大资源开启服务越多则危险因数就越大资源越重要则危险因数就越大以下代码哪一项是可以写入一句话木马的?foobar=fputs(fopen('shell.php','w'),'<?php eval($_GET[cmd])?>')?foobar=fputs(fopen('shell@php','A'),'<?php eval($_POST[cmd])?>')?foobar=inputs(foout('shell.php','w'),'<?php eval($_POST[cmd])?>')?foobar=fputs(fopen('shell.php','w'),'<?php eval($_POST[cmd])?>')某校某互联网IP为60.208.18.180端口为5002感染了恶意代码,疑似僵尸网络向互联网发送DDoS攻击。您做为应急响应工程师,跟学校负责网络的老师确认该IP地址是学生上网IP。通过防火墙地址转换记录发现,内网IP为10.2.5.76的用户采用此IP地址的5002端口上网,并通过学校的上网认证系统获知该学生的详细信息,并到该学生宿舍进一步进行处理。针对这次应急事件,请回答下列问题。问题:在该事件中学校被教育局通报存在恶意代码,下列哪些不属于恶意代码后门爬虫病毒逻辑炸弹

下面是 CTF 题:

base(jpg 隐写)

附件:base.zip

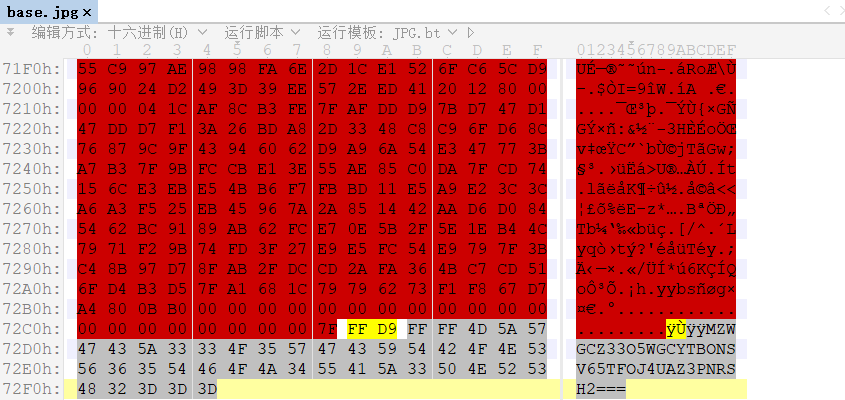

附件是 base.jpg,010editor 打开,发现二进制文件末尾处有非 jpg 数据块,并且是 ascii 文本

MZWGCZ33O5WGCYTBONSV65TFOJ4UAZ3PNRSH2===

字符范围是 A-Z、2-7,并且字母均为大写

尝试 base32 解码:flag{wlabase_very@gold}

cooltailor(zip 爆破、png 隐写)

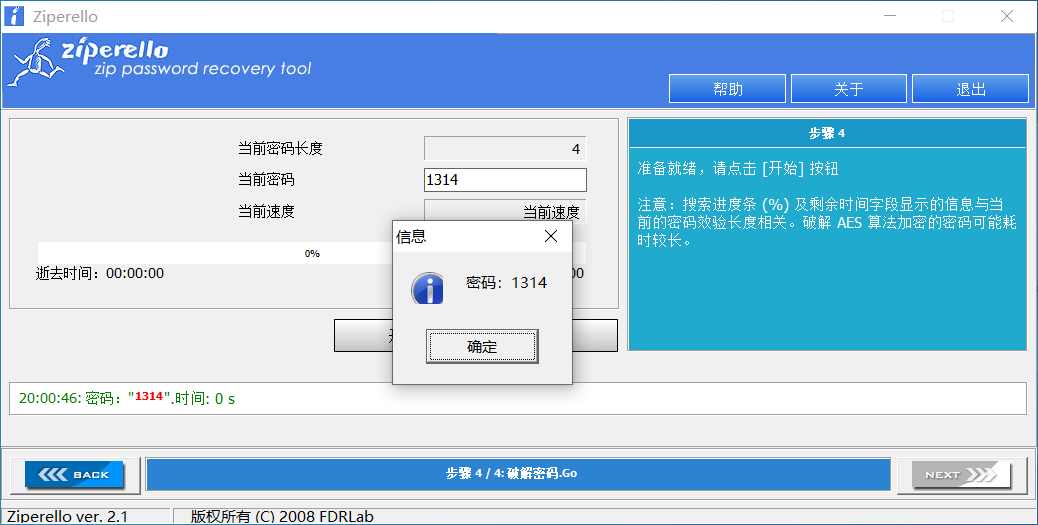

附件打开发现有密码,ziperello 爆破,密码是 1314

解压得到 cooltailor.png

stegsolve 打开,没有发现

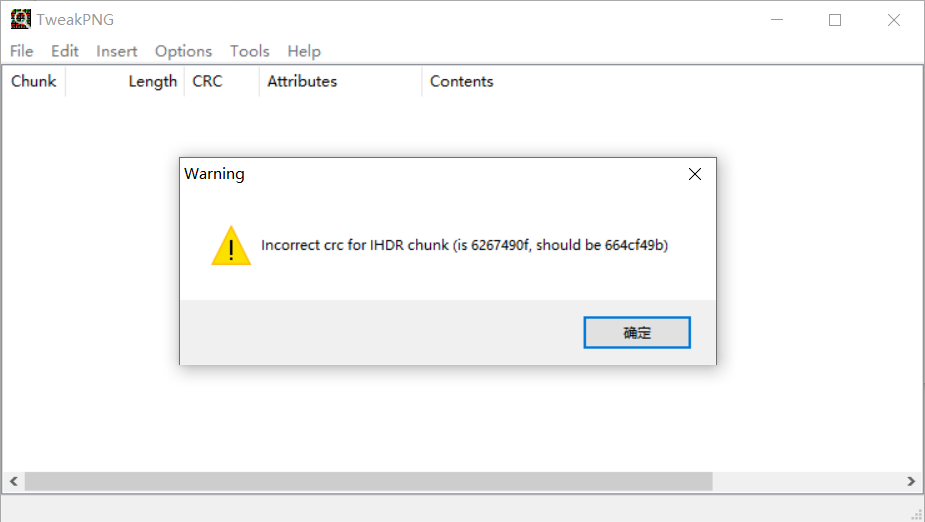

tweakpng 打开,提示 IHDR crc 不对

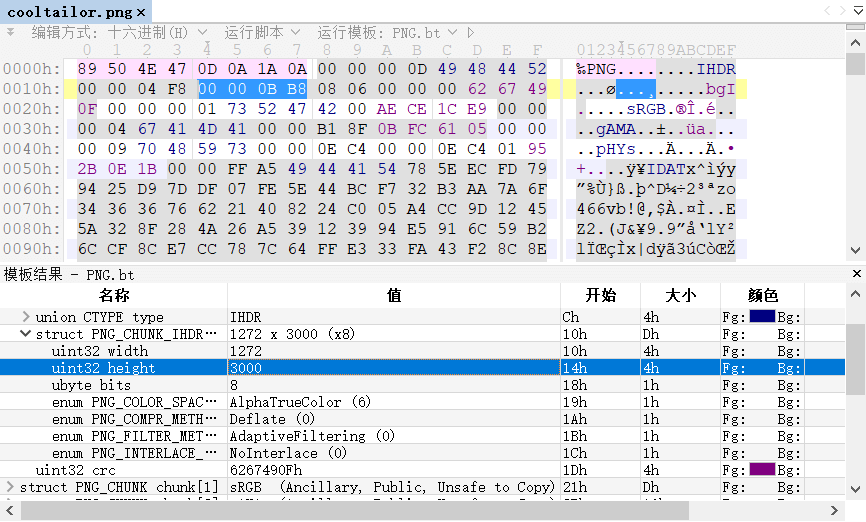

猜测是宽高被改了,010editor 打开,将高直接改到 3000

查看图片,发现二维码区域

qr research 扫码得到:flag{2jn_CTF_ea_do_it!!!}

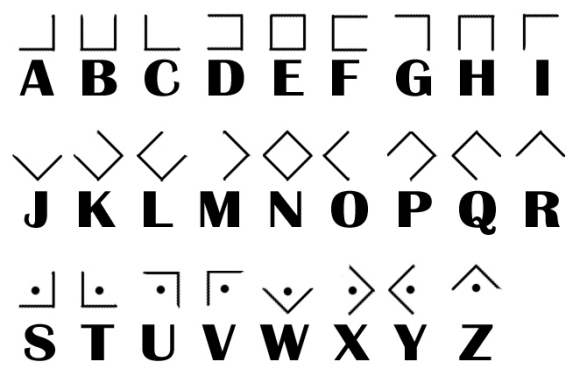

pig

附件:pig.zip

pig.jpg 应该是编码表

flag.jpg 应该是加密的结果

对照替换字符得到:flag{you_are_yyds!!}

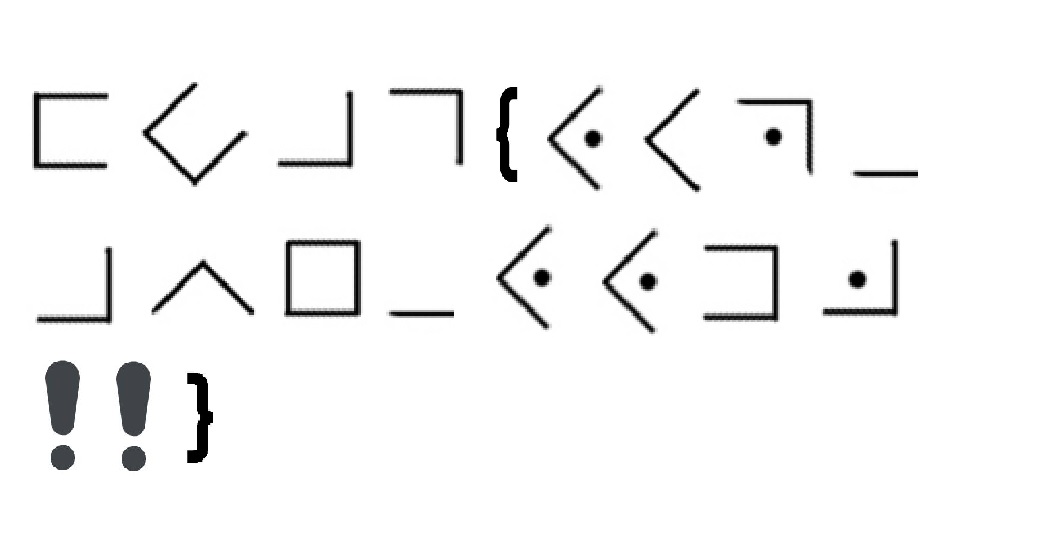

easy_rsa(rsa)

n=359477536337810507 e=65537 求解d=? 最终提交格式为flag{中间放入解出的10进制d即可}

rsa tool 2,进制选 10,Factor N 分解 n,Calc. D 计算 d

flag{250724295148129073}

morse

附件:morse.zip

附件是 morse.wav,audacity 打开

应该是一段摩斯电码音频,持续长的代表 _,短的代表 .

解码有三个方法:

- 手抄点划然后摩斯解码,很慢也很容易出错

- python 脚本,比较适合没有互联网的情况

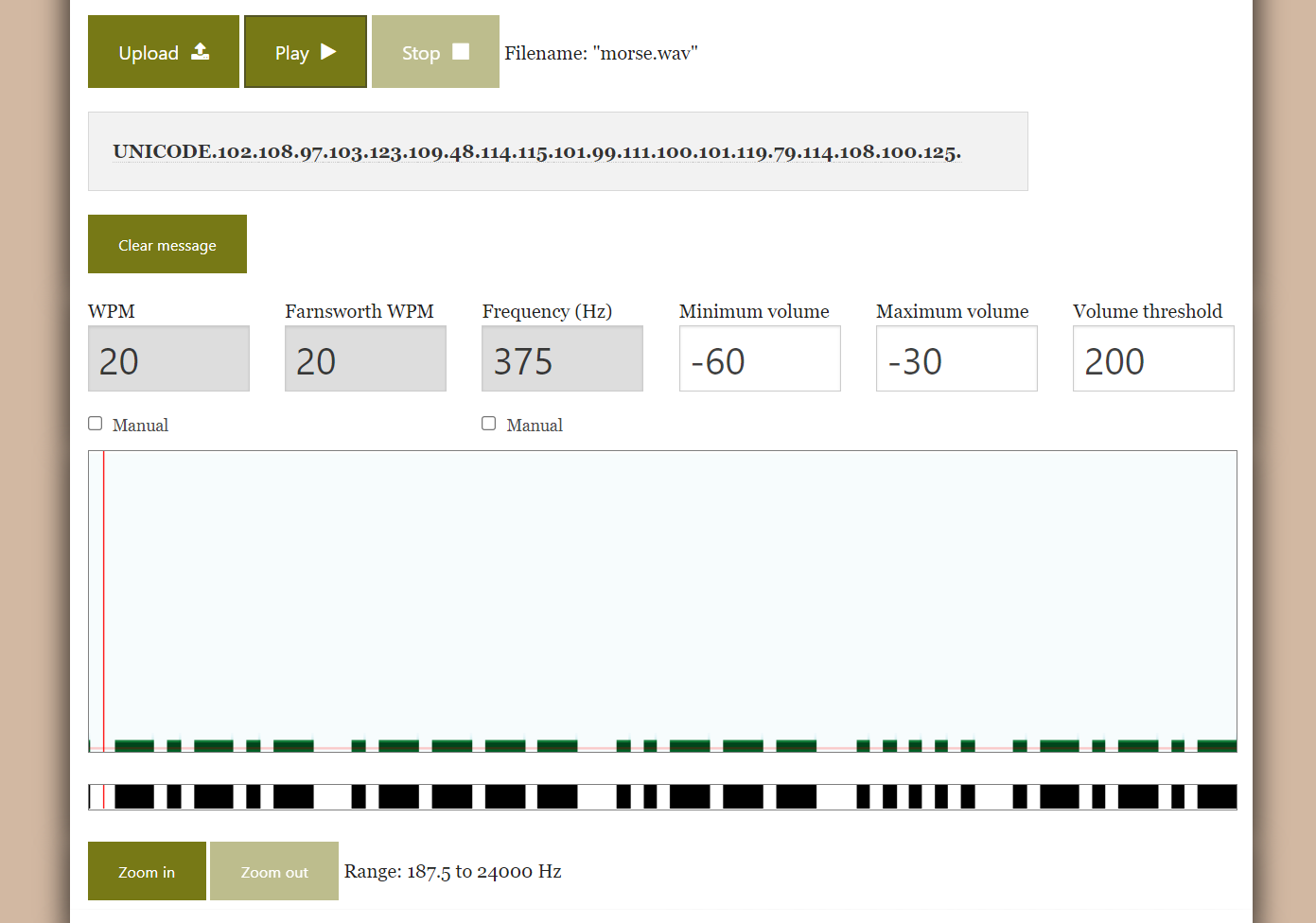

- 使用在线工具:https://morsecode.world/international/decoder/audio-decoder-adaptive.html

得到:UNICODE.102.108.97.103.123.109.48.114.115.101.99.111.100.101.119.79.114.108.100.125.

写脚本将 ascii 码转成字符:

a = '102.108.97.103.123.109.48.114.115.101.99.111.100.101.119.79.114.108.100.125'a = a.split('.')for i in a:print(chr(int(i)), end='')

flag{m0rsecodewOrld}