MISC:

snowberg

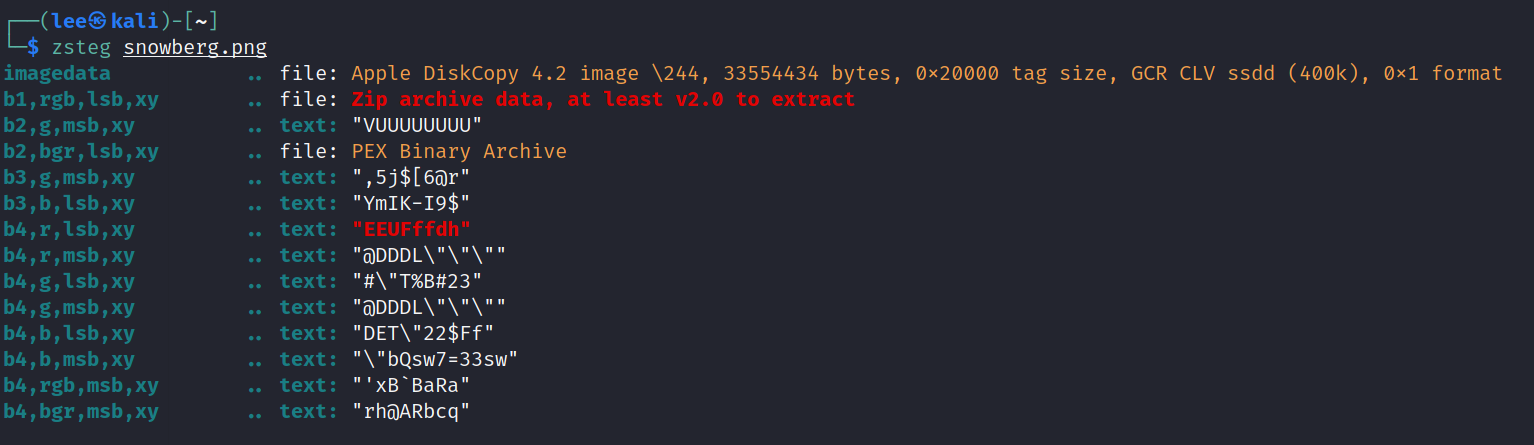

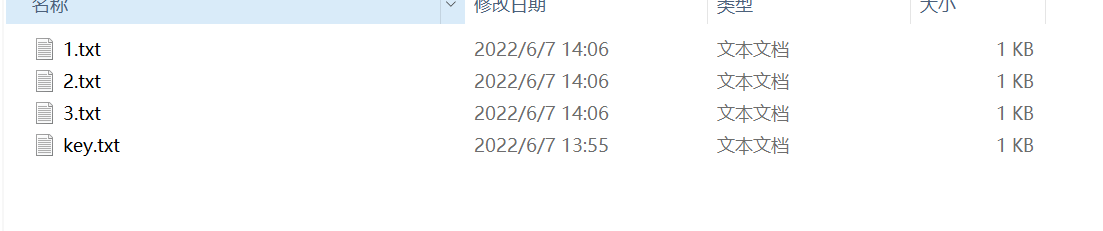

发现有压缩包,分离出压缩包,尝试伪加密,显示解压错误,细看压缩包:

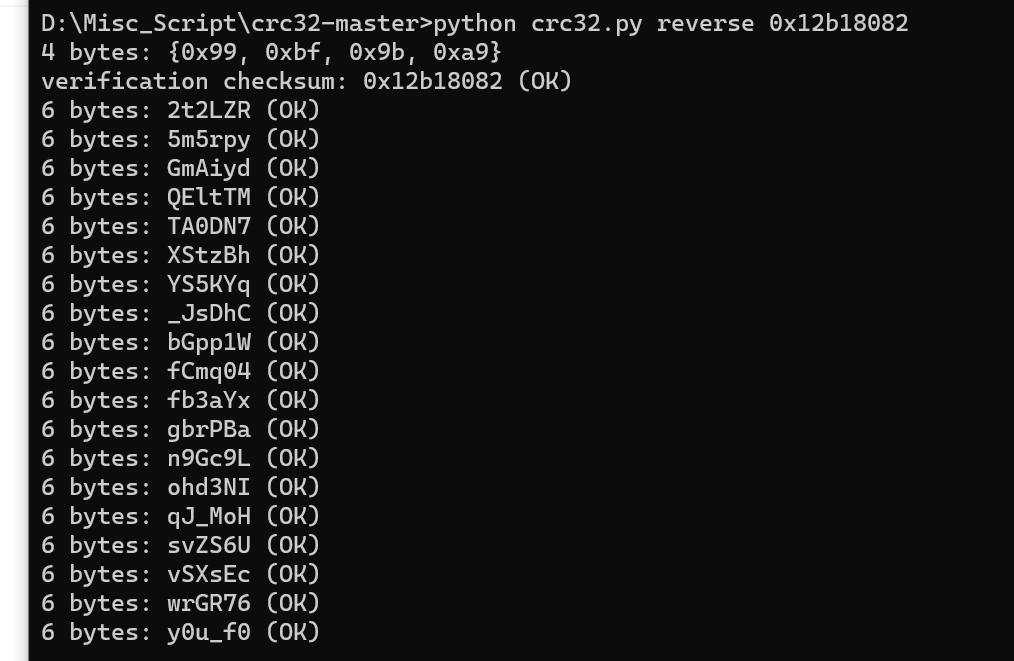

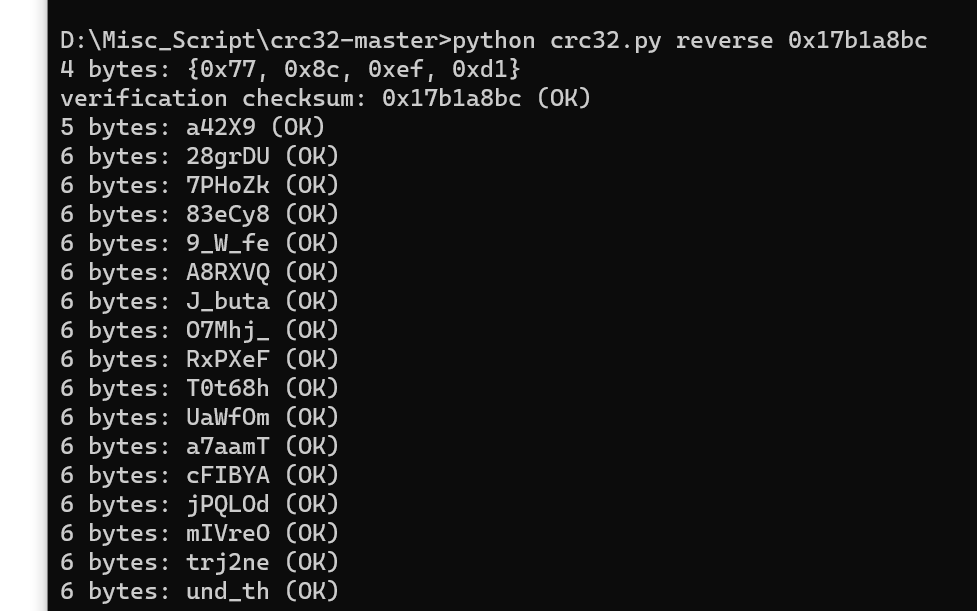

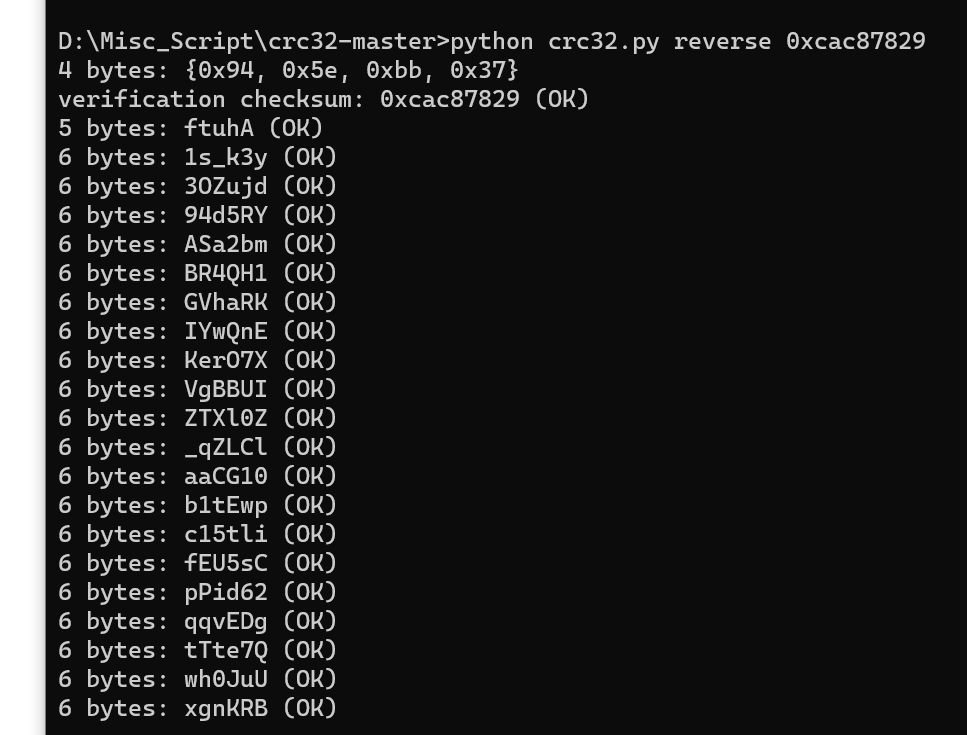

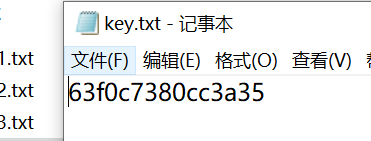

觉得有点像让爆破crc的值:

拼接:y0u_f0und_th1s_k3y然后解压压缩包:

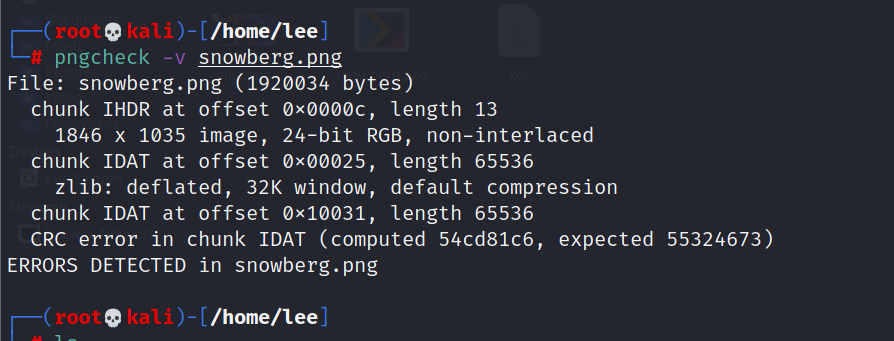

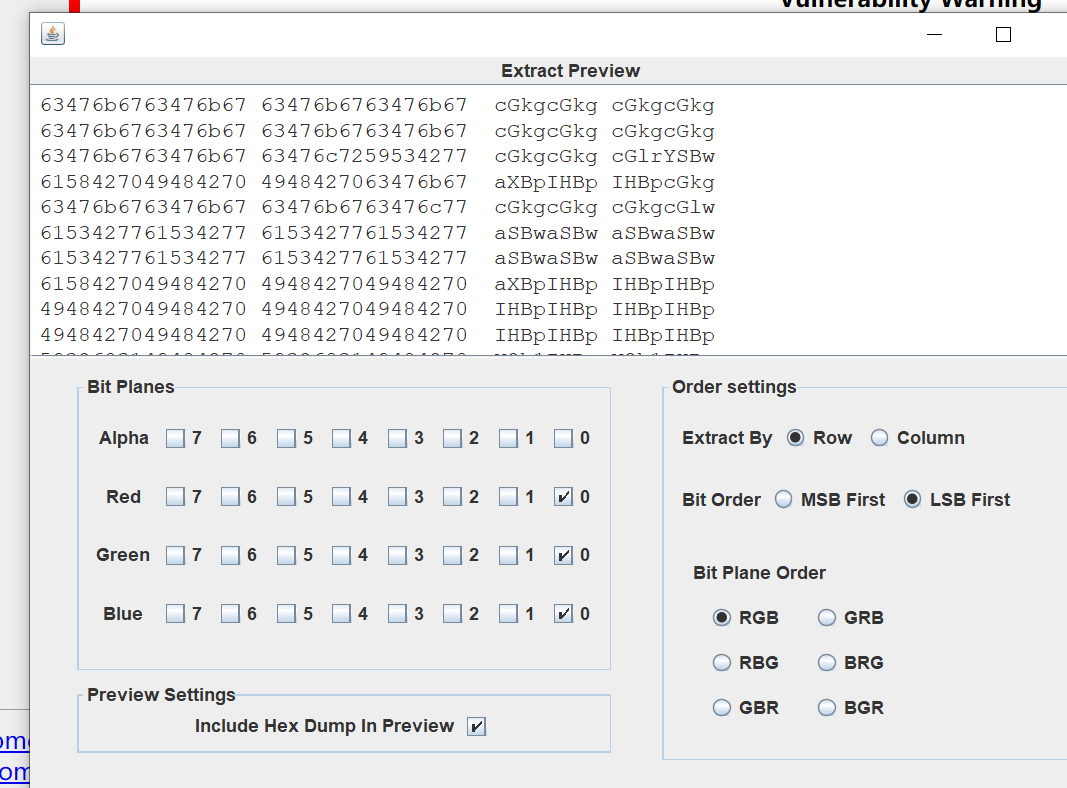

在图片分析中:

010中挨个提取出数据块(拼接):

U2FsdGVkX1+mMxrc0YkGvTaB0c3A9EgFWvjghqa8j+J4vs0SO8q4qXO+OfKOIih+zOwLBe64L23McubUTe1dxA==

用上面的key解AES加密得到flag: flag{69b74fce-451b-46f2-b3dd-be2a9761a1c1}

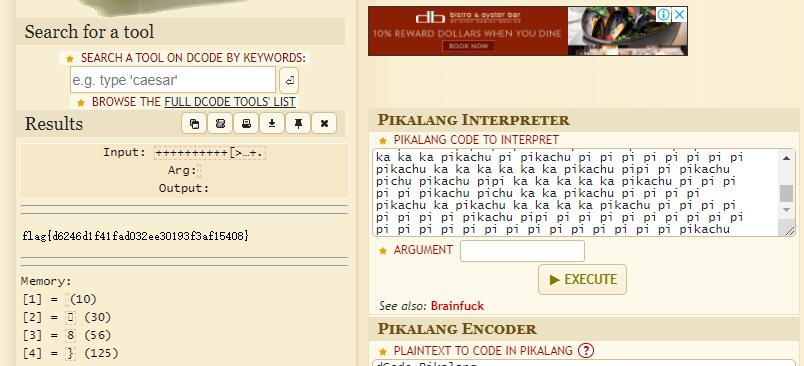

pikalang:

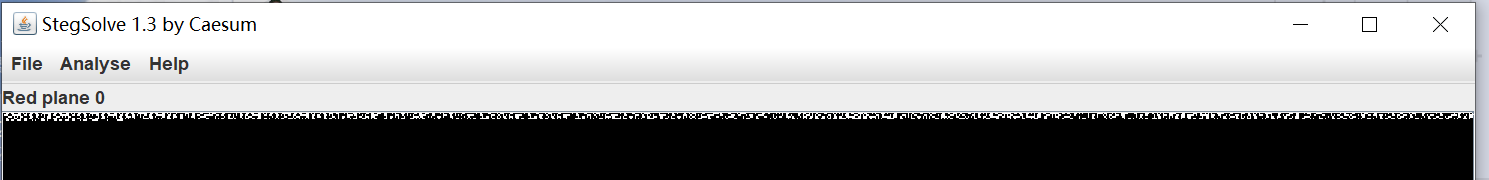

stego中打开:明显有东西

复制出来:![D~O(`CQ]_0D)ZZ2IG5ZX0O4.png](/uploads/projects/lee2fish@kb/7b48c415460ca3a91976a37fbdf032e4.png)

然后搜索pikalang相关找到解密网站:https://www.dcode.fr/pikalang-language

得到flag。

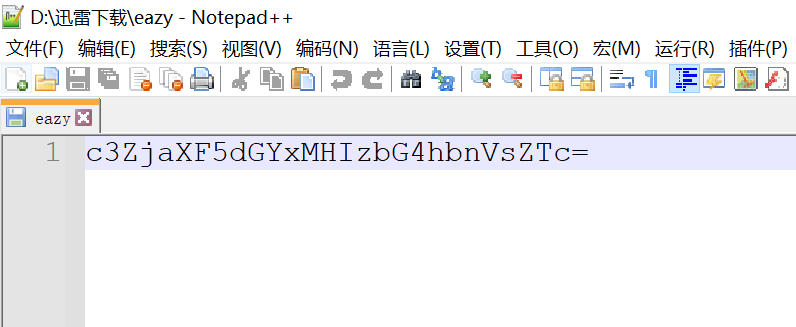

Crypto:

old:

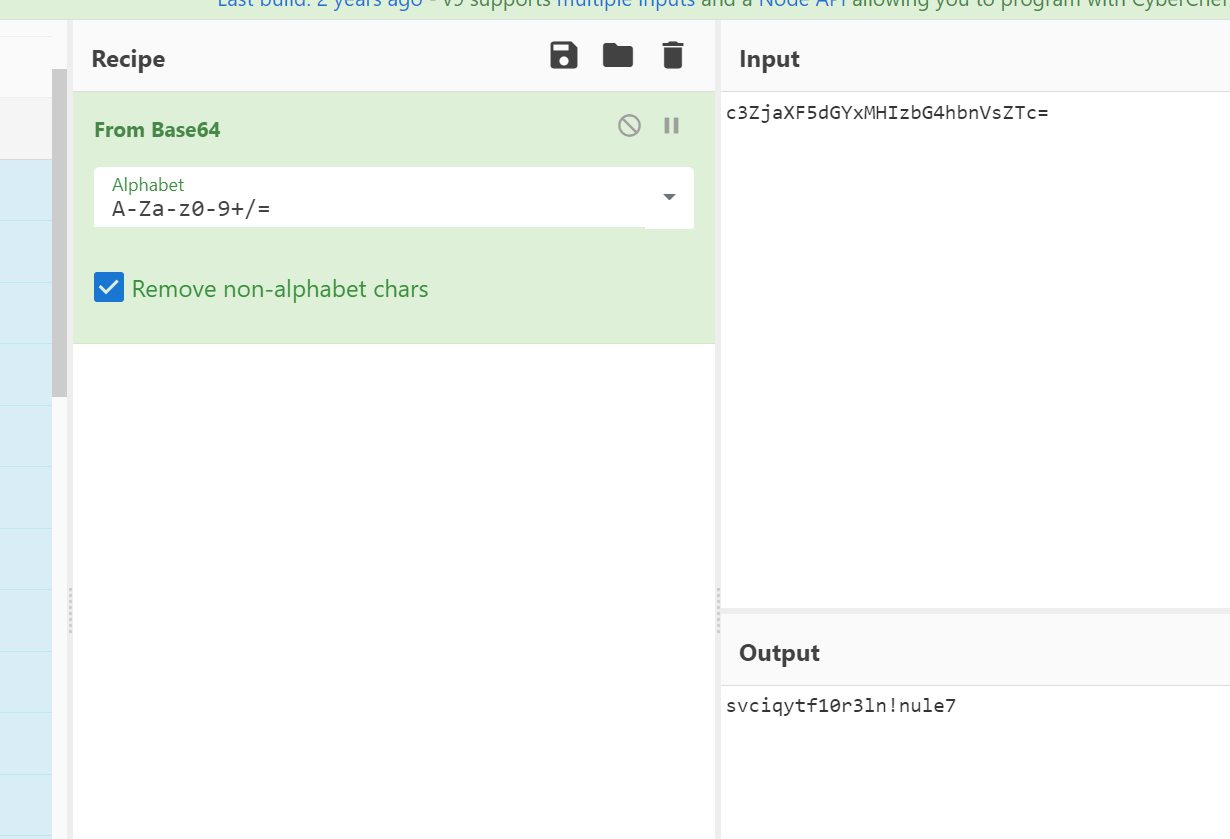

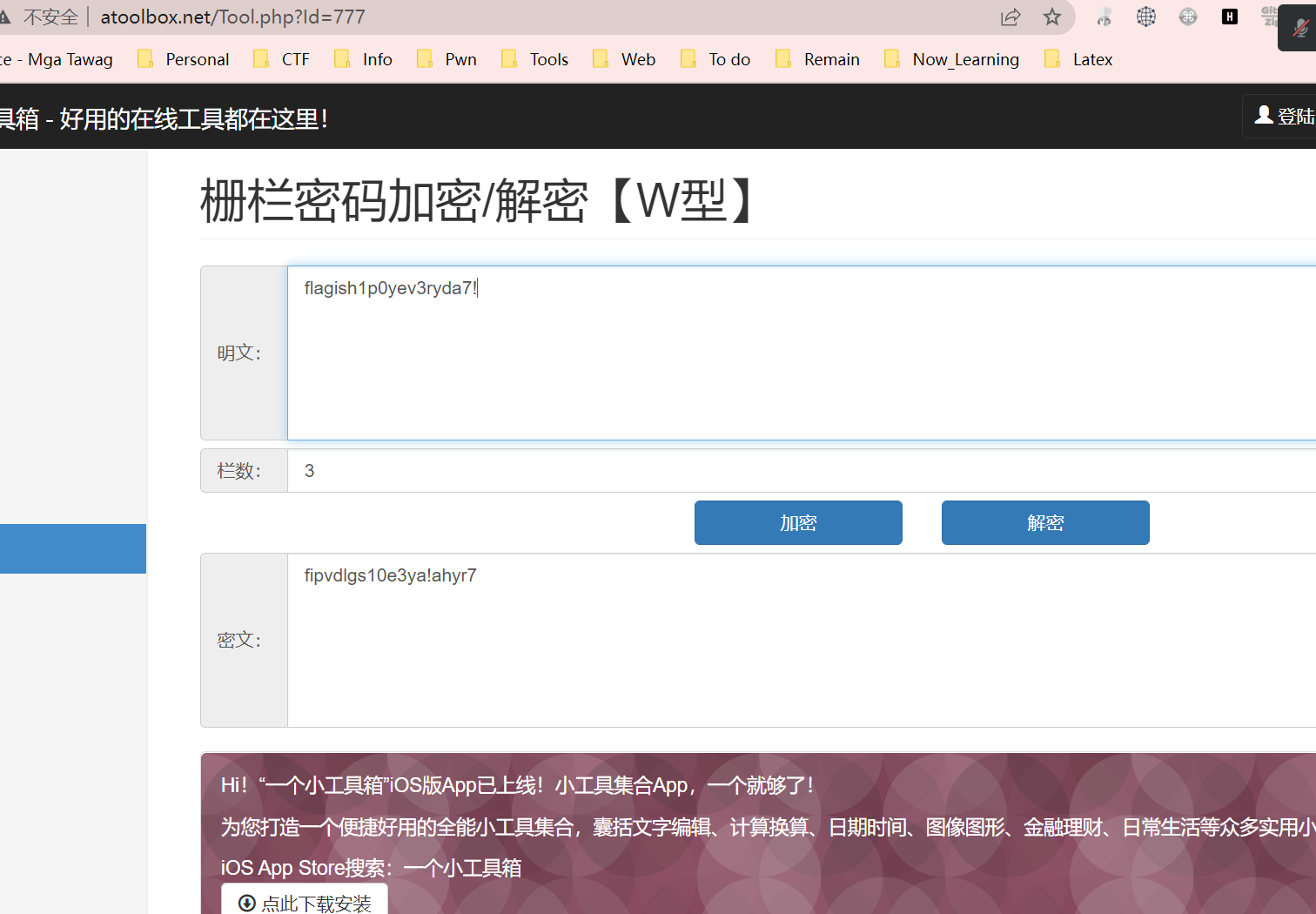

开始是尝试脚本爆破栅栏,或者W型的变种,后来没有得出有意义的形式,尝试了下先加个rot13:

![CV6XO]Q3K6%0OI1OU2@{NA.png

得到flag.