Wifi流量包的分析,算是学习了一下,整理复现了这个题。

下载附件得到一个压缩包,解压:

一个后缀名为cap的文件。 简单的来看就是无线Wifi流量的数据包,可以用wireshark进行分析。

简单的来看就是无线Wifi流量的数据包,可以用wireshark进行分析。

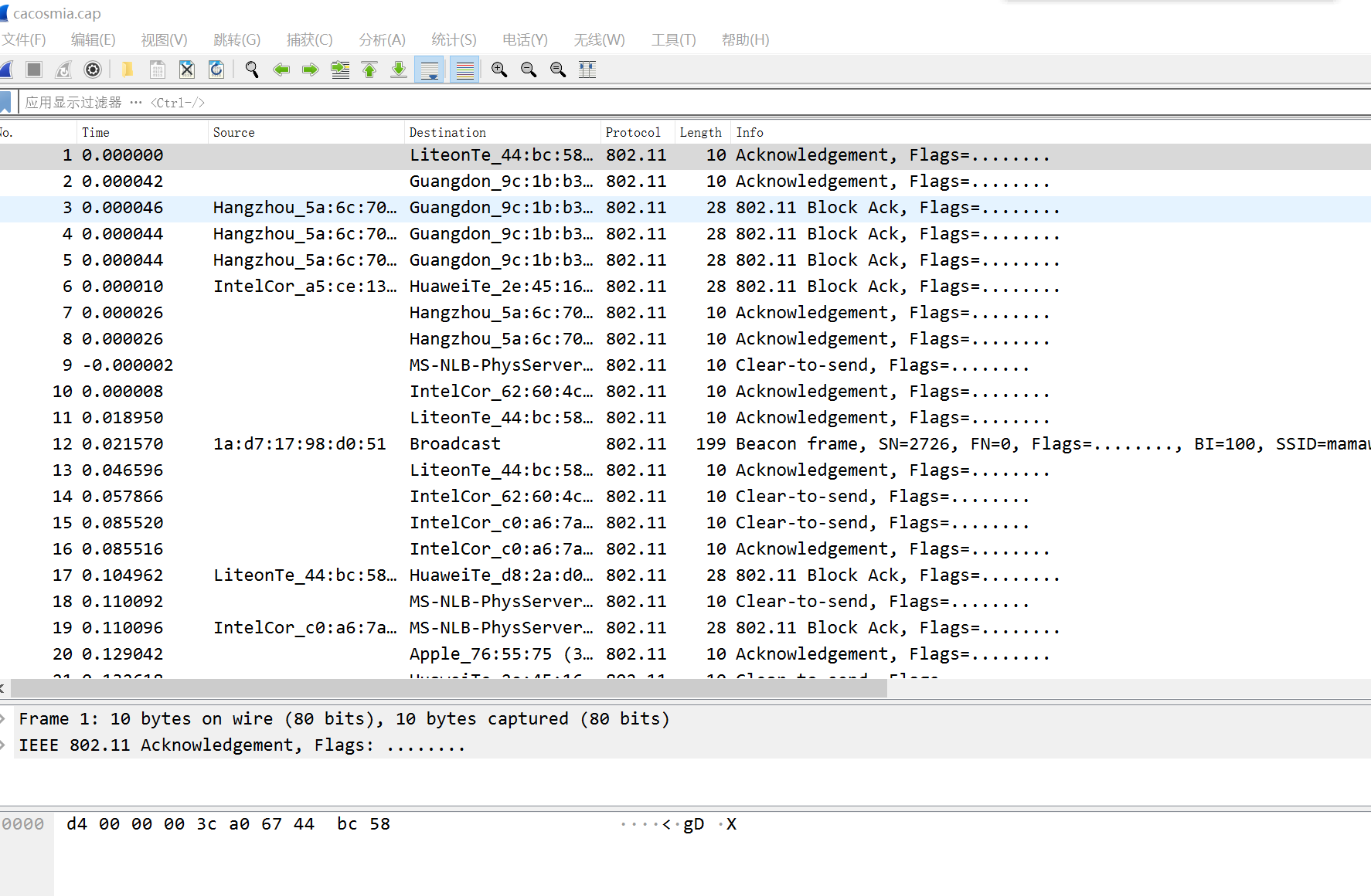

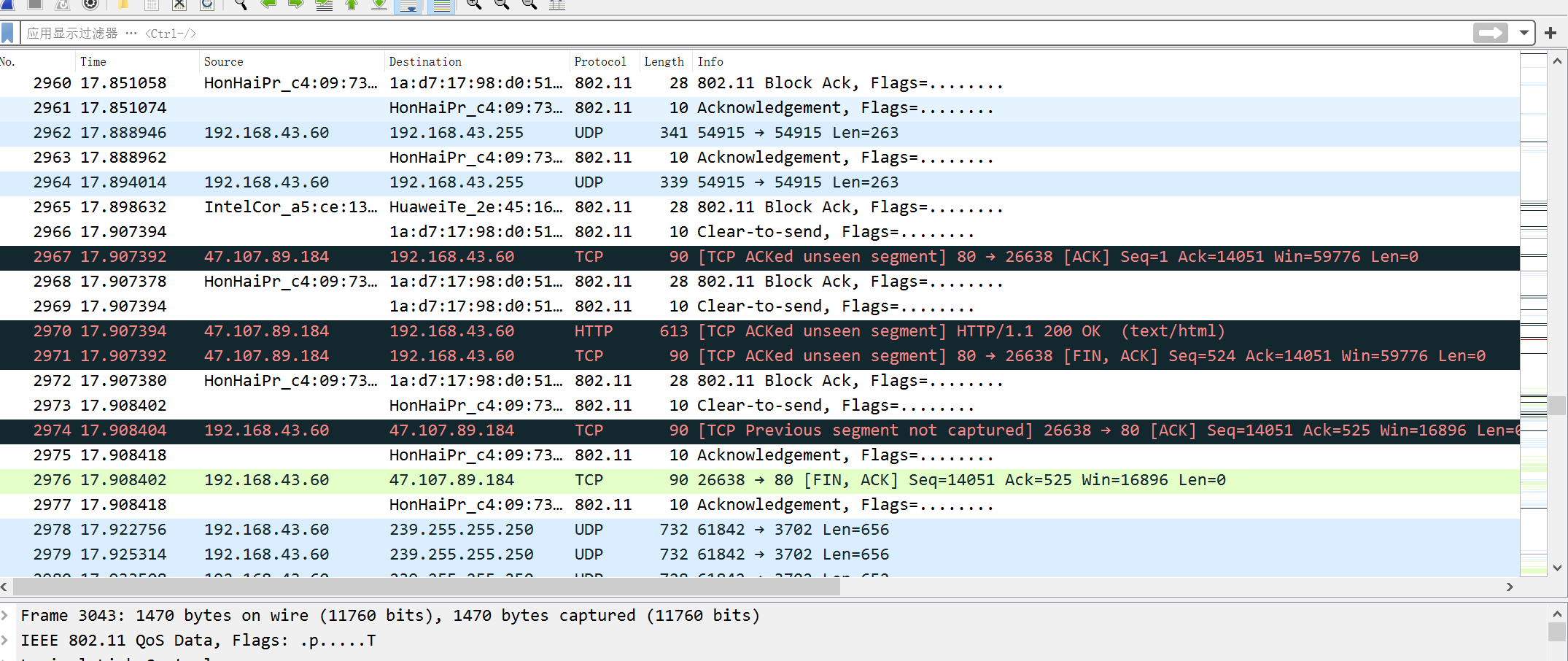

那就先拖wireshark里面分析一下: 这里没有发现没什么TCP或者HTTP协议,后来才知道是加密了,和前段时间做的一道流量分析也是相似,需要导入密钥才能解密。

这里没有发现没什么TCP或者HTTP协议,后来才知道是加密了,和前段时间做的一道流量分析也是相似,需要导入密钥才能解密。

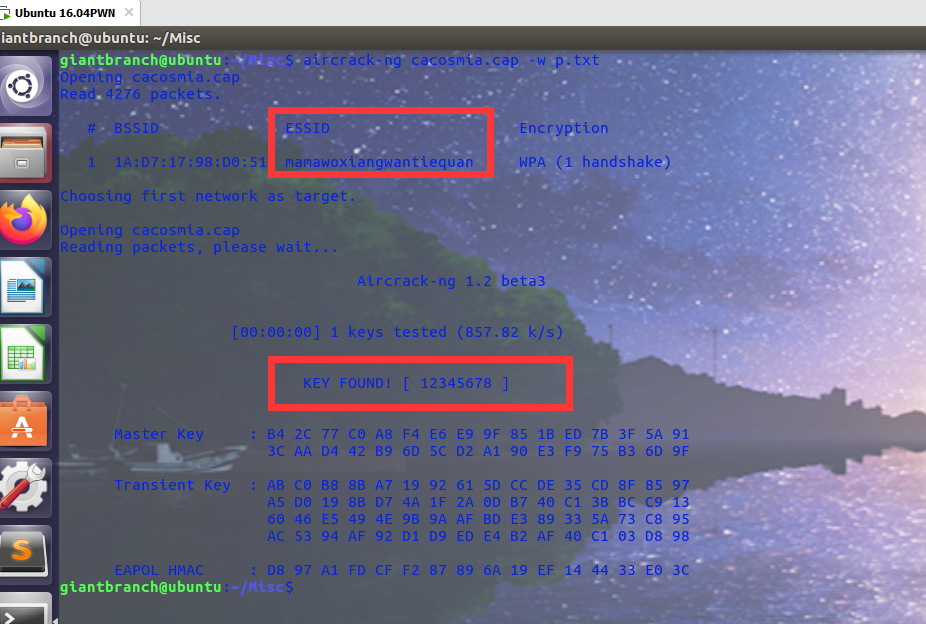

这里用到一个针对Wifi分析的一个工具:Aircrack-ng

Kali自带,Ubuntu上也挺好装的。

然后还用到一个Linux下的字典生成工具Crunch

这里放个介绍Crunch的简书链接:https://www.jianshu.com/p/a3401b0f3d9a

用法很简单。这里还要引入一个wifi流量包的ESSID: 用生成的字典跑得密码为:12345678

用生成的字典跑得密码为:12345678

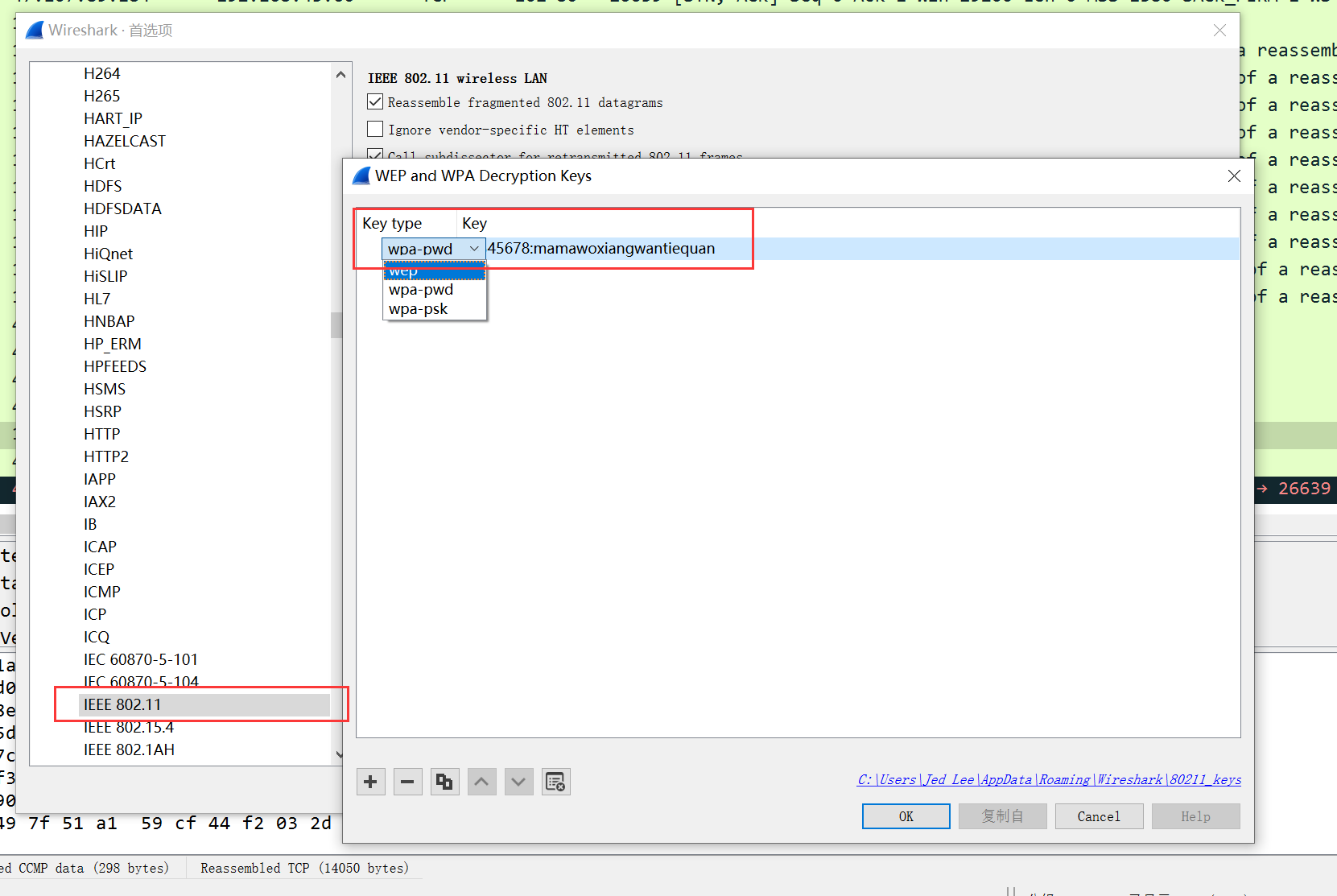

回到Wireshark导入密码和标识号。

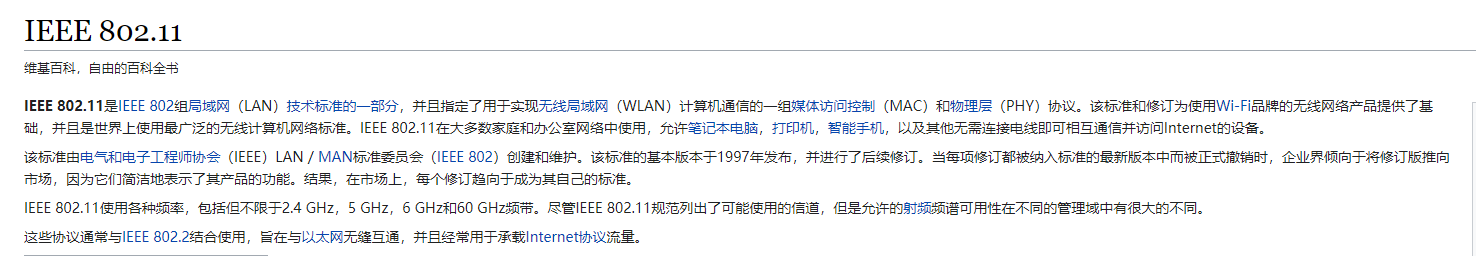

格式为:12345678:mamawoxiangwantiequan 关于这个IEEE802.11:

关于这个IEEE802.11:

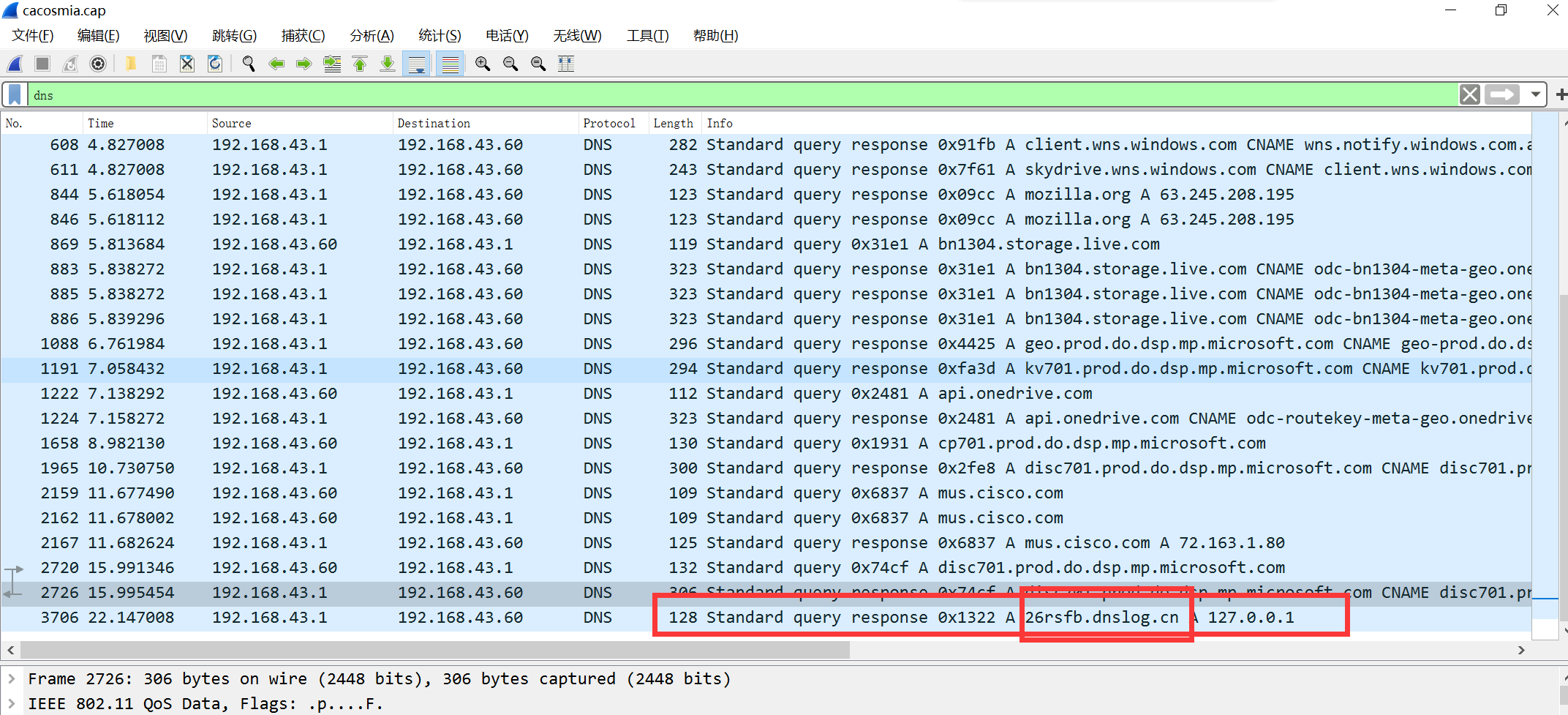

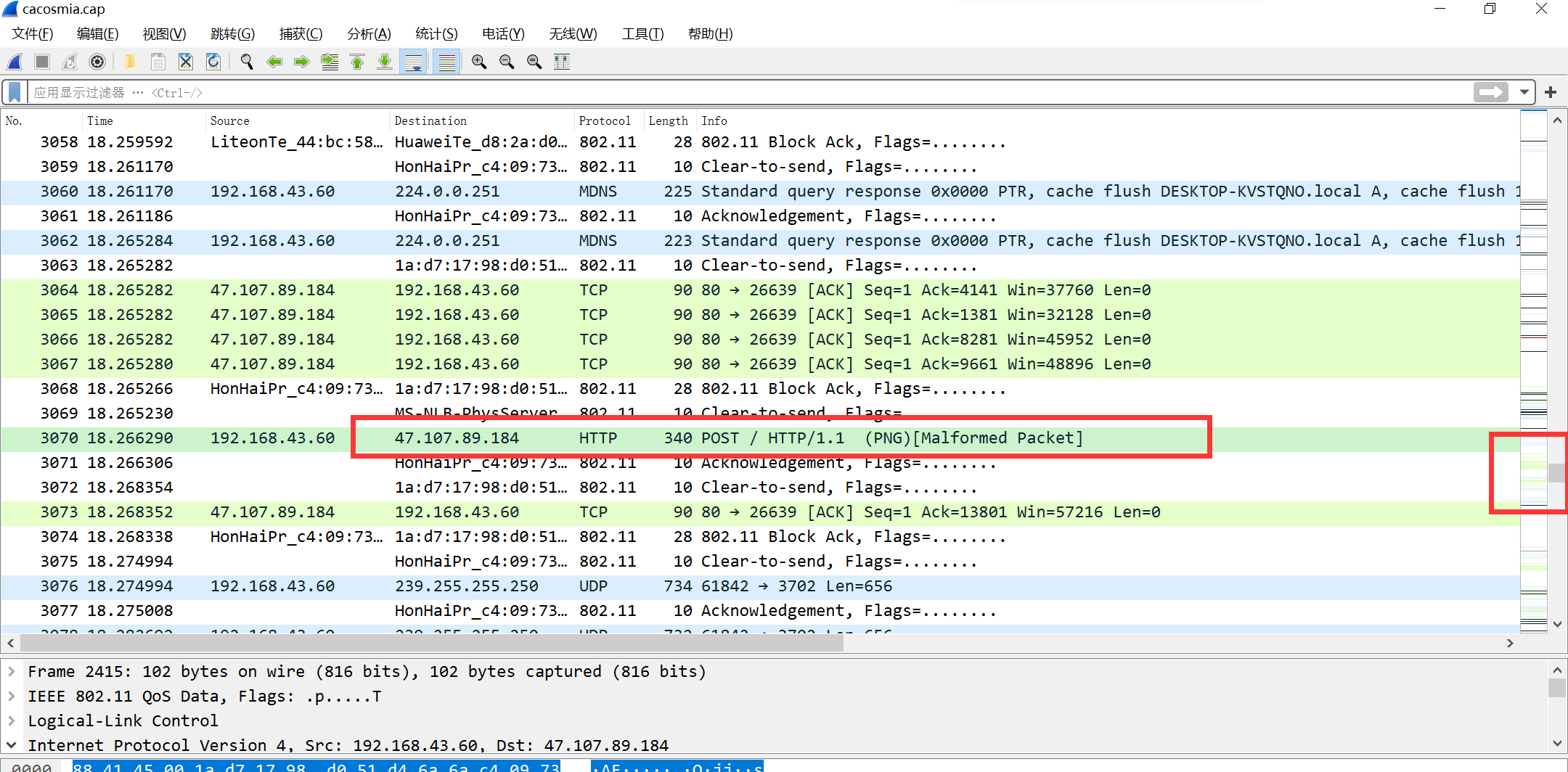

一切正常完成后:就可以正常的进行流量分析了。 在审计过程中发现一个传输png的流。

在审计过程中发现一个传输png的流。 这里试图导出所有的HTTP对象,但得到一堆没用的东西。这里可以看到追踪中的png数据:

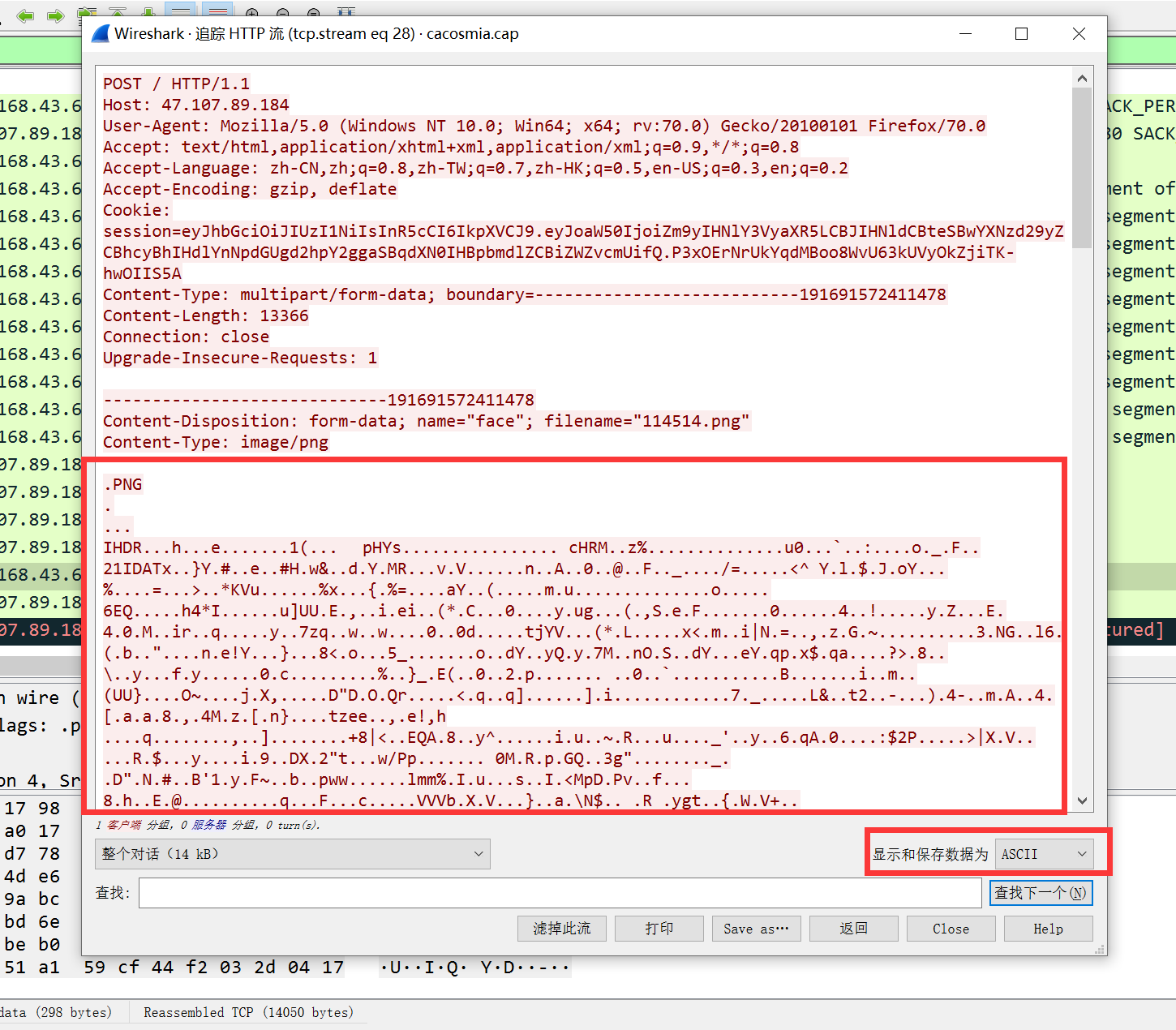

这里试图导出所有的HTTP对象,但得到一堆没用的东西。这里可以看到追踪中的png数据: 把显示和保存数据改成原始数据就显示出来的十六进制数据,然后复制全部到010Editor中:

把显示和保存数据改成原始数据就显示出来的十六进制数据,然后复制全部到010Editor中:

我们知道PNG 的十六进制文件头:89504E47。在010Editor中搜索,然后把文件头前面的数据都删掉,然后保存就得到一张png图片:

foremost分离一下:

分离出一个加密的压缩包,密码不能暴力什么的。

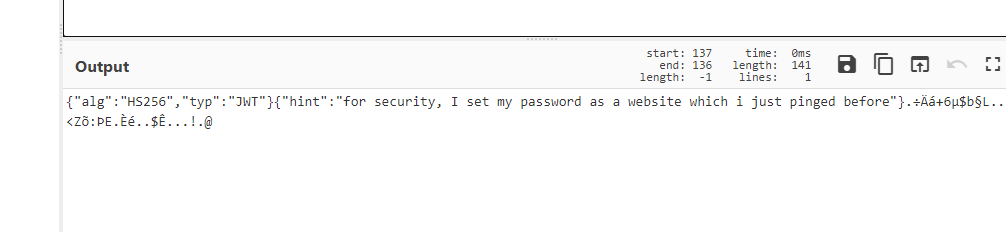

在得到png图片的那个流中的session很是可疑,接下Base64: 这里又知道了ping的分类:

这里又知道了ping的分类:

ping有icmp和tcp两种方式.如果ping 域名时,会请求 dns 解析成 ip