0x01简介

0x02漏洞概述

2021年04月13日,360CERT监测发现国外安全研究员发布了Chrome 远程代码执行 0Day的POC详情,漏洞等级:严重,漏洞评分:9.8。

Google Chrome是由Google开发的免费网页浏览器。Chrome是化学元素“铬”的英文名称,过去也用Chrome称呼浏览器的外框。Chrome相应的开放源代码计划名为Chromium,而Google Chrome本身是非自由软件,未开放全部源代码

该漏洞已验证,目前Google只针对该漏洞发布了beta测试版Chrome(90.0.4430.70)修复,Chrome正式版( 89.0.4389.114)仍存在漏洞,360CERT建议广大用户关注官方Chrome正式版更新,及时修补漏洞。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

0x03影响版本

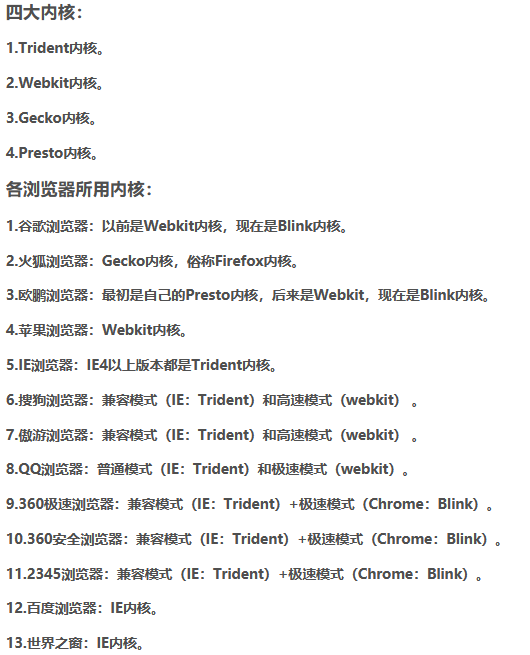

Google:Chorme:<=89.0.4389.114 ,其它使用chrome内核的浏览器可能也受影响。

0x04环境搭建

0x05漏洞复现

POC地址:https://github.com/r4j0x00/exploits/tree/master/chrome-0day

查看chrome版本:

受漏洞影响,在磁盘搜索chrome.exe所在位置。

比如windows10默认安装后位置在:

windows 7默认安装后可能在:

C:\Program Files\Google\Chrome\Application

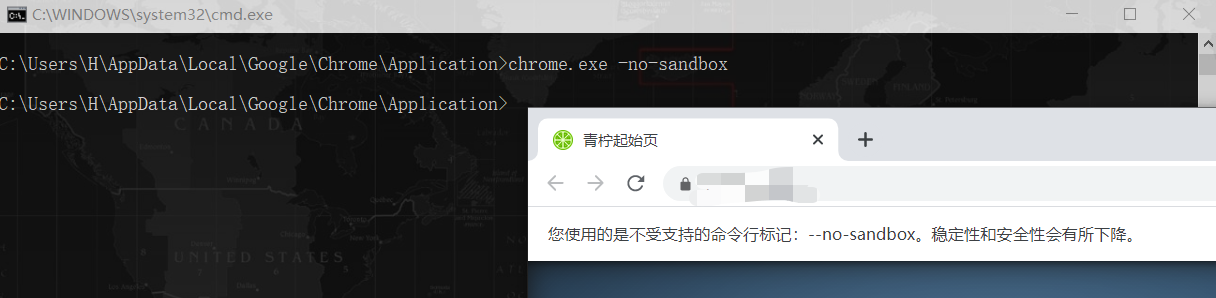

通过以下命令临时打开一个关闭沙箱的chrome浏览器:

运行POC

其它chrome内核浏览器利用过程同上,比如Edge:

附(是否存在自行验证):

0x06漏洞分析

https://mp.weixin.qq.com/s/O81Kw-ujcbjY_1S6dFKpxQ

0x07修复建议

目前Google只针对该漏洞发布了beta测试版Chrome(90.0.4430.70)修复,Chrome正式版(89.0.4389.114)仍存在漏洞,请关注官方Chrome正式版更新,及时修补漏洞。

不过该0day并不能逃逸沙箱(sandbox),想无条件RCE还得借助其他沙箱逃逸漏洞,且chrome默认开启沙箱。参考链接