SA的安全性依赖于大数分解。公钥和私钥都是两个大素数( 大于 100个十进制位)的函数。据猜测,从一个密钥和密文推断出明文的难度等同于分解两个大素数的积。

密钥对的产生。选择两个大素数,p 和q 。计算:

n = p q

然后随机选择加密密钥e,要求 e 和 ( p - 1 ) ( q - 1 ) 互质。最后,利用Euclid 算法计算解密密钥d, 满足

e d = 1 ( mod ( p - 1 ) ( q - 1 ) )

其中n和d也要互质。数e和n是公钥,d是私钥。两个素数p和q不再需要,应该丢弃,不要让任何人知道。

加密信息 m(二进制表示)时,首先把m分成等长数据块 m1 ,m2,…, mi ,块长s,其中 2^s <= n, s 尽可能的大。对应的密文是:

ci = mi^e ( mod n ) ( a )

解密时作如下计算:

mi = ci^d ( mod n ) ( b )

RSA 可用于数字签名,方案是用 ( a ) 式签名, ( b )式验证。具体操作时考虑到安全性和 m信息量较大等因素,一般是先作 HASH 运算。

eg:公钥(e,n)=(7,55)

那么n = pq pq 11和5

p(n)= (5-1)(11-1)=40

d*e = 1 mod 40

d = 23

1.简单说明机密性,完整性,可用性的含义

机密性:维护对信息访问和公开经授权的限制,包括保护个人隐私

完整性:防止信息不适当的修改和毁坏,包括保证信患的不可抵赖和真实性

可用性:保证信息及时且可靠的访问和使用

2.影响等级的不适用通常针对哪个安全要素

不适用通常针对机密性

3.syn协议含义

同步信号,是tcp/ip建立连接时使用的握手信号

4.syn每次扫描是否完成完整的扫描?这样做的目的

没有完成,第三个握手包没有发送,不完成整个握手协议过程,是避免扫描行为被目标主机记录在案,逃避检测,实现隐蔽扫描

DES分组加密算法

DES是s盒4行16列每行都是0-15数字组成

输入110011,第一位和第六位组成数字二进制11=3中间1001 = 9 则表示输出在第三行9列

简化DES

输入明文为8bit,初始置换表IP如下:

ip:26314857

例如原始数据为12345678 那么1放到4,则逆置换4放到1,2放到1则1放到2,3放到3,4放到5,则5放到4

41357286

堆栈

一个程序在内存中分为程序段、数据段、堆栈三部分。程序段放着机器码和只读数据;数据段放着静态数据,动态数据则由堆栈存放。堆栈先进后出,两个操作,push和pop

缓冲区溢出。对输入长度进行检查,使用安全函数strncpy来替代strcpy函数

恶意代码

恶意代码共同特征:1.具有目的 2.本身是计算机程序 3.通过执行发生作用

Linux 系统用户名

root:x:0:0:root:root:/bin/bash

用户名:口令:用户标识号:组标识号:注释性描述:主目录:登录shell

采用标准的linux系统访问控制藐视RWX - R—R— 744 ROOT权限可读可写,其他用户没有任何权限 400 600

IDS属于被动ips主动

P2DR 4个主要组成部分Policy(安全策略)、protection(防护)、Detection(检测)、Respose(响应)

GB17859-1999计算机系统安全保护能力五个等级

用户自主保护等级、系统审计保护级、安全标记保护级、结构化保护级、访问验证保护级

- 标识用户可以访问,阻止外来用户。

- 记录用户行为,阻止非授权用户访问和破坏,主体更换不能获取上一个主体的权限和任何信息

- 具有安全审计所有功能,提供安全策略模型,准确的信息标记输出信息能力

- 在安全策略模型之上,自主和强制访问控制扩展到所有主体与客体,分配管理员和操作员职能,具有强力抗渗透能力

- 抗篡改,足够小,能发出安全信号响应,提供恢复机制,

2000年1月1日正式实施《计算机信息系统国际联网保密管理规定》

网络隔离技术

第一代:信息交流不便和成本提高,维护太麻烦(完全隔离)

第二代:选卡网络接口。采用双网线结构,存在较大的安全隐患

第三代:数据转播,分时复制文件,切换时间久,手工完成,减缓访问速度,失去网络意义

第四代:空气开关,内外部网络分时访问临时缓存器,安全和性能存在许多问题

第五带:安全通道隔离,通信硬件和专有安全协议等安全机制,有效分开内外网,高效实现数据安全交换,支持各种网络应用

防火墙只能做网络4层以下的控制(数据链路,网络层,传输层,物理层)

网闸 = 代理+摆渡 ,不直接链接双方 代理协议代理,把数据卸载还原密码学

研究密码编制的科学称为密码编制学,密码破译的叫做密码分析学,两者共同构成密码学

安全目标 CIA

目前我国大力推广的是SM2椭圆曲线公钥密码算法,SM3密码杂凑和SM4分组密码算法

SM7分组密码算法,电子标签门禁,通信领域ZUC祖冲之密码算法破译密码的手段

穷举攻击,密码分析者采用依次从尝遍所有的密钥

数学分析。通过对加密算法数学基础和某些密码特性,通过数学求解的方法来破译密码

物理攻击。

仅知密文攻击,截取密文来破译密码,因为密码分析者利用数据源仅为密文,因此这对密码分析者最不利情况

已知明文攻击。知道某些明文-密文来破译密码

选择明文攻击。分析者选择明文可以获得对应密文

选择密文攻击。密文获取明文,一般攻击公开的密钥密码体制仿射密码 :乘法和加法结合

fa=bi=aj

j=ik+k。 mod n

法国密码学家Vigenre密码构成一个方阵 典型的代替密码代数密码

vernam密码奠定了序列密码基础

正变换和逆变换相同则称为对合运算,DES和IDEA都是分组密码

根据明密文划分和密钥使用不同,可将密码体制分为分组密码和序列密码

分组密码:将M明文划分一系列明文块,通常包含若干位或字符,并且每一块都用同一个密钥Ke进行加密

M=(M1,M2,M3…..Mn),C = (C1,C2……Cn) C = E(Mi,Ke) i=1,2,…n

序列密码:将明文和密钥都划分为位(bit)或字符的序列,并且对明文序列中的每一位或字符都用密钥序列中对应的分量来加密

M = (m1,m2…mn), Ke=(ke1,ke2..ken) C=(c1,c2…cn) ci=E(mi,kei) i=1,2…n

序列密码是要害部门使用,分组是商用DES算法(分组密码)

明文,密钥,分组长度都是64位

面向二进制密码算法,能加密任何形式的计算机数据

DES是对合运算,加解密都是共同算法,工程实现工作量减半

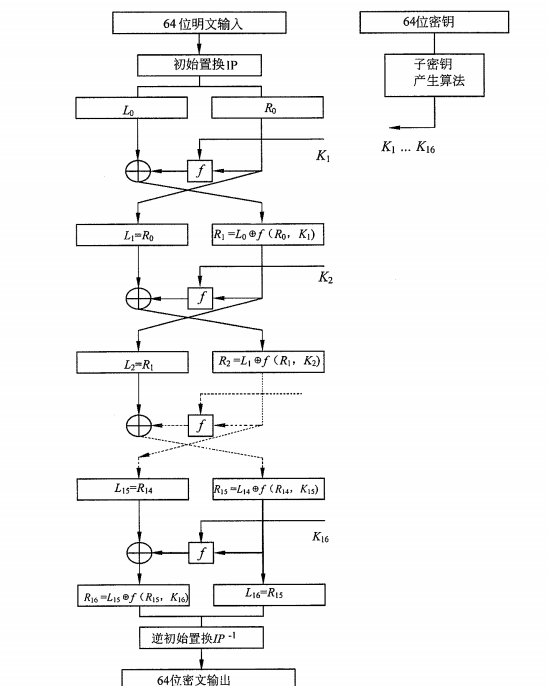

加密过程:

- 64位密钥经子密钥产生算法生出16个子密钥,分别提供16次加密迭代使用

- 64位明文首先经过初始置换ip,将数据打乱重新排列并分为左右两半

- L1=R0 进行16次加密迭代左右两边各32位,

- 两者合并在经过逆初始置换ip,将数据重新排列便得到64位密文。

初始置换ip

- S盒是des加密保密性关键,是一种非线性变换 输入取第一位和第6位组成二进制数表示哪一行中间组成列

- 密钥较短 采用56位密钥